無法遠程連接Windows實例的原因較多,請您根據實際情況,通過相應的排查方法,排查并解決無法遠程連接Windows實例的問題。本文主要介紹無法遠程連接Windows實例的處理方法。

快速登錄Windows實例

如果您遇到緊急情況,需要盡快登錄Windows實例,請參見以下操作步驟,先檢查ECS實例的狀態,然后通過云助手向Windows實例發送命令或通過VNC登錄實例,具體步驟如下:

步驟一:檢查ECS實例狀態

無論何種原因導致無法遠程登錄ECS實例,請先檢查實例的狀態。只有當ECS實例為運行中狀態時,才能對外提供業務訪問。檢查步驟如下:

登錄ECS管理控制臺。

在左側導航欄,選擇實例與鏡像 > 實例。

步驟二:通過VNC登錄ECS實例

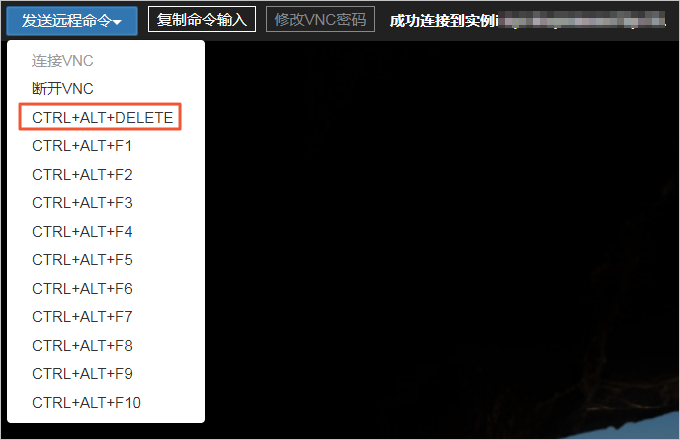

如果云助手無法使用或者無法滿足您的使用需求,您還可以通過阿里云VNC工具進行遠程登錄,使用方法如下:

登錄ECS管理控制臺。

在左側導航欄,選擇實例與鏡像 > 實例。

在彈出的遠程連接對話框中,單擊展開其他登錄方式,然后單擊通過VNC遠程連接對應的立即登錄。

登錄實例操作系統。

在頁面左上角,單擊。

選擇用戶賬戶,輸入實例登錄密碼,然后按Enter鍵。

說明Windows實例默認賬戶為Administrator。

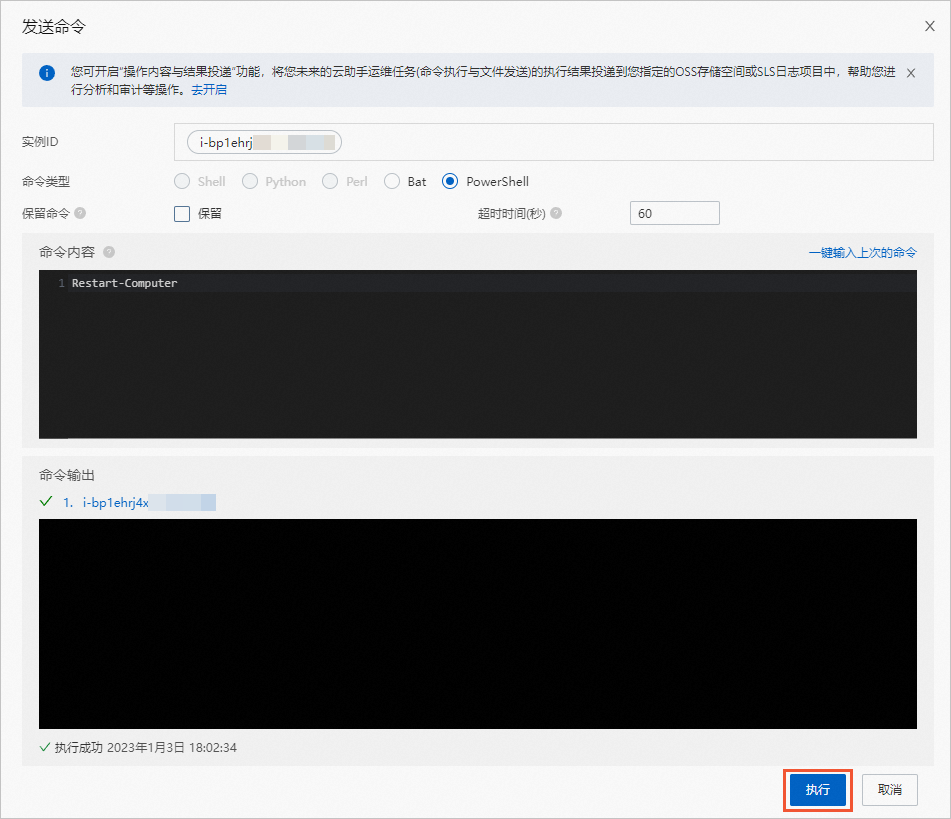

步驟三:通過云助手向Windows實例發送命令

您可以嘗試通過阿里云云助手向Windows實例發送命令,云助手的使用步驟如下:

登錄ECS管理控制臺。

在左側導航欄,選擇實例與鏡像 > 實例。

沒有明確的報錯信息

在遠程連接失敗時,如果您沒有收到系統返回的報錯信息,并且ECS實例是運行中的狀態,然后再根據以下步驟進行排查:

步驟一:使用阿里云Workbench工具測試遠程登錄

通過阿里云提供的Workbench工具進行遠程登錄,Workbench工具在遠程登錄出現異常時會返回具體的錯誤信息及解決方案。測試步驟如下:

登錄ECS管理控制臺。

在左側導航欄,選擇實例與鏡像 > 實例。

在彈出的遠程與命令對話框中,單擊Workbench遠程連接對應的立即登錄。

Workbench工具將自動填充登錄目標實例所需的基本信息,請確認基本信息的正確性并輸入登錄的用戶名和認證信息。并根據以下結果進行處理:

如仍然無法登錄,Workbench工具會返回錯誤提示和解決方案,請根據系統提示進行處理。處理完畢后重新使用Workbench工具進行遠程登錄測試。為了便于您解決問題,以下列舉Workbench工具使用時常見的異常問題: Workbench遠程連接問題(Windows)。

如可以通過Workbench工具正常登錄,但無法通過本地服務器遠程登錄,說明遠程連接的端口及服務正常,您可以自行排查。

步驟二:檢查是否有收到黑洞通知

請檢查是否有收到黑洞通知,黑洞期間無法支持公網訪問服務器。更多信息,請參見阿里云黑洞策略。

步驟三:檢查端口及安全組

檢查安全組規則是否有限制,具體操作如下:

登錄ECS管理控制臺。

在頂部菜單欄左上角處,選擇地域。

在實例頁面,單擊對應的實例ID。

在實例詳情頁面,單擊安全組頁簽,在安全組列表區域,單擊操作列的管理規則。

選擇安全組規則方向。

在安全組規則頁面,您可以選擇以下任意一種方式添加安全組規則,具體操作,請參見添加安全組規則。

方式一:快速添加安全組規則

授權策略:允許

端口范圍:RDP(3389)

授權對象:0.0.0.0/0(代表所有IP訪問)

方式二:手動添加安全組規則

授權策略:允許

優先級:1(代表安全規則中優先級最高,數字越小優先級越高)

協議類型:自定義(TCP)

端口范圍:如果自定義遠程端口為33899,則設置為33899

授權對象:0.0.0.0/0(代表所有IP訪問)

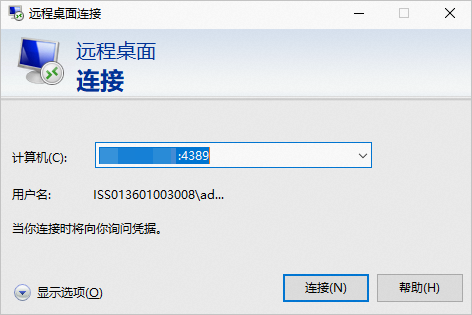

通過

IP:端口的方式進行遠程桌面連接。連接方式類似如下。

使用以下命令,進行端口測試,判斷端口是否正常。

telnet <IP> <Port>說明<IP>指Windows實例的IP地址。

<Port>指Windows實例的RDP端口號。

系統顯示類似如下,比如執行

telnet 192.168.0.1 4389命令,正常情況下返回結果類似如下。Trying 192.168.0.1 ... Connected to 192.168.0.1 4389. Escape character is '^]'如果端口測試失敗,請參見使用ping命令正常但端口不通時的端口可用性探測說明進行排查。

步驟四:本地公網IP被云安全中心攔截

如果在一個本地客戶端網絡連接ECS服務器時多次輸入錯誤的登錄信息,會導致此IP遠程登錄ECS的請求被攔截。您可以在云安全中心的設置中,添加本地IP至白名單,這樣就不會對本地IP遠程登錄此服務器進行攔截,具體操作如下:

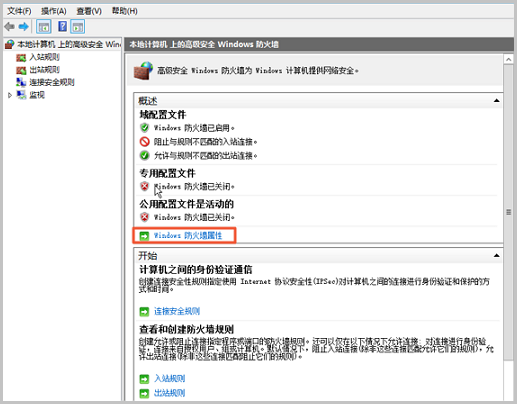

步驟五:檢查防火墻配置

只有在已授權可關閉防火墻的情況下,才能進行該項排查。請確認防火墻是否已關閉,如果沒有關閉,則通過調整防火墻配置策略修復,具體操作,請參見如何配置Windows實例遠程連接的防火墻。

使用VNC方式登錄Windows實例。

具體操作,請參見通過密碼認證登錄Windows實例。

在菜單欄選擇開始>控制面板。

查看方式選擇小圖標,單擊Windows 防火墻。

在Windows防火墻界面,單擊高級設置。

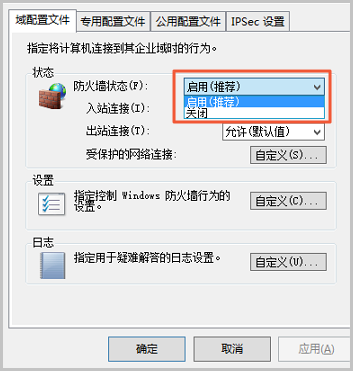

啟用防火墻配置。

在高級安全 Windows 防火墻,單擊Windows防火墻屬性。

選擇啟用(推薦),單擊應用(A)。

建議將域配置文件、專用配置文件、公用配置文件選項卡下的防火墻全部啟用。

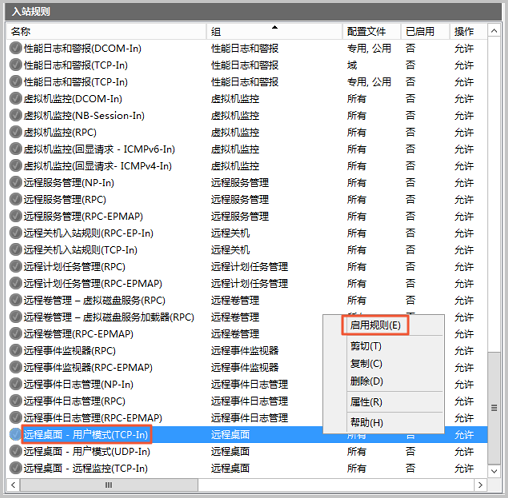

在高級安全 Windows 防火墻,單擊入站規則,在右側拉至最下方,右鍵單擊遠程桌面-用戶模式(TCP-In),選擇啟動規則(E)。

更多關于防火墻的設置信息,請參見設置Windows實例遠程連接防火墻。

步驟六:檢查遠程桌面服務

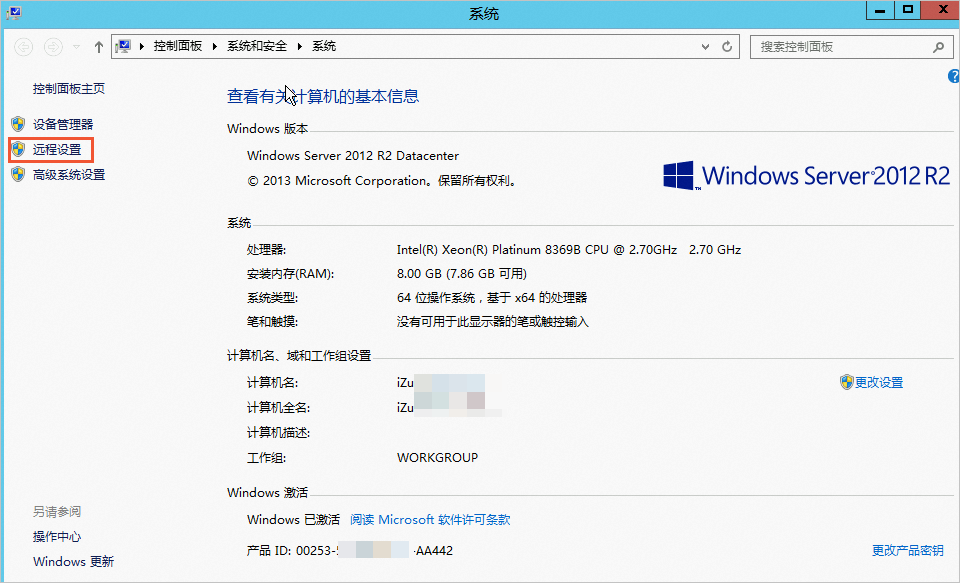

您可以查看Windows服務器的系統是否開啟了遠程桌面服務。具體操作如下:

使用VNC方式登錄Windows實例。

具體操作,請參見通過密碼認證登錄Windows實例。

右鍵單擊開始菜單,單擊系統。

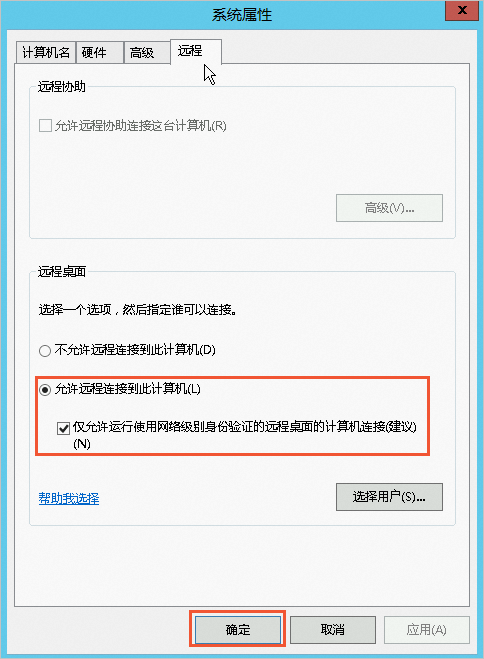

在系統界面,單擊遠程設置。

在遠程桌面區域,選中允許遠程連接到此計算機(L),單擊確定。

啟動Remote Desktop Services服務。

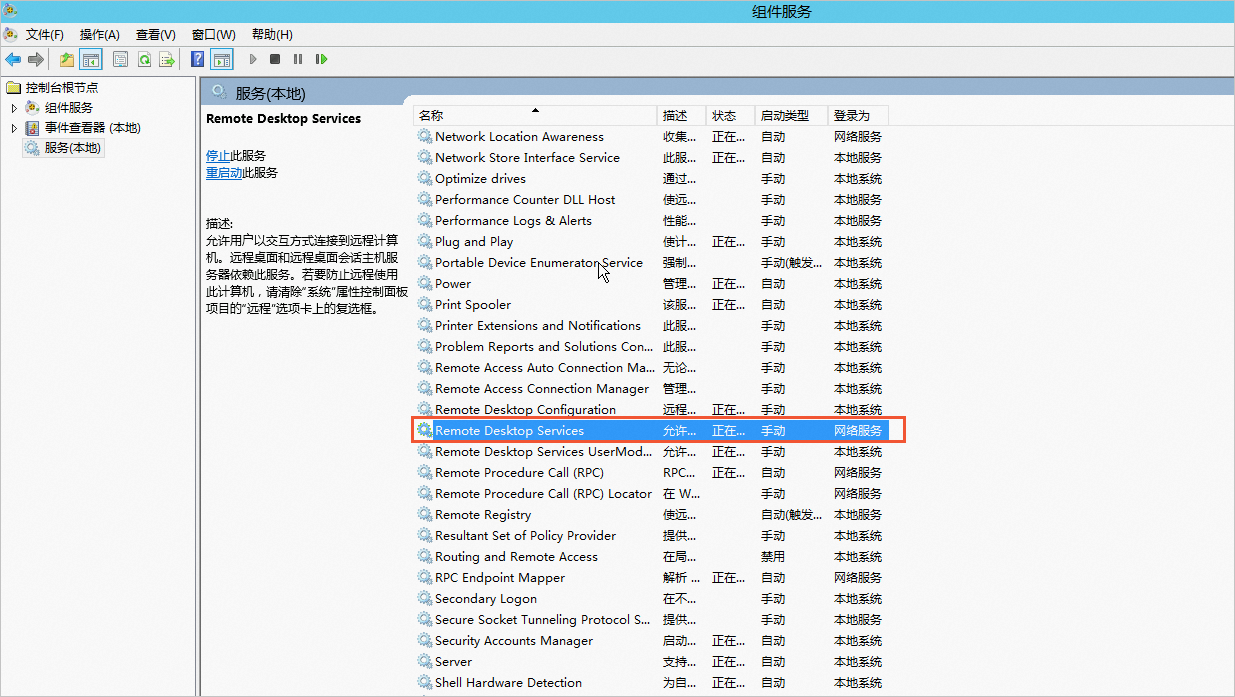

在開始菜單中,選擇管理工具>組件服務>服務(本地),在右側的菜單窗口中找到Remote Desktop Services服務,檢查是否啟動,如果沒有啟動,則需啟動。

加載遠程桌面服務所依賴的驅動和服務。

為了提高系統安全性,有時錯誤地將遠程桌面服務所依賴的某些關鍵服務禁用,導致遠程桌面服務異常。可通過以下操作進行檢查。

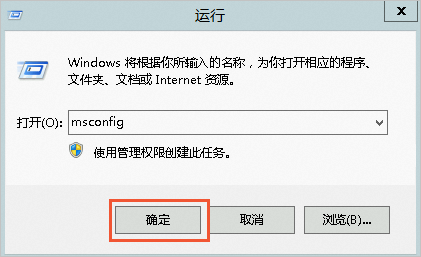

右鍵單擊開始菜單,單擊運行,輸入

msconfig,單擊確定。

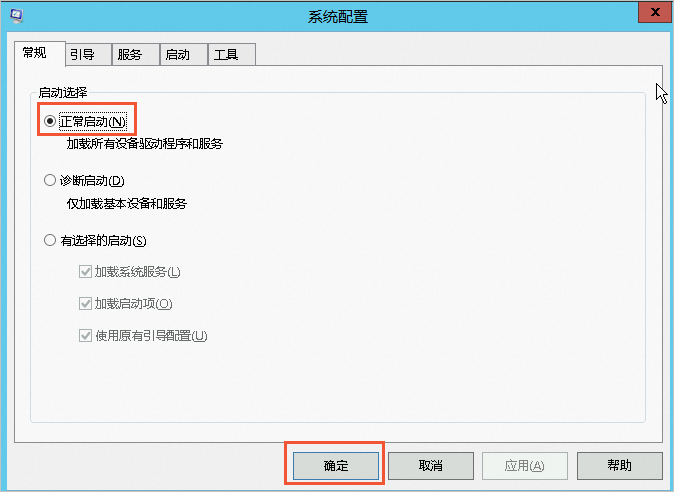

在系統配置對話框中,單擊常規頁簽,選中正常啟動(N),單擊確定。

重啟ECS實例。

具體操作,請參見重啟實例。

步驟七:檢查遠程終端服務配置

無法連接Windows實例的遠程桌面可能是由于以下遠程終端服務的配置異常。

本示例以Windows Server 2008為例,其他Windows Server版本操作類似。

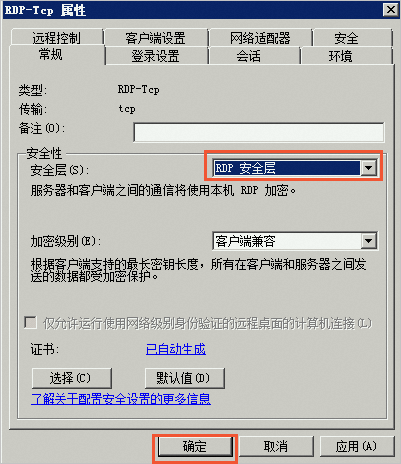

異常一:服務器側自簽名證書損壞

本地客戶端如果是Windows 7以上版本的系統,會嘗試與云服務器ECS建立TLS連接。若云服務器ECS側用于TLS連接的自簽名證書損壞,則會導致遠程連接失敗。

使用VNC方式登錄Windows實例。

具體操作,請參見通過密碼認證登錄Windows實例。

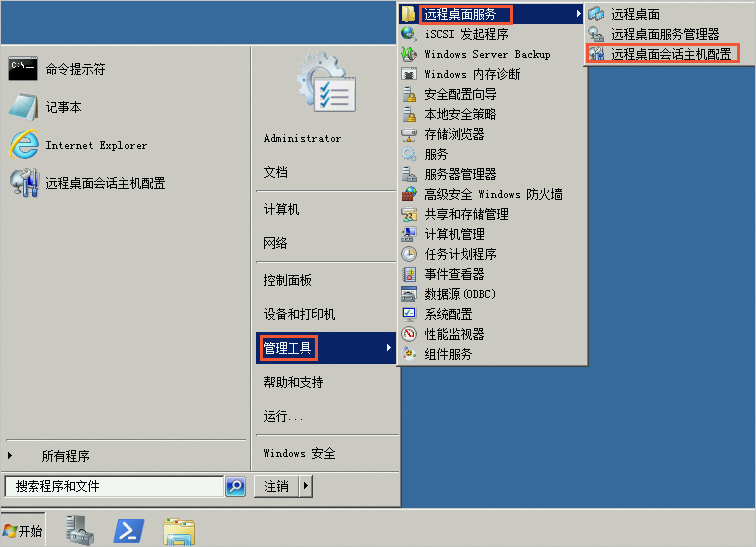

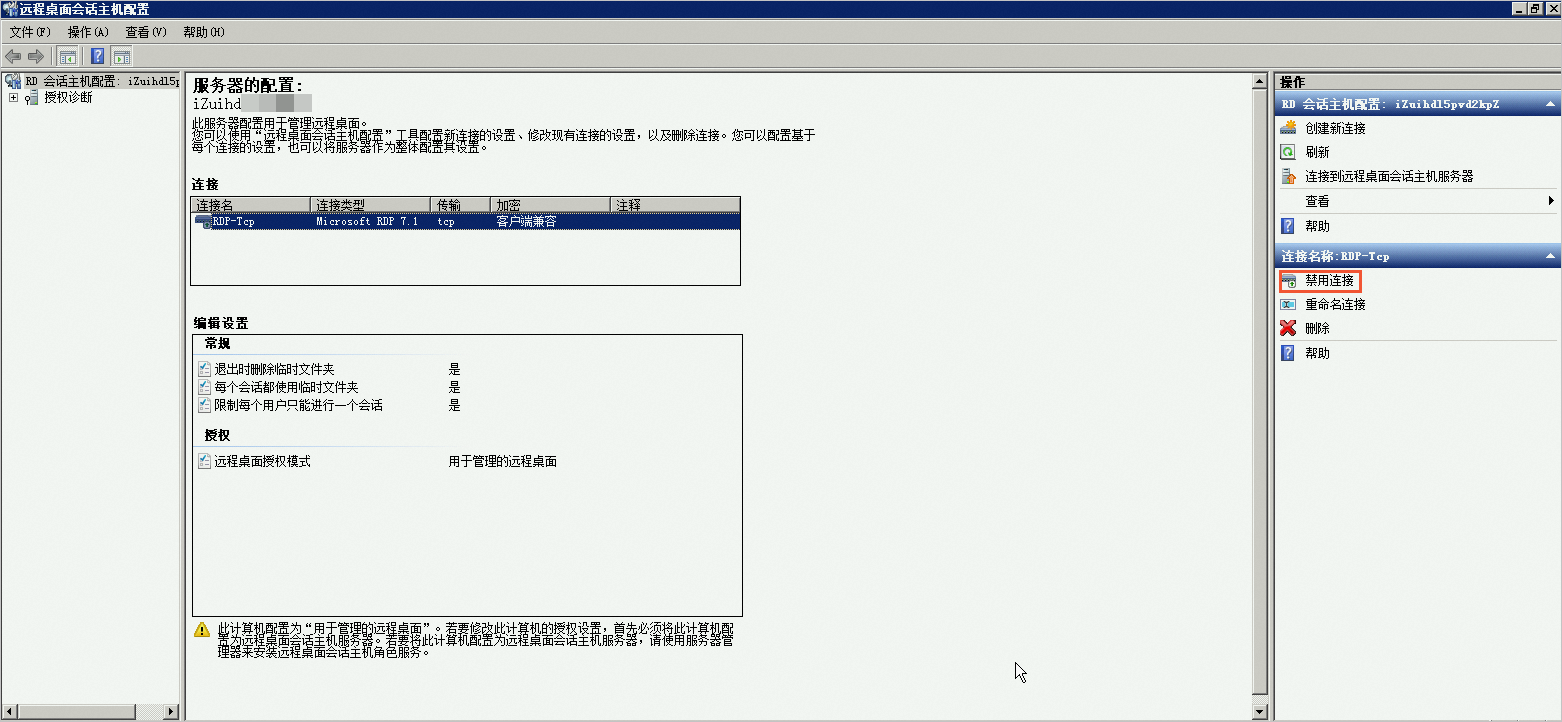

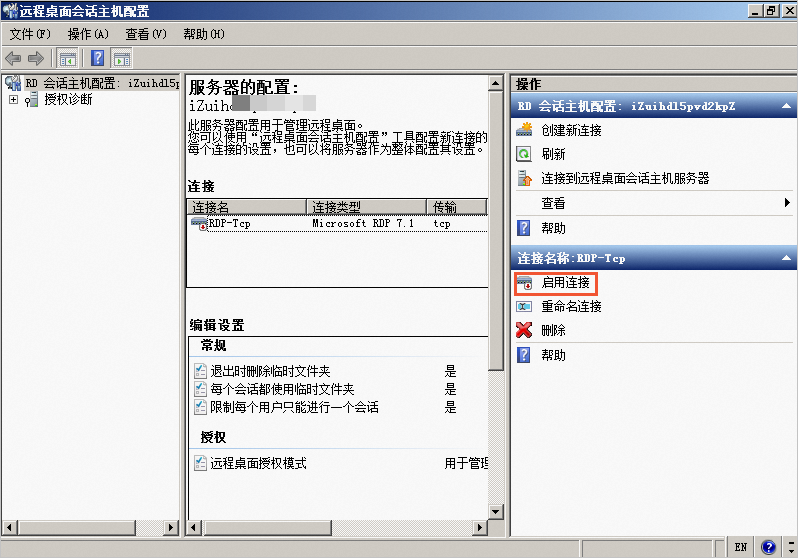

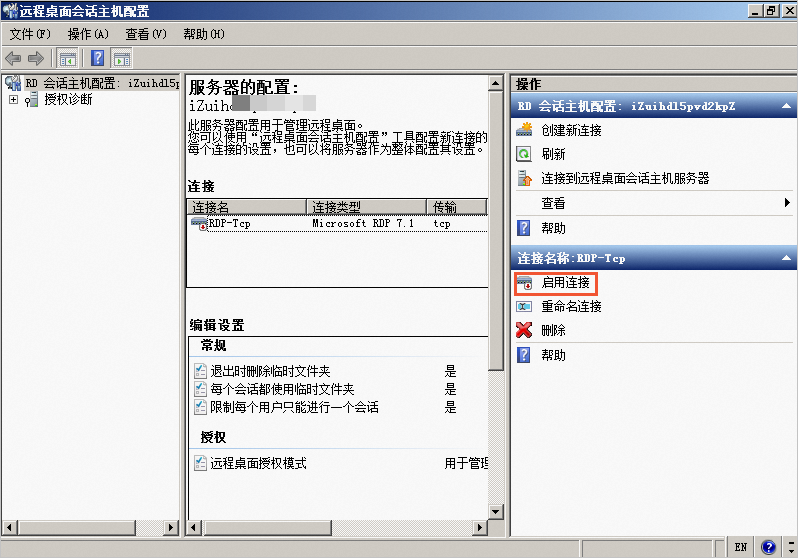

選擇開始>管理工具>遠程桌面服務>遠程桌面會話主機配置。

在連接區域,右鍵單擊RDP-Tcp,然后單擊屬性。

在RDP-Tcp屬性窗口,將安全層修改成RDP安全層,單擊確定。

在操作區域,單擊禁用連接,再單擊啟用連接。

異常二:遠程桌面會話主機配置連接被禁用

使用netstat命令查詢,發現端口未正常監聽。

使用VNC方式登錄Windows實例后,發現遠程桌面RDP連接屬性配置文件被禁用,重新啟用RDP-Tcp連接即可,具體操作,請參見異常一:服務器側自簽名證書損壞。

異常三:終端服務器角色配置

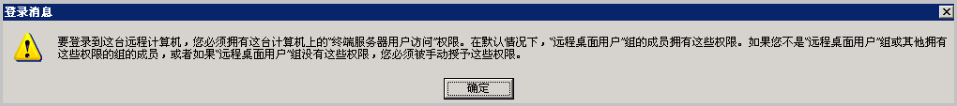

在使用遠程桌面訪問Windows實例時,可能會出現如下提示。

這種情況一般是由于在服務器上安裝配置了終端服務器,但是沒有配置有效的訪問授權導致的,可參考以下三種解決方案處理:

如果是安裝了終端服務器角色導致的,需要登錄服務器鼠標右鍵單擊計算機,選擇角色>刪除角色服務。

步驟八:檢查網絡

無法正常遠程連接Windows實例時,需要先檢查網絡是否正常。

使用其他網絡環境中(不同網段或不同運營商)的電腦連接對比測試,判斷是本地網絡問題還是服務器端的問題。

如果是本地網絡問題或運營商問題,請聯系本地IT人員或運營商解決。

如果是網卡驅動存在異常,則重新安裝。排除本地網絡故障后進行下一步檢查。

在本地客戶端使用

ping命令測試與實例的網絡連通性。網絡異常時,請參見網絡異常時如何抓取數據包進行排查。

當出現ping丟包或ping不通時,請參見使用ping命令丟包或不通時的鏈路測試方法進行排查。

如果出現間歇性丟包,ECS實例的網絡一直處于不穩定狀態時,請參見使用ping命令測試ECS實例的IP地址間歇性丟包進行解決。

在實例中使用ping命令測試與客戶端的連通性,提示一般故障錯誤時,請參見Windows實例ping外網地址提示“一般故障”進行解決。

步驟九:檢查CPU負載、帶寬及內存使用情況

無法正常遠程連接Windows實例時,可能是因為CPU負載、帶寬不足或內存不足導致。

根據是否存在CPU負載過高情況,選擇相應操作。

不存在CPU負載過高情況,請繼續執行步驟2繼續排查。

如果CPU負載過高情況,請參考本步驟解決問題。

檢查CPU負載過高時,通過實例詳情頁面的終端登錄實例,檢查后臺是否正在執行Windows Update操作。若存在Windows Update操作,則CPU負載過高是正常結果,請繼續等待執行完成。

若應用程序有大量的磁盤訪問、網絡訪問行為、高計算需求,CPU負載過高是正常結果。建議您升配實例規格來解決資源瓶頸問題,具體操作,請參見升降配方式概述。

說明CPU負載過高的解決方法,請參見Windows系統ECS實例的CPU使用率較高的解決方法。

排查是否存在公網帶寬不足問題。

無法遠程連接可能是公網帶寬不足導致的,具體排查方法如下。

排查是否存在內存不足問題。

遠程連接Windows實例后,不能正常顯示桌面并直接退出,也沒有錯誤信息提示。這種情況可能是服務器內存不足導致,需要檢查服務器的內存使用情況。具體操作如下。

使用VNC方式登錄Windows實例。

具體操作,請參見通過密碼認證登錄Windows實例。

選擇開始>管理工具>事件查看器,查看是否存在內存資源不足的警告日志信息。具體操作,請參見Windows 虛擬內存不足問題的處理。

步驟十:檢查系統的安全策略設置

您可以查看Windows服務器上是否有阻止遠程桌面連接的相關安全策略。具體操作如下。

使用VNC方式登錄Windows實例。

具體操作,請參見通過密碼認證登錄Windows實例。

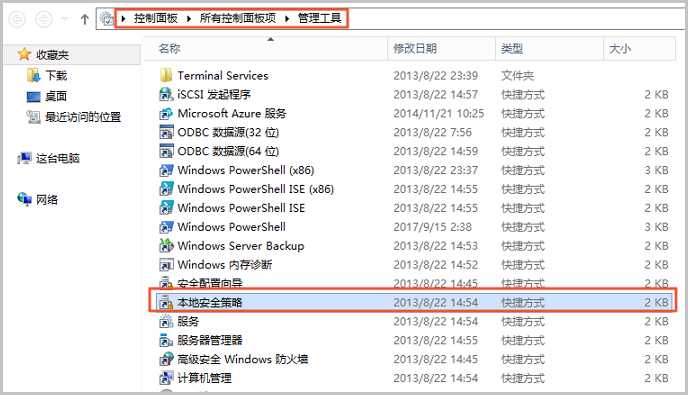

選擇開始>控制面板>管理工具,雙擊本地安全策略。

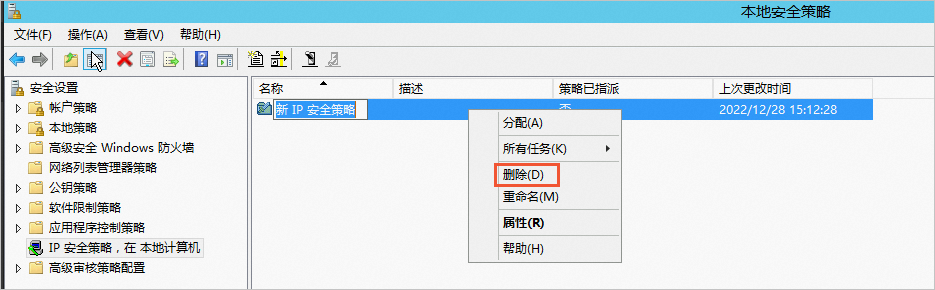

在本地安全策略界面中,單擊IP安全策略,在本地計算機,根據是否存在相關的安全策略,選擇相應操作。

存在相關安全策略,刪除或重新編輯該安全策略

刪除安全策略:右鍵單擊相關策略,選擇刪除(D),在彈出的對話框,單擊是。

雙擊打開該IP的安全策略,重新配置以允許遠程桌面連接,然后再使用遠程桌面連接。

不存在相關安全策略,執行步驟十:檢查系統的安全策略設置繼續排查。

步驟十一:檢查殺毒軟件

使用遠程桌面無法連接ECS實例可能是由于第三方殺毒軟件設置導致,可通過以下方法進行解決。此處列舉兩個安全狗配置導致遠程訪問失敗的解決案例。

如果殺毒軟件在后臺執行,可通過VNC方式登錄實例,將殺毒軟件升級至最新版本或者直接刪除。關于如何使用VNC登錄實例,請參見連接方式概述。

請使用商業版殺毒軟件,或者使用Microsoft Safety Scanner微軟免費安全工具,在安全模式下掃描殺毒。關于更多安全掃描程序信息,請參見安全掃描程序。

案例一:安全狗黑名單攔截

如果安裝了安全狗后,出現以下情況,請確認防護軟件中是否做了安全設置或對應的攔截。

客戶端本地無法遠程桌面連接Windows實例,但其他區域可以遠程連接。

無法ping通服務器IP地址,并且通過

tracert命令跟蹤路由,發現無法到達服務器。云安全中心未攔截本地公網IP地址。

打開服務器安全狗,選擇網絡防火墻,單擊超級黑白名單右側的 圖標,如果超級黑名單中存在ECS實例公網IP,需將此黑名單規則刪除,然后將公網IP添加到超級白名單。

圖標,如果超級黑名單中存在ECS實例公網IP,需將此黑名單規則刪除,然后將公網IP添加到超級白名單。

如果云安全中心的閾值設置過低,則可能攔截實例公網IP。建議把清洗閾值調高,避免出現攔截實例公網IP的情況發生,更多信息,請參見DDoS基礎防護。

案例二:安全狗程序異常

使用VNC登錄到Windows實例后,在系統桌面右下角,安全狗彈出錯誤提示,系統顯示類似如下。

該問題可能是由于安全狗軟件出現異常導致,您可以通過Windows系統卸載安全狗軟件后,重啟ECS實例,即可恢復網絡。

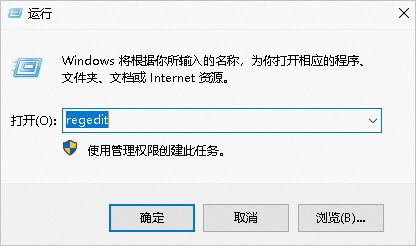

步驟十二:Windows注冊表配置異常

Windows注冊表相關配置異常,可能導致RDP連接被阻斷,您可以參考以下步驟來修復。

使用VNC連接ECS實例。

具體操作,請參見使用VNC登錄實例。

在運行框中輸入regedit,單擊確定,打開注冊表編輯器。

在注冊表編輯器中,分別修改以下參數配置。

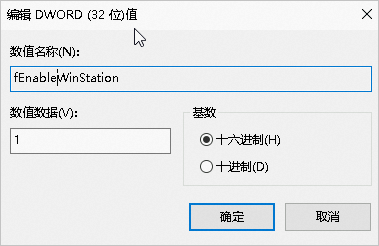

將

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp中的fEnableWinStation參數值修改為1。

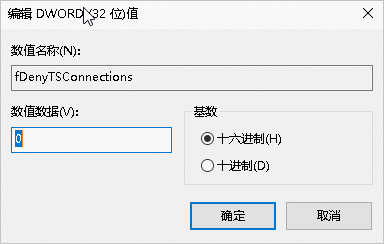

將

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server中的fDenyTSConnections參數值修改為0。

步驟十三:Windows RDP自簽證書到期

RDP自簽證書過期,可能會導致無法遠程登錄,您可以參考以下步驟來修復。

使用VNC方式登錄Windows實例。

具體操作,請參見使用VNC登錄實例。

以管理員身份運行Windows PowerShell。

在Windows PowerShell對話框,執行如下命令,查看當前證書是否已過期。

Get-Item 'Cert:\LocalMachine\Remote Desktop\*' | Select-Object NotAfter如果證書過期,執行如下命令,刪除自簽證書并重啟TermService服務。

Remove-Item -Path 'Cert:\LocalMachine\Remote Desktop\*' -Force -ErrorAction SilentlyContinue Restart-Service TermService -Force重啟TermService服務后,系統會自動生成新的自簽證書。

執行如下命令,確認新的自簽證書時間已更新。

Get-Item 'Cert:\LocalMachine\Remote Desktop\*' | Select-Object NotAfter說明默認的RDP自簽名證書有效期是半年。

存在明確的報錯信息

授權相關:

桌面無法顯示:

連接數相關:

用戶名和密碼相關:

> 遠程連接 > 發送命令。

> 遠程連接 > 發送命令。