本文匯總了建立IPsec-VPN連接時出現協商失敗、流量不通現象的常見原因并提供了相應的解決方案。

常見問題快捷鏈接

IPsec-VPN連接協商問題

IPsec-VPN連接連通性問題

IPsec連接狀態為“第一階段協商失敗”怎么辦?

您可以根據VPN網關管理控制臺提示的錯誤碼或者IPsec連接的日志信息自主排查問題。具體操作,請參見自主排查IPsec-VPN連接問題。

下表為您羅列幾個常見的IPsec連接對端網關設備導致“第一階段協商失敗”的原因,供您快速查閱。

原因 | 解決方案 |

IPsec連接對端網關設備工作異常。 | 請排查對端網關設備。具體操作,請咨詢設備所屬廠商。 |

IPsec連接對端網關設備尚未添加IPsec-VPN配置。 | 請為對端網關設備添加IPsec-VPN配置,需確保對端網關設備的配置與IPsec連接的配置一致。具體操作,請參見本地網關設備配置示例。 |

IPsec連接對端網關設備所應用的訪問控制策略未放行UDP協議500及4500端口。 | 請排查對端網關設備應用的訪問控制策略,確保其滿足以下條件:

|

IPsec連接對端廠商限制,需要有數據流量時才能觸發IPsec協議協商。 | 請確認IPsec連接對端VPN網關是否存在此使用限制。 如果存在此限制,請向對端廠商咨詢如何觸發IPsec協議協商。 |

IPsec連接狀態為“第二階段協商失敗”怎么辦?

您可以根據VPN網關管理控制臺提示的錯誤碼或者IPsec連接的日志信息自主排查問題。具體操作,請參見自主排查IPsec-VPN連接問題。

IPsec連接狀態之前為“第二階段協商成功”,但現在一直顯示“第二階段協商失敗”怎么辦?

產生當前問題的可能原因及解決方案請參見下表。

原因分類 | 原因 | 解決方案 |

網關設備異常 | 阿里云VPN網關實例欠費。 | 續費VPN網關實例。具體操作,請參見續費VPN網關實例。 |

IPsec連接對端網關設備異常。 | 排查對端網關設備。具體操作,請咨詢設備所屬廠商。 | |

對端網關設備應用的訪問控制策略有變更。 | 請排查對端網關設備應用的訪問控制策略,確保已允許本地數據中心與VPC之間流量互通。 | |

IPsec-VPN配置變更 | 對端網關設備的IPsec-VPN配置被刪除。 | 重新為對端網關設備添加IPsec-VPN配置,需確保對端網關設備的配置與IPsec連接的配置一致。具體操作,請參見本地網關設備配置示例。 |

對端網關設備的IPsec-VPN配置被修改,與IPsec連接的參數配置不一致。 | 請修改對端網關設備的配置使其與IPsec連接的配置一致。 | |

對端網關設備的IPsec-VPN配置中,某個參數被指定了多個值。 例如配置對端網關設備時,指定IKE配置階段加密算法的值為aes和aes192。 | 在阿里云側配置IPsec連接時,每個參數僅支持指定一個值。請排查對端網關設備的IPsec-VPN配置,確保每個參數也僅指定了一個值,且與IPsec連接的值相同。 | |

IPsec連接的配置被修改,與對端網關設備不一致。 | 請排查IPsec連接的配置使其與對端網關設備的配置一致。具體操作,請參見修改IPsec連接。 | |

IPsec連接關聯的VPC實例新配置了IPv4網關和網絡ACL。 | 請排查VPC實例應用的IPv4網關、網絡ACL的配置,使其允許本地數據中心與VPC實例之間流量互通。具體操作,請參見IPv4網關概述和網絡ACL概述。 | |

對端網關設備IP地址變更 | 對端網關設備用于建立IPsec-VPN連接的IP地址發生了變更,導致阿里云側用戶網關實例的IP地址與對端網關設備使用的IP地址不一致。 | 請確保對端網關設備用于建立IPsec-VPN連接的IP地址與阿里云側用戶網關實例配置的IP地址相同。 |

對端網關設備擁有多個IP地址,阿里云側用戶網關實例的IP地址與對端網關設備用于建立IPsec-VPN連接的IP地址不一致。 | 請確保對端網關設備用于建立IPsec-VPN連接的IP地址與阿里云側用戶網關實例配置的IP地址相同。 | |

對端網關設備使用動態IP地址,阿里云側用戶網關實例的IP地址與對端網關設備用于建立IPsec-VPN連接的IP地址不一致。 | 請對端網關設備需使用靜態IP地址建立IPsec-VPN連接,并確保對端網關設備使用的靜態IP地址與阿里云側用戶網關實例配置的IP地址相同。 |

IPsec連接狀態為“第二階段協商成功”,但IPsec連接協商狀態間歇性變為失敗怎么辦?

產生當前問題的可能原因及解決方案請參見下表。

原因分類 | 原因 | 解決方案 |

IPsec-VPN配置變更 | IPsec連接及其對端網關設備在IPsec配置階段DH分組參數(部分本地網關設備稱為PFS)的配置不一致。 | 請排查IPsec連接或者對端網關設備在IPsec配置階段的DH分組參數(PFS)的配置,使兩端的DH分組參數(PFS)的值配置相同。關于如何修改IPsec連接的配置,請參見修改IPsec連接。 |

對端網關設備的IPsec-VPN配置中,某個參數被指定了多個值。 例如配置對端網關設備時,指定IKE配置階段加密算法的值為aes、aes192。 | 在阿里云側配置IPsec連接時,每個參數僅支持指定一個值。請排查對端網關設備的IPsec-VPN配置,確保每個參數也僅指定了一個值,且與IPsec連接的值相同。 | |

對端網關設備配置了基于流量的SA生存周期。 | 阿里云側的IPsec連接不支持配置基于流量的SA生存周期,僅支持配置基于時間的SA生存周期。建議對端網關設備不配置基于流量的SA生存周期或者將基于流量的SA生存周期配置為0字節。 | |

網絡質量不佳 | 由于IPsec連接和對端網關設備之間的網絡質量不佳,造成DPD協議報文、健康檢查探測報文或IPsec協議報文丟失后超時,導致IPsec-VPN連接中斷。 | 請排查IPsec-VPN連接中斷時間點的網絡連通性。 |

IPsec連接對端限制 | IPsec連接對端廠商限制,需要有數據流量時才能觸發IPsec協議協商。 | 請確認IPsec連接對端VPN網關是否存在此使用限制。 如果存在此限制,請向對端廠商咨詢如何觸發IPsec協議協商。 |

在建立雙隧道模式的IPsec-VPN連接時,阿里云側IPsec連接使用了感興趣流模式,兩條隧道的感興趣流默認相同,而IPsec連接對端網關設備可能存在相關限制(例如思科ASA防火墻設備),兩條隧道感興趣流相同的情況下僅一條隧道能協商成功,且兩條隧道輪流協商成功。 | 請和相關廠商確認IPsec連接對端網關設備是否存在此限制。 如果存在此限制,請參見本地網關設備配置示例修改IPsec連接對端網關設備的IPsec-VPN配置。 |

IPsec連接狀態為“第二階段協商成功”,但BGP路由協議的協商狀態為“異常”怎么辦?

產生當前問題的可能原因及解決方案請參見下表。

原因分類 | 原因 | 解決方案 |

BGP配置不正確 | 對端網關設備未配置正確的BGP IP地址。 | 請排查IPsec連接及其對端網關設備的BGP配置,確保IPsec連接的BGP IP地址和對端網關設備的BGP IP地址在相同的網段內,且互不沖突。 BGP IP地址所屬網段需是一個位于169.254.0.0/16網段內,子網掩碼長度為30的網段。 |

IPsec-VPN連接相關問題 | 由于IPsec-VPN連接的連通性異常,導致IPsec連接側無法收到對端網關設備的BGP協議報文。 | 請排查IPsec-VPN連接的連通性,并確認IPsec連接側是否有收到對端網關設備的BGP協議報文。 您可以在IPsec連接下查看流量監控數據,如果當前系統并未監控到任何傳入流量記錄,則說明IPsec連接側未收到對端網關設備的BGP協議報文。 |

IPsec連接協商狀態有中斷。 | 請根據IPsec連接的日志排查IPsec連接是否一直處于“第二階段協商成功”的狀態。 如果IPsec連接協商狀態不穩定,請根據日志信息排查IPsec連接的問題。具體操作,請參見自主排查IPsec-VPN連接問題。 |

IPsec連接狀態為“第二階段協商成功”,但健康檢查失敗怎么辦?

產生當前問題的可能原因及解決方案請參見下表。

原因分類 | 原因 | 解決方案 |

健康檢查目標IP地址問題 | 健康檢查目標IP地址無法訪問。 | 請在目標IP地址關聯的主機上使用目標IP地址通過 如果目標IP地址無法正常訪問源IP地址,請確認目標IP地址是否配置正確。 |

健康檢查目標IP地址關聯的主機工作異常,無法及時響應IPsec連接發出的探測報文(ICMP報文)。 | 請排查目標IP地址關聯的主機是否正常。具體操作,請咨詢網關設備所屬廠商。 | |

健康檢查目標IP地址關聯的路由配置和安全策略有變更。 比如安全策略未放行健康檢查的源IP地址、目標IP地址或ICMP協議類型的報文。 | 請在對端網關設備側排查目標IP地址關聯的路由配置以及安全策略,確保:

| |

健康檢查目標IP地址并未從原路徑(指目標IP地址接收探測報文的路徑)對健康檢查的探測報文做出響應。 | 請通過 | |

IPsec-VPN連接相關問題 | IPsec連接協商狀態有中斷。 | 請根據IPsec連接的日志排查IPsec連接是否一直處于“第二階段協商成功”的狀態。 如果IPsec連接協商狀態不穩定,請根據日志信息排查IPsec連接的問題。具體操作,請參見自主排查IPsec-VPN連接問題。 說明 IPsec連接健康檢查失敗后系統會重置IPsec隧道,在非主備IPsec-VPN連接的應用場景下,不推薦您為IPsec連接配置健康檢查,您可以為IPsec連接開啟DPD功能來探測對端的連通性。 關于主備IPsec-VPN連接的應用場景,請參見基于多個公網IP地址建立高可用的IPsec-VPN連接(主備鏈路)和高可用-雙用戶網關。 |

為什么IPsec連接狀態為“第二階段協商成功”,但VPC內的ECS實例無法訪問本地數據中心內的服務器?

原因

VPC的路由配置、安全組規則或本地數據中心的路由配置、訪問控制策略未允許VPC內的ECS實例訪問本地數據中心內的服務器。

解決方案

請參見以下信息排查相關配置:

VPC

排查VPC路由表中的路由配置。確保VPC路由表內已配置了相關路由使ECS實例可以訪問本地數據中心的服務器。

排查VPC應用的安全組規則。確保安全組規則允許ECS實例和服務器之間互相訪問。

本地數據中心

排查本地數據中心的路由配置。確保本地數據中心已配置了相關路由使服務器可以對ECS實例做出應答。

排查本地數據中心的訪問控制策略。確保本地數據中心允許ECS實例和服務器互相訪問。

如果本地數據中心內存在將公網IP地址作為私有IP地址使用的情況,您需要將公網IP的網段設置為VPC的用戶網段,以確保VPC可以訪問到該公網網段。關于用戶網段的更多信息,請參見什么是用戶網段?和如何配置用戶網段?。

為什么IPsec連接狀態為“第二階段協商成功”,但本地數據中心內的服務器無法訪問VPC內的ECS實例?

原因

VPC的路由配置、安全組規則或本地數據中心的路由配置、訪問控制策略未允許本地數據中心內的服務器訪問VPC內的ECS實例。

解決方案

請參見以下信息排查相關配置:

VPC

排查VPC路由表中的路由配置。確保VPC路由表內已配置了相關路由使ECS實例可以對服務器的訪問做出應答。

排查VPC應用的安全組規則。確保安全組規則允許ECS實例和服務器之間互相訪問。

本地數據中心

排查本地數據中心的路由配置。確保本地數據中心已配置了相關路由使服務器可以通過IPsec-VPN連接訪問ECS實例。

排查本地數據中心的訪問控制策略。確保本地數據中心允許ECS實例和服務器互相訪問。

為什么IPsec連接狀態為“第二階段協商成功”,但是多網段場景下部分網段通信正常,部分網段通信不正常?

原因

在使用IPsec-VPN連接實現本地數據中心和VPC(Virtual Private Cloud)互通的場景中,如果VPN網關與思科、華三、華為等傳統廠商的設備對接,在IPsec連接使用感興趣流的路由模式且配置了多網段的情況下,僅一個網段可以互通,其余網段不通。

當前現象是阿里云VPN網關與思科、華三、華為等傳統廠商的設備對接時,兩端IPsec協議不兼容導致的。在IPsec連接配置多網段的情況下,阿里云VPN網關使用一個SA(Security Association)與對端的網關設備協商,而對端的網關設備在多網段的情況下會使用多SA與VPN網關協商。

解決方案

請參見多網段配置方案推薦。

為什么IPsec連接狀態為“第二階段協商成功”,但IPsec-VPN連接單向不通?

原因

在IPsec連接的對端網關設備使用的是華為防火墻的情況下,如果對端網關設備的出接口配置了nat enable,將會導致從該接口發出的所有數據包的源IP地址都被轉換為該接口的IP地址,導致IPsec-VPN連接單向不通。

解決方案

運行

nat disable命令,關閉出接口的NAT功能。配置NAT策略。

nat-policy interzone trust untrust outbound policy 0 action no-nat policy source 192.168.0.0 mask 24 policy destination 192.168.1.0 mask 24 policy 1 action source-nat policy source 192.168.0.0 mask 24 easy-ip Dialer0其中:

192.168.0.0:網關設備的私網網段。

192.168.1.0:VPC的私網網段。

Dialer0:網關設備的出接口。

為什么IPsec連接狀態為“第二階段協商成功”,可ping通但業務訪問不通或部分端口號訪問不通?

原因

VPC應用的安全組規則或本地數據中心應用的訪問控制策略未放行對應的IP地址、協議類型和端口號。

解決方案

請參見以下信息排查相關配置:

排查VPC應用的安全組規則。確保安全組規則已放行本地數據中心和VPC之間需要互通的IP地址、協議類型和端口號。

排查本地數據中心應用的訪問控制策略。確保訪問控制策略已放行本地數據中心和VPC之間需要互通的IP地址、協議類型和端口號。

如果本地數據中心側有業務策略、域名解析等配置建議一并排查。確保本地數據中心和VPC之間需要互通的IP地址、協議類型和端口號已放行。

為什么IPsec連接狀態為“第二階段協商成功”,但私網訪問時出現丟包現象,且時通時不通?

產生當前問題的可能原因及解決方案請參見下表。

原因分類 | 原因 | 解決方案 |

VPN網關規格問題 | 在流量互通過程中出現流量突發的情況超過了VPN網關實例的帶寬規格。 您可以在VPN網關管理控制臺查看VPN網關實例的流量監控信息確認是否有流量突發的情況。 | 您可以對VPN實例進行升配或進行臨時升配。具體操作,請參見變配VPN網關實例。 |

IPsec-VPN連接相關問題 | IPsec連接協商狀態有中斷。 | 請根據IPsec連接的日志信息排查IPsec連接是否一直處于“第二階段協商成功”的狀態。 如果IPsec連接協商狀態不穩定,隧道頻繁重新協商導致網絡間歇性中斷,請根據日志信息排查IPsec連接的問題。具體操作,請參見自主排查IPsec-VPN連接問題。 |

MTU相關問題 | 本地數據中心用戶MTU配置超過1300字節(不包含1300字節)。 | 對于2021年04月01日之前創建的VPN網關,如果配置本地數據中心的用戶MTU大于1300字節(不包含1300字節),則可能存在IPsec-VPN連接不通的問題,建議您將VPN網關升級至最新版本以規避該問題。關于如何升級VPN網關,請參見升級VPN網關。 |

在流量傳輸過程中,流量報文過大超過了傳輸路徑中的MTU值,導致報文被分片傳輸。 | VPN網關只支持傳輸已經分片的數據包,不支持對數據包分片及數據包分片重組。推薦用戶MTU設置為1399字節。更多信息,請參見MTU配置說明。 |

為什么IPsec連接狀態為“第二階段協商成功”,私網訪問正常但轉發延遲高?

產生當前問題的可能原因及解決方案請參見下表。

原因分類 | 原因 | 解決方案 |

VPN網關規格問題 | 在流量互通過程中出現流量突發的情況超過了VPN網關實例的帶寬規格。 您可以在VPN網關管理控制臺查看VPN網關實例的流量監控信息確認是否有流量突發的情況。 | 您可以對VPN實例進行升配或進行臨時升配。具體操作,請參見變配VPN網關實例。 |

網絡質量不佳 | 由于IPsec連接和對端網關設備之間的網絡質量不佳,造成流量互通過程中網絡延遲大以及丟包。 | 請使用 若探測到網絡延遲高,可分段式探測快速縮小探查范圍。若探測到公網鏈路質量不佳,建議使用云企業網等其他云產品。 |

為什么云上云下配置的感興趣流不一樣,IPsec-VPN連接也能協商成功?

原因

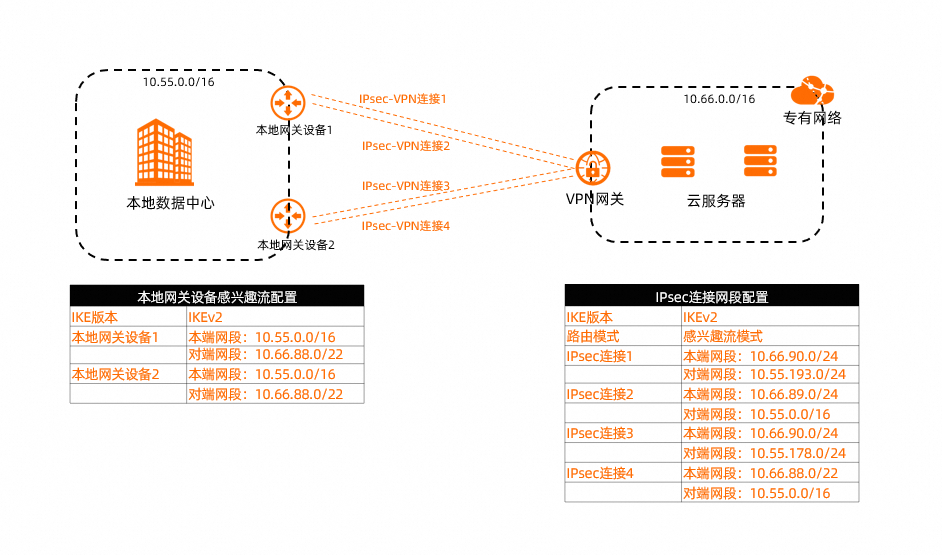

如下圖所示,本地網關設備配置的感興趣流網段和IPsec連接配置的感興趣流網段存在包含關系,且兩端均使用IKEv2版本,則在進行IPsec協商時,阿里云VPN網關會認為兩端的感興趣流匹配,如果本地網關設備也支持包含關系(即認為存在包含關系的感興趣流互相匹配),則會產生云上云下配置的感興趣流不一樣,但IPsec-VPN連接也能協商成功的現象。

例如本地網關設備1支持包含關系,本地網關設備1和IPsec連接1、IPsec連接2進行協商時,本地網關設備1上的本端網段10.55.0.0/16包含IPsec連接1的對端網段10.55.193.0/24、IPsec連接2的對端網段10.55.0.0/16;本地網關設備1的對端網段10.66.88.0/22包含IPsec連接1的本端網段10.66.90.0/24、IPsec連接2的本端網段10.66.89.0/24,則本地網關設備1、阿里云VPN網關均會認為感興趣流互相匹配,本地網關設備1和IPsec連接1、IPsec連接2均能協商成功。

如果本地網關設備不支持包含關系(即認為存在包含關系的感興趣流不互相匹配),則IPsec-VPN連接無法協商成功。請和本地網關設備所屬廠商確認本地網關設備是否支持包含關系。

如果本地網關設備和IPsec連接均使用IKEv1版本,則兩端的感興趣流必須完全一致(不能存在包含關系),IPsec-VPN連接才能協商成功。

可能的影響

如上圖所示,如果在一個VPN網關實例下存在多個IPsec連接,多個IPsec連接的感興趣流網段存在包含關系,則可能會導致流量無法按照期望的路徑轉發。

對于配置了感興趣流模式的IPsec連接,在IPsec連接創建完成后,系統默認會在VPN網關實例的策略路由表下添加相關路由,每條路由的策略優先級相同。上圖場景中系統將在VPN網關實例的策略路由表下默認添加以下路由:

路由條目名稱 | 源網段 | 目標網段 | 下一跳 | 權重 | 策略優先級 |

路由條目1 | 10.66.90.0/24 | 10.55.193.0/24 | IPsec連接1 | 100 | 10 |

路由條目2 | 10.66.89.0/24 | 10.55.0.0/16 | IPsec連接2 | 100 | 10 |

路由條目3 | 10.66.90.0/24 | 10.55.178.0/24 | IPsec連接3 | 100 | 10 |

路由條目4 | 10.66.88.0/24 | 10.55.0.0/16 | IPsec連接4 | 100 | 10 |

根據策略路由匹配規則,在策略優先級相同的場景下,系統會按照策略路由的順序逐條匹配路由,一旦能夠匹配到策略路由,立即按照當前策略路由轉發流量。策略路由的順序由策略路由被下發至系統的時間決定。通常是先配置的策略路由被優先下發至系統,但當前情況無法完全保證,因此有可能存在后配置的策略路由被優先下發至系統,造成后配置的策略路由的優先級高于先配置的策略路由的優先級。

按照上圖場景,有可能會出現本地數據中心通過IPsec-VPN連接1向VPC發送請求報文,VPC通過IPsec-VPN連接4向本地數據中心發送回復報文,因為路由條目4可能會被優先下發至系統,導致路由條目4的優先級高于路由條目1。

解決方案

避免為本地網關設備和IPsec連接添加存在包含關系的感興趣流網段,推薦為兩端添加完全匹配的感興趣流網段,該方式可以提高IPsec-VPN連接的穩定性。

創建IPsec連接時,盡量添加精確的感興趣流網段,確保VPN網關實例下的多個IPsec連接的感興趣流網段沒有重疊。

為每條策略路由配置不同的策略優先級和權重值以保證流量僅可匹配到一條策略路由。

如果您的VPN網關實例不支持配置策略優先級,可對VPN網關實例進行升級,升級后的VPN網關實例默認支持為策略路由配置策略優先級。具體操作,請參見升級VPN網關。