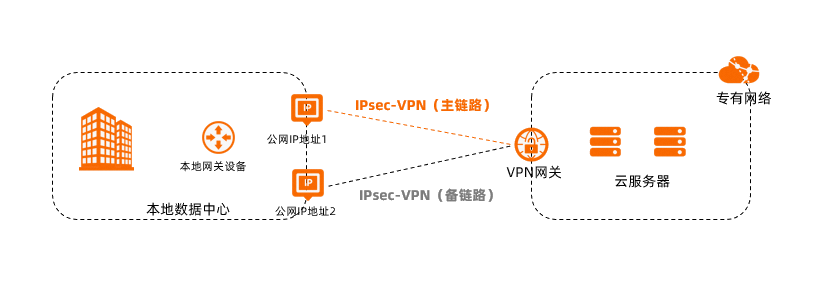

基于多個公網(wǎng)IP地址建立高可用的IPsec-VPN連接(主備鏈路)

如果您本地數(shù)據(jù)中心的一臺本地網(wǎng)關(guān)設(shè)備上配置了多個公網(wǎng)IP地址,您可以使用其中的兩個公網(wǎng)IP地址與阿里云專有網(wǎng)絡VPC(Virtual Private Cloud)建立兩條IPsec-VPN連接,這兩條IPsec-VPN連接可以作為主備鏈路,實現(xiàn)本地數(shù)據(jù)中心與VPC之間的高可用連接。

場景示例

本文以下圖場景為例。某企業(yè)在中國杭州擁有一個本地數(shù)據(jù)中心,在阿里云華東1(杭州)地域擁有一個VPC,VPC中已使用云服務器ECS(Elastic Compute Service)部署了應用。現(xiàn)在企業(yè)希望本地數(shù)據(jù)中心可以加密訪問VPC中的應用,且希望本地數(shù)據(jù)中心和VPC之間擁有多條連接,實現(xiàn)上云鏈路的高可用。

企業(yè)本地數(shù)據(jù)中心的本地網(wǎng)關(guān)設(shè)備上擁有多個公網(wǎng)IP地址,企業(yè)可以使用其中的兩個公網(wǎng)IP地址分別與VPC建立IPsec-VPN連接,在實現(xiàn)本地數(shù)據(jù)中心加密訪問VPC中應用的同時,實現(xiàn)上云鏈路的高可用。

網(wǎng)絡規(guī)劃

網(wǎng)絡功能規(guī)劃

本文場景中使用的網(wǎng)絡功能如下:

購買公網(wǎng)網(wǎng)絡類型的VPN網(wǎng)關(guān)實例。

建立IPsec連接時,兩個IPsec連接關(guān)聯(lián)至同一個VPN網(wǎng)關(guān)實例。

VPN網(wǎng)關(guān)實例使用靜態(tài)路由,通過設(shè)置路由的權(quán)重值來指定主備IPsec-VPN連接。

兩個IPsec連接均啟用健康檢查功能,通過健康檢查探測IPsec-VPN連接的可用性。

如果主IPsec-VPN連接健康檢查失敗,系統(tǒng)自動將流量切換至備IPsec-VPN連接進行傳輸。

網(wǎng)段規(guī)劃

在您規(guī)劃網(wǎng)段時,請確保本地數(shù)據(jù)中心和VPC之間要互通的網(wǎng)段沒有重疊。

資源 | 網(wǎng)段及IP地址 |

VPC | 主網(wǎng)段:172.16.0.0/16

|

本地網(wǎng)關(guān)設(shè)備 | 本地網(wǎng)關(guān)設(shè)備的公網(wǎng)IP地址:

|

本地數(shù)據(jù)中心 | 待和VPC互通的網(wǎng)段:192.168.0.0/24 |

準備工作

在開始配置前,請確保您已完成以下操作:

您已經(jīng)在阿里云華東1(杭州)地域創(chuàng)建了一個VPC,并使用ECS部署了相關(guān)業(yè)務。具體操作,請參見搭建IPv4專有網(wǎng)絡。

確保本地數(shù)據(jù)中心的本地網(wǎng)關(guān)設(shè)備支持IKEv1和IKEv2協(xié)議,支持這兩種協(xié)議的本地網(wǎng)關(guān)設(shè)備均可以和阿里云VPN網(wǎng)關(guān)建立IPsec-VPN連接。

- 您已經(jīng)了解VPC中的ECS實例所應用的安全組規(guī)則,并確保安全組規(guī)則允許本地數(shù)據(jù)中心的網(wǎng)關(guān)設(shè)備訪問云上資源。具體操作,請參見查詢安全組規(guī)則和添加安全組規(guī)則。

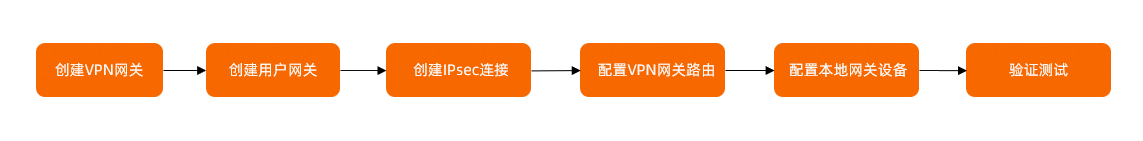

配置流程

步驟一:創(chuàng)建VPN網(wǎng)關(guān)

在建立IPsec-VPN連接前,您需要先創(chuàng)建一個VPN網(wǎng)關(guān),并為VPN網(wǎng)關(guān)開啟IPsec-VPN功能。

- 登錄VPN網(wǎng)關(guān)管理控制臺。

在頂部菜單欄,選擇VPN網(wǎng)關(guān)的地域。

VPN網(wǎng)關(guān)的地域需和待關(guān)聯(lián)的VPC實例的地域相同。本文選擇華東1(杭州)地域。

- 在VPN網(wǎng)關(guān)頁面,單擊創(chuàng)建VPN網(wǎng)關(guān)。

在購買頁面,根據(jù)以下信息配置VPN網(wǎng)關(guān),然后單擊立即購買并完成支付。

配置項

說明

實例名稱

輸入VPN網(wǎng)關(guān)的名稱。

本文輸入VPN網(wǎng)關(guān)。

地域和可用區(qū)

選擇VPN網(wǎng)關(guān)所屬的地域。

本文選擇華東1(杭州)。

網(wǎng)關(guān)類型

選擇VPN網(wǎng)關(guān)的類型。

本文選擇普通型。

網(wǎng)絡類型

選擇VPN網(wǎng)關(guān)的網(wǎng)絡類型。

本文選擇公網(wǎng)。

隧道

系統(tǒng)直接展示當前地域支持的IPsec-VPN連接的隧道模式。

VPC

選擇VPN網(wǎng)關(guān)待關(guān)聯(lián)的VPC實例。

本文選擇已創(chuàng)建的VPC。

虛擬交換機

從VPC實例中選擇一個交換機實例。

- IPsec-VPN連接的隧道模式為單隧道時,您僅需要指定一個交換機實例。

- IPsec-VPN連接的隧道模式為雙隧道時,您需要指定兩個交換機實例。

說明- 系統(tǒng)默認幫您選擇第一個交換機實例,您可以手動修改或者直接使用默認的交換機實例。

- 創(chuàng)建VPN網(wǎng)關(guān)實例后,不支持修改VPN網(wǎng)關(guān)實例關(guān)聯(lián)的交換機實例,您可以在VPN網(wǎng)關(guān)實例的詳情頁面查看VPN網(wǎng)關(guān)實例關(guān)聯(lián)的交換機以及交換機所屬可用區(qū)的信息。

虛擬交換機2

從VPC實例中選擇第二個交換機實例。

IPsec-VPN連接的隧道模式為單隧道時,無需配置該項。

帶寬規(guī)格

選擇VPN網(wǎng)關(guān)的帶寬峰值。單位:Mbps。

IPsec-VPN

選擇是否開啟IPsec-VPN功能。

本文保持默認值,即開啟IPsec-VPN功能。

SSL-VPN

選擇是否開啟SSL-VPN功能。

本文保持默認值,即關(guān)閉SSL-VPN功能。

計費周期

選擇購買時長。

您可以選擇是否自動續(xù)費:

按月購買:自動續(xù)費周期為1個月。

按年購買:自動續(xù)費周期為1年。

服務關(guān)聯(lián)角色

單擊創(chuàng)建關(guān)聯(lián)角色,系統(tǒng)自動創(chuàng)建服務關(guān)聯(lián)角色AliyunServiceRoleForVpn。

VPN網(wǎng)關(guān)使用此角色來訪問其他云產(chǎn)品中的資源,更多信息,請參見AliyunServiceRoleForVpn。

若本配置項顯示為已創(chuàng)建,則表示您的賬號下已創(chuàng)建了該角色,無需重復創(chuàng)建。

返回VPN網(wǎng)關(guān)頁面,查看已創(chuàng)建的VPN網(wǎng)關(guān)實例。

創(chuàng)建VPN網(wǎng)關(guān)實例后,其狀態(tài)是準備中,約1~5分鐘會變成正常狀態(tài)。正常狀態(tài)表明VPN網(wǎng)關(guān)實例已經(jīng)完成了初始化,可以正常使用。

步驟二:創(chuàng)建用戶網(wǎng)關(guān)

在建立IPsec-VPN連接前,您需要創(chuàng)建用戶網(wǎng)關(guān),將本地網(wǎng)關(guān)設(shè)備的信息注冊至阿里云上。

- 在左側(cè)導航欄,選擇。

在頂部菜單欄,選擇用戶網(wǎng)關(guān)實例的地域。

說明用戶網(wǎng)關(guān)實例的地域必須和步驟一中創(chuàng)建的VPN網(wǎng)關(guān)實例的地域相同。

在用戶網(wǎng)關(guān)頁面,單擊創(chuàng)建用戶網(wǎng)關(guān)。

在創(chuàng)建用戶網(wǎng)關(guān)面板,根據(jù)以下信息配置用戶網(wǎng)關(guān),然后單擊確定。

請根據(jù)下表信息創(chuàng)建2個用戶網(wǎng)關(guān)分別關(guān)聯(lián)不同的公網(wǎng)IP地址。以下僅列舉本文強相關(guān)的配置項,其余配置項保持默認值,如果您想要了解更多信息,請參見創(chuàng)建用戶網(wǎng)關(guān)。

配置項

配置項說明

用戶網(wǎng)關(guān)1

用戶網(wǎng)關(guān)2

名稱

輸入用戶網(wǎng)關(guān)的名稱。

本文輸入Customer1。

本文輸入Customer2。

IP地址

輸入用戶網(wǎng)關(guān)的公網(wǎng)IP地址。

本文輸入本地網(wǎng)關(guān)設(shè)備的公網(wǎng)IP地址1118.XX.XX.20。

本文輸入本地網(wǎng)關(guān)設(shè)備的公網(wǎng)IP地址2120.XX.XX.40。

步驟三:創(chuàng)建IPsec連接

創(chuàng)建用戶網(wǎng)關(guān)后,您需要創(chuàng)建IPsec連接,VPN網(wǎng)關(guān)將通過IPsec連接與本地網(wǎng)關(guān)設(shè)備建立IPsec-VPN連接。

- 在左側(cè)導航欄,選擇。

在頂部菜單欄,選擇IPsec連接的地域。

說明IPsec連接的地域必須和步驟一中創(chuàng)建的VPN網(wǎng)關(guān)實例的地域相同。

在IPsec連接頁面,單擊創(chuàng)建IPsec連接。

在創(chuàng)建IPsec連接頁面,根據(jù)以下信息配置IPsec連接,然后單擊確定。

請根據(jù)下表信息創(chuàng)建2個IPsec連接分別關(guān)聯(lián)不同的用戶網(wǎng)關(guān)。以下僅列舉本文強相關(guān)的配置項,其余配置項保持默認值,如果您想要了解更多信息,請參見創(chuàng)建和管理IPsec連接(單隧道模式)。

配置項

配置項說明

IPsec連接1

IPsec連接2

名稱

輸入IPsec連接的名稱。

本文輸入IPsec連接1

本文輸入IPsec連接2

綁定資源

選擇IPsec連接綁定的資源類型。

本文選擇VPN網(wǎng)關(guān)。

VPN網(wǎng)關(guān)

選擇已創(chuàng)建的VPN網(wǎng)關(guān)實例。

本文選擇VPN網(wǎng)關(guān)。

本文選擇VPN網(wǎng)關(guān)。

用戶網(wǎng)關(guān)

選擇已創(chuàng)建的用戶網(wǎng)關(guān)實例。

本文選擇Customer1。

本文選擇Customer2。

路由模式

選擇路由模式。

本文選擇目的路由模式。

立即生效

選擇IPsec連接的配置是否立即生效。取值:

是:配置完成后立即進行協(xié)商。

否:當有流量進入時進行協(xié)商。

本文選擇否。

預共享密鑰

輸入IPsec連接的認證密鑰,用于本地網(wǎng)關(guān)設(shè)備和IPsec連接之間的身份認證。

密鑰長度為1~100個字符,支持數(shù)字、大小寫英文字母及右側(cè)字符

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。若您未指定預共享密鑰,系統(tǒng)會隨機生成一個16位的字符串作為預共享密鑰。創(chuàng)建IPsec連接后,您可以通過編輯按鈕查看系統(tǒng)生成的預共享密鑰。具體操作,請參見修改IPsec連接。

重要IPsec連接兩側(cè)配置的預共享密鑰需一致,否則系統(tǒng)無法正常建立IPsec連接。

本文輸入fddsFF123****。

加密配置

添加IKE配置和IPsec配置。

本文使用IKEv1版本,其余選項保持默認值。

BGP配置

選擇是否開啟BGP配置。

本文保持默認值,即不開啟BGP配置。

健康檢查

選擇是否開啟健康檢查功能。

目標IP:輸入VPC側(cè)通過IPsec連接可以訪問的本地數(shù)據(jù)中心的IP地址。

源IP:輸入本地數(shù)據(jù)中心通過IPsec連接可以訪問的VPC側(cè)的IP地址。

重試間隔:選擇健康檢查的重試間隔時間,單位:秒。默認值:3。

重試次數(shù):選擇健康檢查的重試次數(shù)。默認值:3。

本文開啟健康檢查功能,并添加以下配置:

目標IP:192.168.0.1。

源IP:172.16.10.1。

重試間隔:3。

重試次數(shù):3。

本文開啟健康檢查功能,并添加以下配置:

目標IP:192.168.0.2。

源IP:172.16.20.1。

重試間隔:3。

重試次數(shù):3。

在創(chuàng)建成功對話框中,單擊確定。

返回至IPsec連接頁面,找到目標IPsec連接,在操作列單擊下載對端配置。

將IPsec連接1和IPsec連接2的對端配置保存在您的本地,用于后續(xù)配置本地網(wǎng)關(guān)設(shè)備。

步驟四:配置VPN網(wǎng)關(guān)路由

您需要為VPN網(wǎng)關(guān)配置路由,引導VPC去往本地數(shù)據(jù)中心的流量進入IPsec-VPN連接。

- 在左側(cè)導航欄,選擇。

- 在頂部菜單欄,選擇VPN網(wǎng)關(guān)實例的地域。

在VPN網(wǎng)關(guān)頁面,找到目標VPN網(wǎng)關(guān)實例,單擊實例ID。

在目的路由表頁簽,單擊添加路由條目。

在添加路由條目面板,根據(jù)以下信息配置目的路由,然后單擊確定。

請根據(jù)下表信息為VPN網(wǎng)關(guān)添加兩條目的路由,通過設(shè)置目的路由的權(quán)重值指定主備IPsec-VPN連接。

配置項

配置說明

路由條目1

路由條目2

目標網(wǎng)段

輸入待互通的目標網(wǎng)段。

輸入本地數(shù)據(jù)中心待和VPC互通的網(wǎng)段192.168.0.0/24。

輸入本地數(shù)據(jù)中心待和VPC互通的網(wǎng)段192.168.0.0/24。

下一跳類型

選擇下一跳的類型。

選擇IPsec連接。

選擇IPsec連接。

下一跳

選擇下一跳。

選擇IPsec連接1。

選擇IPsec連接2。

發(fā)布到VPC

選擇是否將新添加的路由發(fā)布到VPN網(wǎng)關(guān)關(guān)聯(lián)的VPC的路由表中。

本文選擇是。

本文選擇是。

權(quán)重

選擇路由的權(quán)重值。

100:高優(yōu)先級。

0:低優(yōu)先級。

本文選擇100(主)。

重要通過設(shè)置不同的路由權(quán)重來區(qū)分主備路由,兩條目的路由的權(quán)重不能同時設(shè)置為100,也不能同時設(shè)置為0。

本文選擇0(備)。

步驟五:配置本地網(wǎng)關(guān)設(shè)備

在阿里云側(cè)完成配置后,您需要在本地網(wǎng)關(guān)設(shè)備上添加VPN配置、路由配置以及健康檢查配置,使本地網(wǎng)關(guān)設(shè)備與VPN網(wǎng)關(guān)之間成功建立IPsec-VPN連接,同時使本地數(shù)據(jù)中心去往VPC的流量優(yōu)先通過主IPsec-VPN連接,在主IPsec-VPN連接中斷后自動切換至備IPsec-VPN連接。

以下配置示例僅供參考,不同廠商的設(shè)備配置命令可能會有所不同。具體命令,請咨詢相關(guān)設(shè)備廠商。

在本地網(wǎng)關(guān)設(shè)備中添加VPN配置。

登錄本地網(wǎng)關(guān)設(shè)備的命令行配置界面。

配置isakmp策略。

crypto isakmp policy 1 authentication pre-share encryption aes hash sha group 2 lifetime 86400配置預共享密鑰。

crypto isakmp key fddsFF123**** address 46.XX.XX.21配置IPsec安全協(xié)議。

crypto ipsec transform-set ipsecpro64 esp-aes esp-sha-hmac mode tunnel配置ACL(訪問控制列表),定義需要保護的數(shù)據(jù)流。

說明如果本地網(wǎng)關(guān)設(shè)備配置了多網(wǎng)段,則需要分別針對多個網(wǎng)段添加ACL策略。

access-list 100 permit ip 192.168.0.0 0.0.0.255 172.16.0.0 0.0.0.255配置IPsec策略。

crypto map ipsecpro64 10 ipsec-isakmp set peer 46.XX.XX.21 set transform-set ipsecpro64 set pfs group2 match address 100應用IPsec策略。

interface GigabitEthernet1 #在配置公網(wǎng)IP地址1的接口下應用IPsec策略 crypto map ipsecpro64 interface GigabitEthernet2 #在配置公網(wǎng)IP地址2的接口下應用IPsec策略 crypto map ipsecpro64

在本地網(wǎng)關(guān)設(shè)備中添加路由配置以及健康檢查配置。

使本地數(shù)據(jù)中心去往VPC的流量優(yōu)先通過主IPsec-VPN連接,同時通過健康檢查功能自動檢測主IPsec-VPN連接的連通性,在主IPsec-VPN連接不通的情況下自動引導本地數(shù)據(jù)中心去往VPC的流量進入備IPsec-VPN連接。

type icmp-echo destination ip 46.XX.XX.21 #目標IP地址為VPN網(wǎng)關(guān)公網(wǎng)IP地址。 frequency 5000 reaction 1 checked-element probe-fail threshold-type consecutive 2 action-type trigger-only nqa schedule admin test start-time now lifetime forever track 1 nqa entry admin test reaction 1 ip route-static 172.16.0.0 16 118.XX.XX.20 track 1 preference 40 #172.16.0.0/16為VPC待和本地數(shù)據(jù)中心互通的網(wǎng)段;118.XX.XX.20為本地網(wǎng)關(guān)設(shè)備與VPN網(wǎng)關(guān)建立主IPsec-VPN連接的公網(wǎng)IP地址。 ip route-static 172.16.0.0 16 120.XX.XX.40 #172.16.0.0/16為VPC待和本地數(shù)據(jù)中心互通的網(wǎng)段;120.XX.XX.40為本地網(wǎng)關(guān)設(shè)備與VPN網(wǎng)關(guān)建立備IPsec-VPN連接的公網(wǎng)IP地址。在本地網(wǎng)關(guān)設(shè)備中添加IPsec連接健康檢查的回程路由。

在本地網(wǎng)關(guān)設(shè)備中添加一條目標網(wǎng)段為源IP地址,子網(wǎng)掩碼為32位,下一跳指向IPsec連接的路由條目,以確保阿里云IPsec連接健康檢查功能正常工作。

ip route-static 172.16.10.1 32 118.XX.XX.20 #配置IPsec連接1健康檢查的回程路由 ip route-static 172.16.20.1 32 120.XX.XX.40 #配置IPsec連接2健康檢查的回程路由

步驟六:驗證測試

完成上述步驟后,本地數(shù)據(jù)中心可通過兩條IPsec-VPN連接與VPC互通。以下內(nèi)容介紹如何測試網(wǎng)絡連通性以及如何驗證兩條IPsec-VPN連接已實現(xiàn)主備鏈路冗余。

網(wǎng)絡連通性測試。

登錄VPC下任意一個ECS實例,本文登錄ECS1實例。具體操作,請參見ECS遠程連接操作指南。

在ECS1實例中執(zhí)行ping命令,嘗試訪問本地數(shù)據(jù)中心的客戶端。

ping <本地數(shù)據(jù)中心客戶端的IP地址>如果可以收到客戶端發(fā)出的回復報文,則表示本地數(shù)據(jù)中心和VPC之間的網(wǎng)絡已連通,可以實現(xiàn)資源互訪。

驗證兩條IPsec-VPN連接已實現(xiàn)主備鏈路冗余。

在本地數(shù)據(jù)中心的多個客戶端中持續(xù)向ECS1實例發(fā)送訪問請求,或者在客戶端中使用iPerf3工具持續(xù)向ECS1實例發(fā)送訪問請求。關(guān)于如何安裝、使用iPerf3工具,請參見物理專線網(wǎng)絡性能測試方法。

登錄阿里云管理控制臺,在IPsec連接的詳情頁面查看流量監(jiān)控數(shù)據(jù)。

正常情況下,僅主IPsec-VPN連接關(guān)聯(lián)的IPsec連接1的詳情頁面下有流量監(jiān)控數(shù)據(jù)。

您可以通過以下步驟進入IPsec連接1的詳情頁面:

在頂部狀態(tài)欄處,選擇IPsec連接1所屬的地域。

在左側(cè)導航欄,選擇。

在IPsec連接頁面,找到目標IPsec連接1,單擊IPsec連接1的ID。

進入IPsec連接1的詳情頁面在監(jiān)控頁簽下查看流量監(jiān)控數(shù)據(jù)。

中斷主IPsec-VPN連接。

例如,您可以在本地網(wǎng)關(guān)設(shè)備上關(guān)閉與VPN網(wǎng)關(guān)建立主IPsec-VPN連接的接口來中斷主IPsec-VPN連接。關(guān)于如何關(guān)閉接口,請參見您的本地網(wǎng)關(guān)設(shè)備操作指南。

重新登錄阿里云管理控制臺,在備IPsec-VPN連接關(guān)聯(lián)的IPsec連接2的詳情頁面查看流量監(jiān)控數(shù)據(jù)。

正常情況下,主IPsec-VPN連接中斷后,流量將自動切換至備IPsec-VPN連接進行轉(zhuǎn)發(fā),您可以在備IPsec-VPN連接關(guān)聯(lián)的IPsec連接2的詳情頁面查看到流量的監(jiān)控數(shù)據(jù)。