本文介紹使用IPsec-VPN連接實現多網段互通時的配置建議,且匯總多網段互通過程的常見問題。

多網段配置建議

IPsec連接及其對端網關設備建議使用IKEv2版本。

說明如果對端網關設備不支持IKEv2版本,則IPsec連接及其對端網關設備可以使用IKEv1版本。在IPsec連接使用IKEv1版本的場景下,一個IPsec連接僅支持配置一個本地端網段和一個對端網段,您可以參考多網段配置方案推薦進行配置,以實現多網段互通。

如果IPsec連接的對端使用的是思科、華三、華為等傳統廠商的設備,則配置建議如下:

由于阿里云IPsec連接側IKE配置階段以及IPsec配置階段的加密算法、認證算法、DH分組均僅支持指定一個值,因此您在對端網關設備上添加VPN配置時,IKE配置階段以及IPsec配置階段的加密算法、認證算法、DH分組(PFS)也都只能指定一個值,且需和IPsec連接側相同。

如果IPsec連接開啟了DPD功能,則對端網關設備需使用標準的DPD功能。

IPsec連接和對端網關設備配置的SA(Security Association)生存周期需相同。

如果對端網關設備支持配置指定基于流量的SA生存周期,則需要將對端網關設備基于流量的SA生存周期配置為最大值,部分廠商可配置0字節作為最大值。

多網段配置方案推薦

本地數據中心和VPC(Virtual Private Cloud)通過IPsec-VPN連接實現多網段互通時,推薦使用以下配置方案。

方案 | 適用的IKE版本 | 方案說明 | 方案優勢或限制 | 配置示例 |

方案一(推薦) |

| 本地數據中心和VPC之間建議使用一個IPsec-VPN連接進行連接,IPsec連接使用目的路由的路由模式,IPsec連接對端的網關設備配置源網段為 | 方案優勢:

| |

方案二(次選) |

| 本地數據中心和VPC之間建議使用一個IPsec-VPN連接進行連接,將本地數據中心側和VPC側待互通的網段分別聚合為1個網段,然后為IPsec連接和對端網關設備配置聚合網段。 | 方案限制: 后續如果有新增或刪除的網段,您可能需要重新指定聚合網段,然后重新為IPsec連接及其對端網關設備進行配置,此操作會導致IPsec-VPN連接重新協商,造成短暫的流量中斷。 | |

方案三 |

| 在本地數據中心和VPC之間創建多個IPsec-VPN連接,每個網段使用一個IPsec-VPN連接互通,同時多個IPsec連接需滿足以下條件:

說明 如果一個VPN網關實例下存在多個IPsec連接,多個IPsec連接關聯相同的用戶網關,且多個IPsec連接的IKE版本相同,則這些IPsec連接就會共享一階段。 在共享一階段場景下,所有IPsec連接的預共享密鑰以及IKE配置階段的所有參數配置(包含版本、協商模式、加密算法、認證算法、DH分組、SA生存周期(秒))需相同,以確保在IPsec協議協商時可以共享任意一個IPsec連接IKE配置階段的配置。 | 方案限制: 后續如果需要修改互通的網段,您需要修改IPsec連接和對端網關設備的配置,此操作會導致IPsec-VPN連接重新協商,造成短暫的流量中斷。 |

多網段配置方案示例

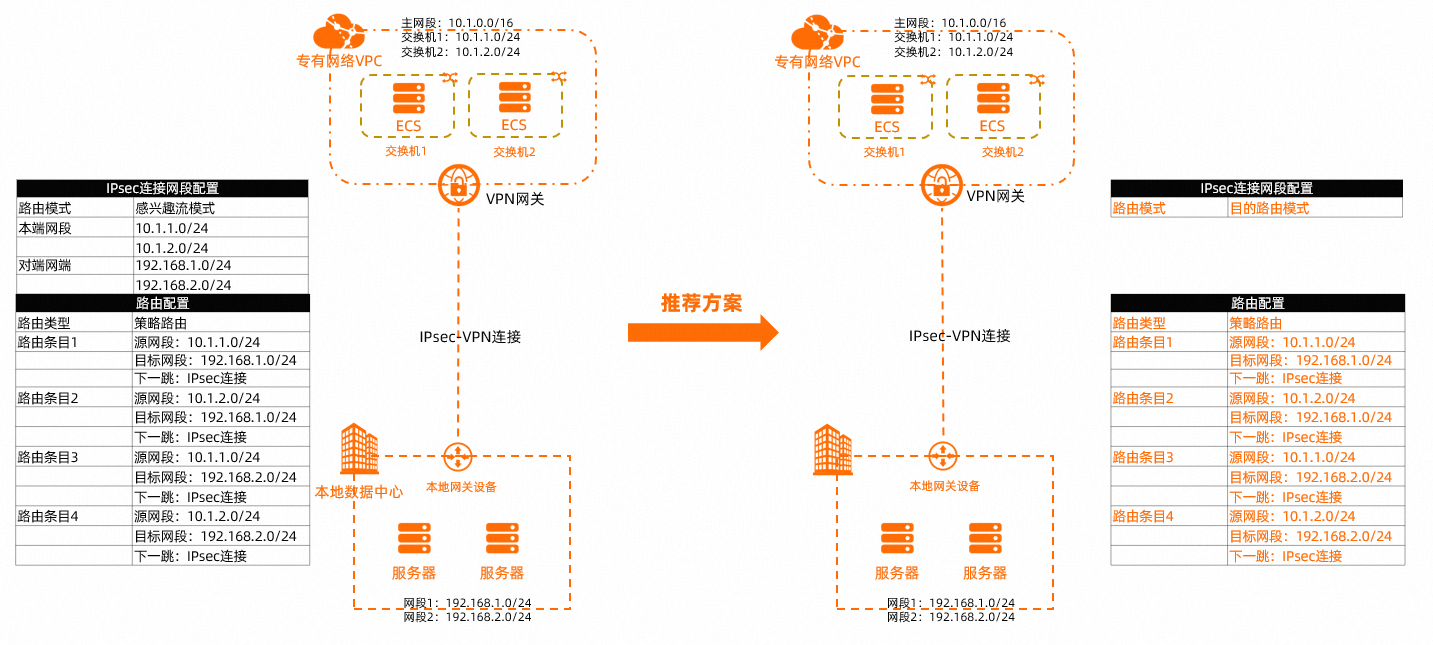

方案一配置示例

以下圖場景為例。VPC下的多個網段(10.1.1.0/24和10.1.2.0/24)需要和本地數據中心下的多個網段(192.168.1.0/24和192.168.2.0/24)互通。推薦配置如下:

在阿里云側配置IPsec連接時,IPsec連接的路由模式使用目的路由模式。具體操作,請參見創建IPsec連接。

在VPN網關實例下添加路由配置時,推薦使用策略路由,并添加相關路由配置。具體操作,請參見配置策略路由。

在本地網關設備上添加源網段為0.0.0.0/0、目的網段為0.0.0.0/0的感興趣流。具體命令,請咨詢本地網關設備所屬廠商。

方案二配置示例

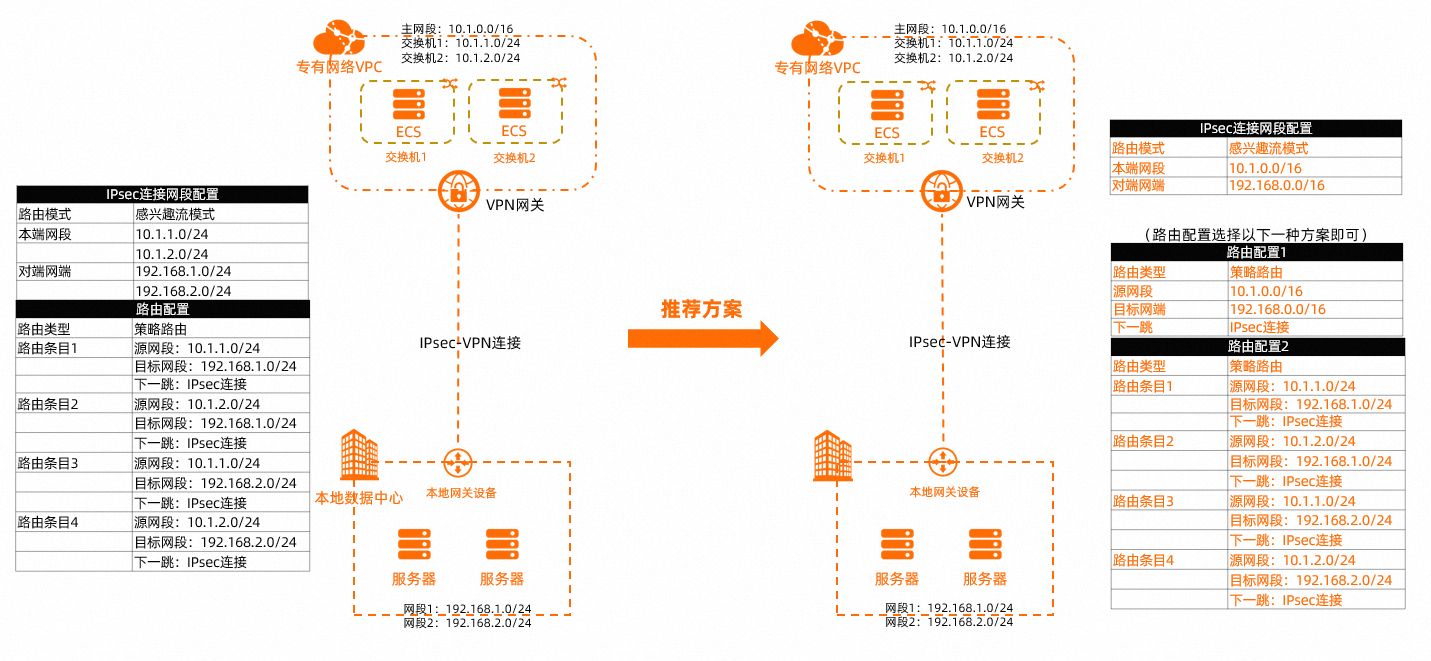

示例1

以下圖場景為例。VPC下的多個網段(10.1.1.0/24和10.1.2.0/24)需要和本地數據中心下的多個網段(192.168.1.0/24和192.168.2.0/24)互通。推薦配置如下:

在阿里云側配置IPsec連接時,IPsec連接的路由模式使用感興趣流模式,IPsec連接本端網段配置為VPC下的聚合網段10.1.0.0/16,對端網段配置為本地數據中心下的聚合網段192.168.0.0/16。具體操作,請參見創建IPsec連接。

IPsec連接的路由模式為感興趣流模式時,系統會自動在VPN網關實例的策略路由表下添加源網段為IPsec連接本端網段,目標網段為IPsec連接對端網段的策略路由,下一跳指向IPsec連接。默認狀態下該策略路由未被發布至VPC中。

如果您選擇使用默認的策略路由,需要把該策略路由發布至VPC中。如果您需要自定義策略路由,請刪除系統自動添加的策略路由,然后根據需要重新配置。相關操作,請參見配置策略路由。

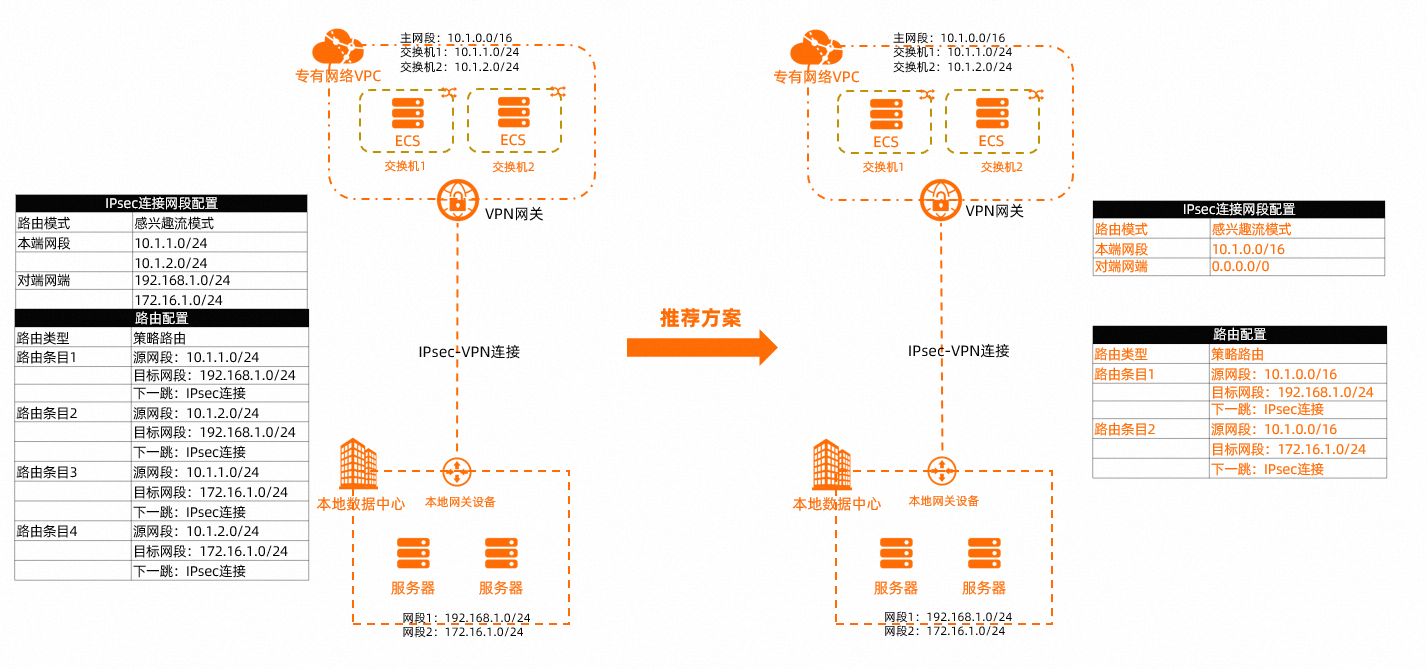

示例2

以下圖場景為例。VPC下的多個網段(10.1.1.0/24和10.1.2.0/24)需要和本地數據中心下的多個網段(192.168.1.0/24和172.16.1.0/24)互通。推薦配置如下:

在阿里云側配置IPsec連接時,IPsec連接的路由模式使用感興趣流模式,IPsec連接本端網段配置為VPC下的聚合網段10.1.0.0/16,對端網段配置為0.0.0.0/0。具體操作,請參見創建IPsec連接。

說明本地數據中心的兩個網段并不鄰近,無法進行有效聚合,此種場景下IPsec連接的對端網段建議填寫為0.0.0.0/0。

IPsec連接的路由模式為感興趣流模式時,系統會自動在VPN網關實例的策略路由表下添加源網段為IPsec連接本端網段,目標網段為IPsec連接對端網段的策略路由,下一跳指向IPsec連接。默認狀態下該策略路由未被發布至VPC中。

不建議在策略路由表中配置0.0.0.0/0網段的路由,因此建議您刪除系統自動添加的策略路由,然后重新添加更為明細的策略路由。具體操作,請參見配置策略路由。

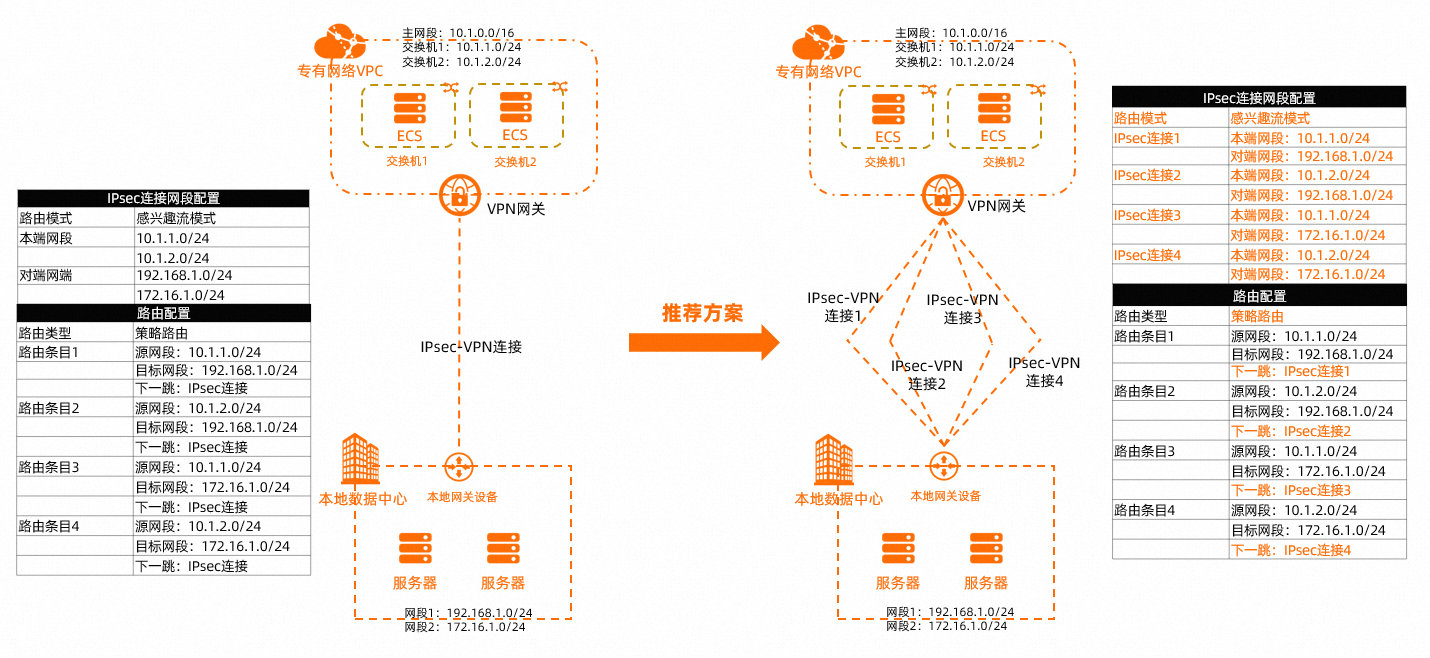

方案三配置示例

以下圖場景為例。VPC下的多個網段(10.1.1.0/24和10.1.2.0/24)需要和本地數據中心下的多個網段(192.168.1.0/24和172.16.1.0/24)互通。推薦配置如下:

在阿里云側創建多個IPsec連接,IPsec連接的路由模式均使用感興趣流模式,每個IPsec連接下配置一個本端網段和一個對端網段。具體操作,請參見創建IPsec連接。

IPsec連接的路由模式為感興趣流模式時,系統會自動在VPN網關實例的策略路由表下添加源網段為IPsec連接本端網段,目標網段為IPsec連接對端網段的策略路由,下一跳指向IPsec連接。默認狀態下該策略路由未被發布至VPC中。

您需要將系統自動添加的4個策略路由發布至VPC中。具體操作,請參見配置策略路由。

常見問題

為什么IPsec連接狀態為“第二階段協商成功”,但是多網段場景下部分網段通信正常,部分網段通信不正常?

原因

在使用IPsec-VPN連接實現本地數據中心和VPC互通的場景中,如果VPN網關與思科、華三、華為等傳統廠商的設備對接,在IPsec連接使用感興趣流的路由模式且配置了多網段的情況下,僅一個網段可以互通,其余網段不通。

當前現象是阿里云VPN網關與思科、華三、華為等傳統廠商的設備對接時,兩端IPsec協議不兼容導致的。在IPsec連接配置多網段的情況下,阿里云VPN網關使用一個SA與對端的網關設備協商,而對端的網關設備在多網段的情況下會使用多個SA與VPN網關協商。

解決方案

請參見多網段配置方案推薦。

本地網關設備不支持IKEv2版本時,如何實現多網段互通?

如果本地網關設備不支持IKEv2版本,則IPsec連接及本地網關設備可以使用IKEv1版本。

在IPsec連接使用IKEv1版本的場景下,一個IPsec連接僅支持配置一個本端網段和一個對端網段,請參見多網段配置方案進行配置,以實現多網段互通。