使用Terraform配置日志審計服務(wù)

本文介紹如何使用Terraform調(diào)用接口配置日志審計服務(wù)。

前提條件

已安裝和配置Terraform。具體操作,請參見在Cloud Shell中使用Terraform、在本地安裝和配置Terraform。

背景信息

Terraform是一種開源工具,用于安全高效地預(yù)覽、配置和管理云基礎(chǔ)架構(gòu)和資源。Terraform的命令行接口(CLI)提供了一種簡單機(jī)制,用于將配置文件部署到阿里云或其他任意支持的云上,并對其進(jìn)行版本控制。

目前terraform-provider-alicloud已經(jīng)提供了超過163個Resource和113個Data Source,覆蓋計算、存儲、網(wǎng)絡(luò)、CDN、容器服務(wù)、中間件和數(shù)據(jù)庫等阿里云產(chǎn)品,滿足大量客戶的自動化上云需求。

使用Terraform的優(yōu)勢

支持同時部署基礎(chǔ)結(jié)構(gòu)至多個云

Terraform適用于多云方案,將類似的基礎(chǔ)結(jié)構(gòu)部署到阿里云、其他云廠商或者本地數(shù)據(jù)中心。開發(fā)人員能夠使用相同的工具和相似的配置文件同時管理不同云廠商的資源。

基礎(chǔ)結(jié)構(gòu)自動化管理

您可以使用Terraform創(chuàng)建配置文件模板,用于重復(fù)、可預(yù)測的方式定義、預(yù)配和配置ECS資源,減少因人為因素導(dǎo)致的部署和管理錯誤。您可以多次部署同一模板,創(chuàng)建相同的開發(fā)、測試和生產(chǎn)環(huán)境。

基礎(chǔ)架構(gòu)即代碼(Infrastructure as Code)

Terraform支持通過代碼來管理、維護(hù)資源,允許保存基礎(chǔ)設(shè)施狀態(tài),從而使您能夠跟蹤對系統(tǒng)(基礎(chǔ)設(shè)施即代碼)中不同組件所做的更改,并與其他人共享這些配置。

開發(fā)成本降低

可通過按需創(chuàng)建開發(fā)和部署環(huán)境降低開發(fā)成本。并且,您可以在系統(tǒng)更改之前進(jìn)行開發(fā)成本評估。

步驟一:配置身份信息以及日志審計服務(wù)的中心化地域

在環(huán)境變量中配置用戶身份信息以及日志審計服務(wù)的中心Project所在地域。

export ALICLOUD_ACCESS_KEY="AccessKey ID"

export ALICLOUD_SECRET_KEY="AccessKey Secret"

export ALICLOUD_REGION="cn-huhehaote"參數(shù) | 說明 |

ALICLOUD_ACCESS_KEY | 阿里云訪問密鑰AccessKey ID。更多信息,請參見訪問密鑰。 |

ALICLOUD_SECRET_KEY | 阿里云訪問密鑰AccessKey Secret。更多信息,請參見訪問密鑰。 |

ALICLOUD_REGION | 日志審計服務(wù)的中心Project所在地域。目前支持如下地域:

|

步驟二:RAM授權(quán)

對于中心賬號,如果不存在AliyunServiceRoleForSLSAudit關(guān)聯(lián)角色,則需先創(chuàng)建該關(guān)聯(lián)角色。具體操作,請參見首次配置。

如果需要通過自定義鑒權(quán)模式配置其他成員賬號,則在授權(quán)中所涉及的權(quán)限策略信息請參見自定義授權(quán)日志采集與同步。

步驟三:配置日志審計服務(wù)

創(chuàng)建一個Terraform工作目錄(例如名為sls的工作目錄),并在該目錄下創(chuàng)建一個名為terraform.tf的文件。

在terraform.tf文件中,添加如下內(nèi)容。

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" }相關(guān)參數(shù)說明如下:

參數(shù)

說明

example

Resource名稱。自定義配置。

display_name

采集配置名稱。自定義配置。

aliuid

阿里云賬號ID。

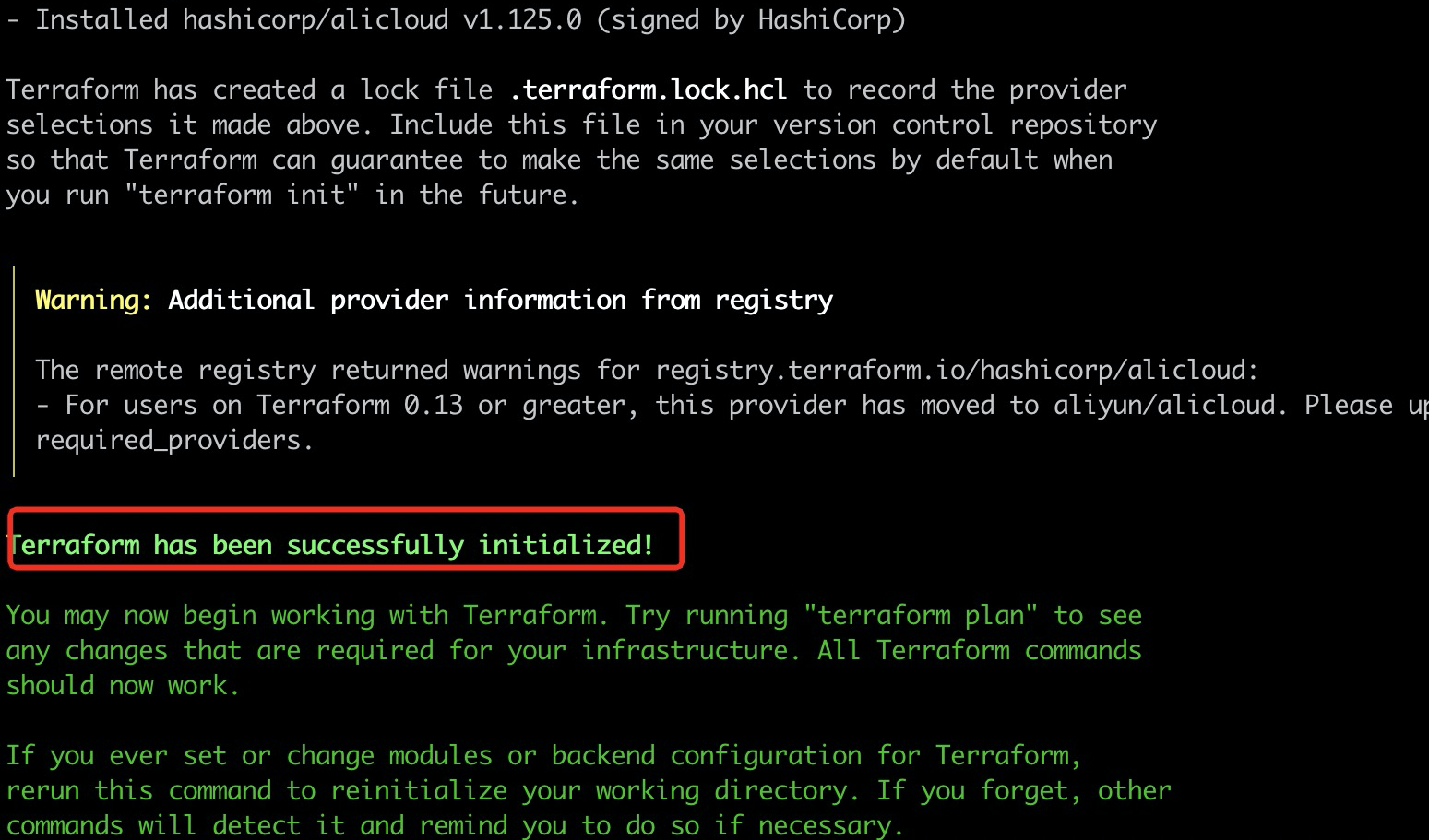

在您所創(chuàng)建的工作目錄sls下,執(zhí)行如下命令,初始化terraform工作目錄。

terraform init如果返回結(jié)果中提示

Terraform has been successfully initialized!,表示初始化成功。

編輯terraform.tf文件,配置日志審計服務(wù)相關(guān)參數(shù)。

配置示例如下。Terraform中日志審計采集配置的完整參數(shù)說明,請參見Terraform-Aliyun Log Audit。

單賬號采集

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } }多賬號采集

您可以通過自定義鑒權(quán)管理模式(中心賬號為普通賬號)或資源目錄管理模式(中心賬號必須為管理賬號或者委派管理員賬號)配置多賬號采集。更多信息,請參見配置多賬號采集。

自定義鑒權(quán)管理模式

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } multi_account = ["1257918632****", "1324567349****"] }資源目錄管理模式(自定義方式)

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } multi_account = ["1257918632****", "1324567349****"] resource_directory_type="custom" }資源目錄管理模式(全員方式)

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1379186349****" variable_map = { "actiontrail_enabled" = "true", "actiontrail_ttl" = "180" } resource_directory_type="all" }

重要參數(shù)說明如下表所示。

參數(shù)

說明

multi_account

采用資源目錄管理的自定義模式或自定義鑒權(quán)管理模式配置多賬號采集時,需配置multi_account參數(shù)。

說明自定義鑒權(quán)管理模式配置復(fù)雜,推薦您使用資源目錄管理模式進(jìn)行多賬號配置。

自定義鑒權(quán)管理模式(resource_directory_type參數(shù)不存在):配置multi_account為阿里云賬號ID。

資源目錄管理的自定義模式(resource_directory_type=custom):配置multi_account為資源目錄中的成員。

resource_directory_type

采用資源目錄管理模式配置多賬號采集時,需配置resource_directory_type參數(shù)。取值:

all:采用資源目錄管理的全員模式。

custom:采用資源目錄管理的自定義模式。

說明如果是采用自定義鑒權(quán)管理模式,無需添加resource_directory_type參數(shù)。

variable_map

采集對象、是否采集以及存儲時間等相關(guān)設(shè)置。variable_map參數(shù)列表,請參見附錄:variable_map參數(shù)列表。

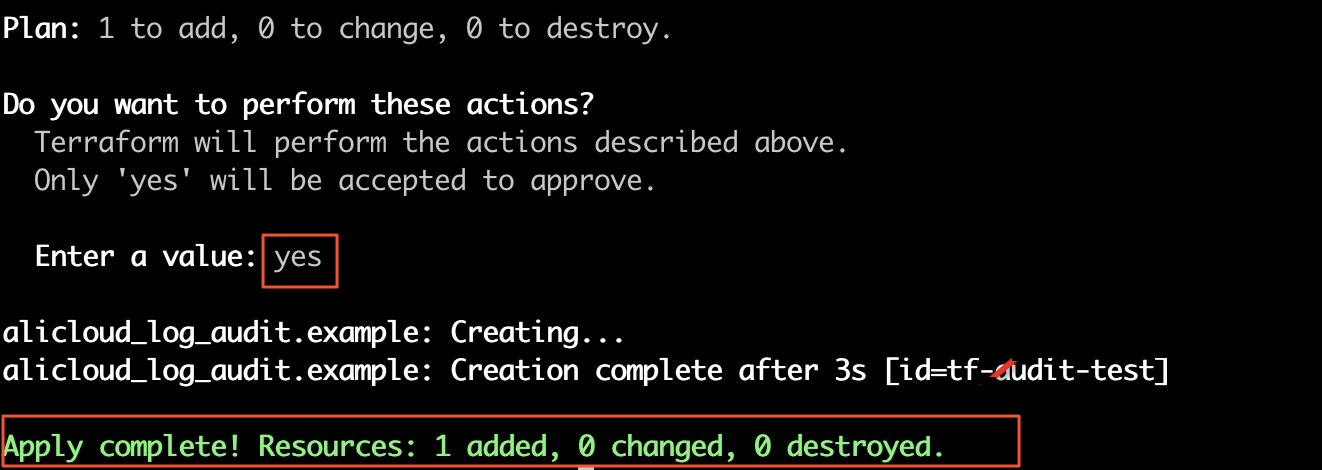

使terraform.tf文件中的采集配置生效。

執(zhí)行如下命令。

terraform apply輸入yes。

如果返回結(jié)果中提示

Apply complete!,表示應(yīng)用采集配置成功,日志審計服務(wù)將按照采集配置進(jìn)行日志采集和存儲。

相關(guān)操作

您還可以通過Terraform完成如下相關(guān)操作。

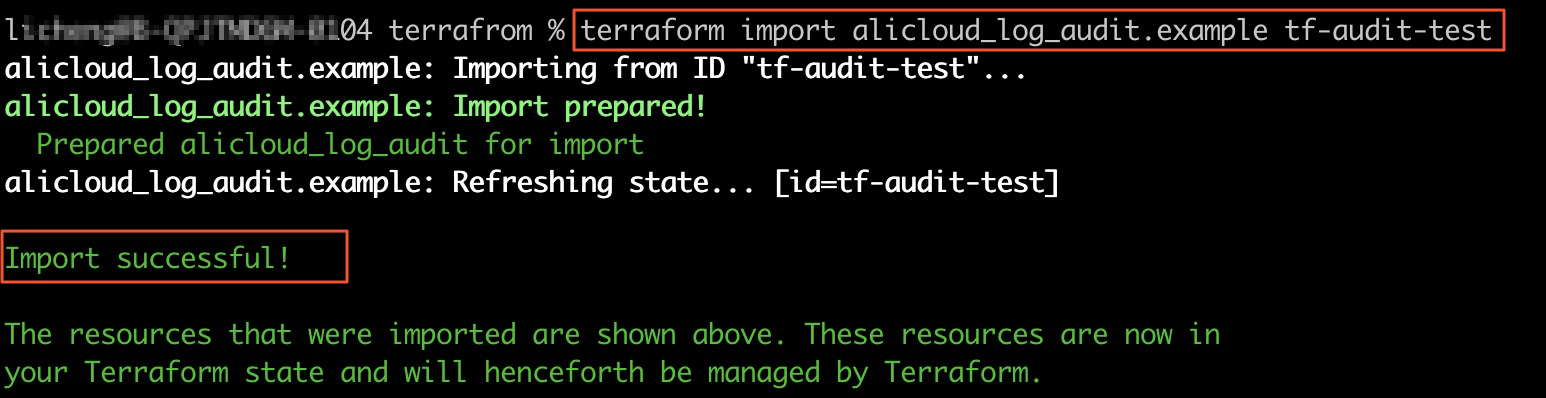

導(dǎo)入已有采集配置。

terraform import alicloud_log_audit.example tf-audit-test其中,example和tf-audit-test,請根據(jù)實際情況替換。

執(zhí)行完畢后,您可以查看terraform工作目錄下的terraform.tfstate文件內(nèi)容。terraform.tfstate文件內(nèi)容即為導(dǎo)入的采集配置。

重要如果您想要將導(dǎo)入的采集配置遷移到terraform.tf文件中,需要手動拷貝,并對格式做適當(dāng)調(diào)整,滿足terraform.tf文件的格式要求。

如果您已經(jīng)在當(dāng)前的terraform工作目錄執(zhí)行過terraform apply或者terraform import命令,則此時再次執(zhí)行terraform import命令會失敗。您需要刪除當(dāng)前目錄下的terraform.tfstate文件后再重新執(zhí)行terraform import命令。

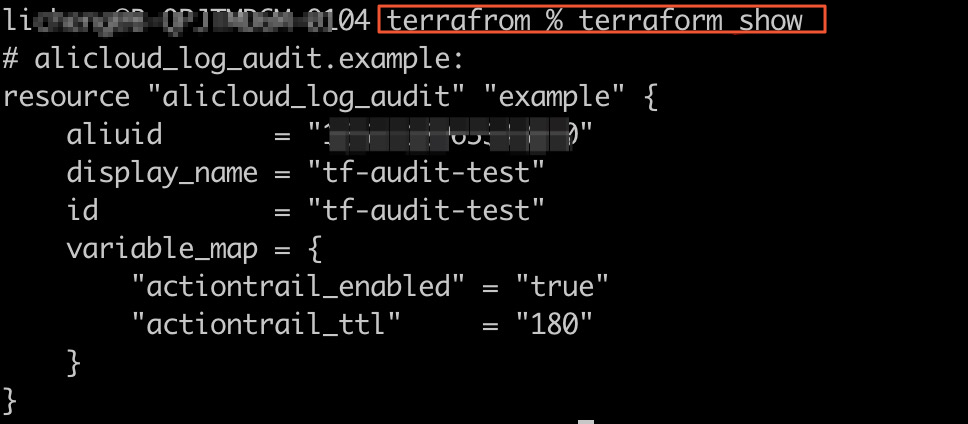

查看當(dāng)前采集配置。

terraform show

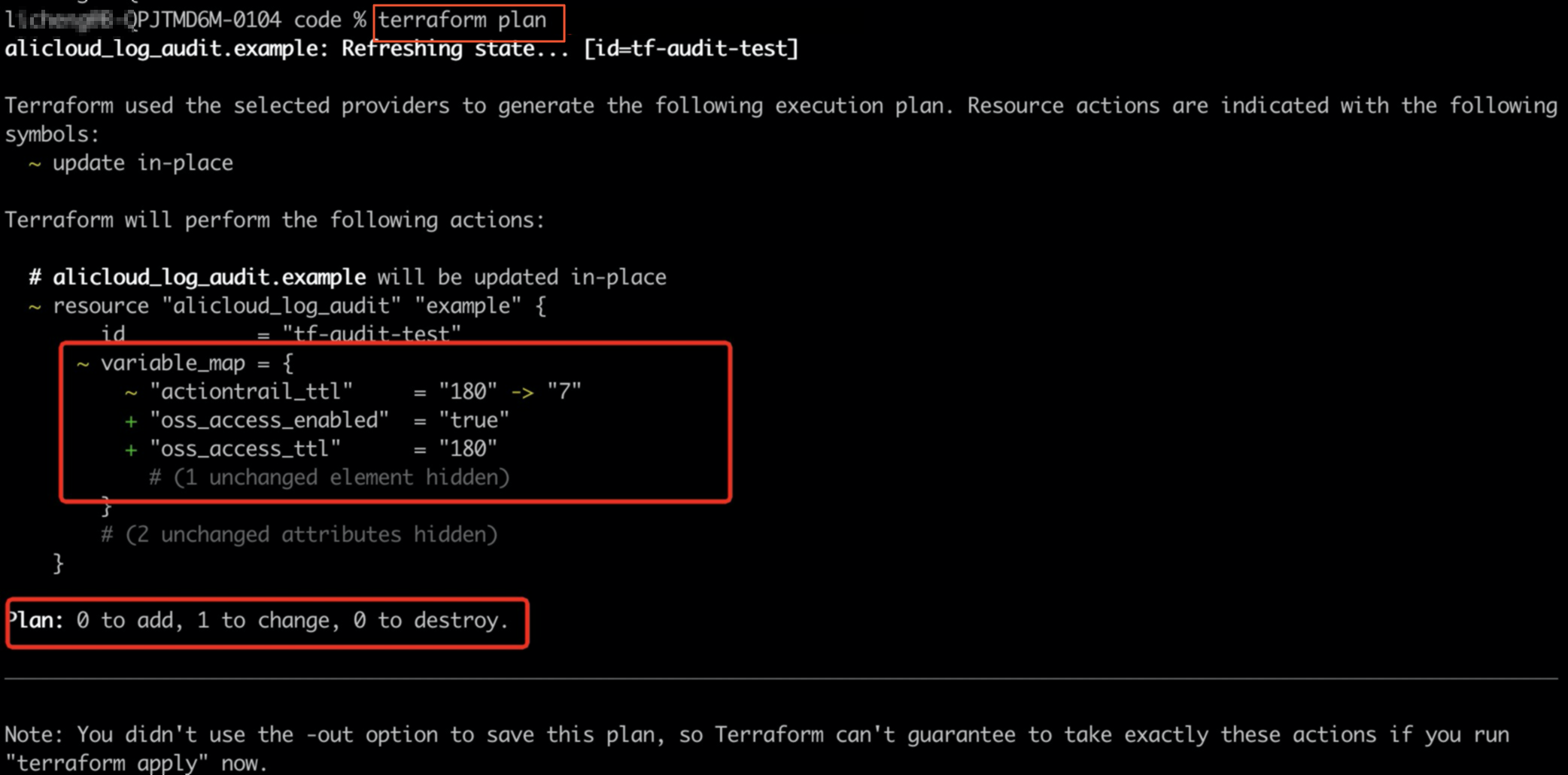

查看當(dāng)前terraform工作目錄下的terraform.tf文件與已生效的采集配置的差異。

terraform plan

內(nèi)網(wǎng)環(huán)境日志審計配置

如果您希望通過內(nèi)網(wǎng)環(huán)境配置日志審計,采取如下操作:

使用1.214.0及以上版本

alicloud provider請通過endpoints配置正確的網(wǎng)絡(luò)訪問入口,例如您需要通過北京的內(nèi)網(wǎng)環(huán)境,可以配置

cn-beijing-intranet.log.aliyuncs.com,詳情參見服務(wù)入口。

示例

北京內(nèi)網(wǎng)配置日志審計的示例如下:

terraform {

required_providers {

alicloud = {

version = "1.214.0" //請使用1.214.0及以上版本terraform alicloud provider

}

}

}

provider "alicloud" {

endpoints {

log = "cn-beijing-intranet.log.aliyuncs.com"http://請切換為對應(yīng)的入口地址

}

}

resource "alicloud_log_audit" "example" {

display_name = "tf-audit-test"

aliuid = "148*******3782"

variable_map = {

"actiontrail_enabled" = "true",

"actiontrail_ttl" ="30"

}

}首先升級

terraform alicloud provider版本。terraform init --upgrade執(zhí)行應(yīng)用配置。

terraform apply

示例

通過Terraform配置日志審計服務(wù)的采集策略時,需特別注意特殊字符轉(zhuǎn)義和多行策略配置。例如您只采集標(biāo)簽變量env完全匹配test的VPC實例,而不采集其他VPC實例,可以將采集策略設(shè)置為如下內(nèi)容。

accept tag.env == "test"

drop "*"因為采集策略為多行語句且存在特殊符號,例如雙引號(")。在日志服務(wù)控制臺中的日志審計服務(wù)中配置采集策略時,控制臺會自動進(jìn)行轉(zhuǎn)義,而通過Terraform配置時,需要您手動進(jìn)行轉(zhuǎn)義及換行操作。您可以通過如下兩種方式完成配置。

通過EOF標(biāo)識。更多信息,請參見多行配置。

variable vpcflow_policy { type = string default = <<EOF accept tag.env == \"test\" drop \"*\" EOF } resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1234************" variable_map = { "vpc_flow_enabled" = "true", "vpc_flow_ttl" = "7", "vpc_sync_enabled" = "true", "vpc_sync_ttl" = "180" "vpc_flow_collection_policy" = var.vpcflow_policy } #if using rd custom mode for multi-account multi_account = ["1235************","1236************"] resource_directory_type="custom" }正確轉(zhuǎn)義反斜線(\)和雙引號("),并基于\n換行。更多信息,請參見轉(zhuǎn)義說明。

resource "alicloud_log_audit" "example" { display_name = "tf-audit-test" aliuid = "1234************" variable_map = { "vpc_flow_enabled" = "true", "vpc_flow_ttl" = "7", "vpc_sync_enabled" = "true", "vpc_sync_ttl" = "180" "vpc_flow_collection_policy" = "accept tag.env == \\\"test\\\"\\ndrop \\\"*\\\"" } #if using rd custom mode for multi-account multi_account = ["1235************","1236************"] resource_directory_type="custom" }

附錄:variable_map參數(shù)列表

參數(shù)名 | 描述 | 默認(rèn)值 |

actiontrail_enabled | 是否開啟操作審計(Actiontrail)日志的采集功能,取值:

| false |

actiontrail_ttl | 設(shè)置操作審計日志的中心化存儲時間。單位:天。 | 180 |

cloudconfig_change_enabled | 是否開啟配置審計變更日志的采集功能,取值:

| false |

cloudconfig_change_ttl | 設(shè)置配置審計變更日志的中心化存儲時間。單位:天。 | 180 |

cloudconfig_noncom_enabled | 是否開啟配置審計不合規(guī)事件的采集功能,取值:

| false |

cloudconfig_noncom_ttl | 設(shè)置配置審計不合規(guī)事件的中心化存儲時間。單位:天。 | 180 |

oss_access_enabled | 是否開啟OSS訪問日志的采集功能,取值:

| false |

oss_access_ttl | 設(shè)置OSS訪問日志的區(qū)域化存儲時間。單位:天。 | 7 |

oss_sync_enabled | 是否開啟OSS訪問日志同步到中心功能,取值:

| true |

oss_sync_ttl | 設(shè)置OSS訪問日志的中心化存儲時間。單位:天。 | 180 |

oss_metering_enabled | 是否開啟OSS計量日志的采集功能,取值:

| false |

oss_metering_ttl | 設(shè)置OSS計量日志的中心化存儲時間。單位:天。 | 180 |

rds_enabled | 是否開啟RDS MySQL審計日志的采集功能,取值:

| false |

rds_audit_collection_policy | 設(shè)置RDS MySQL審計日志的采集策略。 | "" |

rds_ttl | 設(shè)置RDS MySQL審計日志的中心化存儲時間。單位:天。 | 180 |

rds_slow_enabled | 是否開啟RDS MySQL慢日志的采集功能,取值:

| false |

rds_slow_collection_policy | 設(shè)置RDS MySQL慢日志的采集策略。 | "" |

rds_slow_ttl | 設(shè)置RDS MySQL慢日志的中心化存儲時間。單位:天。 | 180 |

rds_error_enabled | 是否開啟RDS MySQL錯誤日志的采集功能,取值:

| false |

rds_error_collection_policy | 設(shè)置RDS MySQL錯誤日志的采集策略。 | "" |

rds_error_ttl | 設(shè)置RDS MySQL錯誤日志的中心化存儲時間。單位:天。 | 180 |

rds_perf_enabled | 是否開啟RDS MySQL性能日志的采集功能,取值:

| false |

rds_perf_collection_policy | 設(shè)置RDS MySQL性能日志的采集策略。 | "" |

rds_perf_ttl | 設(shè)置RDS MySQL性能日志的中心化存儲時間。單位:天。 | 180 |

vpc_flow_enabled | 是否開啟VPC流日志的采集功能,取值:

| false |

vpc_flow_ttl | 設(shè)置VPC流日志的區(qū)域化存儲時間。單位:天。 | 7 |

vpc_flow_collection_policy | 設(shè)置VPC流日志的采集策略。 | "" |

vpc_sync_enabled | 是否開啟VPC流日志同步到中心的功能,取值:

| true |

vpc_sync_ttl | 設(shè)置VPC流日志的中心化存儲時間。單位:天。 | 180 |

dns_gtm_collection_policy | 設(shè)置DNS全局流量管理日志的采集策略。 | "" |

dns_gtm_ttl | 設(shè)置DNS全局流量管理日志的存儲天數(shù),單位:天。 | 180 |

dns_gtm_enabled | 是否開啟DNS全局流量管理日志的采集功能,取值:

| false |

dns_resolve_collection_policy | 設(shè)置DNS公網(wǎng)解析日志的采集策略。 | "" |

dns_resolve_ttl | 設(shè)置DNS公網(wǎng)解析日志的存儲天數(shù),單位:天。 | 180 |

dns_resolve_enabled | 是否開啟DNS公網(wǎng)解析日志的采集功能,取值:

| false |

dns_intranet_enabled | 是否開啟內(nèi)網(wǎng)DNS日志的采集功能,取值:

| false |

dns_intranet_ttl | 設(shè)置內(nèi)網(wǎng)DNS日志區(qū)域化存儲時間。單位:天。 | 7 |

dns_intranet_collection_policy | 設(shè)置內(nèi)網(wǎng)DNS日志的采集策略。 | 無 |

dns_sync_enabled | 是否開啟內(nèi)網(wǎng)DNS日志同步到中心的功能,取值:

| true |

dns_sync_ttl | 設(shè)置內(nèi)網(wǎng)DNS日志的中心化存儲時間。單位:天。 | 180 |

polardb_enabled | 是否開啟PolarDB MySQL審計日志的采集功能,取值:

| false |

polardb_audit_collection_policy | 設(shè)置PolarDB MySQL審計日志的采集策略。 | "" |

polardb_ttl | 設(shè)置PolarDB MySQL審計日志的中心化存儲時間。單位:天。 | 180 |

polardb_slow_enabled | 是否開啟PolarDB MySQL慢日志的采集功能,取值:

| false |

polardb_slow_collection_policy | 設(shè)置PolarDB MySQL慢日志的采集策略。 | "" |

polardb_slow_ttl | 設(shè)置PolarDB MySQL慢日志的中心化存儲時間。單位:天。 | 180 |

polardb_error_enabled | 是否開啟PolarDB MySQL錯誤日志的采集功能,取值:

| false |

polardb_error_collection_policy | 設(shè)置PolarDB MySQL錯誤日志的采集策略。 | "" |

polardb_error_ttl | 設(shè)置PolarDB MySQL錯誤日志的中心化存儲時間。單位:天。 | 180 |

polardb_perf_enabled | 是否開啟PolarDB MySQL性能日志的采集功能,取值:

| false |

polardb_perf_collection_policy | 設(shè)置PolarDB MySQL性能日志的采集策略。 | "" |

polardb_perf_ttl | 設(shè)置PolarDB MySQL性能日志的中心化存儲時間。單位:天。 | 180 |

drds_audit_enabled | 是否開啟PolarDB-X 1.0審計日志的采集功能,取值:

| false |

drds_audit_collection_policy | 設(shè)置PolarDB-X 1.0審計日志的采集策略。 | "" |

drds_audit_ttl | 設(shè)置PolarDB-X 1.0審計日志的區(qū)域化存儲時間。單位:天。 | 7 |

drds_sync_enabled | 是否開啟PolarDB-X 1.0審計日志同步到中心的功能,取值:

| true |

drds_sync_ttl | 設(shè)置PolarDB-X 1.0審計日志的中心化存儲時間。單位:天。 | 180 |

slb_access_enabled | 是否開啟SLB訪問日志的采集功能,取值:

| false |

slb_access_collection_policy | 設(shè)置SLB訪問日志的采集策略。 | "" |

slb_access_ttl | 設(shè)置SLB訪問日志的區(qū)域化存儲時間。單位:天。 | 7 |

slb_sync_enabled | 是否開啟SLB訪問日志同步到中心的功能,取值:

| true |

slb_sync_ttl | 設(shè)置SLB訪問日志的中心化存儲時間。單位:天。 | 180 |

alb_access_enabled | 是否開啟ALB訪問日志的采集功能,取值:

| false |

alb_access_collection_policy | 設(shè)置ALB訪問日志的采集策略。 | "" |

alb_access_ttl | 設(shè)置ALB訪問日志的區(qū)域化存儲時間。單位:天。 | 7 |

alb_sync_enabled | 是否開啟ALB訪問日志同步到中心的功能,取值:

| true |

alb_sync_ttl | 設(shè)置ALB訪問日志的中心化存儲時間。單位:天。 | 180 |

bastion_enabled | 是否開啟堡壘機(jī)操作日志的采集功能,取值:

| false |

bastion_ttl | 設(shè)置堡壘機(jī)操作日志的中心化存儲時間。單位:天。 | 180 |

waf_enabled | 是否開啟WAF訪問日志的采集功能,取值:

| false |

waf_ttl | 設(shè)置WAF訪問日志的中心化存儲時間。單位:天。 | 180 |

cloudfirewall_enabled | 是否開啟云防火墻互聯(lián)網(wǎng)邊界防火墻流量日志的采集功能,取值:

| false |

cloudfirewall_ttl | 設(shè)置云防火墻互聯(lián)網(wǎng)邊界防火墻流量日志的中心化存儲時間。單位:天。 | 180 |

cloudfirewall_vpc_enabled | 是否開啟云防火墻VPC邊界防火墻流量日志的采集功能,取值:

| false |

cloudfirewall_vpc_ttl | 設(shè)置云防火墻VPC邊界防火墻流量日志的中心化存儲時間。單位:天。 | 180 |

ddos_coo_access_enabled | 是否開啟DDoS高防(新BGP)日志的采集功能,取值:

| false |

ddos_coo_access_ttl | 設(shè)置DDoS高防(新BGP)日志中心化存儲時間,單位:天。 | 180 |

ddos_bgp_access_enabled | 是否開啟DDoS原生防護(hù)日志的采集功能,取值:

| false |

ddos_bgp_access_ttl | 設(shè)置DDoS原生防護(hù)日志中心化存儲時間,單位:天。 | 180 |

ddos_dip_access_enabled | 是否開啟DDoS高防(國際版)日志的采集功能,取值:

| false |

ddos_dip_access_ttl | 設(shè)置DDoS高防(國際版)日志中心化存儲時間,單位:天。 | 180 |

sas_file_detect_enabled | 是否開啟SAS文件檢測日志的采集功能,取值:

| false |

sas_client_enabled | 是否開啟SAS客戶端事件日志的采集功能,取值:

| false |

sas_net_block_enabled | 是否開啟SAS網(wǎng)絡(luò)防護(hù)日志的采集功能,取值:

| false |

sas_rasp_enabled | 是否開啟SAS應(yīng)用防護(hù)日志的采集功能,取值:

| false |

sas_cspm_enabled | 是否開啟SAS云平臺配置檢測日志的采集功能,取值:

| false |

sas_ttl | 設(shè)置SAS日志中心化存儲時間,單位:天。 | 180 |

sas_process_enabled | 是否開啟SAS進(jìn)程啟動日志的采集功能,取值:

| false |

sas_network_enabled | 是否開啟SAS網(wǎng)絡(luò)連接日志的采集功能,取值:

| false |

sas_login_enabled | 是否開啟SAS登錄流水日志的采集功能,取值:

| false |

sas_crack_enabled | 是否開啟SAS暴力破解日志的采集功能,取值:

| false |

sas_snapshot_process_enabled | 是否開啟SAS進(jìn)程快照日志的采集功能,取值:

| false |

sas_snapshot_account_enabled | 是否開啟SAS賬號快照的采集功能,取值:

| false |

sas_snapshot_port_enabled | 是否開啟SAS端口快照日志的采集功能,取值:

| false |

sas_dns_enabled | 是否開啟SAS DNS解析日志的采集功能,取值:

| false |

sas_local_dns_enabled | 是否開啟SAS本地DNS日志的采集功能,取值:

| false |

sas_session_enabled | 是否開啟SAS網(wǎng)絡(luò)會話日志的采集功能,取值:

| false |

sas_http_enabled | 是否開啟SAS Web訪問日志的采集功能,取值:

| false |

sas_security_vul_enabled | 是否開啟SAS漏洞日志的采集功能,取值:

| false |

sas_security_hc_enabled | 是否開啟SAS安全基線日志的采集功能,取值:

| false |

sas_security_alert_enabled | 是否開啟SAS漏洞告警日志的采集功能,取值:

| false |

sas_dns_query_enabled | 是否開啟SAS DNS請求日志的采集功能,取值:

| false |

apigateway_enabled | 是否開啟API網(wǎng)關(guān)訪問日志的采集功能,取值:

| false |

apigateway_ttl | 設(shè)置API網(wǎng)關(guān)訪問日志中心化存儲時間,單位:天。 | 180 |

nas_enabled | 是否開啟NAS訪問日志的采集功能,取值:

| false |

nas_ttl | 設(shè)置NAS訪問日志中心化存儲時間,單位:天。 | 180 |

appconnect_enabled | 是否開啟應(yīng)用集成日志的采集功能,取值:

| false |

appconnect_ttl | 設(shè)置應(yīng)用集成日志中心化存儲時間,單位:天。 | 180 |

cps_enabled | 是否開啟移動推送日志的采集功能,取值:

| false |

cps_ttl | 設(shè)置移動推送日志中心化存儲時間,單位:天。 | 180 |

k8s_audit_enabled | 是否開啟Kubernetes審計日志的采集功能,取值:

| false |

k8s_audit_collection_policy | Kubernetes審計日志的采集策略。 | "" |

k8s_audit_ttl | 設(shè)置Kubernetes審計日志中心化存儲時間,單位:天。 | 180 |

k8s_event_enabled | 是否開啟Kubernetes事件日志的采集功能,取值:

| false |

k8s_event_collection_policy | 設(shè)置Kubernetes事件日志的采集策略。 | "" |

k8s_event_ttl | 設(shè)置Kubernetes事件日志中心化存儲時間,單位:天。 | 180 |

k8s_ingress_enabled | 是否開啟Kubernetes Ingress訪問日志的采集功能,取值:

| false |

k8s_ingress_collection_policy | 設(shè)置Kubernetes Ingress訪問日志的采集策略。 | "" |

k8s_ingress_ttl | 設(shè)置Kubernetes Ingress日志中心化存儲時間,單位:天。 | 180 |

idaas_mng_enabled | 是否開啟IDaaS應(yīng)用身份服務(wù)管理操作日志的采集功能。取值:

| false |

idaas_mng_ttl | 設(shè)置IDaaS應(yīng)用身份服務(wù)管理操作日志中心化存儲時間,單位:天。 | 180 |

idaas_mng_collection_policy | 設(shè)置IDaaS應(yīng)用身份服務(wù)管理操作日志的采集策略。 | "" |

idaas_user_enabled | 是否開啟IDaaS應(yīng)用身份服務(wù)用戶行為日志的采集功能。取值:

| false |

idaas_user_ttl | 設(shè)置IDaaS應(yīng)用身份服務(wù)用戶行為日志中心化存儲時間,單位:天。 | 180 |

idaas_user_collection_policy | 設(shè)置IDaaS應(yīng)用身份服務(wù)用戶行為日志的采集策略。 | "" |

pam_ops_enabled | 是否開啟PAM運(yùn)維審計日志的采集功能。取值:

| false |

pam_event_enabled | 是否開啟PAM操作審計日志的采集功能。取值:

| false |

pam_ops_ttl | 設(shè)置PAM運(yùn)維審計日志中心化存儲時間,單位:天。 | "" |

pam_event_ttl | 設(shè)置PAM操作審計日志中心化存儲時間,單位:天。 | 180 |