本文匯總了使用漏洞管理功能時的常見問題及解決方案。

如何獲取當前軟件版本及漏洞信息?

云安全中心通過匹配您服務器上的系統軟件版本和存在漏洞(CVE漏洞)的軟件版本,判斷您的服務器是否存在軟件漏洞。因此,您可以通過以下方式查看當前軟件版本的漏洞信息:

在云安全中心中查看當前軟件版本及漏洞信息

您可以在云安全中心控制臺頁面,查看云安全中心在您的服務器上檢測到的系統軟件版本及漏洞信息。系統軟件漏洞各項參數的具體信息,請參見Linux軟件漏洞詳情頁參數說明。

在您的服務器上查看當前軟件版本信息

您也可以在服務器上直接查看當前軟件版本信息:

CentOS和RedHat系統

執行

rpm -qa | grep xxx命令查看軟件版本信息。其中,xxx為軟件包名。例如,執行rpm -qa | grep bind-libs命令查看服務器上的bind-libs軟件版本信息。Ubuntu和Debian系統

執行

dpkg-query -W -f '${Package} -- ${Source}\n' | grep xxx命令查看軟件版本信息。其中,xxx為軟件包名。例如,執行dpkg-query -W | grep bind-libs命令查看服務器上的bind-libs軟件版本信息。說明如果顯示無法找到該軟件包,您可以執行

dpkg-query -W查看服務器上安裝的所有軟件列表。

通過以上命令獲取您服務器上的軟件版本信息后,您可以將得到的軟件版本信息與云安全中心系統軟件漏洞中檢測到的相關漏洞的說明信息進行對比。漏洞說明參數中的軟件和命中分別指當前軟件版本和漏洞的匹配命中規則。

說明如果升級后舊版本軟件包還有殘留信息,這些舊版本信息可能仍會被云安全中心檢測收集,并作為漏洞上報。如果確認是由于這種情況觸發的漏洞告警,建議您選擇忽略該漏洞。您也可以執行

yum remove或者apt-get remove命令刪除舊版本的軟件包。刪除前,請務必確認所有業務和應用都不再使用該舊版本軟件。

如何手動升級Ubuntu內核?

系統內核升級有一定風險,強烈建議您參考服務器軟件漏洞修復建議中的方法進行升級。

下文以將Ubuntu 14.04系統的3.1*內核升級至4.4內核為例,介紹手動升級Ubuntu內核的方法。

執行

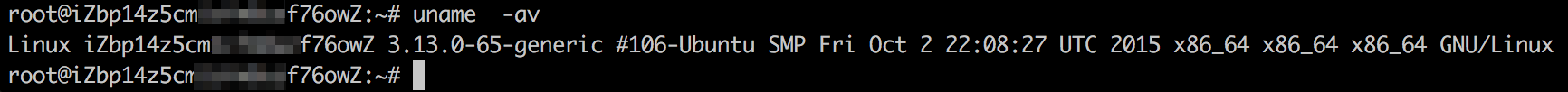

uname -av命令,確認當前服務器的系統內核版本是否為3.1*。

執行以下命令,查看是否已有最新的內核Kernel更新包。

apt list | grep linux-image-4.4.0-94-generic apt list | grep linux-image-extra-4.4.0-94-generic如果沒有相關更新,您可執行

apt-get update命令獲取到最新的更新包。執行以下命令,進行內核升級。

apt-get update && apt-get install linux-image-4.4.0-94-generic apt-get update && apt-get install linux-image-extra-4.4.0-94-generic更新包安裝完成后,重啟服務器完成內核加載。

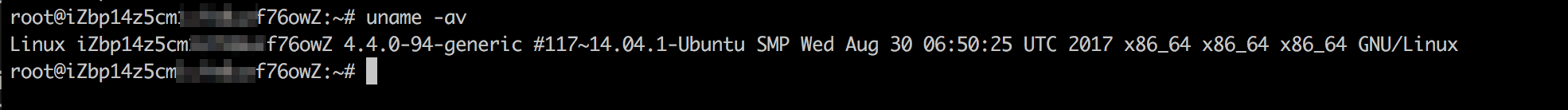

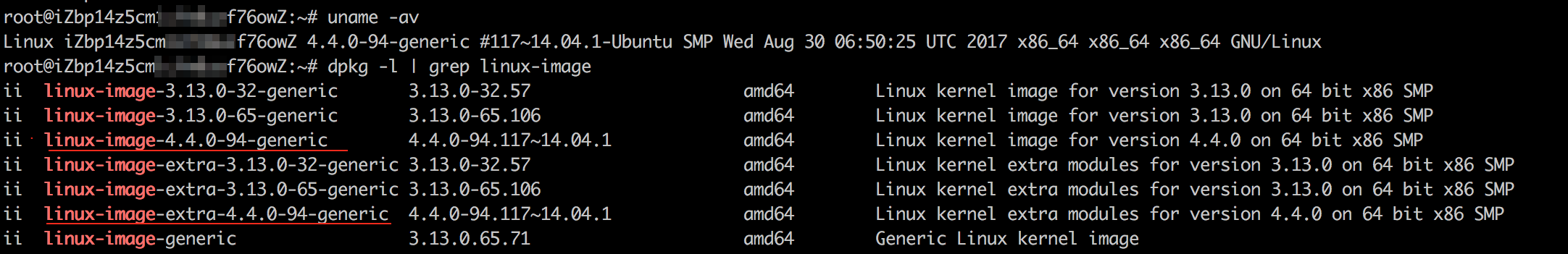

服務器重啟后,執行以下命令驗證內核升級是否成功。

執行

uname -av命令查看當前調用內核。

執行

dpkg -l | grep linux-image命令查看當前內核包情況。

如何驗證Ubuntu內核補丁漏洞修復?

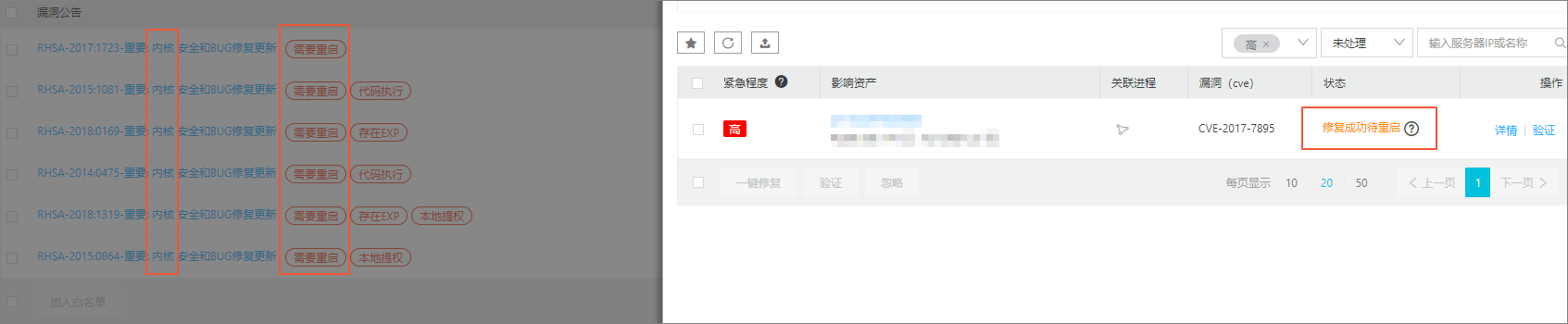

如果您修改過GRUB引導菜單的內核選擇順序,在Ubuntu內核的服務器中執行完漏洞一鍵修復安裝新內核后,重啟系統時不會啟用最新內核。您需要手動配置環境變量,才能重啟最新內核。

在云安全中心控制臺對Ubuntu內核漏洞執行一鍵修復后,需要重啟Linux系統,漏洞修復才能成功。重啟系統時,如果您的內核引導GRUB菜單曾做過修改,系統將無法自動為最新的內核建立引導菜單,即使重啟后,云安全中心控制臺仍然會提示修復成功待重啟。這種情況下,會導致無法驗證漏洞是否修復成功。

如果您需要使用新內核默認附帶的設置,并丟棄原本的GRUB菜單配置,可在執行漏洞修復命令前在Linux終端設置以下環境變量,使安裝系統自動選擇默認設置。

export DEBIAN_FRONTEND=noninteractive如果您無需使用新內核的默認設置,可手動修改GRUB引導順序,相關操作參見ECS Linux CentOS 修改內核引導順序。

漏洞修復完成后我是否還需要重啟系統?

Windows服務器:

在云安全中心控制臺完成Windows系統漏洞的修復后,您還需要對Windows服務器系統進行重啟,漏洞修復才能生效。

所有Windows漏洞修復完成后,都需要執行重啟的操作。

Linux服務器:

云安全中心控制臺完成Linux內核漏洞修復后,還需要對服務器系統進行重啟,漏洞修復才能生效。滿足以下任一條件您可以判定漏洞修復后需要重啟系統:

您的服務器是Linux系統服務器,并且修復的漏洞為Linux內核漏洞。

在云安全中心控制臺的Linux軟件漏洞頁簽,該漏洞的漏洞公告信息中有需要重啟的標簽。

內核漏洞升級修復后,云安全中心仍然提示存在漏洞如何處理?

由于內核升級比較特殊,可能會存在舊版本內核信息殘留的問題。如果確認該漏洞告警是由于舊版本信息殘留造成的,您可以選擇忽略該漏洞告警,或者在服務器中手動刪除舊版本的殘留信息。可參考以下步驟進行處理:

確認內核升級完成后,執行

uname -av命令和cat /proc/version命令查看當前內核版本,確保當前使用的內核版本已符合漏洞說明命中條件中的要求。執行

cat /etc/grub.conf命令查看配置文件,確認當前已經調用最新的內核版本。由于Linux系統軟件漏洞檢測功能主要是通過針對版本進行匹配檢測,如果系統中依然存在舊版本的內核rpm安裝包,仍將會被云安全中心檢測到并進行漏洞告警。您需要確認當前系統中已經沒有舊版本rpm安裝包殘留。如果有,您可以在服務器中對舊版本安裝包進行清理。

說明卸載舊版本安裝包前,請務必確認當前系統已經使用新內核。強烈建議您在卸載舊版本內核安裝包前,為您的系統創建快照,以便卸載舊版本發生異常情況時對系統進行恢復。

如果由于某些原因不想卸載老版本內核,在您確認系統已經調用新內核后,可以參考如下步驟忽略該系統漏洞告警提醒。

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產所在的區域:中國或全球(不含中國)。

在左側導航欄,選擇。

在Linux軟件漏洞頁簽定位到該漏洞,單擊漏洞名稱進入漏洞詳情頁面。

在操作列下單擊

圖標下的忽略。

圖標下的忽略。

云安全中心控制臺中某些漏洞提示無更新如何處理?

漏洞提示無更新說明檢測出漏洞的軟件目前無官方更新源,無法在云安全中心控制臺完成修復,您可以參考下述說明,選擇合適的處理方案:

您在對某些漏洞進行更新修復時,可能收到以下提示:

Package xxx already installed and latest version Nothing to do或者

No Packages marked for Update這種情況是由于該軟件的官網更新源暫時還未提供更新,請您等待官方更新源的更新。

目前已知未更新的軟件包包括:

Gnutls

Libnl

MariaDB

您已經更新到了最新的軟件包,但仍然無法滿足云安全中心管理控制臺中報告的軟件版本條件。

請檢查您的操作系統版本是否在官方的支持范圍中。例如,截止到2017年09月01日,官方已經停止對CentOS 6.2~6.6、7.1等版本的支持。這種情況下,建議您在云安全中心管理控制臺中忽略該漏洞(該漏洞對您服務器的風險可能依然存在),或者升級您的服務器操作系統。

漏洞如何修復?

云安全中心支持在控制臺修復Linux軟件漏洞、Windows系統漏洞和Web-CMS漏洞,應用漏洞和應急漏洞只支持檢測,不支持修復。

云安全中心不同版本支持的漏洞修復能力不同;在云安全中心控制臺進行一鍵修復漏洞前,您需要獲取修復漏洞的能力。具體操作,請參見開通漏洞修復能力。

您可以在云安全中心控制臺頁面,定位到需要修復的Linux軟件漏洞、Windows系統漏洞或Web-CMS漏洞,單擊其操作列的修復,Linux軟件漏洞和Windows系統漏洞您可以選擇創建快照進行修復。修復完成后,需要重啟的漏洞會顯示待重啟,請您根據提示重啟服務器后再驗證漏洞。

對于應用漏洞和應急漏洞您需要根據漏洞詳情頁面的修復建議,手動修復漏洞。修復完成后,在漏洞修復頁面,驗證該漏洞。

為什么修復漏洞時修復按鈕為灰色?

Linux軟件漏洞修復按鈕為灰色

部分過期的操作系統(廠商已不維護更新,無可適配補丁來修復漏洞)和商業版本的操作系統,需要在服務器中手動升級操作系統,才能修復漏洞。

說明目前,以下操作系統中的漏洞,需要升級操作系統進行修復。

Red Hat 5、Red Hat 6、Red Hat 7、Red Hat 8

CentOS 5

Ubuntu 12

Debian8、9、10

服務器磁盤空間過小、文件權限設置等問題都可能會導致Linux軟件漏洞修復失敗。您需要先在服務器中手動處理以上問題,才能在云安全中心控制臺上修復該服務器上的漏洞。以下是您需要在服務器中手動處理的異常情況:

磁盤空間小于3 GB。

處理建議:擴容或清理磁盤后,再次在云安全中心控制臺上嘗試修復該漏洞。

APT-GET或APT/YUM進程正在運行中。

處理建議:稍后或在服務器中手動結束APT-GET或APT/YUM進程,再次在云安全中心控制臺上嘗試修復該漏洞。

執行APT、YUM或RPM命令時權限不足。

處理建議:檢查并合理管控文件權限,建議將文件權限設置為755,并確保文件所有者為root用戶后,再次在云安全中心控制臺上嘗試修復該漏洞。

說明將文件權限設置為755表示文件所有者對該文件具有讀、寫、執行權限,該文件所有者所在用戶組及其他用戶對該文件具有讀和執行權限。

Windows系統漏洞修復按鈕為灰色

服務器的磁盤空間過小、Windows Update服務正在運行中等原因都會導致Windows服務器上的漏洞修復失敗。服務器出現此類情況時,云安全中心會將漏洞的修復按鈕置為灰色。您需要先手動處理服務器的這些問題,才能在云安全中心控制臺上修復該服務器上的漏洞。您可以將鼠標移至修復按鈕處,查看服務器存在的問題和云安全中心提供的問題處理建議。以下是您需要手動處理的服務器異常情況:

Windows Update服務正在運行中。

處理建議:稍后再操作或手動結束該服務器中的Wusa進程,然后再次在云安全中心控制臺上嘗試修復該漏洞。

服務器Windows Update Service已被禁用。

處理建議:進入該服務器的系統服務管理器,開啟Windows Update Service后,再次在云安全中心控制臺上嘗試修復該漏洞。

服務器磁盤空間小于500 MB。

處理建議:擴容或清理磁盤后,再次在云安全中心控制臺上嘗試修復該漏洞。

Linux軟件漏洞、Windows系統漏洞修復失敗,是什么原因?

在您使用云安全中心修復Linux軟件漏洞、Windows系統漏洞時,如果提示漏洞修復失敗,請參考以下步驟進行排查和處理:

建議您針對以下表格中的說明,按照從上到下的順序來排查漏洞修復失敗的原因。

問題原因 | 具體說明 | 處理方案 |

漏洞所在的服務器Agent已離線。 | Agent離線將導致漏洞修復失敗。服務器與云安全中心服務端的網絡連接異常、服務器的CPU或內存占用率過高等問題都會導致服務器Agent離線。 | 建議您及時排查Agent離線的原因并進行相應處理。更多信息,請參見客戶端離線排查。 |

漏洞所在的服務器磁盤空間已占滿、或內存不足。 | 如果您服務器上的磁盤空間已滿,云安全中心執行漏洞修復時,無法在您的服務器上下載相關補丁文件,從而導致漏洞修復失敗。 | 處理步驟如下:

|

對漏洞所在的服務器磁盤文件系統沒有讀寫權限。 | 如果您沒有磁盤文件系統的讀寫權限,會因為無法成功下載補丁安裝包而導致漏洞修復失敗。 | 處理步驟如下:

|

(Linux漏洞)漏洞所在的服務器系統更新源配置存在問題。 | 由于系統更新源配置問題導致無法安裝更新,或YUM軟件列表未更新到最新版。 | 處理步驟如下:

|

(Linux漏洞)RPM數據庫損壞。 | RPM數據庫損壞可能會導致更新軟件包安裝失敗,從而導致漏洞修復失敗。 | 處理步驟如下:

說明 該命令執行可能耗時較長。 |

(Windows漏洞)該漏洞前置補丁缺失。 | 前置補丁缺失會導致漏洞修復失敗。 | 處理步驟如下:

|

(Windows漏洞)漏洞所在的服務器Windows Update或Windows Modules Installer服務已被禁用。 | Windows Update或Windows Modules Installer服務被禁用時,您將無法下載漏洞補丁文件,從而導致系統無法更新。 | 處理步驟如下:

|

(Windows漏洞)漏洞補丁包的下載和安裝存在問題。 | 補丁安裝包不存在、補丁安裝包不匹配等問題會導致無法下載或安裝漏洞補丁文件。 | 處理方法如下:

|

(Windows漏洞)服務器其他問題。 | 無 | 處理方法如下:

|

Web-CMS漏洞修復失敗是什么原因?

在您使用云安全中心漏洞修復功能修復Web-CMS漏洞時,如果提示漏洞修復失敗,請參考以下可能原因:

建議您針對以下表格中的說明,按照從上到下的順序來排查漏洞修復失敗的原因。

問題原因 | 具體說明 | 處理方案 |

網絡連接不正常。 | 您服務器與云安全中心服務端網絡連接不正常,即Agent為離線狀態,漏洞將無法修復。 | 排查并首先處理網絡問題,使Agent恢復在線狀態。更多信息,請參見客戶端離線排查。 |

漏洞所在的服務器Agent已離線。 | Agent離線將導致漏洞修復失敗。服務器與云安全中心服務端的網絡連接異常、CPU或內存占用率過高等問題都會導致服務器Agent離線。 | 建議您及時排查Agent離線的原因并進行相應處理。更多信息,請參見客戶端離線排查。 |

漏洞所在的服務器磁盤空間已占滿、或內存不足。 | 如果您服務器上的磁盤空間已滿,云安全中心執行漏洞修復時,無法在您的服務器上下載相關補丁文件,從而導致漏洞修復失敗。 | 處理步驟如下:

|

漏洞所在的服務器安裝了第三方安全軟件。 | 如果您的服務器上安裝了安全狗或者其他類似安全防護軟件,并且使用這類軟件進行過目錄權限優化或者相應的設置,可能會導致system賬號對 | 請您確認您目標服務器上的system賬號是否對 |

漏洞文件已不存在。 | 如果漏洞文件已被刪除,云安全中心會提示漏洞修復失敗。 | 處理步驟如下:

|

修復漏洞后仍顯示未修復,是什么原因?

漏洞狀態不會自動變化,只有在執行漏洞掃描操作后漏洞狀態才會更新。以下是不同云安全中心版本在修復漏洞后仍顯示未修復的原因和解決方案。

免費版、防病毒版:因為漏洞掃描存在時間差,所以漏洞仍顯示未修復。云安全中心每兩天會自動掃描漏洞,建議您在修復漏洞兩天后查看該漏洞的狀態。

高級版、企業版、旗艦版:修復漏洞后,您需要手動執行漏洞掃描。待掃描完成后,查看該漏洞的狀態。具體操作,請參見掃描漏洞。

漏洞是否會被自動修復?

云安全中心不會自動修復漏洞,僅支持漏洞檢測和一鍵修復(在線下發漏洞修復任務)。云安全中心進行漏洞檢測的同時會驗證漏洞,之前檢測出的漏洞再次檢測時如果漏洞消失,會將該漏洞狀態置為修復成功。可能導致漏洞消失的情況包括:用戶登錄服務器手動升級軟件包、容器停止運行、漏洞組件消失、進程不存在等。

批量進行漏洞修復時,漏洞修復按照什么順序執行?

Linux軟件漏洞和Web-CMS漏洞按照控制臺中漏洞列表的順序執行批量修復。修復部分Windows系統漏洞時會需要先安裝前置補丁,批量修復Windows系統漏洞時優先修復此類漏洞,其余漏洞按照控制臺中漏洞列表順序執行修復。

修復漏洞時創建快照失敗是什么原因?我該怎么辦?

修復漏洞時創建快照失敗可能是以下原因造成的:

您當前執行修復操作的賬號是RAM賬號:如果您當前使用的是RAM賬號,并且該賬號不具備創建快照的權限,控制臺會提示您創建快照失敗。建議您使用阿里云賬號進行操作。RAM賬號更多信息,請參見RAM用戶概覽。

該服務器為非阿里云服務器:非阿里云服務器不支持創建快照修復漏洞。

漏洞已經修復了,但云安全中心仍提示存在漏洞怎么辦?

出現該情況是因為部分漏洞(即Linux內核漏洞)修復后需要重啟服務器。請在漏洞詳情頁面,單擊重啟。重啟完成后,單擊驗證,顯示修復成功則代表該漏洞已修復成功。

我對漏洞進行修復,但是提示“權限獲取失敗,請檢查權限后重試”怎么辦?

出現該情況是因為當前登錄的賬戶對所需操作的文件沒有權限。建議您單擊漏洞名稱,查看漏洞詳情,查看漏洞需要修復的文件其所屬用戶是否為root。如果不是root,請前往您的服務器中將該文件的所屬用戶改為root。文件所屬用戶修改完成后,再在云安全中心控制臺執行修復操作。

服務器云安全中心客戶端已離線或關閉,為什么漏洞還在控制臺中顯示?

服務器客戶端離線或關閉時,已檢測出的漏洞記錄會一直保留在云安全中心管理控制臺上。

客戶端離線或關閉,系統漏洞的告警3天自動失效,Web-CMS漏洞7天自動失效,應用漏洞的告警30天自動失效,應急漏洞的告警90天自動失效。漏洞失效后,您無法對漏洞執行任何操作,包括修復漏洞或清除漏洞記錄。

除非您的云安全中心服務過期后7天內仍未續費,您的云安全中心數據才會被釋放并徹底刪除。此時,您在云安全中心管理控制臺上看不到任何數據。

如何清理客戶端目錄中的Windows漏洞修復補丁包?

執行一鍵修復Windows系統漏洞后,由云安全中心客戶端負責安裝包的自動下載、安裝和清理,無需您進行手動操作。漏洞修復完成超過3天后,如果安裝包未被及時清理掉,您可參考以下步驟手動清理漏洞補丁包:

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產所在的區域:中國或全球(不含中國)。

在左側導航欄,選擇。

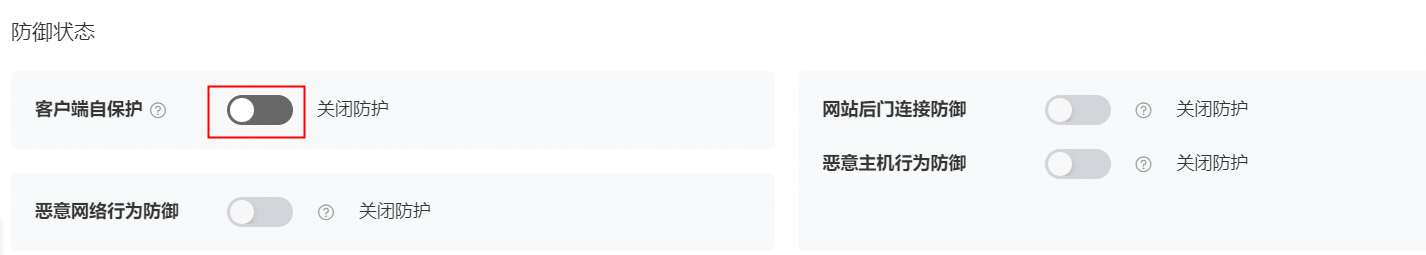

如果您已開啟客戶端自保護,在資產中心該服務器的詳情頁面,關閉客戶端自保護開關。

如果您未開啟過客戶端自保護,請跳過當前步驟,直接執行下一步驟。

客戶端自保護會對您服務器客戶端目錄下的所有進程文件提供默認保護。客戶端自保護開啟后,您在Windows服務器上對客戶端目錄下的任何進程文件進行刪除或下載操作都會被云安全中心拒絕。

使用管理員權限登錄您的Windows服務器。

找到漏洞補丁包并手動刪除。

補丁包所在的路徑為C:\Program Files (x86)\Alibaba\Aegis\globalcfg\hotfix。

(可選)在資產中心該服務器的詳情頁面,開啟客戶端自保護。

如何處理連接阿里云官方Yum源超時?

如果連接阿里云官方Yum源超時,系統會出現類似如下的報錯信息:

[Errno 12] Timeout on http://mirrors.aliyun.com/centos/6/os/x86_64/repodata/repomd.xml: (28, 'connect() timed out!')這種情況下,請檢查您服務器的DNS解析是否正常,并稍作等待。如果一段時間后仍無法解決,請通過智能在線聯系技術支持人員。

修復漏洞時,提示token校驗失敗,應該如何處理?

當您在云安全中心控制臺執行某項操作,收到token校驗失效的提示時,您可以刷新當前頁面,重新登錄云安全中心管理控制臺。

您可按Ctrl+F5,強制刷新當前瀏覽器頁面。

需要重啟才能驗證的漏洞,云安全中心能自動驗證嗎?

不會。

修復成功但需要重啟才能驗證的漏洞其狀態為修復成功待重啟。您需要在云安全中心控制臺執行重啟操作,或者自行手動重啟服務器。重啟完成后,您可以單擊驗證,確認漏洞是否已被成功修復。

云安全中心會周期性執行漏洞掃描。如果重啟后,您未執行驗證操作。該類漏洞修復后,云安全中心將檢測不到該類漏洞。從第一次檢測不到該類漏洞起,控制臺會將該類漏洞的信息保存三天(確保非網絡或其他原因沒有檢測到該漏洞),三天后控制臺會清除該類漏洞信息。

除非您的云安全中心服務過期7天內仍未續費,您的云安全中心數據才會被釋放并徹底刪除。此時,您將無法查看應用漏洞數據,其余漏洞的數據將保留。

為什么漏洞修復后手動驗證沒有反應?

您在服務器上手動執行云安全中心生成的系統軟件漏洞修復命令,將相關的系統軟件成功升級到新的版本,并且該版本已符合云安全中心控制臺漏洞修復頁面的描述要求。然而,當您在云安全中心管理控制臺的漏洞詳情頁面,選擇相應的漏洞,單擊驗證,該漏洞的狀態沒有正常更新為已修復。

您可以使用以下方法進行排查,解決該問題:

檢查漏洞掃描等級

執行如下步驟,檢查漏洞掃描等級。

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產所在的區域:中國或全球(不含中國)。

在左側導航欄,選擇。

在漏洞管理頁面右上角,單擊漏洞管理設置。

在漏洞管理設置面板,查看漏洞掃描等級選中的等級。

如果對應的掃描等級沒有選中,則相應等級的漏洞數據不會自動更新。您可以根據需要選擇對應的掃描等級。

云安全中心客戶端離線

如果您服務器上的云安全中心客戶端顯示為離線,您將無法通過漏洞管理的驗證功能對您的服務器進行驗證。建議您排查客戶端離線原因,確保您服務器上的云安全中心Agent在線。更多信息,請參見客戶端離線排查。

為什么進行漏洞回滾操作會失敗?

當通過云安全中心進行漏洞回滾操作失敗時,您可以參考下述內容操作。

云安全中心是否支持Elasticsearch漏洞檢測?

支持。

您可以在云安全中心控制臺頁面的應用漏洞,查看是否檢測出Elasticsearch漏洞。

應用漏洞為企業版和旗艦版功能,免費版、防病毒版和高級版不支持。免費版、防病毒版和高級版用戶需先升級到企業版,才可使用應用漏洞功能。

為什么同一個服務器有多個相同的應用漏洞?

云安全中心的應用漏洞檢測是以進程為單位進行的,有多少進程就會檢測出對應數量的應用漏洞;如果服務器上存在包含應用漏洞的軟件,但沒有對應進程的運行,就不會檢測出應用漏洞。

應急漏洞檢測會不會對我的業務系統產生影響?

應急漏洞檢測是通過初步檢測漏洞原理確認是否存在漏洞。云安全中心會發送1~2個TCP網絡請求報文至您的所有ECS或SLB等IP地址,但不會執行任何實際上的黑客行為。云安全中心應急漏洞檢測功能上線前都經過了大規模百萬IP數量級的測試,具有很高的穩定性和可靠性。但是測試無法完全覆蓋未知風險,可能會存在未知風險。例如會存在由于某些網站業務邏輯脆弱(1~2個TCP請求會導致服務器宕機)對業務系統造成風險。

為什么Fastjson類的應急漏洞多次掃描時每次檢測結果可能不一致?

Fastjson漏洞的檢測依賴JAR包運行態是否加載,Webserver對于JAR包的加載分為動態加載和靜態加載。動態加載模式下,Fastjson漏洞只有在JAR包運行時才能被檢測出來,所以每個時段檢測結果會存在差異。建議您針對Fastjson漏洞進行多次檢測,提升檢測結果的準確度。

漏洞掃描周期說明

云安全中心支持漏洞掃描和修復,覆蓋的漏洞類型包括:Linux軟件漏洞、Windows系統漏洞、Web-CMS漏洞、應急漏洞、應用漏洞。以下表格展示了各類型漏洞默認的掃描周期。

漏洞類型 | 免費版 | 防病毒版 | 高級版 | 企業版 | 旗艦版 |

Linux軟件漏洞 | 每隔一天自動掃描一次 | 每隔一天掃描一次 | 每天自動掃描一次 | 每天自動掃描一次 | 每天自動掃描一次 |

Windows系統漏洞 | 每隔一天自動掃描一次 | 每隔一天掃描一次 | 每天自動掃描一次 | 每天自動掃描一次 | 每天自動掃描一次 |

Web-CMS漏洞 | 每隔一天自動掃描一次 | 每隔一天掃描一次 | 每天自動掃描一次 | 每天自動掃描一次 | 每天自動掃描一次 |

應用漏洞 | 不支持掃描 | 不支持掃描 | 不支持掃描 | 每周自動掃描一次(支持修改自動掃描周期) | 每周自動掃描一次(支持修改自動掃描周期) |

應急漏洞 | 不掃描 | 不掃描 | 不掃描(支持設置掃描周期進行周期性掃描) | 不掃描(支持設置掃描周期進行周期性掃描) | 不掃描(支持設置掃描周期進行周期性掃描) |

如果需要開啟或關閉某種類型漏洞的掃描能力,或修改應用漏洞、應急漏洞的掃描周期,可使用漏洞管理設置功能。更多信息,請參見掃描漏洞。如果您需要立即掃描您的資產中是否存在漏洞,可使用云安全中心提供的一鍵掃描功能。更多信息,請參見掃描漏洞。

漏洞掃描完成后,您可在云安全中心控制臺頁面查看漏洞檢測的結果并進行相應處理。

漏洞掃描會掃描系統層面和應用層面的漏洞嗎?

是的,漏洞掃描會掃描系統漏洞(服務器上系統層級漏洞)和Web漏洞(應用層漏洞)。