RAM角色登錄并使用PAI

本文將詳細(xì)介紹如何通過角色單點登錄(SSO)方式登錄PAI平臺。角色SSO提供了一種便捷且安全的訪問方式,使用戶能夠高效地使用PAI的各項功能。通過這種方法,用戶可以簡化登錄流程,同時增強賬戶安全性和管理靈活性。本文將指導(dǎo)您完成角色SSO登錄PAI的具體操作。

背景信息

為了滿足企業(yè)日益嚴(yán)格的安全監(jiān)管要求,阿里云提供了通過角色登錄(Role-Based SSO)訪問云資源的選項。傳統(tǒng)上,企業(yè)用戶通常通過在阿里云控制臺輸入賬號和密碼進(jìn)行常規(guī)登錄,以管理和使用云服務(wù)。但是,角色登錄為企業(yè)提供了一種更安全的訪問方式,符合更高的安全標(biāo)準(zhǔn),詳情請參見SAML角色SSO概覽。

PAI支持的登錄方式

PAI支持兩種方式的登錄:云賬號登錄和角色登錄。

云賬號登錄:您可以使用阿里云賬號或RAM用戶賬號直接登錄PAI。通過輸入賬號和密碼,您可以訪問阿里云控制臺,并以當(dāng)前登錄賬號的身份使用PAI。在這種情況下,您的阿里云賬號將自動成為PAI某個工作空間的成員,并獲得相應(yīng)的產(chǎn)品使用權(quán)限。

角色SSO登錄:您還可以通過角色SSO(單點登錄)方式進(jìn)入阿里云控制臺并使用PAI。有關(guān)角色SSO的詳細(xì)信息,請參見SAML角色SSO概覽。通過此方式,阿里云訪問控制角色(RAM role)將成為PAI某個工作空間的成員。使用該RAM角色的用戶將獲得與云賬號成員相同的產(chǎn)品使用權(quán)限。有關(guān)RAM角色的更多信息,請參見RAM角色概覽。

角色登錄指南

創(chuàng)建RAM角色并配置信任策略。

通過RAM用戶扮演角色并添加權(quán)限

如果您需要通過RAM用戶來扮演RAM角色,并基于阿里云控制臺切換身份的方式扮演該角色,當(dāng)前可信實體類型可以選擇阿里云賬號。具體操作步驟如下。

創(chuàng)建可信實體類型為阿里云賬號的RAM角色,具體操作,請參見創(chuàng)建可信實體為阿里云賬號的RAM角色。

其中:選擇信任的云賬號參數(shù)選擇當(dāng)前云賬號。

進(jìn)入目標(biāo)角色詳情頁面,修改信任策略。

信任策略內(nèi)容修改為如下腳本內(nèi)容:

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::主賬號ID:root" ] } }, { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "dataworks.aliyuncs.com" ] } } ], "Version": "1" }腳本中acs:ram::主賬號ID:root中的主賬號ID需要替換為需要授權(quán)的賬號ID。您可以前往用戶基本信息頁面,獲取賬號ID。

創(chuàng)建RAM用戶。您可以同時創(chuàng)建多個RAM用戶,具體操作,詳情請參見創(chuàng)建RAM用戶。

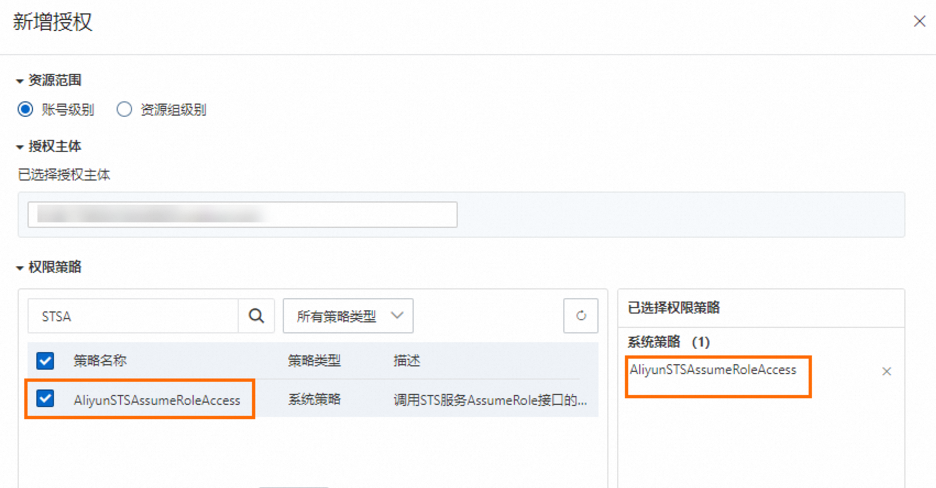

單擊目標(biāo)RAM用戶操作列下的添加權(quán)限,為已創(chuàng)建的RAM用戶添加AliyunSTSAssumeRoleAccess權(quán)限,來獲取調(diào)用STS服務(wù)AssumeRole接口的權(quán)限。

通過IdP身份提供商扮演角色并添加權(quán)限

如果您需要通過IdP身份提供商賬號登錄至阿里云來扮演RAM角色,當(dāng)前可信實體類型可以選擇身份提供商,具體操作步驟如下:

創(chuàng)建可信實體類型為身份提供商的RAM角色,具體操作,詳情請參見創(chuàng)建可信實體為身份提供商的RAM角色。

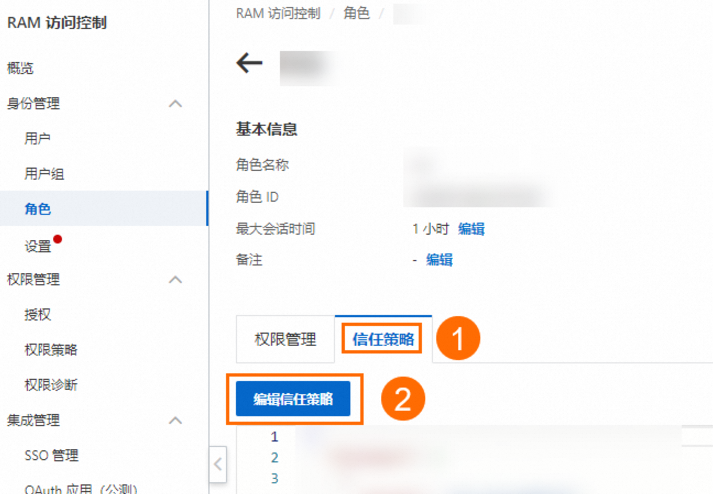

進(jìn)入目標(biāo)角色詳情頁面,修改信任策略。

信任策略內(nèi)容修改為如下腳本內(nèi)容:

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Federated": [ "acs:ram::主賬號ID:saml-provider/IDP" ] }, "Condition": { "StringEquals": { "saml:recipient": "https://signin.aliyun.com/saml-role/sso" } } }, { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "dataworks.aliyuncs.com" ] } } ], "Version": "1" }腳本中acs:ram::主賬號ID:saml-provider/IDP中的主賬號ID需要替換為需要授權(quán)的賬號ID。您可以前往用戶基本信息頁面,獲取賬號ID。

配置權(quán)限策略。

您可以根據(jù)角色用戶登錄后需要使用的子產(chǎn)品需求,為角色用戶添加權(quán)限策略。未設(shè)置權(quán)限策略可能會影響您在工作空間中的部分功能(例如:AI資產(chǎn)管理-數(shù)據(jù)集等)。建議您為角色用戶添加相關(guān)的權(quán)限策略,具體操作步驟如下。

創(chuàng)建權(quán)限策略,例如將策略名稱定義為PAIDefaultPolicy,具體操作,可參考樣例云產(chǎn)品依賴與授權(quán):Designer。其中腳本編輯頁簽的策略內(nèi)容配置如下:

{ "Version": "1", "Statement": [ { "Action": [ "cs:GetClusterById", "cs:GetClusters", "cs:GetUserConfig", "cs:DescribeClusterNodes", "cs:DescribeClusterInnerServiceKubeconfig", "cs:RevokeClusterInnerServiceKubeconfig" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "vpc:DescribeVSwitchAttributes", "vpc:DescribeVpcs", "vpc:DescribeVSwitches", "vpc:DescribeVpcAttribute" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "ecs:DescribeSecurityGroupAttribute", "ecs:DescribeSecurityGroups", "ecs:CreateNetworkInterface", "ecs:DeleteNetworkInterface", "ecs:DescribeNetworkInterfaces", "ecs:CreateNetworkInterfacePermission", "ecs:DescribeNetworkInterfacePermissions", "ecs:DeleteNetworkInterfacePermission" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "nas:DescribeFileSystems", "nas:CreateMountTarget", "nas:DescribeMountTargets", "nas:ModifyMountTarget", "nas:DescribeProtocolMountTarget" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "cr:ListNamespace", "cr:ListRepository", "cr:GetAuthorizationToken", "cr:ListInstanceEndpoint", "cr:PullRepository", "cr:PushRepository", "cr:GetInstance", "cr:GetInstanceVpcEndpoint", "cr:ListInstance", "cr:ListInstanceDomain" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "oss:ListBuckets", "oss:GetObjectMetadata", "oss:GetObject", "oss:ListObjects", "oss:PutObject", "oss:CopyObject", "oss:CompleteMultipartUpload", "oss:AbortMultipartUpload", "oss:InitiateMultipartUpload", "oss:UploadPartCopy", "oss:UploadPart", "oss:DeleteObject" ], "Resource": "acs:oss:*:*:*", "Effect": "Allow" }, { "Action": [ "datasetacc:DescribeInstance", "datasetacc:DescribeSlot", "datasetacc:DescribeEndpoint" ], "Resource": "*", "Effect": "Allow" } ] }權(quán)限點類型

說明

cs:***

表示容器服務(wù)(CS)相關(guān)的權(quán)限。

vpc:***

表示專有網(wǎng)絡(luò)(VPC)相關(guān)的權(quán)限。

ecs:***

表示云服務(wù)器服務(wù)(ECS)相關(guān)的權(quán)限。

nas:***

表示文件存儲服務(wù)(NAS)相關(guān)的權(quán)限。

cr:***

表示容器鏡像服務(wù)(ContainerRegistry)相關(guān)的權(quán)限。

oss:***

表示對象存儲服務(wù)(OSS)相關(guān)的權(quán)限。

datasetacc:***

表示數(shù)據(jù)集加速(DatasetAcc)相關(guān)的權(quán)限。

在RAM訪問控制頁面,選擇。

搜索在步驟1中創(chuàng)建的角色,并單擊角色名稱,進(jìn)入角色詳情頁面。

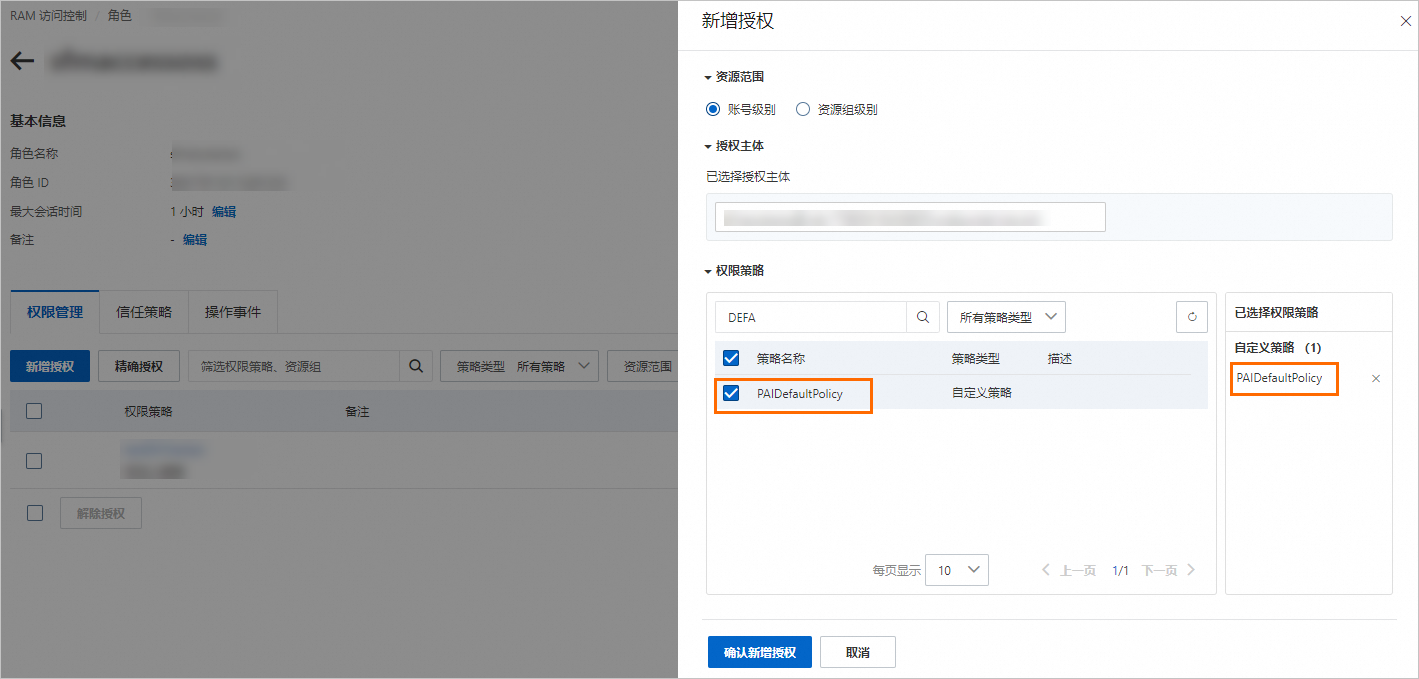

在權(quán)限管理頁簽,單擊新增授權(quán),將已創(chuàng)建的權(quán)限策略授權(quán)給該角色。具體如下圖所示。

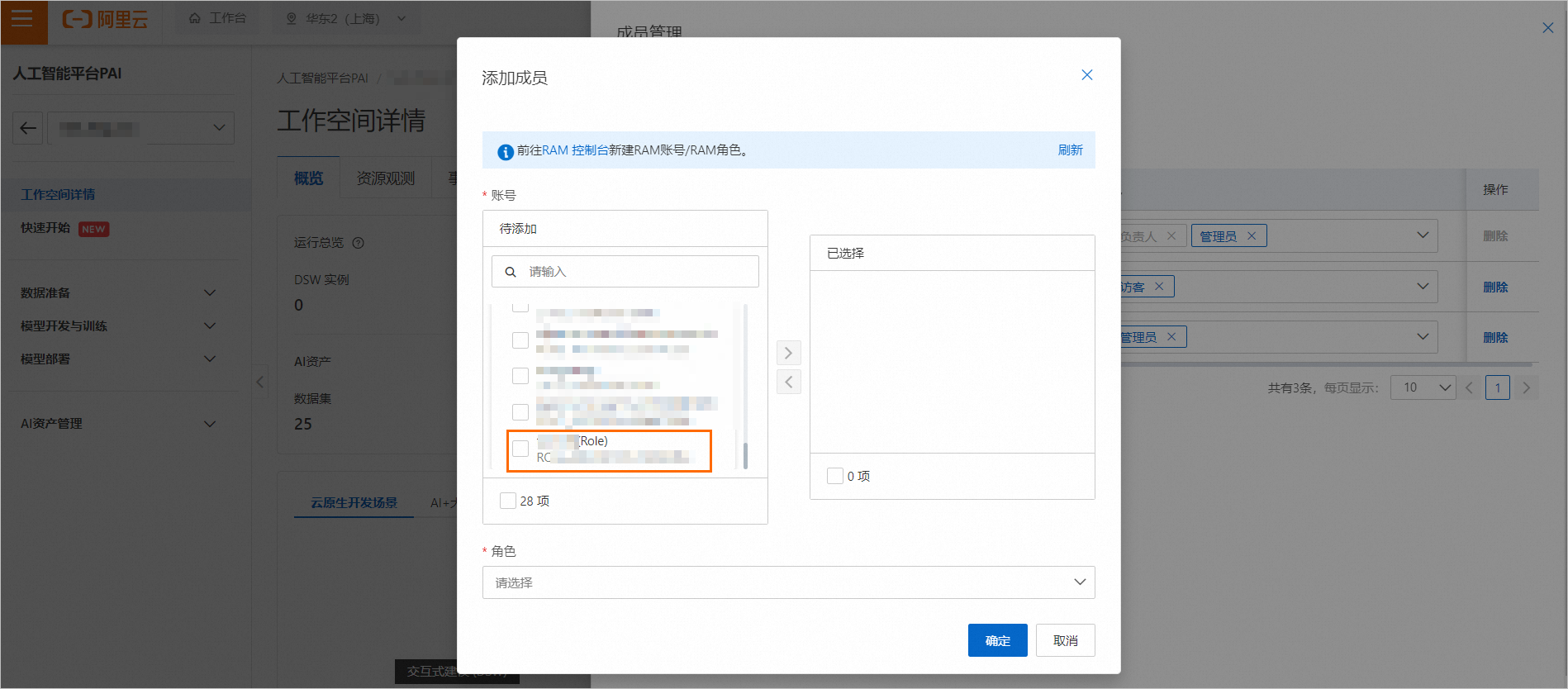

添加RAM角色至PAI工作空間并授權(quán)。

RAM角色需要被添加為工作空間的成員,才能在權(quán)限范圍內(nèi)使用PAI的子產(chǎn)品。工作空間管理員可以在工作空間成員管理頁面,添加已創(chuàng)建的RAM角色,具體操作,詳情請參見管理工作空間成員。

登錄PAI控制臺開始算法開發(fā)工作。

當(dāng)您完成授權(quán)后,使用者就可以扮演RAM角色登錄PAI控制臺,開始算法開發(fā)工作。具體操作,請參見扮演RAM角色。