您通過云賬號創建的OpenSearch應用,都是該賬號自己擁有的資源。默認情況下,賬號對自己的資源擁有完整的操作權限。使用阿里云的RAM(Resource Access Management)服務,可以將您云賬號下OpenSearch資源的訪問及管理權限授予RAM中子用戶。

注意:

新版控制臺對RAM權限進行了細化,與舊版控制臺有一定的區別;若在新版控制臺上使用子賬號功能,需要重新編寫RAM授權策略。

RAM 子賬號功能只支持V3 及以上API(SDK)版本,V2 版API(SDK)不支持 RAM子賬號功能。

第三方數據源產品要嚴格遵守 RAM 權限體系,需要在第三方產品賦予子賬號對應權限。其中RAM子賬號不支持授權odps服務權限。原因是:當主賬號授權project給子賬號后,子賬號因云有云限制無權限列出主賬號全部項目。因此子賬號無法引用project作為數據源接入開放搜索。建議先使用主賬號連ODPS,然后再通過子賬號操作開放搜索應用。

使用RAM子賬號在控制臺中配置 RDS 數據源,必須要再對該RAM子賬號進行數據源相關權限授權,否則會報錯提示連接RDS服務失敗,請稍后再試,參考下面的RDS訪問授權。

以Search開頭的 ACTION 暫不支持 IP條件鑒權,在配置后會有問題,需注意(主要是SearchApp和SearchSuggest)。

生效時間

對子用戶設置或更新權限配置后,延遲5分鐘后生效。

最小常見組合權限

使用RAM子賬號登錄訪問開放搜索控制臺,最小常見組合權限包括搜索一個應用的最小權限集合、應用列表權限、應用詳情權限、監控與報警權限、RDS訪問授權等,僅供參考。

搜索一個應用的最小權限集合

通過SDK對應用發起搜索請求,實現文檔召回功能的測試,所以需要搜索一個應用的權限,以下示例是應用名為app_schema_demo實現文檔召回功能的搜索測試。

{

"Statement": [

{

"Effect": "Allow",

"Action": "opensearch:SearchApp",

"Resource": "acs:opensearch:*:*:apps/app_schema_demo"

}

],

"Version": "1"

}應用列表權限

子賬號登錄后,需要查看控制臺應用列表權限。

{

"Statement": [

{

"Action": [

"opensearch:ListAppGroup",

"opensearch:DescribeAppStatistics",

"opensearch:ListAppGroupErrors"

],

"Effect": "Allow",

"Resource": "acs:opensearch:*:*:app-groups/*"

}

],

"Version": "1"

}應用詳情權限

監控與報警功能是集成在應用詳情界面中,因此需要查看應用詳情權限,以下示例是查看應用名為app_schema_demo的應用詳情。

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"opensearch:DescribeAppGroup",

"opensearch:ListApp",

"opensearch:DescribeApp"

],

"Resource": "acs:opensearch:*:*:app-groups/app_schema_demo"

},

{

"Action": "opensearch:ListUserAnalyzers",

"Effect": "Allow",

"Resource": "acs:opensearch:*:*:user-analyzers/*"

}

],

"Version": "1"

}監控與報警權限

監控與報警功能是基于阿里云監控系統,可以通過在RAM策略模板中搜索AliyunCloudMonitorReadOnlyAccess來查看云監控只讀策略。

{

"Version": "1",

"Statement": [

{

"Action": [

"cms:Get*",

"cms:List*",

"cms:Query*",

"cms:BatchQuery*"

],

"Resource": "*",

"Effect": "Allow"

},

{

"Action": "opensearch:DescribeApp",

"Resource": "acs:opensearch:*:*:app-groups/*",

"Effect": "Allow"

}

]

}RDS訪問授權

訪問RDS有兩個接口,tables和fields。由于訪問RDS需要添加白名單,因此還需要再為RAM子賬號設置白名單權限(如果沒有該權限,連接RDS時會報錯提示設置RDS的IP白名單失敗)。RDS 的授權直接在 RAM控制臺配置,可以在概覽頁配置自定義授權策略或者角色,然后在用戶管理頁面對子賬號進行授權(RDS授權參考文檔)。OpenSearch 使用 RDS 授權最小集合:

Resource 中的變量含義(例如: $regionid,$accountid,$dbinstanceid 等)。

Resource 中相關參數值也可以使用通配符

*來表示。{ "Version": "1", "Statement": [ { "Action": "rds:DescribeDBInstanceAttribute", "Resource": "acs:rds:$regionid:$accountid:dbinstance/$dbinstanceid", "Effect": "Allow" }, { "Action": "rds:ModifySecurityIps", "Resource": "acs:rds:$regionid:$accountid:dbinstance/$dbinstanceid", "Effect": "Allow" }, { "Action": "rds:DescribeDBInstanceIPArrayList", "Resource": "acs:rds:$regionid:$accountid:dbinstance/$dbinstanceid", "Effect": "Allow" }, { "Action": "rds:DescribeDBInstanceNetInfoForChannel", "Resource": "acs:rds:$regionid:$accountid:dbinstance/$dbinstanceid", "Effect": "Allow" } ] }

流量API調用權限

通過API搜索、數據推送、訪問下拉提示模型時需要添加如下權限。

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"opensearch:PushDoc",

"opensearch:SearchApp"

],

"Resource": [

"acs:opensearch:$regionId:*:apps/$appGroupName",

"acs:opensearch:$regionId:*:app-groups/$appGroupName"

]

},

{

"Action": "opensearch:SearchSuggest",

"Effect": "Allow",

"Resource": "acs:opensearch:$regionId:*:suggestions/$suggestionIdentity"

}

],

"Version": "1"

}授權參考

在確定要為子用戶賦予某些需要操作的應用后,子用戶正常登錄控制臺通常需要依賴多種 action 權限組合,可以考慮賦予子用戶 Describe*、List* 權限,當然也可以根據您的實際場景需求為子用戶賦予特定的權限組合。

參考(1)

給accountId為1234的主賬號下的某個子賬號賦予所有區域、所有應用的所有操作權限,該策略在主賬號控制臺中創建后,需再通過主賬號在 RAM 控制臺中對子賬號授權,或通過 RAM SDK對子賬號授權。1、創建一個策略。

{

"Statement": [

{

"Action": "opensearch:*",

"Effect": "Allow",

"Resource": "acs:opensearch:*:1234:apps/*"

}

],

"Version": "1"

}2、把當前策略授權給您指定的子賬號。

參考(2)

給accountId為1234的主賬號下的某個子賬號賦予華東1區域(cn-hangzhou)、所有應用的所有操作權限,該策略在主賬號控制臺中創建后,需再通過主賬號在 RAM 控制臺中對子賬號授權,或通過 RAM SDK對子賬號授權。

1、創建一個策略。

{

"Statement": [

{

"Action": "opensearch:*",

"Effect": "Allow",

"Resource": "acs:opensearch:cn-hangzhou:1234:apps/*"

}

],

"Version": "1"

}2、把當前策略授權給您指定的子賬號。

注意:

在resource格式中,如果是通過指定*通配符匹配,將包含所有資源類型。

如果在resource格式中,是通過指定應用名匹配, 即使在該策略的Action中指定opensearch:*,也只會包含資源類別為應用名的所有Action,不包含 opensearch:ListApp和opensearch:CreateApp。

每一行Action都必須對應所在行的resource格式,例如 opensearch:ListApp和opensearch:CreateApp作用范圍是所有應用,必須用 *表示。注意這2個Action對應resource格式和其它Action對應 resource格式有區別。

如果您的授權策略中只包含指定應用名資源格式,并且您也依賴 opensearch:ListApp和opensearch:CreateApp權限。您需要再創建1個包含這2個資源格式為*的Action策略,并累加授權給指定RAM子賬號。

控制臺鑒權問題解決流程

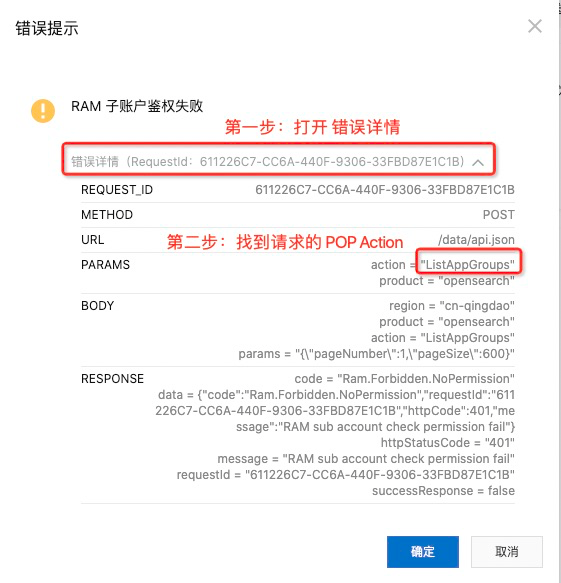

當使用子賬號訪問控制臺時,可能會遇到提示“RAM 子賬戶鑒權失敗”的情況,如圖: 此時:

此時:

按圖中所示,找到請求的POP Action,例:ListAppGroups;如果 action 出現 DryRun后綴,實際對應的是沒有后綴的action,例:CreateAppDryRun 對應的action是 CreateApp;

再到 應用授權規則列表中找到 ListAppGroups 對應的 RAM Action 和 Resource Pattern;(注:

RAM Action 很有可能不等于 POP Action)

最后,按照對子賬號的授權需要編寫授權策略。