邊緣云廣域網(wǎng)互通解決方案

ENS實(shí)例之間,可以通過ENA完成互通,也可以通過部署第三方FortiGate程序來完成互通,本文介紹通過FortiGate的方式完成互通。而ENS與IDC之間,ENS與ECS之間互通也可使用類似方案完成。

本文介紹FortiGate在ENS上安裝部署的方式,以實(shí)現(xiàn)不同ENS節(jié)點(diǎn)的VPC內(nèi)網(wǎng)通過VPN互通。一共分為以下四個(gè)步驟進(jìn)行描述:

場(chǎng)景介紹

安裝FortiGate

配置FortiGate

測(cè)試互通性

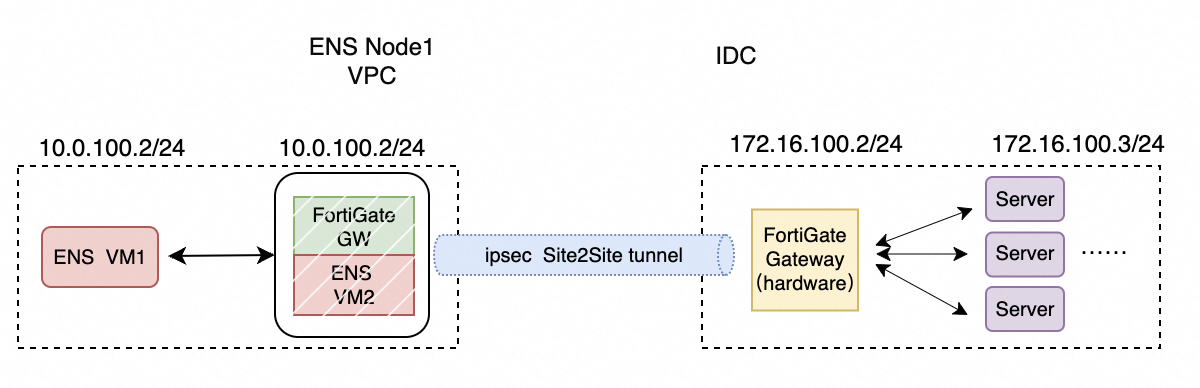

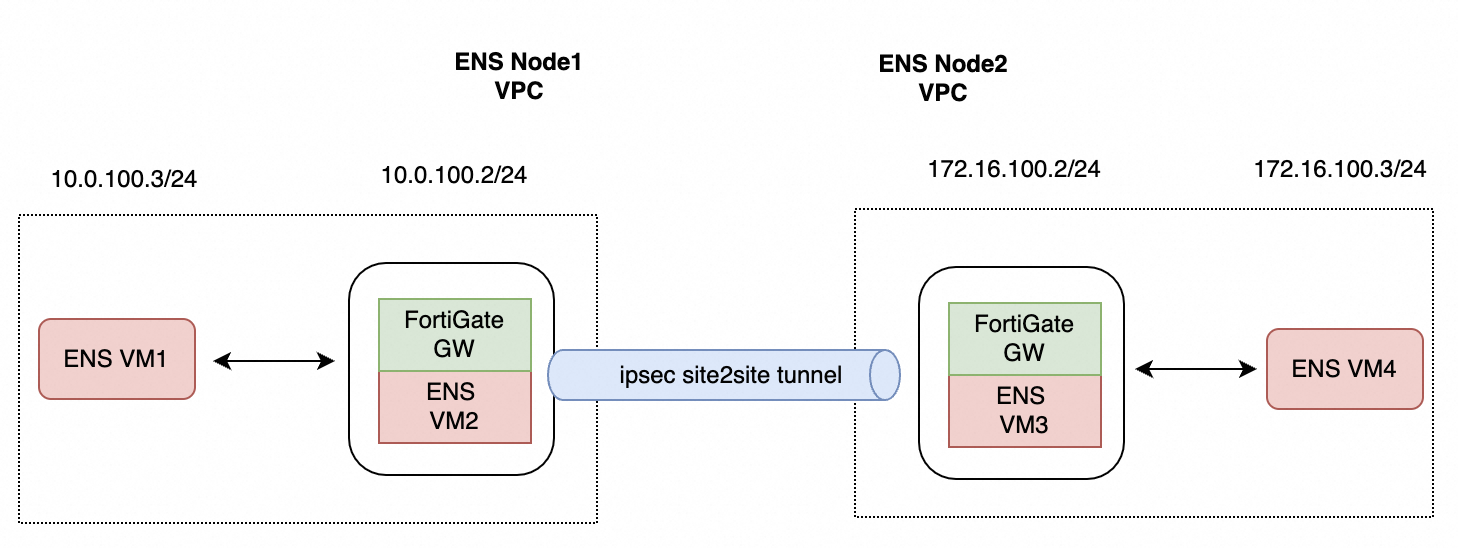

1 場(chǎng)景介紹

當(dāng)客戶使用多個(gè)邊緣節(jié)點(diǎn)服務(wù)時(shí),而多個(gè)邊緣節(jié)點(diǎn)服務(wù)之間可以通過專有線路進(jìn)行廣域網(wǎng)互聯(lián),也可以通過VPN的方式進(jìn)行互聯(lián),本文主要介紹通過VPN的方式互聯(lián)。

在進(jìn)行網(wǎng)絡(luò)互聯(lián)之前,需要提前規(guī)劃IP地址,并確定測(cè)試方式為VM1與VM4之間互相ping來驗(yàn)證連通性。

1.1 IP地址規(guī)劃

ENS VPC | 網(wǎng)段 | 實(shí)例 | 內(nèi)網(wǎng)IP | 公網(wǎng)IP |

ENS VPC1 | 10.0.100.0/24 | VM2(部署 FortiGate) | 10.0.100.2 | 創(chuàng)建實(shí)例時(shí)候申請(qǐng)或者使用eip |

VM1 | 10.0.100.3 | |||

ENS VPC2 | 172.16.100.0/24 | VM3(部署FortiGate) | 172.16.100.2 | 創(chuàng)建實(shí)例時(shí)候申請(qǐng)或者使用eip |

VM4 | 172.16.100.3 |

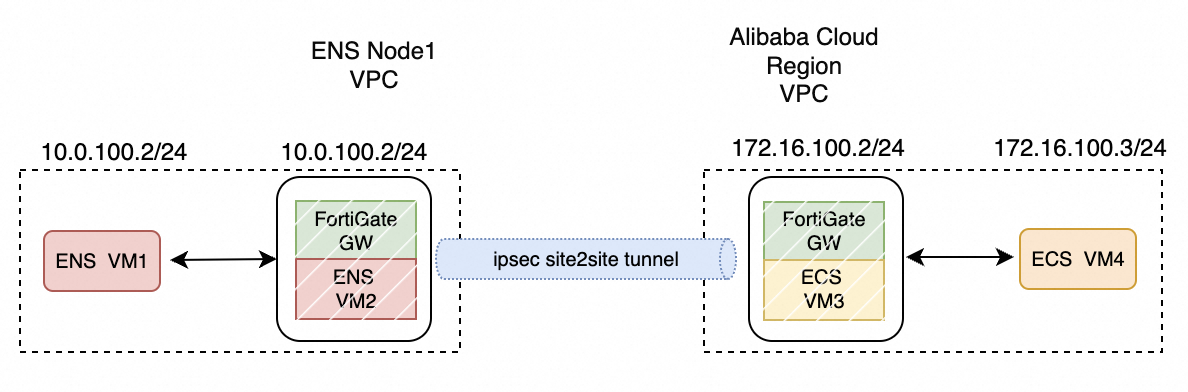

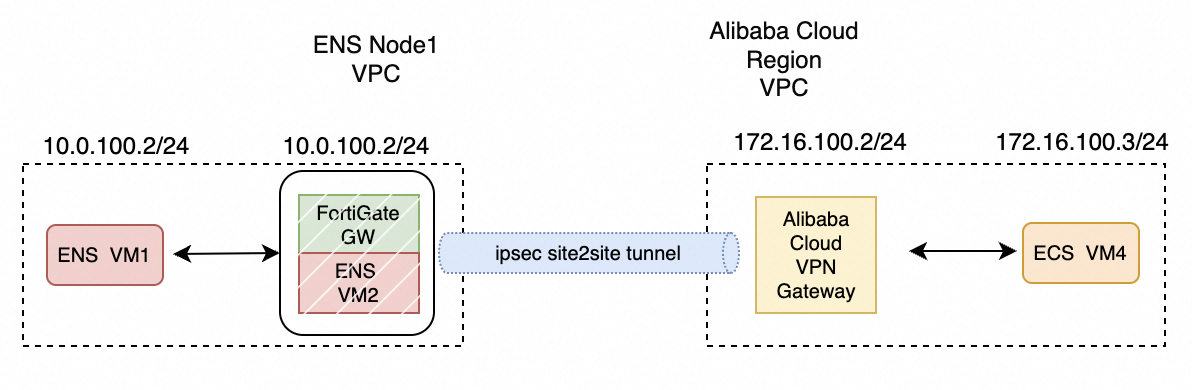

1.2 網(wǎng)絡(luò)拓?fù)?/b>

網(wǎng)絡(luò)拓?fù)淙缦拢蛻粼?a href="http://bestwisewords.com/zh/ens/product-overview/what-is-ens" id="befac940419p9" title="" class="xref">ENS節(jié)點(diǎn)1和節(jié)點(diǎn)2分別擁有VPC,并在VPC內(nèi)部都有獨(dú)立的VM,在本次互通測(cè)試中,需要使得下圖中的"ENSVM1"和"ENS VM4"實(shí)現(xiàn)內(nèi)網(wǎng)互通。

2 安裝FortiGate

本部分將對(duì)如何從ENS控制臺(tái)依次創(chuàng)建VPC、交換機(jī)、安全組、實(shí)例等進(jìn)行FortiGate創(chuàng)建進(jìn)行介紹,一共分為四個(gè)步驟:

在ENS上創(chuàng)建VPC和交換機(jī)

配置安全組

部署FortiGate實(shí)例

下發(fā)引流配置

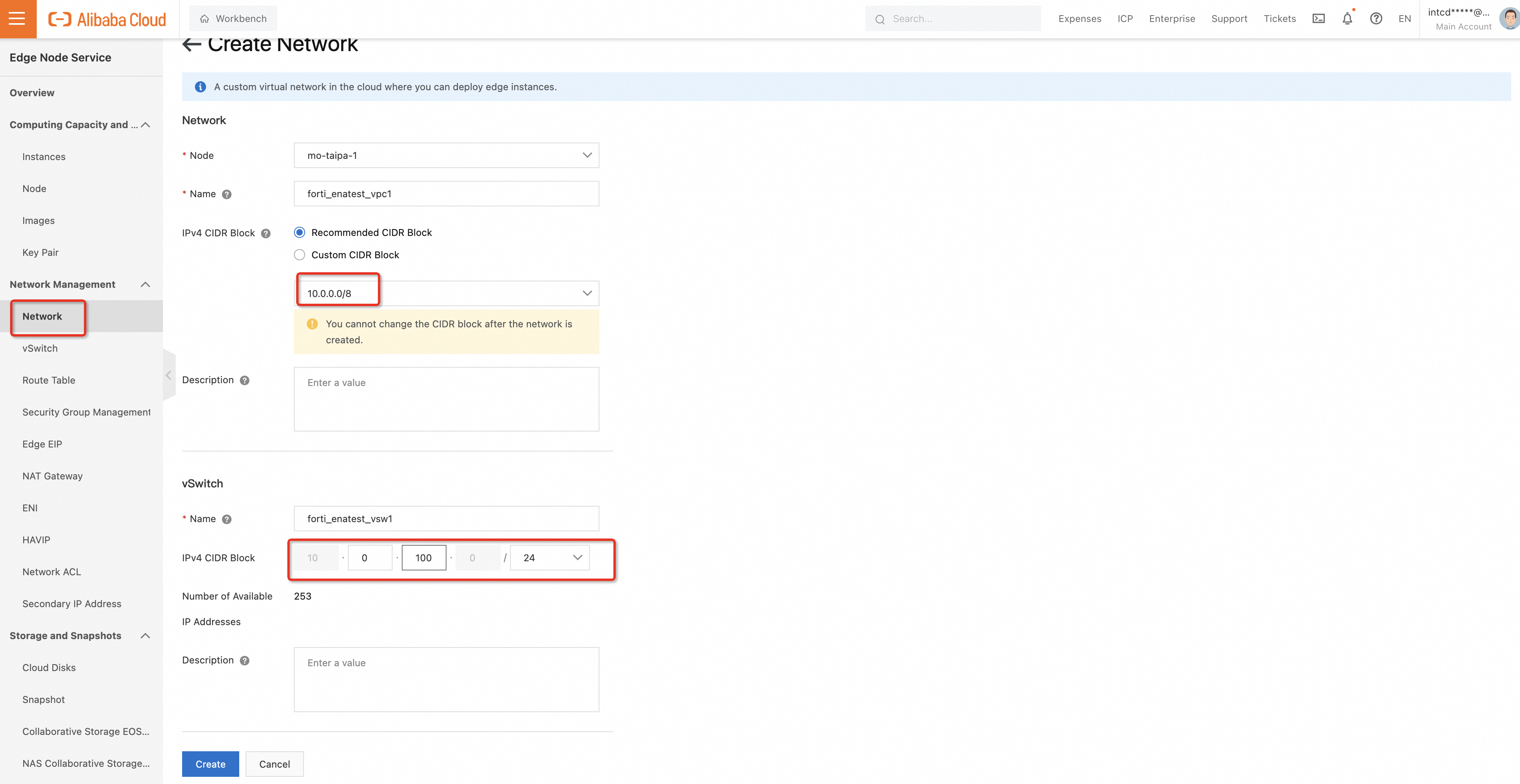

2.1 在ENS上創(chuàng)建VPC和交換機(jī)

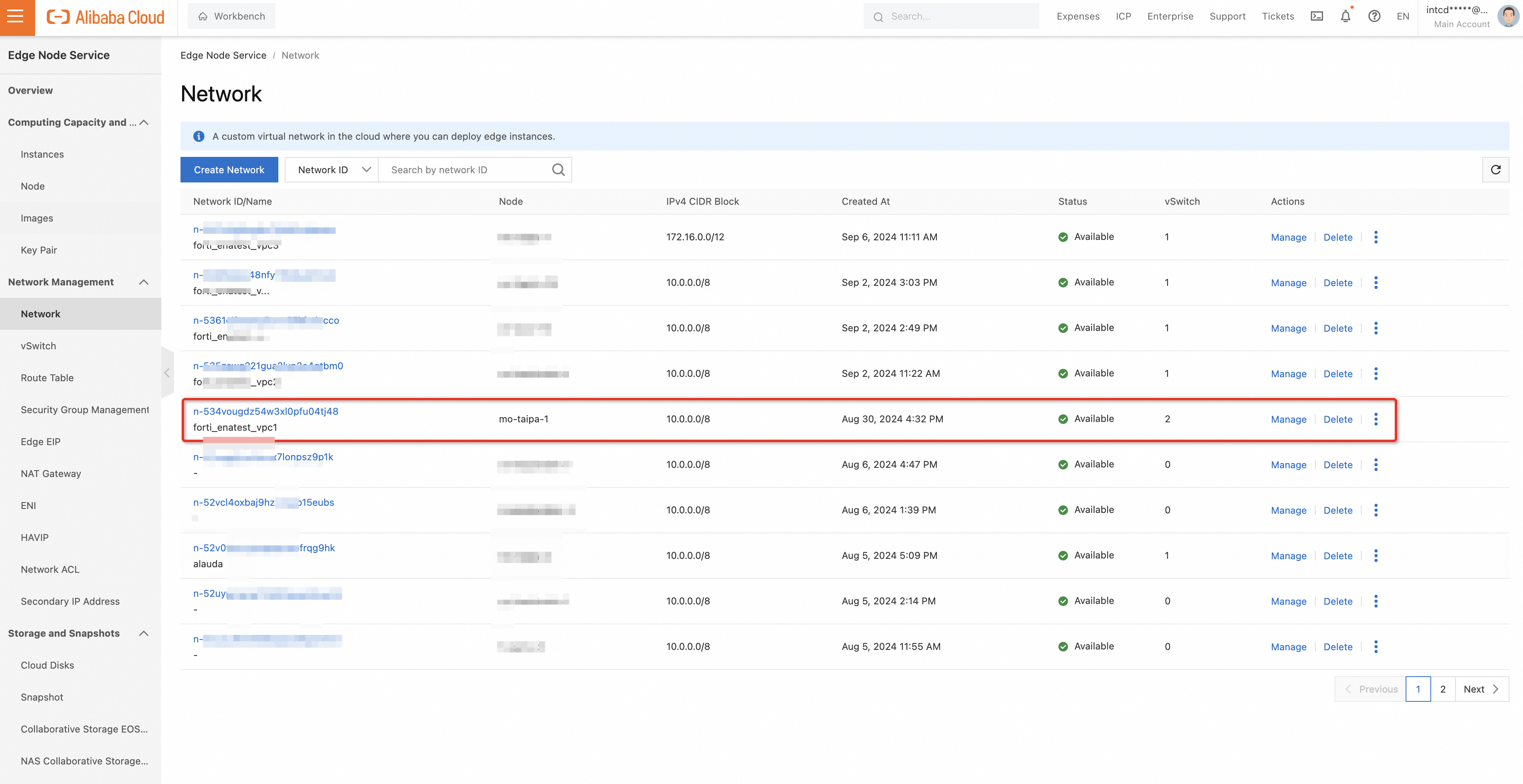

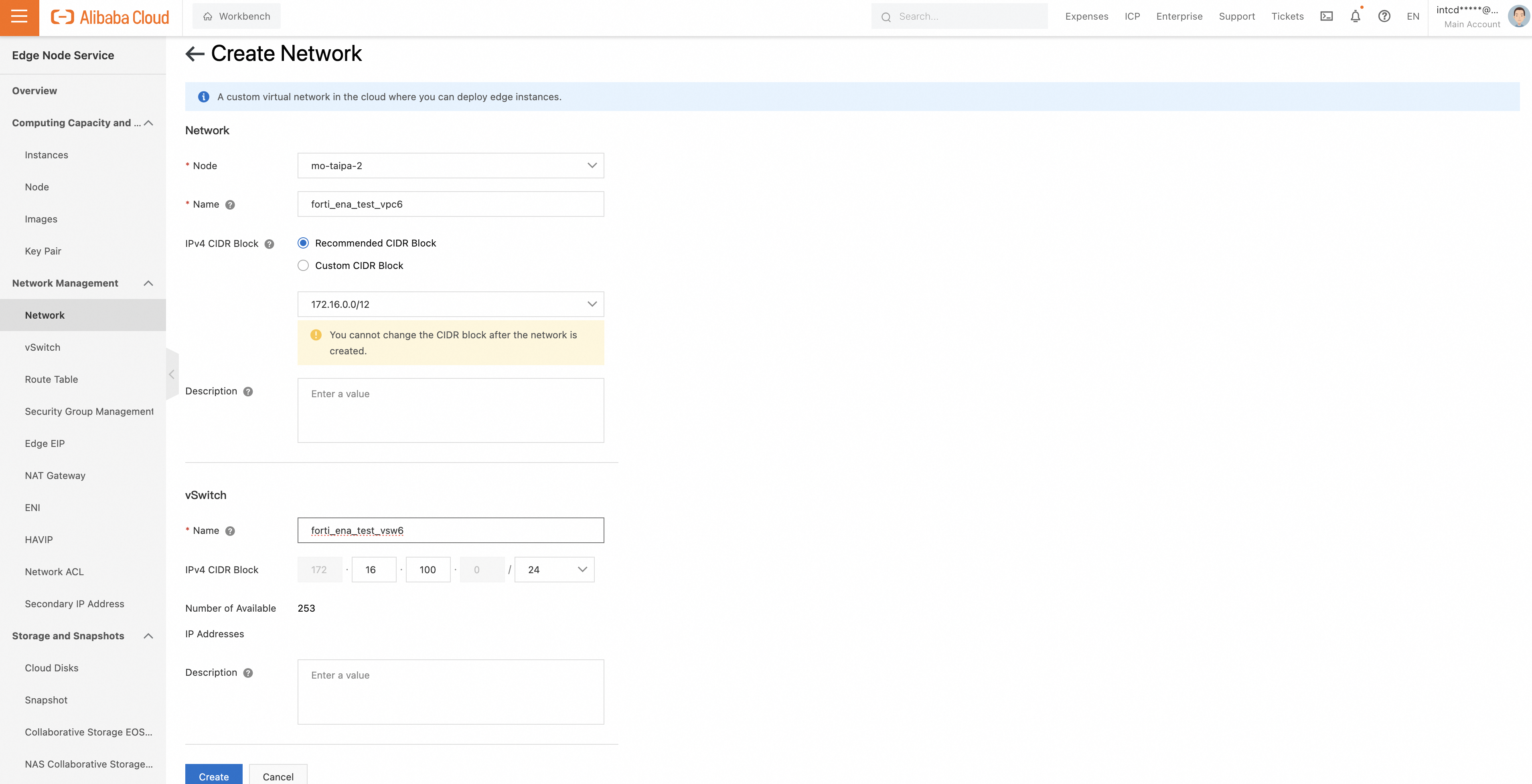

依次選擇“網(wǎng)絡(luò)管理-網(wǎng)絡(luò)-創(chuàng)建網(wǎng)絡(luò)”,選擇已使用的節(jié)點(diǎn),輸入名稱、IPv4網(wǎng)段,同時(shí)配置交換機(jī),輸入子網(wǎng)段。

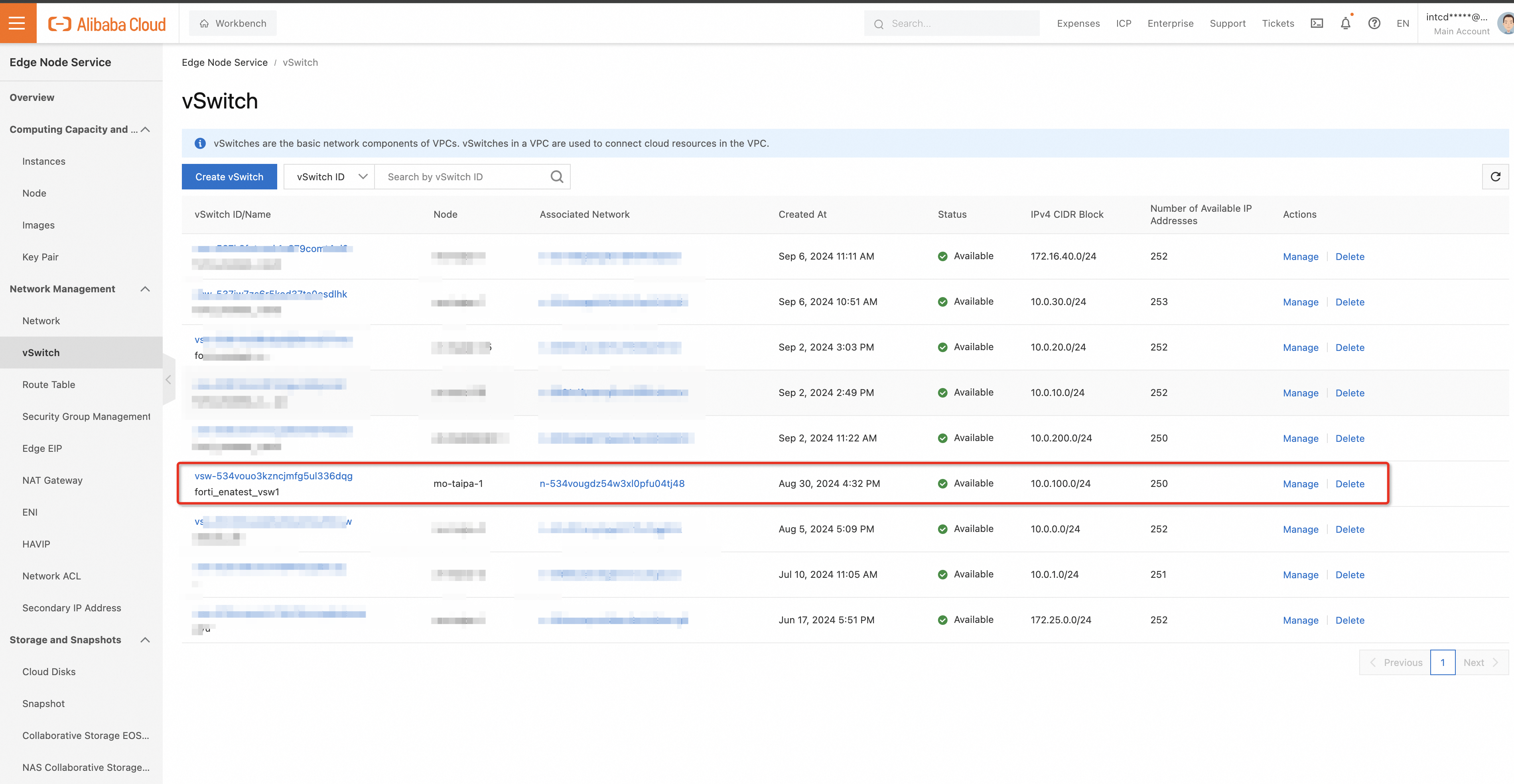

點(diǎn)擊創(chuàng)建后,在網(wǎng)絡(luò)和交換機(jī)頁(yè)面可查看剛才新增的VPC和交換機(jī),即可確定已經(jīng)創(chuàng)建成功。

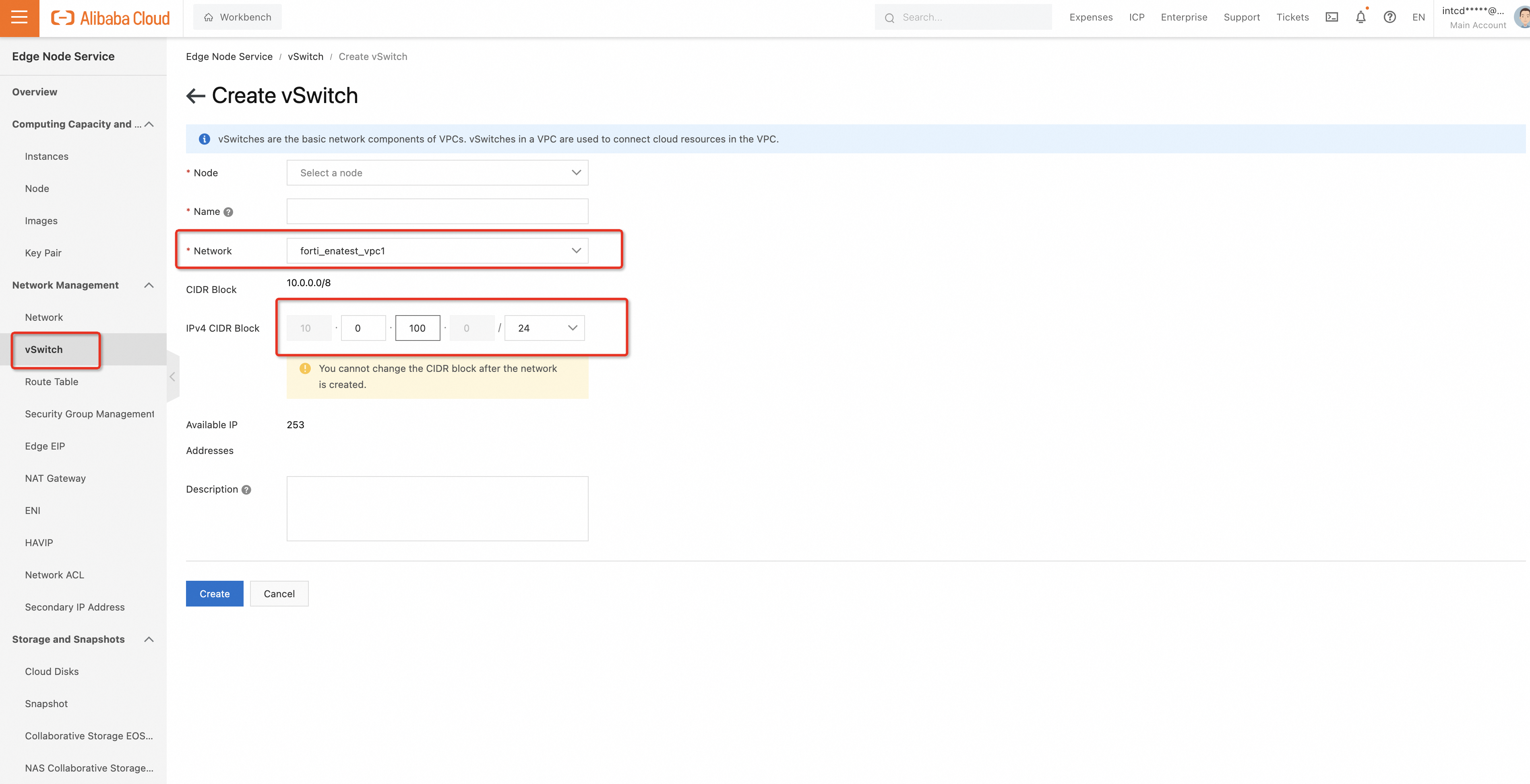

除了上述的創(chuàng)建方式外,也可以在“網(wǎng)絡(luò)管理-交換機(jī)”頁(yè)面下,點(diǎn)擊創(chuàng)建交換機(jī)創(chuàng)建,實(shí)現(xiàn)相同的功能

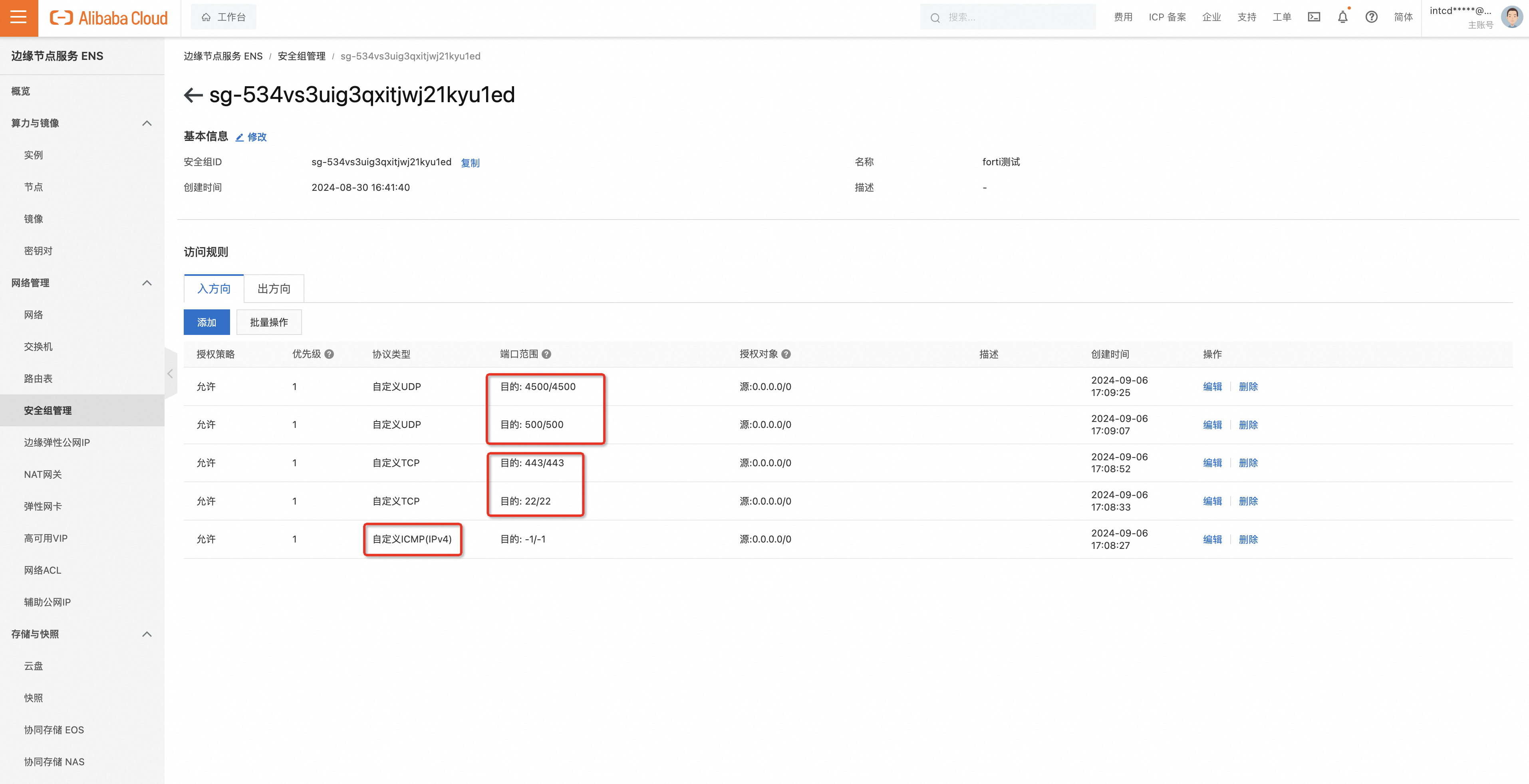

2.2 配置安全組

因?yàn)榘踩M默認(rèn)會(huì)過濾流量,所以需要針對(duì)安全組做特別配置,需要放開部分流量端口,測(cè)試中為了方便,默認(rèn)允許入方向所有流量,也可以最嚴(yán)格配置,允許ssh、icmp,https、udp。

選擇“網(wǎng)絡(luò)管理-安全組管理-創(chuàng)建安全組”:

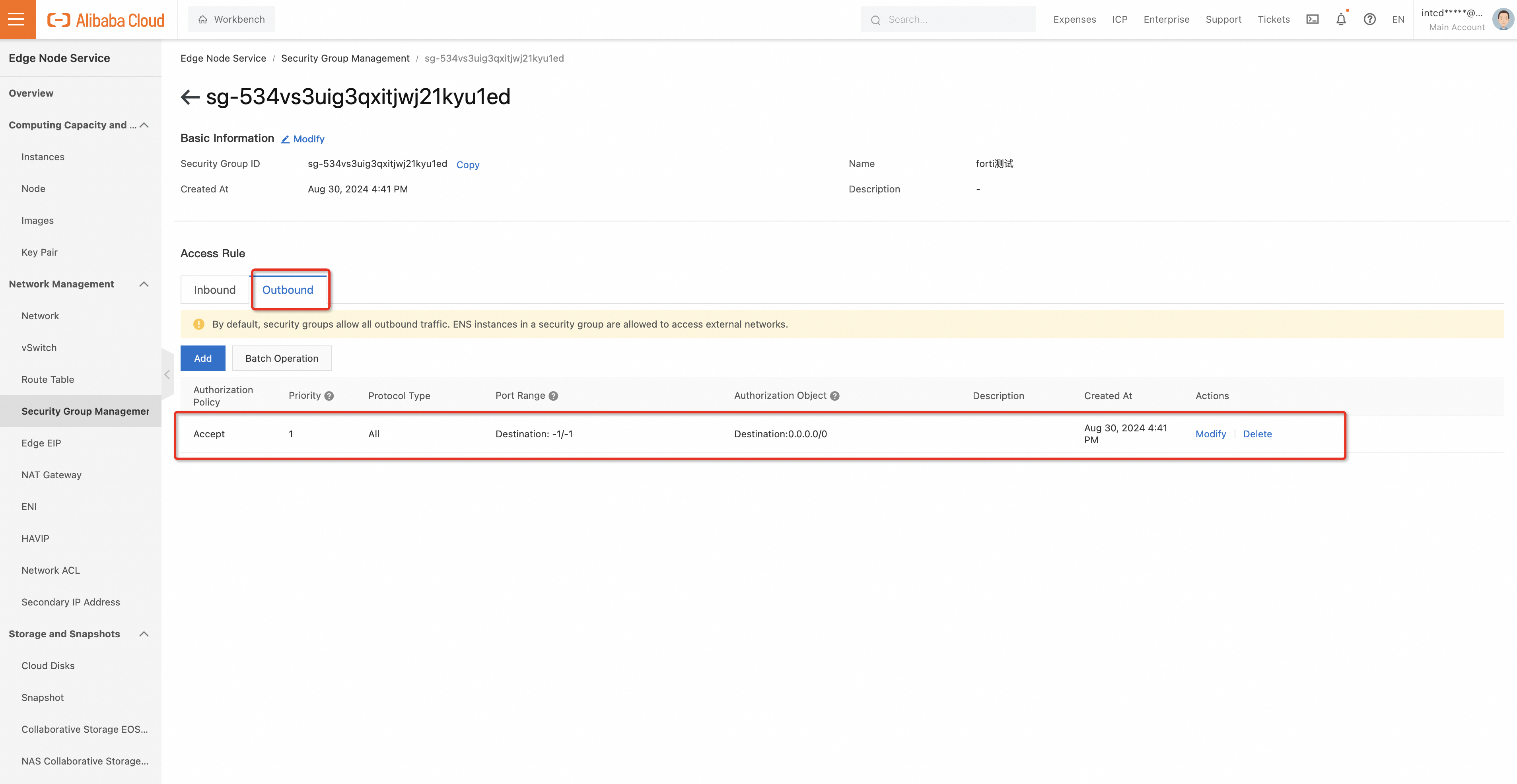

出方向配置。默認(rèn)全部允許:

2.3 部署FortiGate實(shí)例

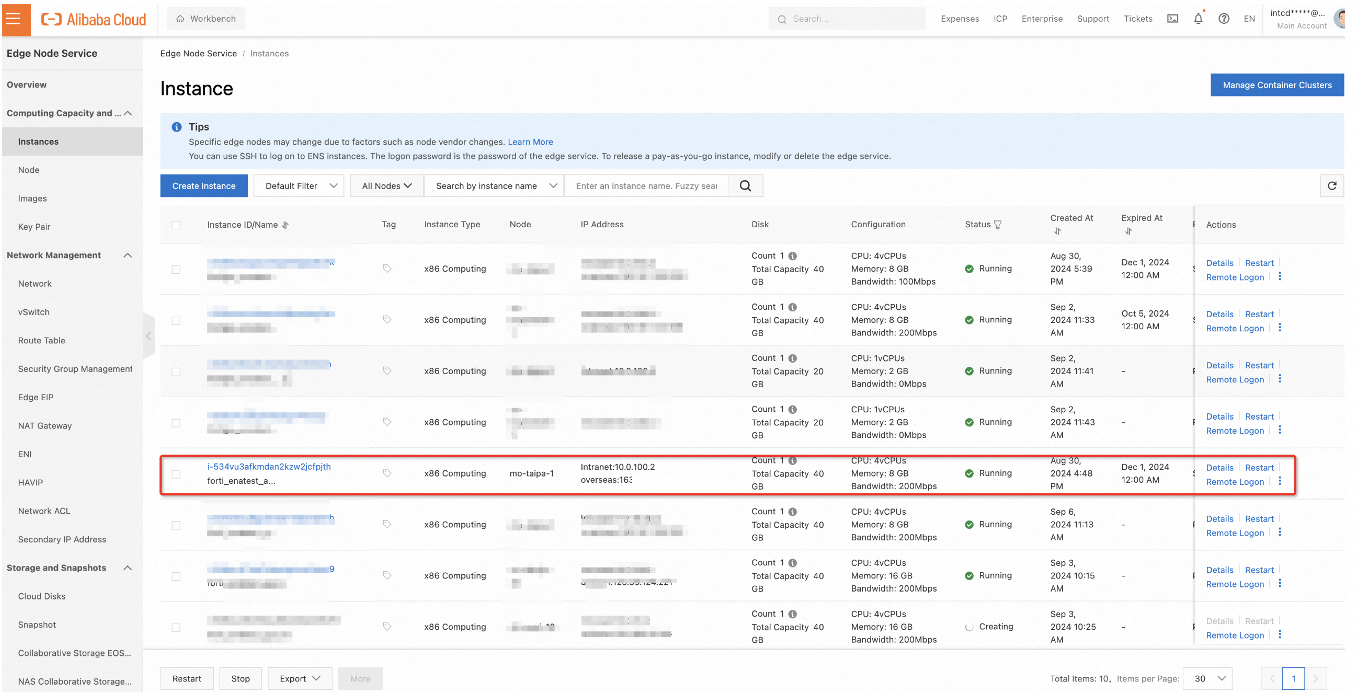

本步驟將展示如何按要求在ENS控制臺(tái)上按流程創(chuàng)建出FortiGate實(shí)例,這個(gè)實(shí)例將承載VPN的流量,對(duì)應(yīng)圖表中的VM2。

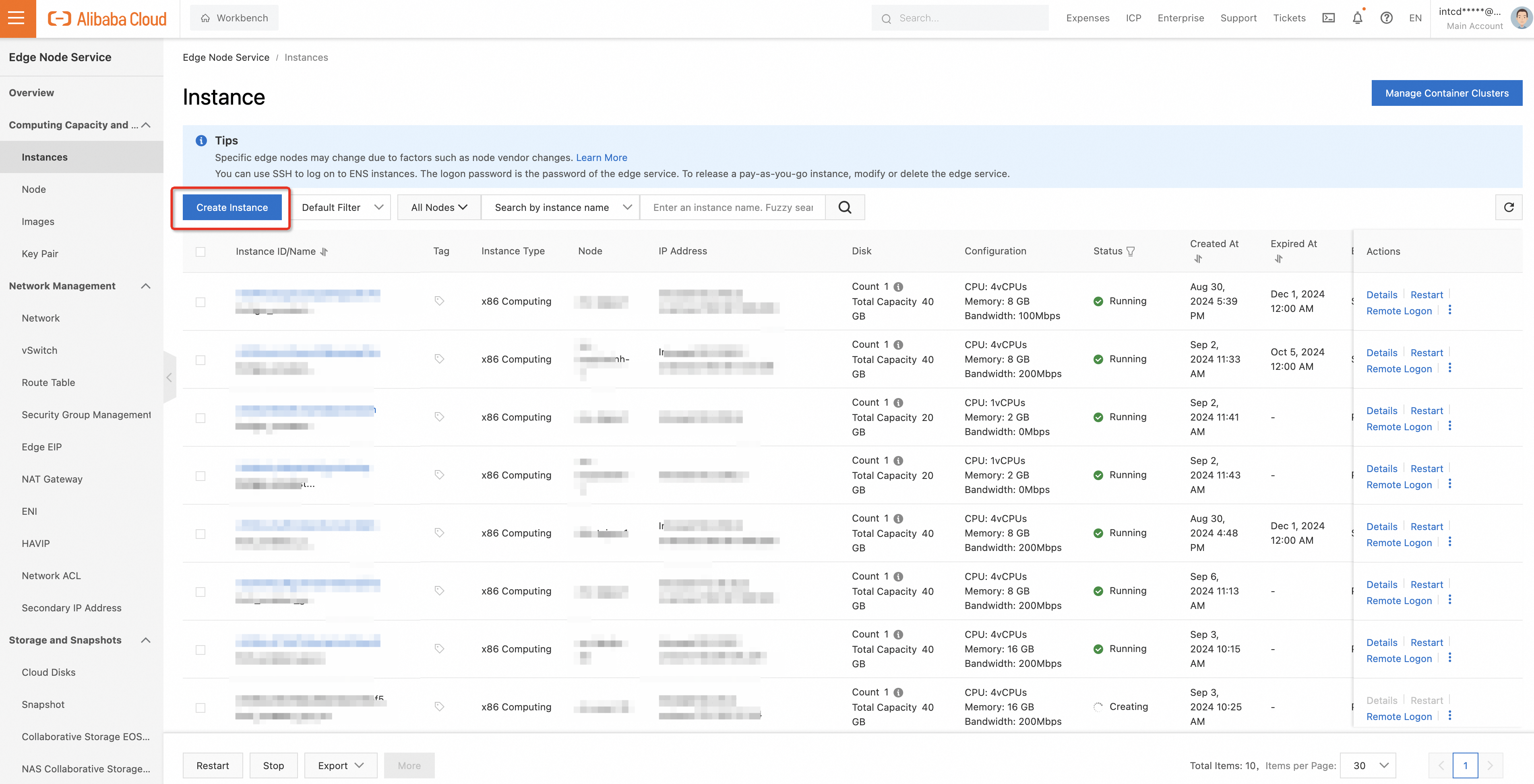

選擇“算力與鏡像-實(shí)例”,點(diǎn)擊創(chuàng)建實(shí)例。

在實(shí)例創(chuàng)建的類型選擇X86計(jì)算類型,鏡像選擇自定義鏡像的FortiGate-VM-7.2.8,其中ENS如何創(chuàng)建自定義鏡像,可以參考此處:創(chuàng)建自定義鏡像

規(guī)格推薦說明文檔。https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/FortiGate_VM_KVM.pdf

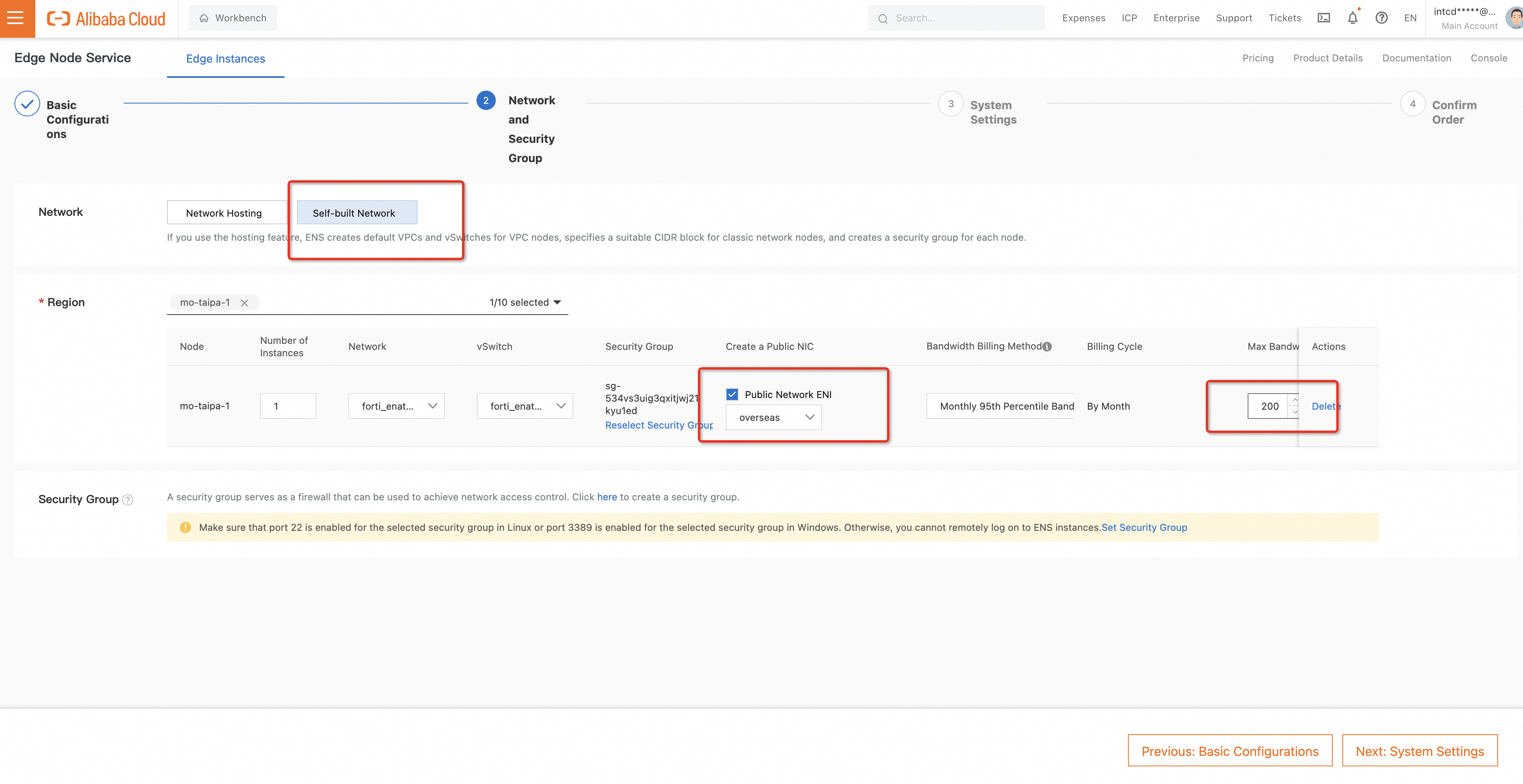

配置網(wǎng)絡(luò)和安全組。網(wǎng)絡(luò)選擇自建網(wǎng)絡(luò),區(qū)域選擇剛剛配置專有網(wǎng)絡(luò)vpc所在節(jié)點(diǎn),然后依次選擇網(wǎng)絡(luò),交換機(jī)和安全組,同時(shí)創(chuàng)建公網(wǎng)網(wǎng)卡,并設(shè)置限速。

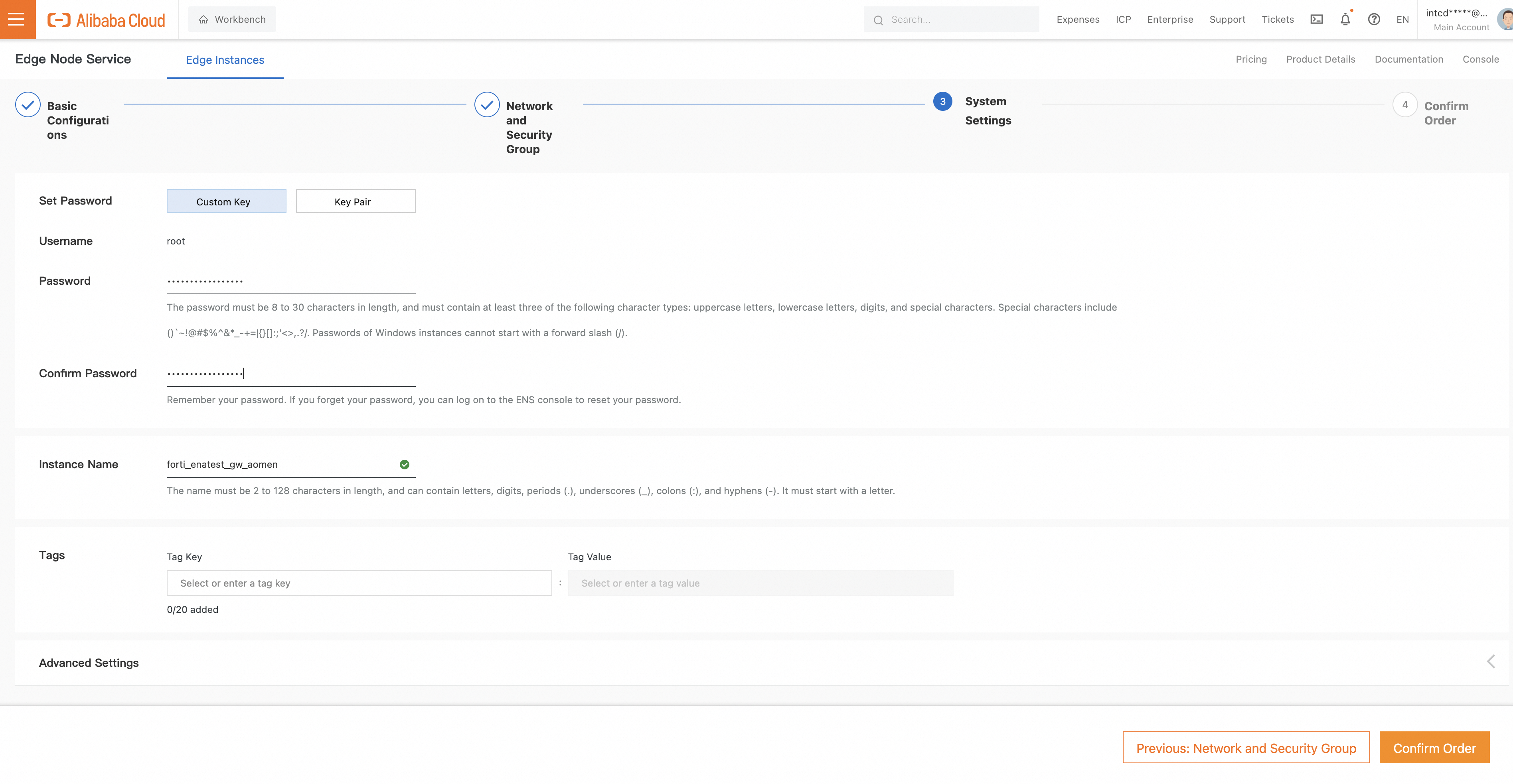

系統(tǒng)設(shè)置。設(shè)置密鑰和實(shí)例名稱,默認(rèn)密碼請(qǐng)參考FortiGate官方描述。

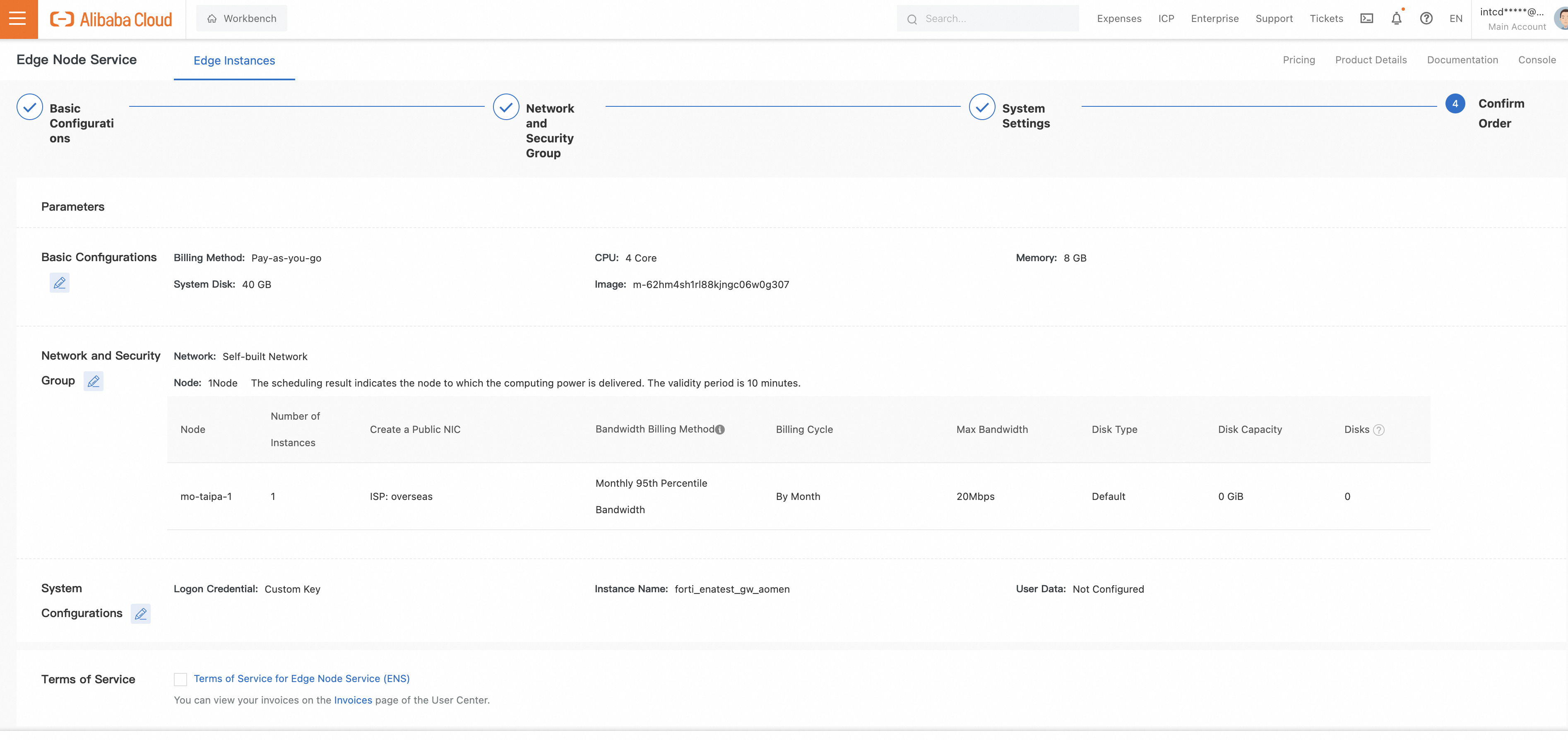

確認(rèn)訂單。核對(duì)基本配置、網(wǎng)絡(luò)信息、系統(tǒng)配置,選擇購(gòu)買時(shí)長(zhǎng),最后進(jìn)行創(chuàng)建。

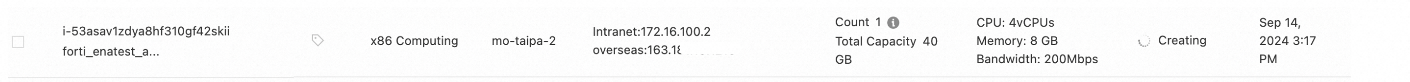

創(chuàng)建完畢之后,可通過在實(shí)例列表查看來驗(yàn)證是否創(chuàng)建成功。

上述步驟是創(chuàng)建VM2的方式,可以在同VPC創(chuàng)建另外一個(gè)VM,但是不選擇FortiGate的鏡像,以用于驗(yàn)證。

2.4 下發(fā)引流配置

以左側(cè)ENS節(jié)點(diǎn)為例,當(dāng)VM1創(chuàng)建完畢,VM2已經(jīng)是FortiGate鏡像之后,VM1去往VM4的流量,需要引到VM2對(duì)應(yīng)的FortiGate上,這樣才能實(shí)現(xiàn)通過VPN連接VM1和VM4。具體步驟如下:

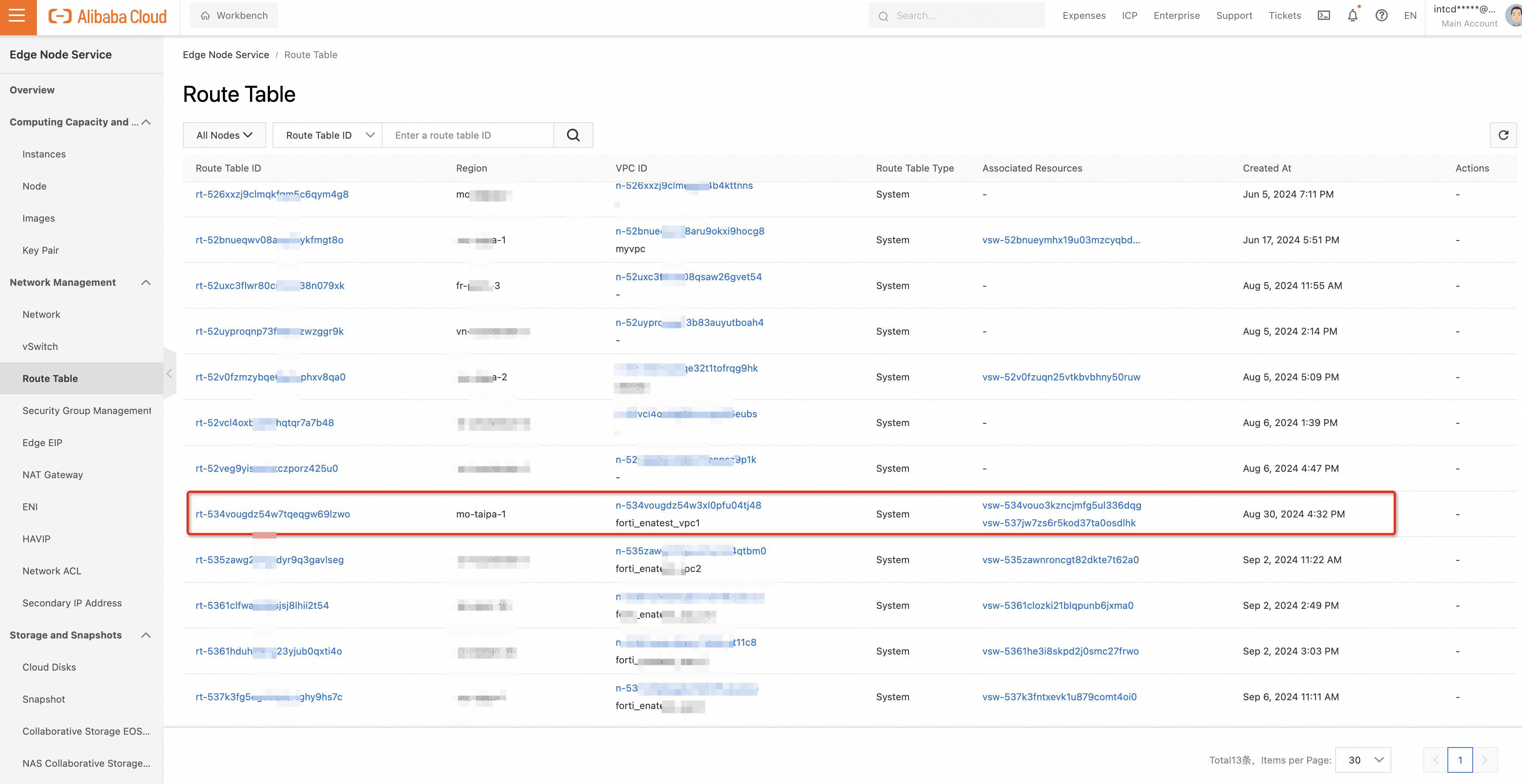

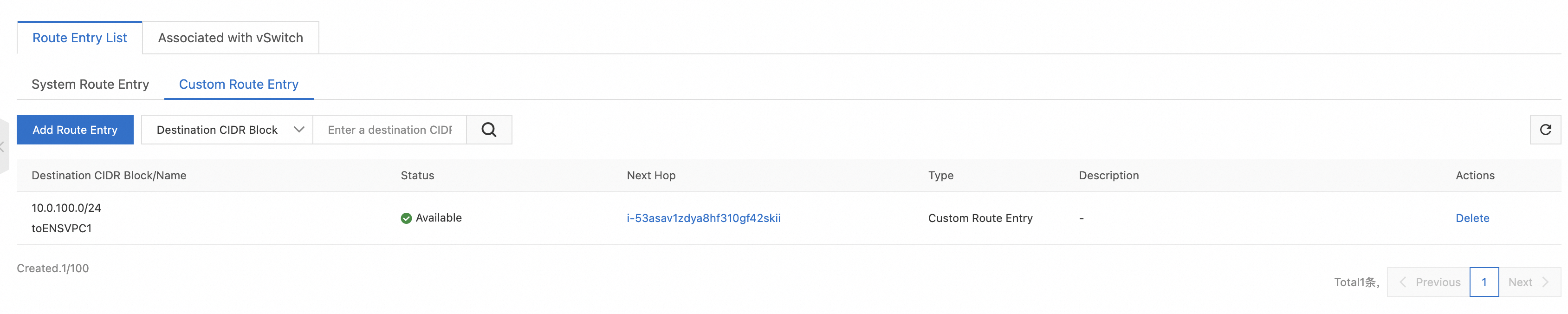

選擇“網(wǎng)絡(luò)管理-路由表”,點(diǎn)擊對(duì)應(yīng)的路由表ID(之前的VPC)

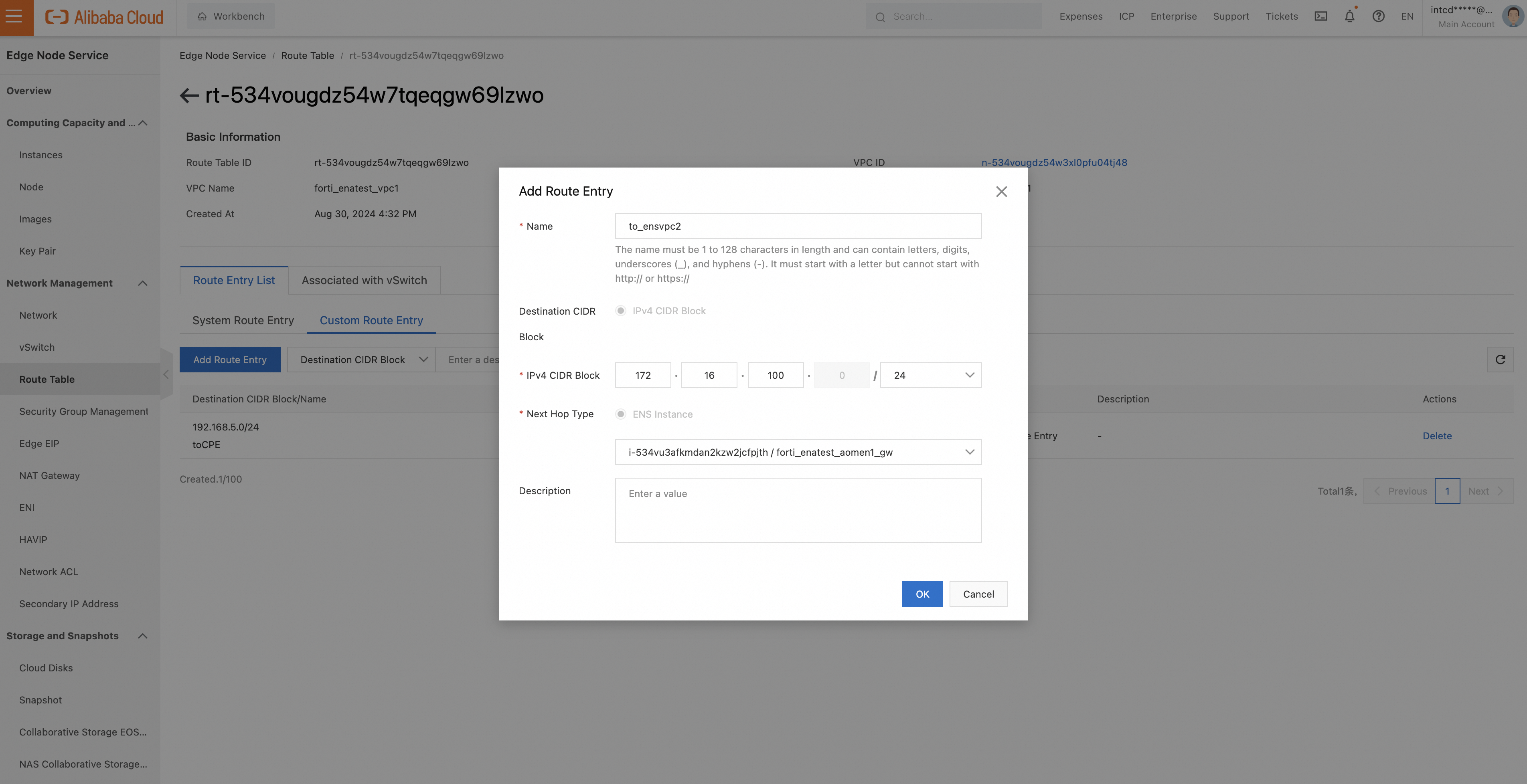

選擇“自定義路由表?xiàng)l目-添加路由條目”,配置對(duì)端IPV4網(wǎng)段,并把下一跳指定為之前配置好的fortiGate實(shí)例

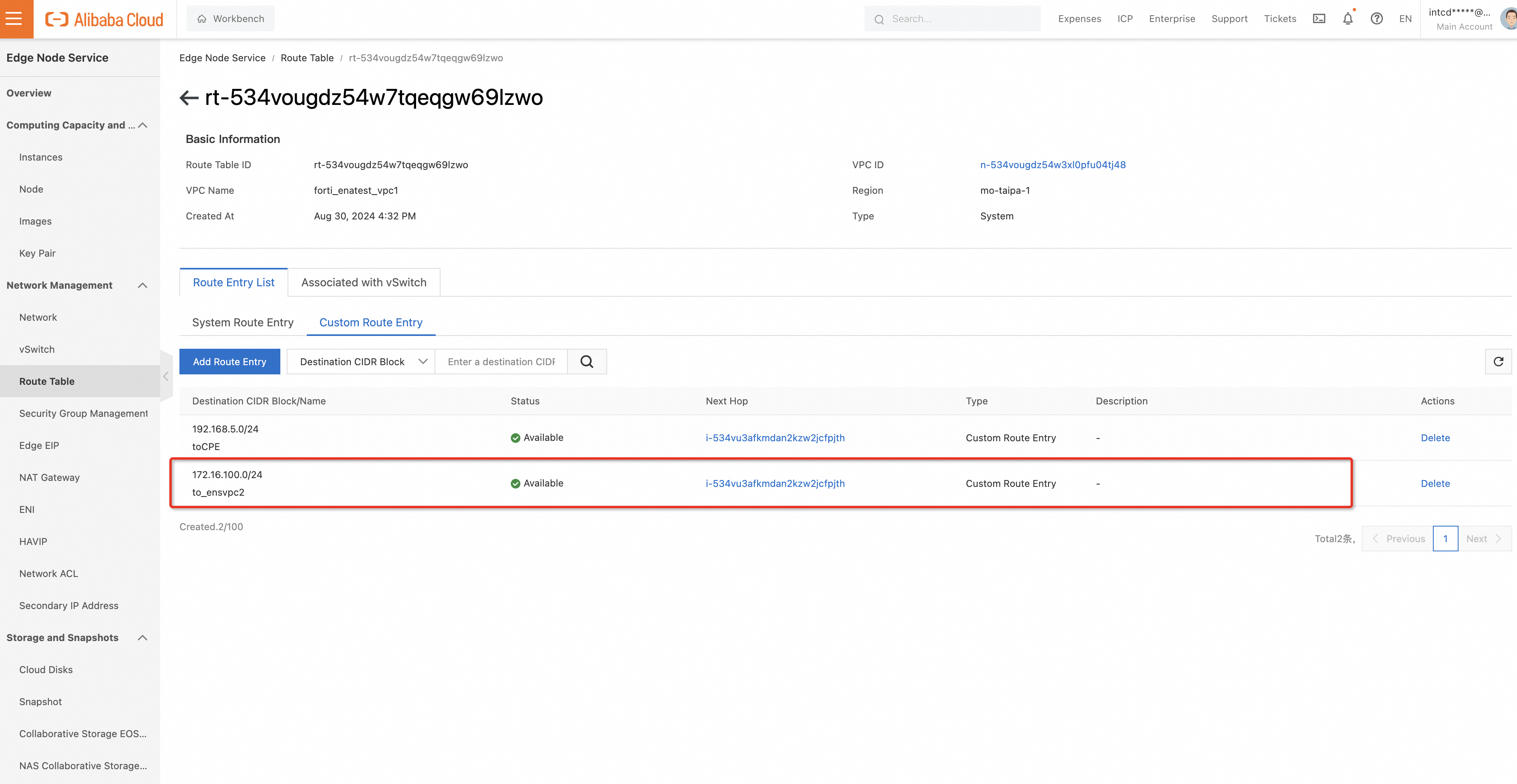

配置好后界面會(huì)顯示如下,則說明流量會(huì)引入到FortiGate上。

2.5 配置Site2 VPC及FortiGate

創(chuàng)建第二個(gè)專有網(wǎng)絡(luò)VPC并分配子網(wǎng)段

配置fortigate實(shí)例

增加引流配置

3 配置FortiGate

FortiGate的配置需要參考官方文檔,不同版本會(huì)有少量差異,文檔具體位置在:https://handbook.fortinet.com.cn/

配置一共分為以下三個(gè)步驟:

注意事項(xiàng)

導(dǎo)入license

網(wǎng)絡(luò)初始化

系統(tǒng)初始化

網(wǎng)絡(luò)檢查

配置IPSEC

3.1 注意事項(xiàng)

在中國(guó)境內(nèi)會(huì)對(duì)互聯(lián)網(wǎng)訪問的http和https進(jìn)行備案管理,否則不予開放80和443端口,請(qǐng)關(guān)注。

可以通過ssh登錄FortiGate設(shè)備,修改https端口號(hào),然后再進(jìn)行備案。

下面是修改為8443端口的配置命令:

config system global

set admin-sport 8443

end

3.2 導(dǎo)入license并初始化

對(duì)設(shè)備進(jìn)行l(wèi)icense導(dǎo)入后進(jìn)行基礎(chǔ)的初始化,驗(yàn)證網(wǎng)絡(luò)配置生效后才可以做IPSEC的配置:

3.2.1 導(dǎo)入license

創(chuàng)建后的默認(rèn)初始化賬號(hào)密碼,賬號(hào) admin,密碼請(qǐng)?jiān)谂渲猛戤吅蟊M快修改掉默認(rèn)密碼,避免風(fēng)險(xiǎn)。

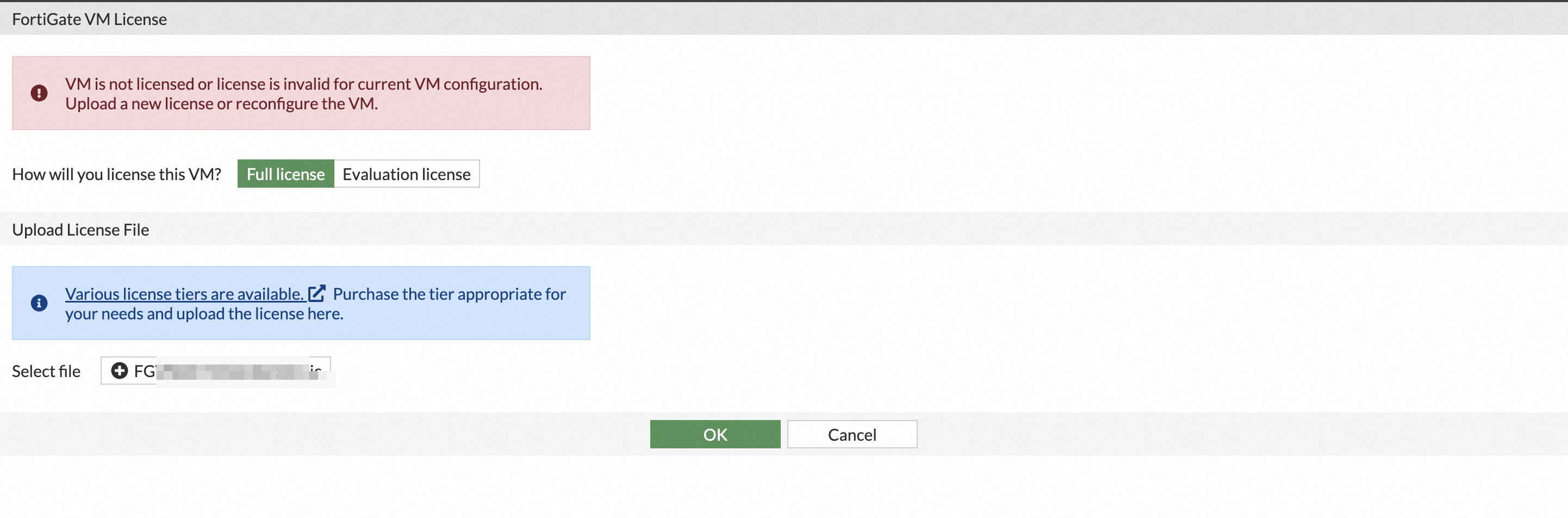

需要綁定FortiGate License,本文使用BYOL的方式綁定:

需要特別注意的是,導(dǎo)入license后會(huì)自動(dòng)重啟,重啟后需要重新登錄,并開始配置IPSEC。

3.2.2 系統(tǒng)初始化

重啟后網(wǎng)頁(yè)輸入ip地址進(jìn)入控制臺(tái) 通過HTTPS訪問fortigate

正常初始化配置:

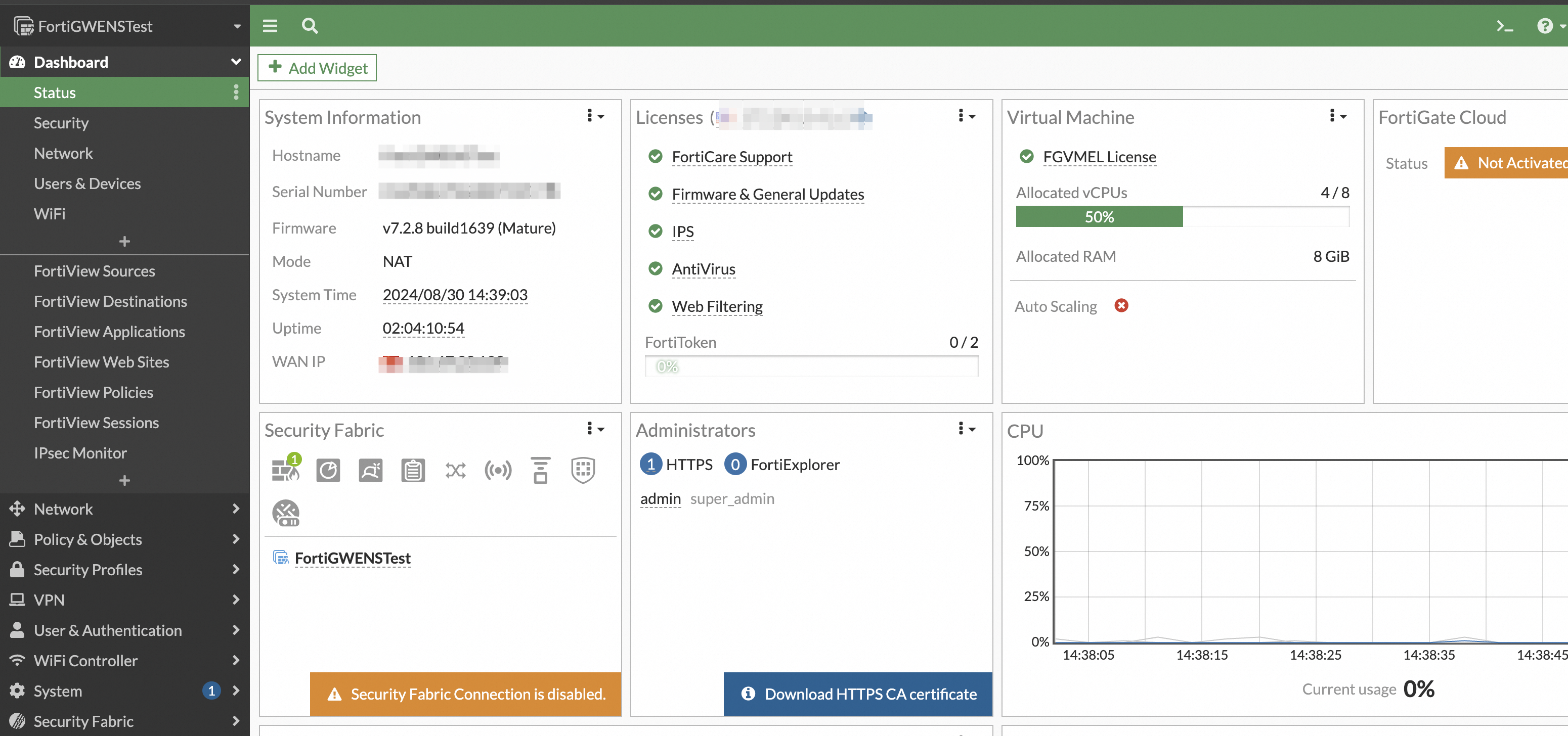

第一次部署時(shí),建議升級(jí)到最新版本7.4.X或咨詢廠商(最新版本比如配置ipsec時(shí)候可以減少后期手動(dòng)配置),登錄進(jìn)入控制臺(tái):

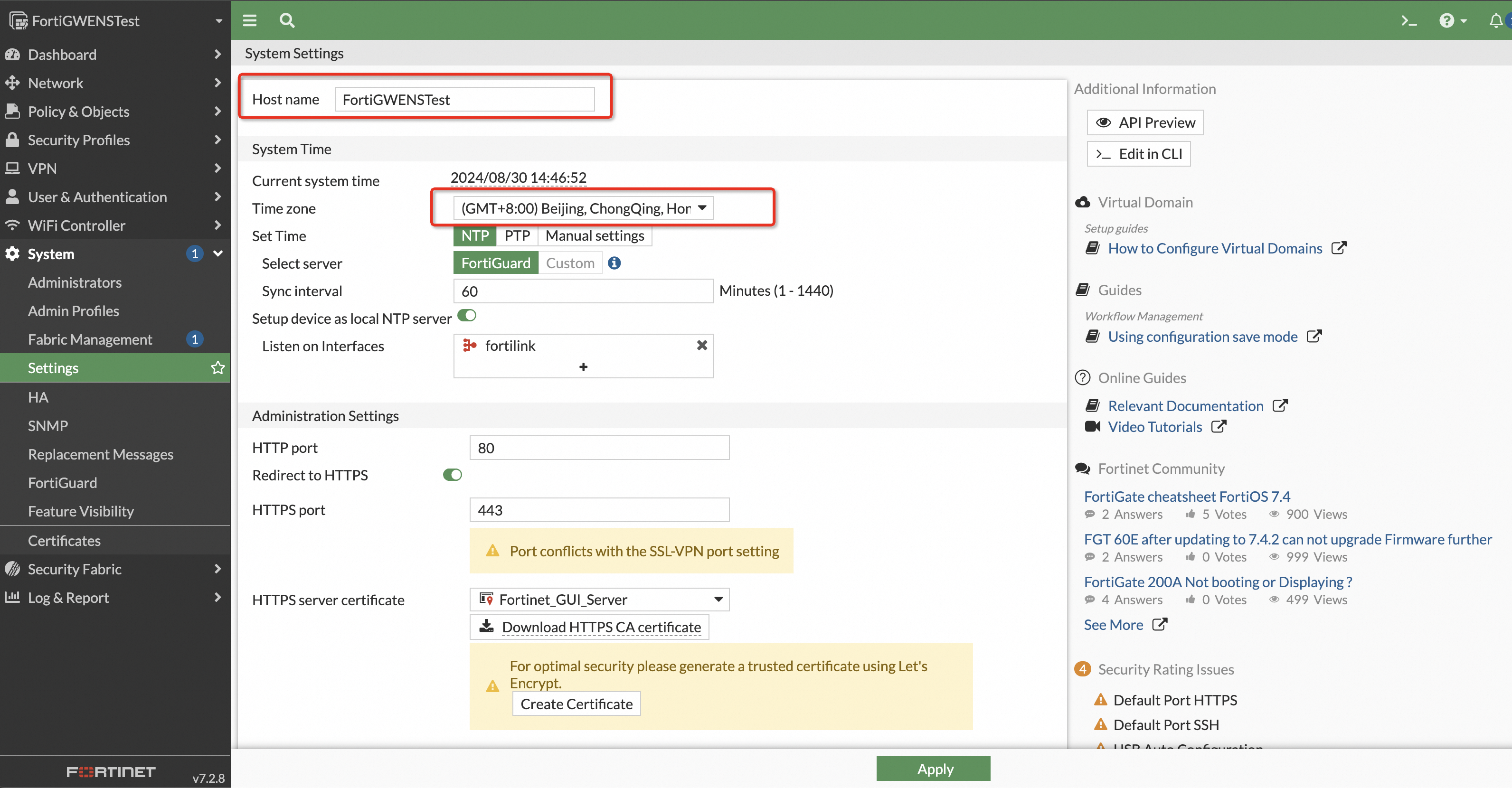

系統(tǒng)需要進(jìn)行初始化后才能繼續(xù)使用,在左側(cè)選擇settings,進(jìn)行如hostname、時(shí)區(qū)等配置

3.2.3 驗(yàn)證網(wǎng)絡(luò)配置生效

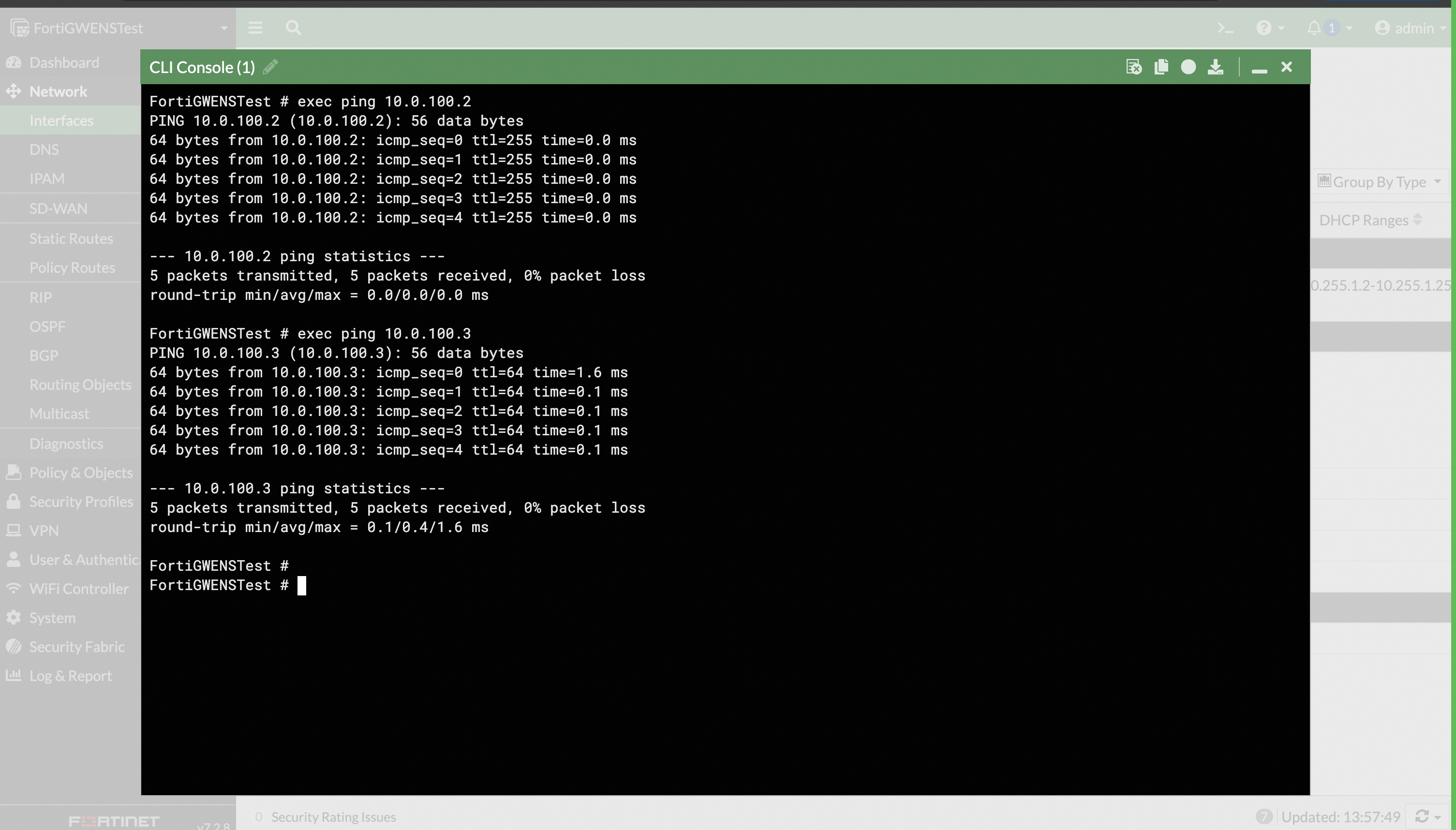

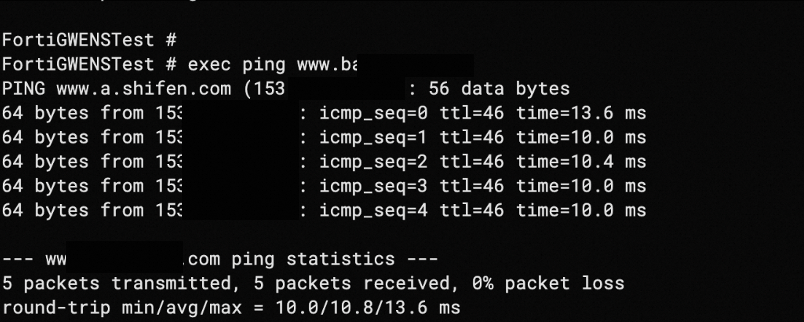

ping 10.0.100.2本機(jī)

ping 同vpc內(nèi)vm 10.0.100.3

ping www.baidu.com判斷互聯(lián)網(wǎng)連接正常。

以上步驟沒問題表示ENS上FortiGW完成基本配置。

3.3 配置IPSEC

IPSEC會(huì)有多種配置方式,在當(dāng)前拓?fù)渲校褂肧ite2Sit的方式來部署,可以使VM1和VM4實(shí)現(xiàn)VPN互通,將兩端分別定義為Site1和Site2:

3.3.1 Site1配置

配置如下,按照配置向?qū)е鸩綀?zhí)行即可:

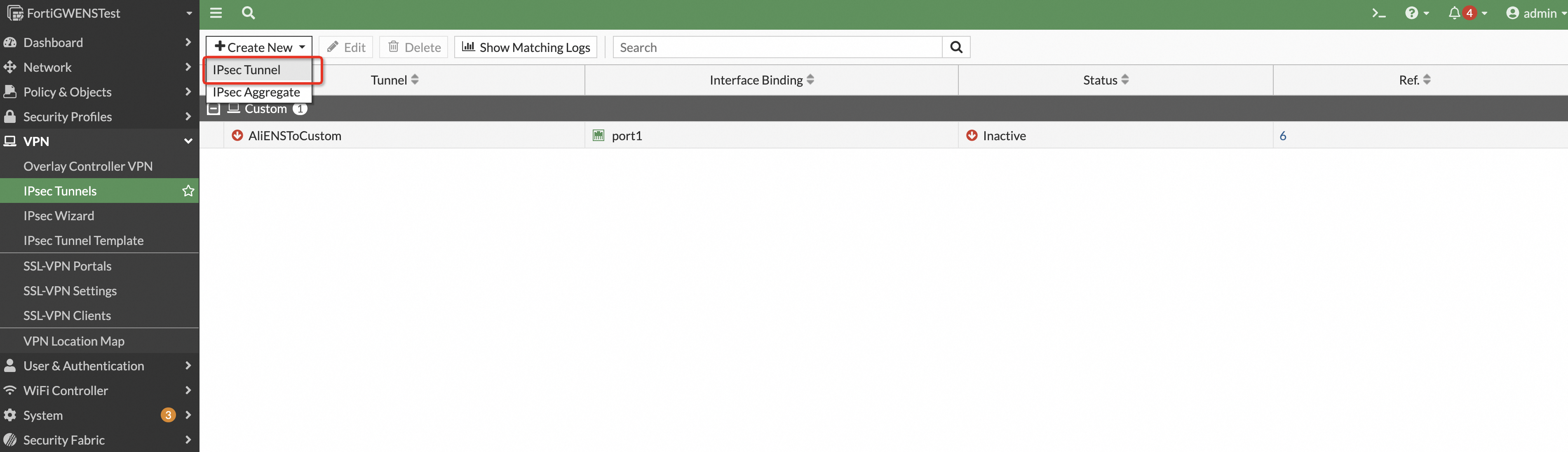

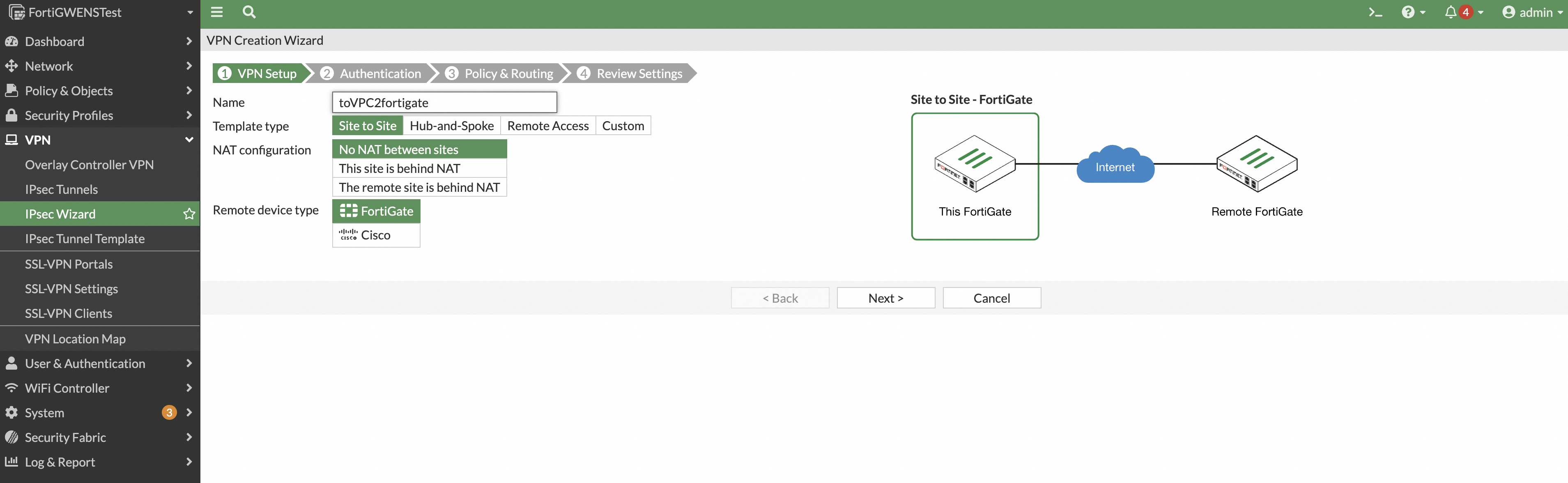

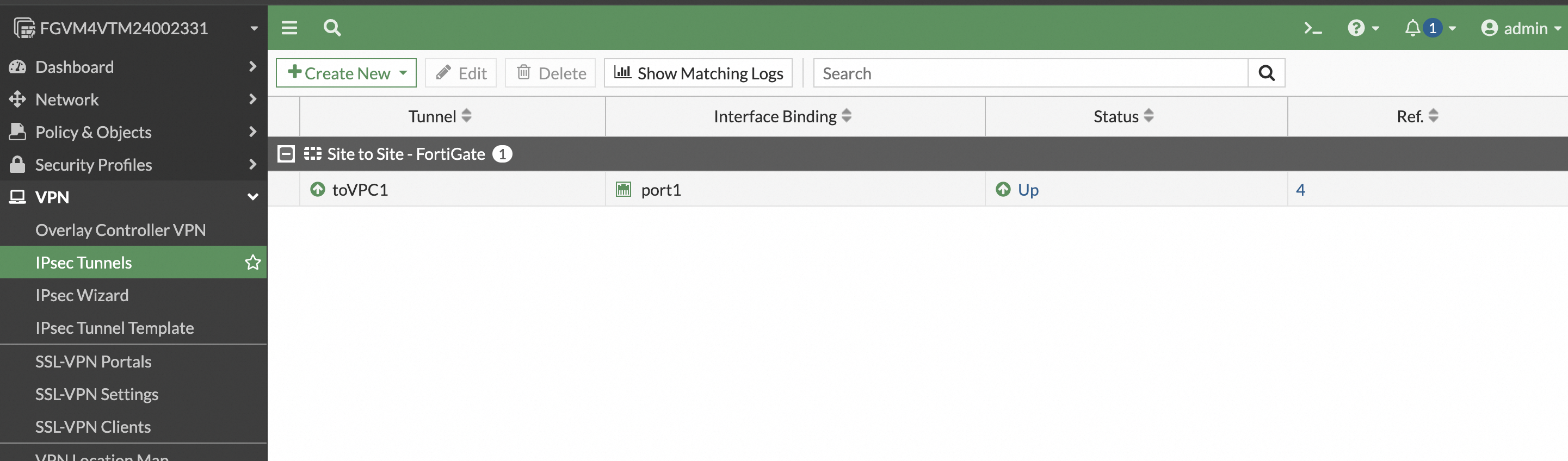

點(diǎn)擊左側(cè)“VPN- IPsec Tunnels -Create New”,點(diǎn)擊IPsec Tunnel:

輸入名稱、方式(Site to Site):

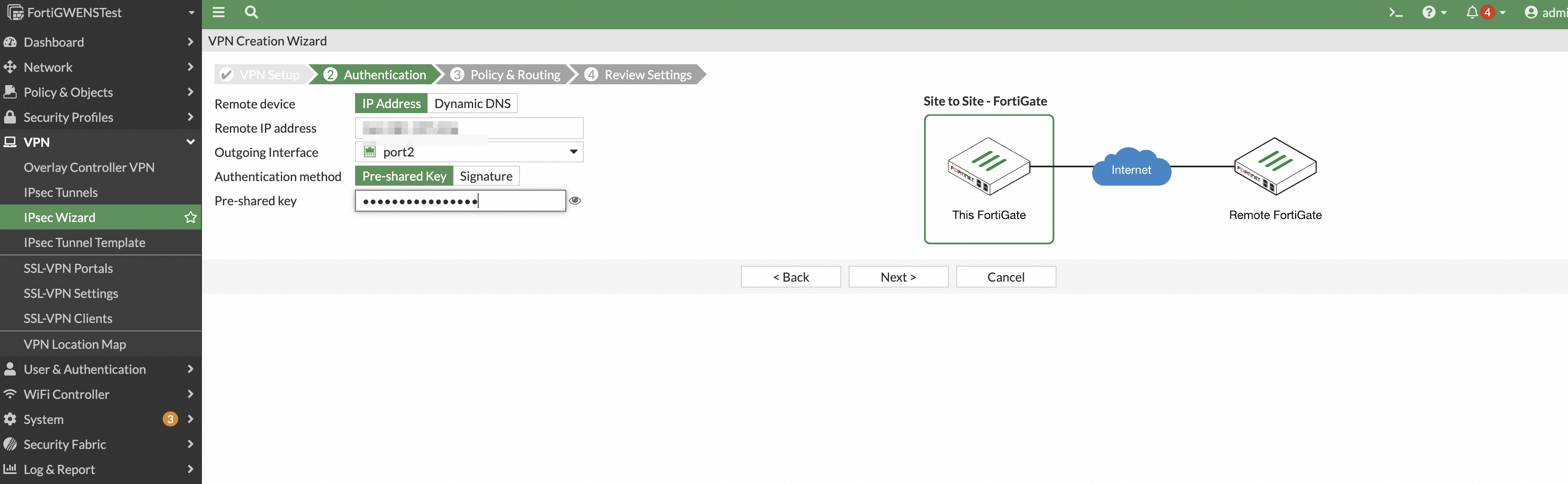

配置接口,和共享密鑰

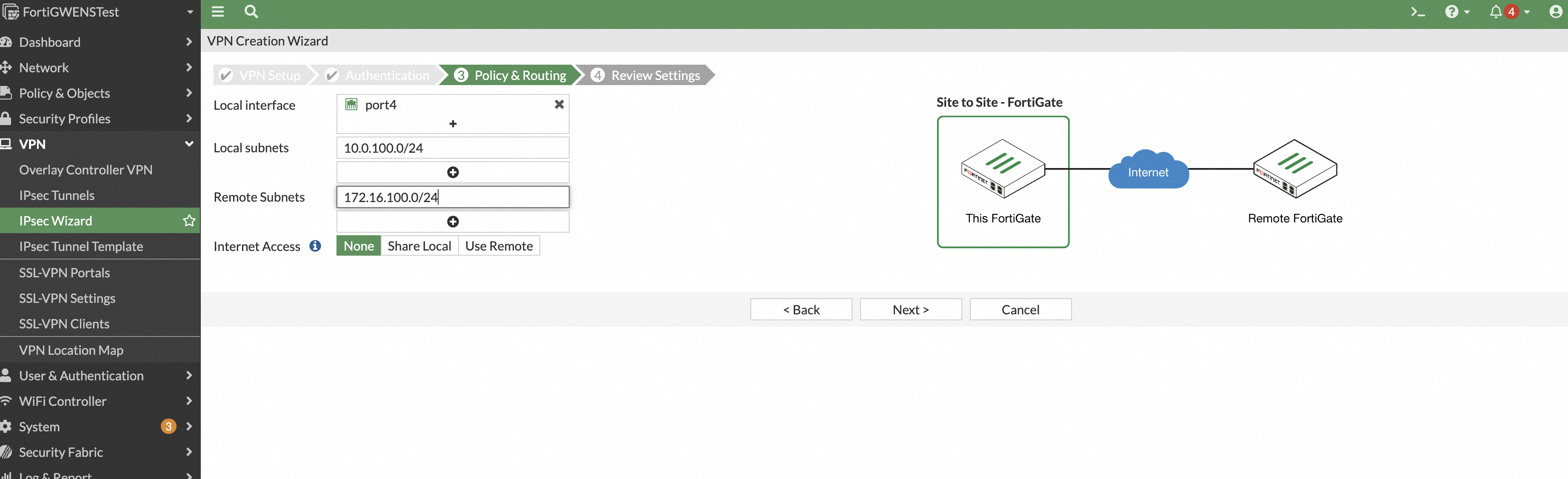

配置感興趣流(VPN互通網(wǎng)絡(luò):本段業(yè)務(wù)網(wǎng)段、對(duì)端業(yè)務(wù)網(wǎng)絡(luò))

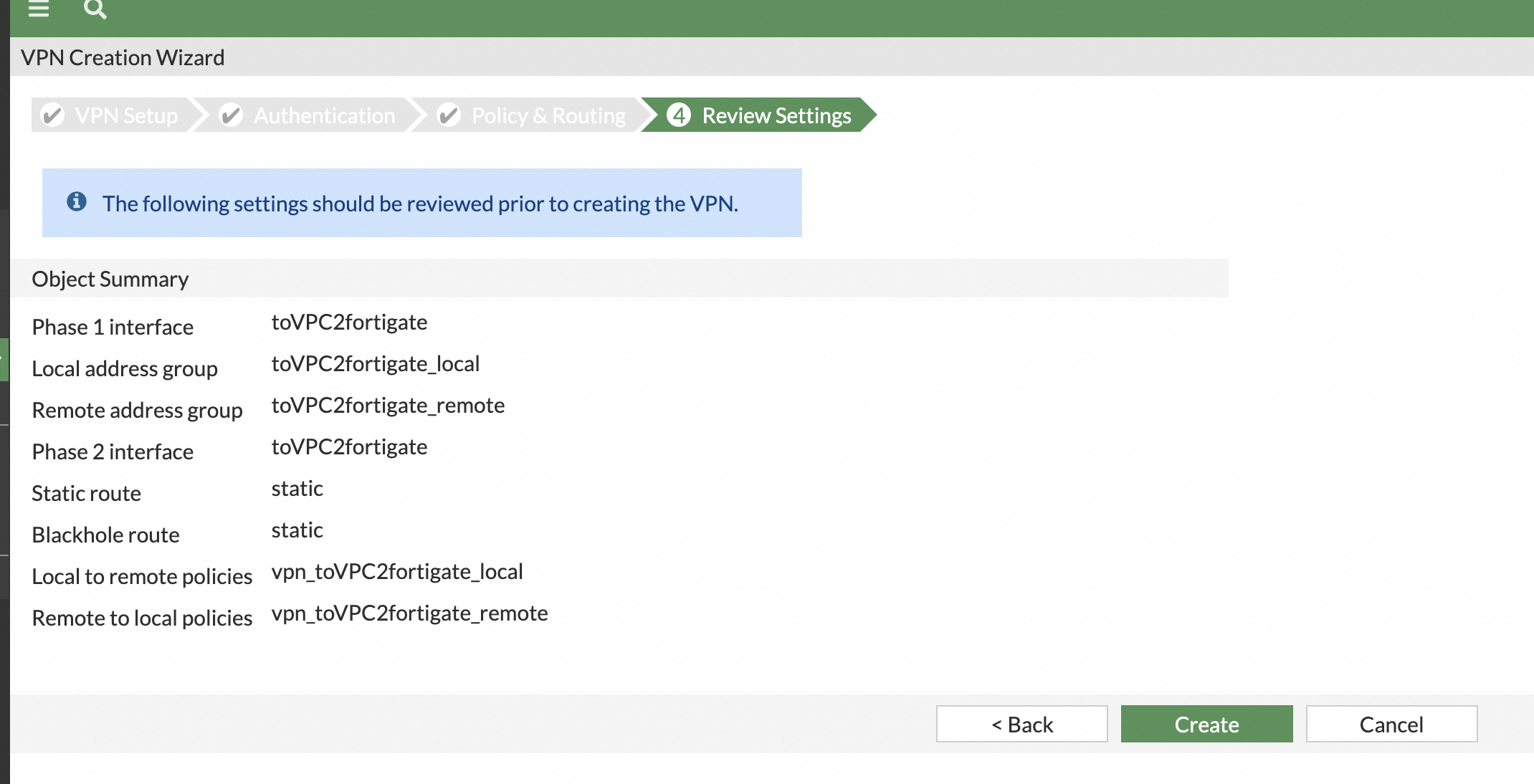

點(diǎn)擊create核對(duì)信息,確認(rèn)信息正確后點(diǎn)擊Create:

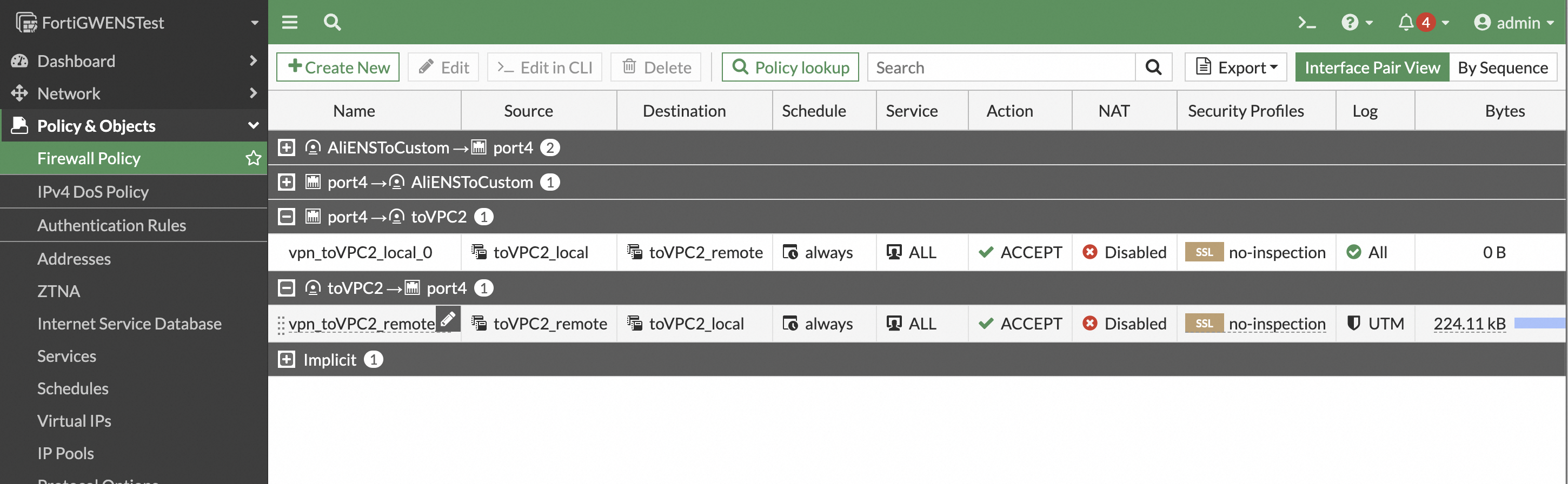

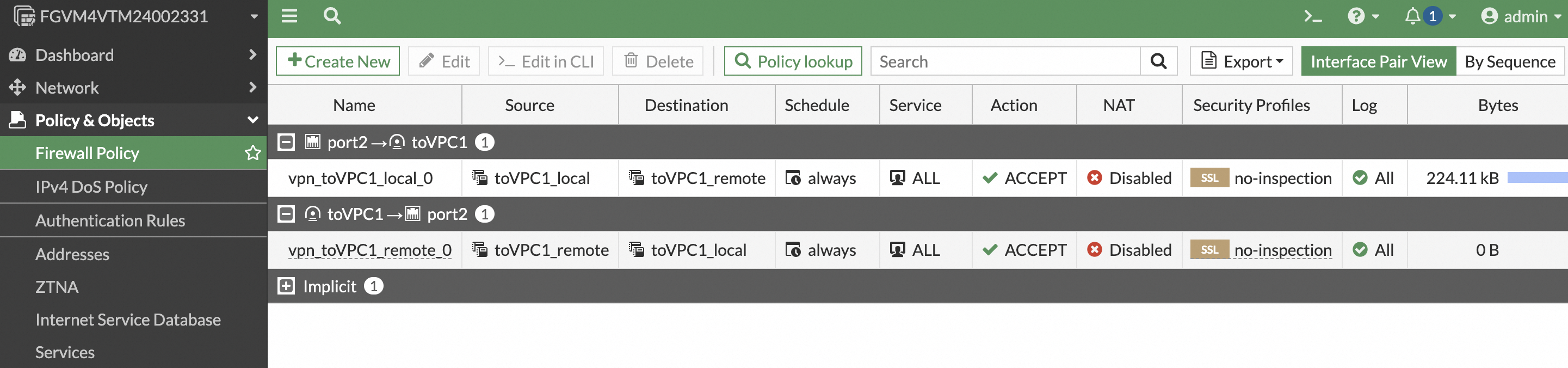

配置FireWall policy策略。在右側(cè)Policy&Objects下Firewall Policy 策略允許內(nèi)網(wǎng)到ipsec vpn隧道和ipsec vpn隧道到內(nèi)網(wǎng)的策略(不同版本此處會(huì)有不同,較高版本通過VPN配置模板自動(dòng)下發(fā),參考FortiGate官方手冊(cè))

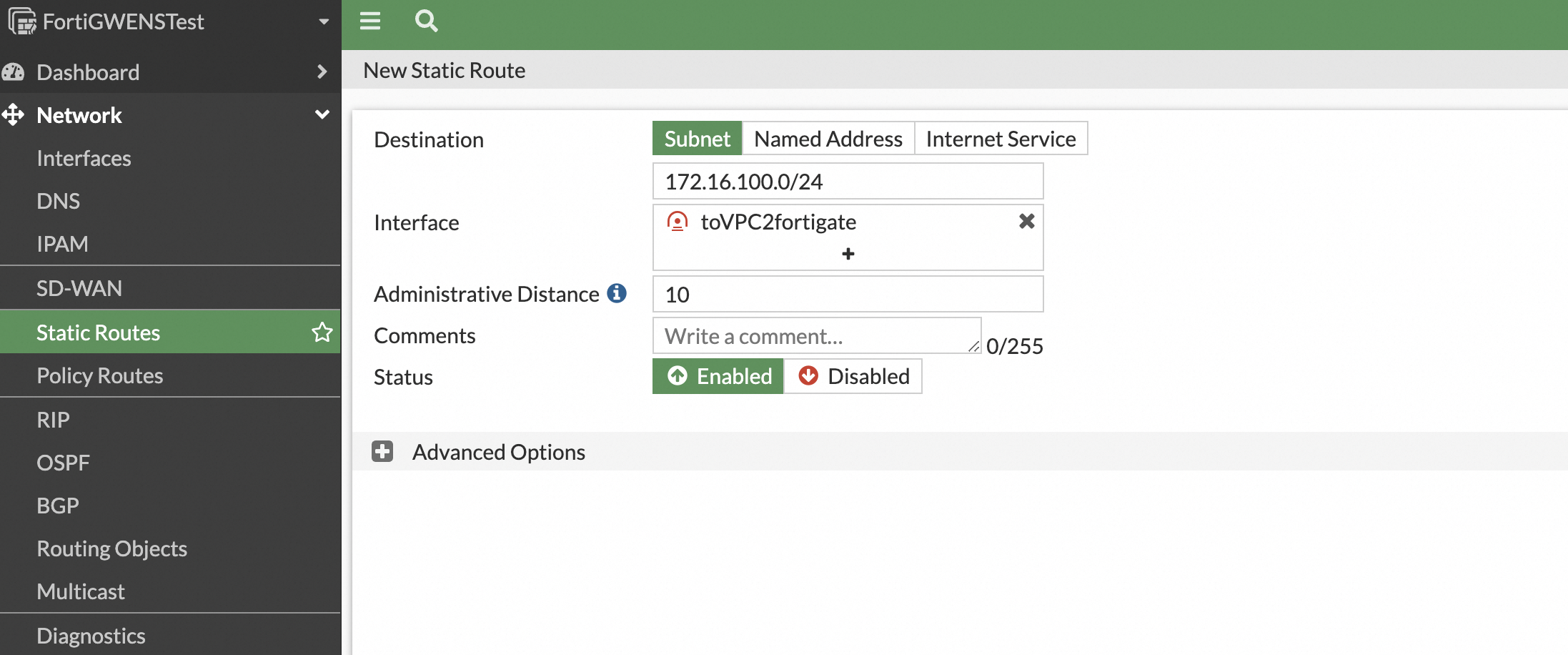

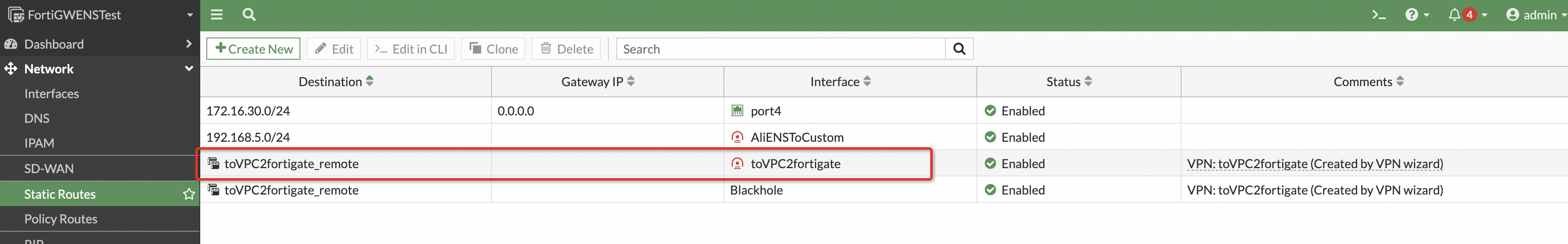

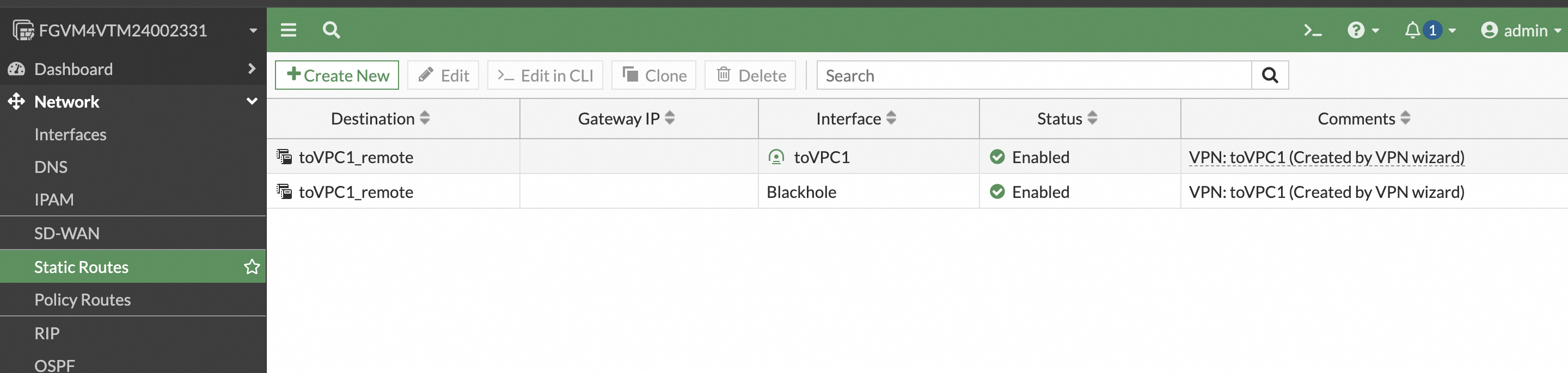

配置業(yè)務(wù)靜態(tài)路由。然后在左側(cè)Network-》static routes手動(dòng)配路由,目的訪問對(duì)端業(yè)務(wù)路由通過IPEC VPN隧道進(jìn)行引流。(高版本通過VPN配置模板自動(dòng)下發(fā))

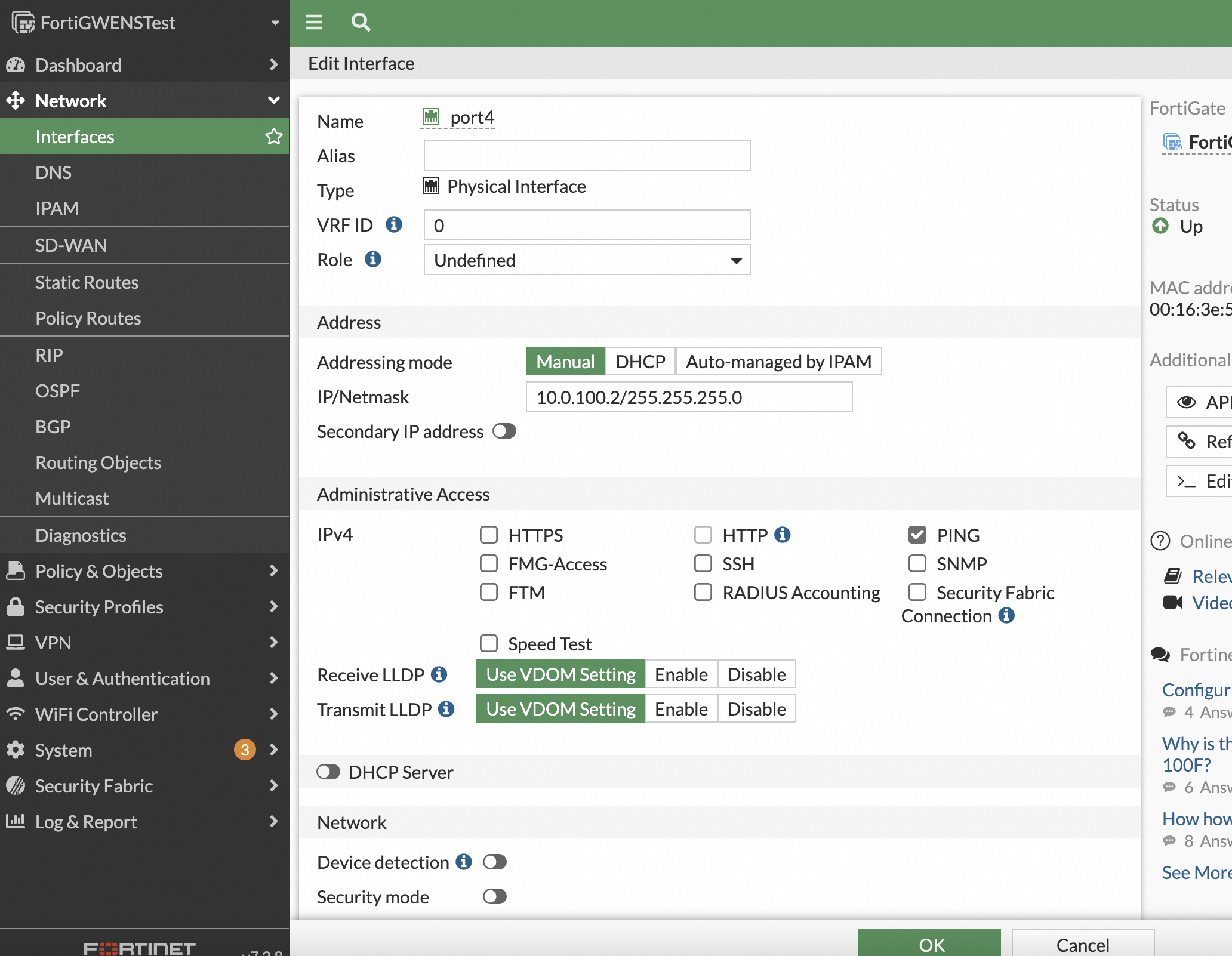

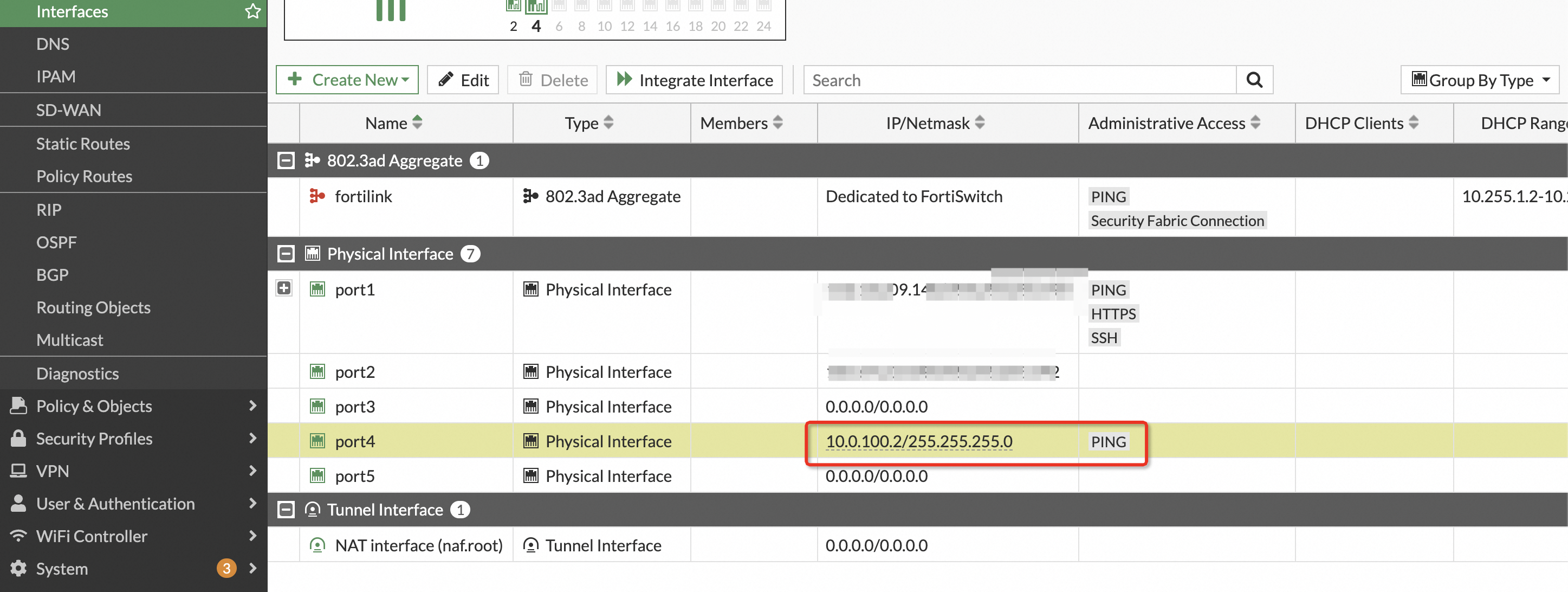

接口開Ping用于測(cè)試。進(jìn)行ping測(cè)試需要接口地址開Ping,默認(rèn)是不開Ping,需要雙擊端口那一列進(jìn)去,手工打開。

3.3.2 Site2配置

site2的配置如下:

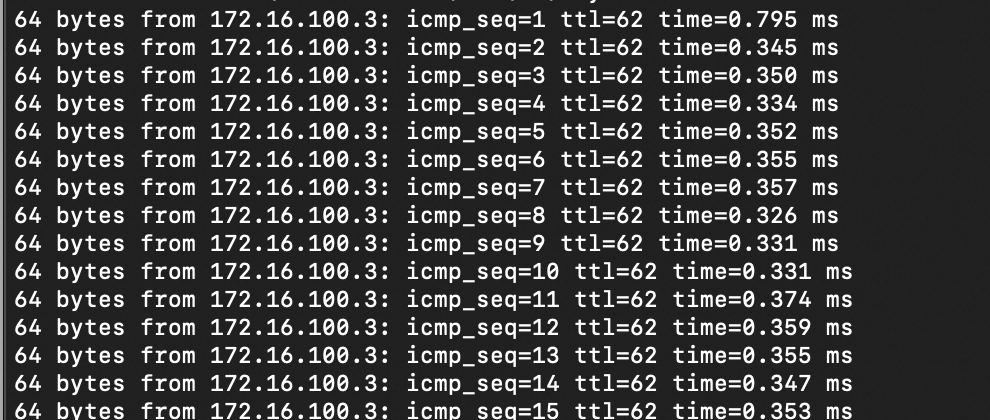

4 測(cè)試互通性

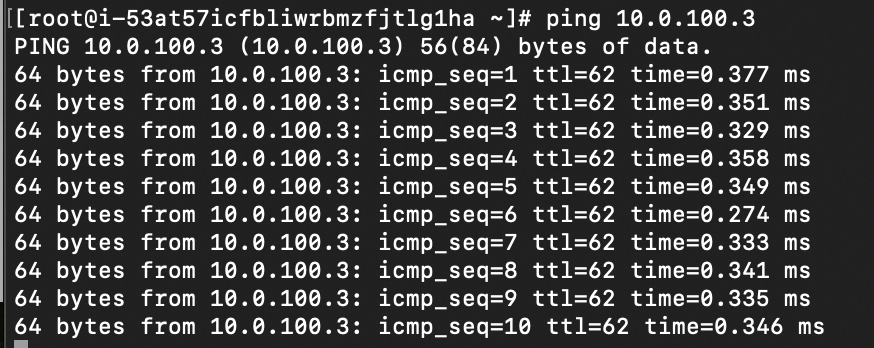

配置完畢后即可進(jìn)行測(cè)試,測(cè)試時(shí),確認(rèn)圖中的VM1和VM4能夠ping通,即證明VPN建立,以下是測(cè)試環(huán)境數(shù)據(jù):

VM4 ping VM1

VM1 ping VM4

5 其他使用場(chǎng)景

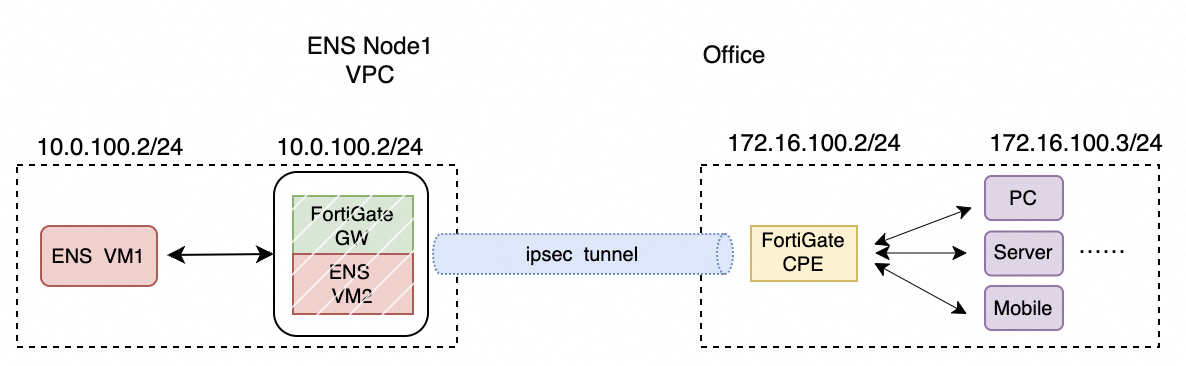

在上述介紹中,主要描述了ENS與ENS之間使用FortiGate實(shí)現(xiàn)VPN互通的方式,ENS作為FortiGate的基礎(chǔ)設(shè)施,提供了算力+互聯(lián)網(wǎng)的基礎(chǔ)能力,F(xiàn)ortiGate可以在此基礎(chǔ)上還可以實(shí)現(xiàn)其他的廣域網(wǎng)VPN互聯(lián)方式,比如以下方式:

在這些實(shí)現(xiàn)方式中,ENS上安裝FortiGate的鏡像與前面的介紹一致,只要保證鏡像正確,網(wǎng)絡(luò)正常,那么主要配置就參考ForiGate的官方手冊(cè)即可。

ENS使用FortiGate,Site2Site方式連接阿里云Region VPC,F(xiàn)ortiGate與VPN Gateway直接建立。

ENS使用FortiGate,Site2CPE方式連接客戶的Office。

ENS使用FortiGate,Site2Site方式連接客戶的IDC: