2024年02月08日,Apache Solr官方發布了安全漏洞。這些漏洞可能會影響不同版本的Solr,并導致多種安全風險。本文為您介紹這些漏洞的影響范圍及相應的修復方案。

漏洞影響

受漏洞影響的EMR產品版本:

EMR 5.x系列

EMR 3.x系列

漏洞的詳細信息:

CVE-2023-50386:攻擊者可構造惡意請求利用Backup/Restore APIs造成任意代碼執行。

CVE-2023-50298:攻擊者可構造惡意請求利用Streaming Expressions泄漏相關ZooKeeper憑據。

CVE-2023-50292:攻擊者可構造惡意請求利用相關接口造成代碼執行。

CVE-2023-50291:攻擊者可構造惡意請求利用/admin/info/properties泄漏相關敏感信息。

修復流程

僅適用于選擇了Ranger服務的集群。

數據湖(DataLake)、數據服務(DataServing)和自定義(Customer)場景集群

單擊solr-8.11.4.tar.gz,下載修復漏洞后的Solr軟件包。

將下載的Solr軟件包上傳到集群Master節點的

/opt/apps/RANGER/目錄下。scp solr-8.11.4.tar.gz master-1-1:/opt/apps/RANGER/登錄集群的master-1-1節點,詳情請參見登錄集群。

執行以下命令,解壓縮Solr軟件包。

cd /opt/apps/RANGER/ tar xvf solr-8.11.4.tar.gz執行以下命令,創建Link文件。

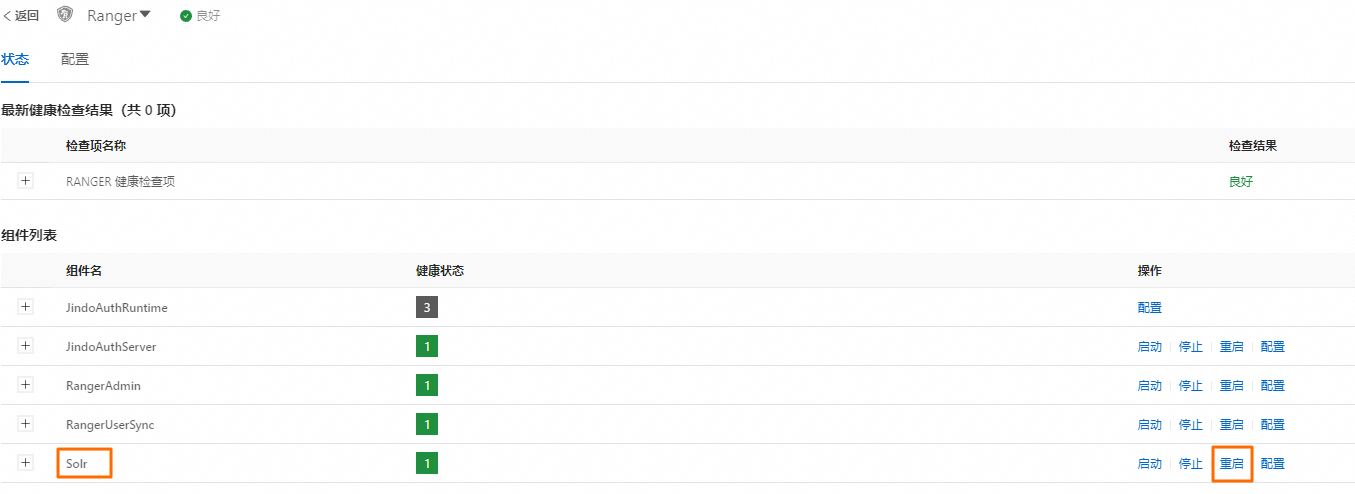

sudo ln -s /mnt/disk1/ranger/ranger_audit_server solr-8.11.4/ranger_audit_server sudo chown -R solr:solr solr-8.11.4 sudo rm -f solr-current sudo ln -s /opt/apps/RANGER/solr-8.11.4/ solr-current在EMR控制臺Ranger服務的狀態頁簽,重啟Solr組件。

舊版數據湖(Hadoop)場景集群

單擊solr-8.11.4.tar.gz,下載修復漏洞后的Solr軟件包。

將下載的Solr軟件包上傳到Header節點的

/opt/apps/ecm/service/solr/8.11.0/package/目錄下。scp solr-8.11.4.tgz.gz emr-header-1:/opt/apps/ecm/service/solr/8.11.0/package/登錄集群的emr-header-1節點,詳情請參見登錄集群。

執行以下命令,解壓縮Solr軟件包。

cd /opt/apps/ecm/service/solr/8.11.0/package/ tar xvf solr-8.11.4.tar.gz執行以下命令,拷貝啟動腳本。

cp -r solr-8.11.0/ranger_audit_server/ solr-8.11.4/執行以下命令,備份solr-8.11.0。

mv solr-8.11.0 solr-8.11.0-backup執行以下命令,更改目錄的所有權和所屬組,并將solr-8.11.4重命名為solr-8.11.0。

sudo chown -R solr:solr solr-8.11.4 mv solr-8.11.4 solr-8.11.0在EMR控制臺Ranger服務的狀態頁簽,重啟Solr組件。