使用RAM用戶實(shí)現(xiàn)對(duì)ECS的訪問(wèn)控制

阿里云的訪問(wèn)控制RAM(Resource Access Management)提供了強(qiáng)大的細(xì)粒度權(quán)限管理功能,適用于企業(yè)中多個(gè)部門(mén)或角色需要訪問(wèn)ECS資源的情況。為了保障敏感信息和關(guān)鍵業(yè)務(wù)流程的安全,您可以根據(jù)各部門(mén)或角色的具體職責(zé)分配不同的訪問(wèn)權(quán)限。通過(guò)實(shí)施權(quán)限分離策略,不僅能顯著提升管理效率,還能有效降低信息泄露的風(fēng)險(xiǎn)。本文介紹如何通過(guò)控制RAM用戶的權(quán)限,以實(shí)現(xiàn)對(duì)云服務(wù)器ECS資源的訪問(wèn)控制。

場(chǎng)景介紹

假設(shè)您公司是使用ECS來(lái)托管應(yīng)用程序和服務(wù)。其中,IT架構(gòu)規(guī)劃由管理人員主導(dǎo),他們對(duì)所有ECS資源擁有控制權(quán),包括但不限于創(chuàng)建資源、調(diào)整資源分配及安全策略配置等關(guān)鍵職責(zé)。開(kāi)發(fā)人員負(fù)責(zé)項(xiàng)目的持續(xù)迭代和功能創(chuàng)新,并承擔(dān)將項(xiàng)目部署到ECS上的任務(wù)。運(yùn)維人員則承擔(dān)起保障系統(tǒng)正常運(yùn)轉(zhuǎn)的責(zé)任,通過(guò)創(chuàng)建快照、創(chuàng)建鏡像、執(zhí)行相關(guān)腳本等方式維護(hù)現(xiàn)有服務(wù)。

針對(duì)這三類(lèi)人員的需求,我們將設(shè)計(jì)如下權(quán)限方案:

管理人員:可以擁有創(chuàng)建、刪除ECS實(shí)例及修改安全組規(guī)則等所有ECS操作權(quán)限。

開(kāi)發(fā)人員:能夠查看所有ECS實(shí)例的信息,但不能修改任何設(shè)置,同時(shí)可以登錄ECS實(shí)例進(jìn)行操作。

運(yùn)維人員:具備創(chuàng)建部分資源的權(quán)限,但不具備刪除資源的權(quán)限,如創(chuàng)建快照和鏡像、執(zhí)行腳本等任務(wù)。

操作步驟

1. 創(chuàng)建RAM用戶

請(qǐng)使用您的阿里云主賬號(hào)登錄RAM控制臺(tái),創(chuàng)建三個(gè)RAM用戶:管理人員(Manager)、開(kāi)發(fā)人員(Developer)和運(yùn)維人員(Operator),以便為不同人員分配合適的權(quán)限。注意在創(chuàng)建RAM用戶時(shí)選擇允許控制臺(tái)登錄。關(guān)于如何創(chuàng)建RAM用戶,請(qǐng)參見(jiàn)創(chuàng)建RAM用戶。

2. 創(chuàng)建權(quán)限策略

創(chuàng)建三套自定義權(quán)限策略,以實(shí)現(xiàn)更精細(xì)的訪問(wèn)控制與管理。具體操作,請(qǐng)參見(jiàn)創(chuàng)建自定義權(quán)限策略。

Manager_Policy

適用于管理人員(Manager)的權(quán)限策略,定義了操作ECS的所有權(quán)限。

{

"Version": "1",

"Statement": [

{

"Action": "ecs:*",

"Resource": "*",

"Effect": "Allow"

},

{

"Action": [

"vpc:CheckCanAllocateVpcPrivateIpAddress",

"vpc:DescribeVpcs",

"vpc:DescribeVSwitches",

"bss:ModifyAgreementRecord"

],

"Resource": "*",

"Effect": "Allow"

}

]

}Developer_Policy

適用于開(kāi)發(fā)人員(Developer)的權(quán)限策略,定義了部分資源的查看權(quán)限,但無(wú)新建和修改權(quán)限,同時(shí)支持通過(guò)Workbench遠(yuǎn)程連接登錄到ECS。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:List*",

"ecs:Describe*",

"vpc:DescribeVpcs",

"vpc:DescribeVSwitches",

"ecs-workbench:LoginInstance"

],

"Resource": "*"

}

]

}Operator_Policy

適用于運(yùn)維人員(Operator)的權(quán)限策略,定義了部分資源的查看權(quán)限及創(chuàng)建鏡像、快照、執(zhí)行命令的權(quán)限。

{

"Version": "1",

"Statement": [

{

"Action": [

"ecs:Describe*",

"ecs:AttachDisk",

"ecs:CreateSnapshot",

"ecs:CreateImage",

"ecs:RunCommand",

"vpc:DescribeVpcs",

"vpc:DescribeVSwitches"

],

"Effect": "Allow",

"Resource": "*"

}

]

}3. 為RAM用戶授權(quán)

為RAM用戶分配不同自定義權(quán)限策略,以精準(zhǔn)控制其對(duì)特定資源的訪問(wèn)和操作權(quán)限。當(dāng)RAM用戶出現(xiàn)異常操作時(shí),您也可解除授權(quán)或收縮權(quán)限范圍,實(shí)現(xiàn)對(duì)風(fēng)險(xiǎn)的響應(yīng)與處理。更多關(guān)于授權(quán)的詳細(xì)操作,請(qǐng)參見(jiàn)為RAM用戶授權(quán)。

RAM用戶 | 要授予的權(quán)限策略 |

管理人員(Manager) | Manager_Policy |

開(kāi)發(fā)人員(Developer) | Developer_Policy |

運(yùn)維人員(Operator) | Operator_Policy |

4. 測(cè)試訪問(wèn)控制是否生效

進(jìn)入RAM用戶登錄頁(yè),請(qǐng)分別使用前面創(chuàng)建的三個(gè)RAM用戶登錄。

進(jìn)入ECS控制臺(tái),執(zhí)行查看ECS實(shí)例列表、創(chuàng)建ECS實(shí)例及創(chuàng)建鏡像等操作,驗(yàn)證訪問(wèn)控制是否生效。

管理人員(Manager)

可以查看ECS列表。

可以創(chuàng)建ECS。

可以刪除ECS。

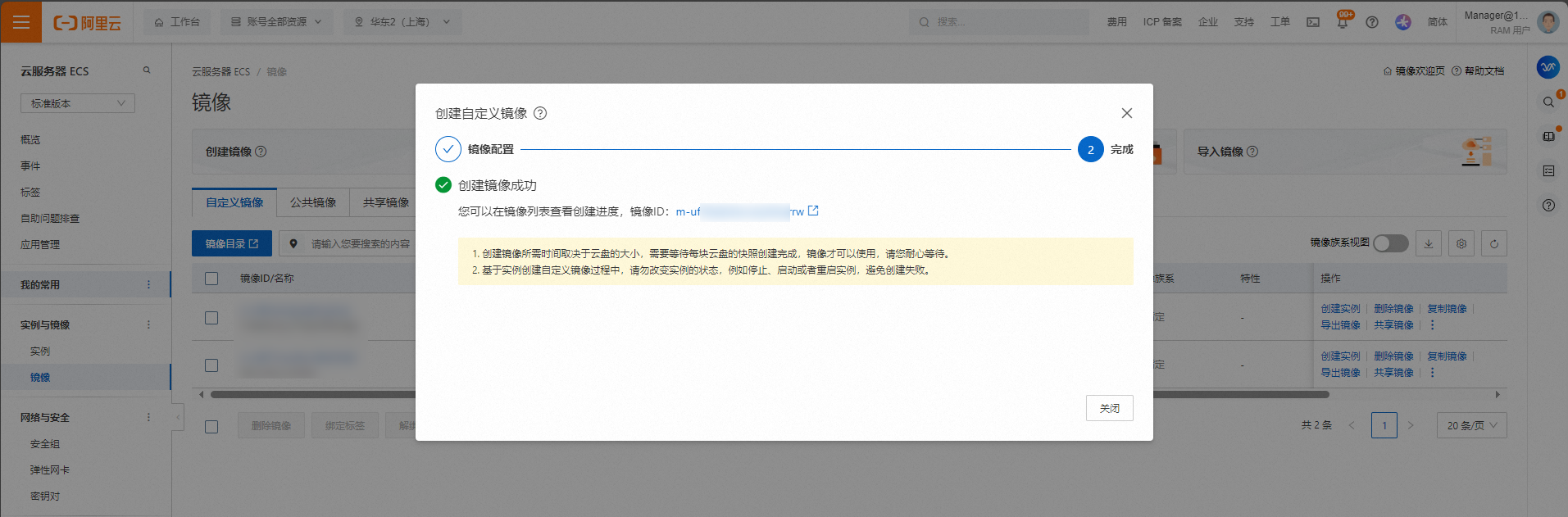

可以創(chuàng)建鏡像。

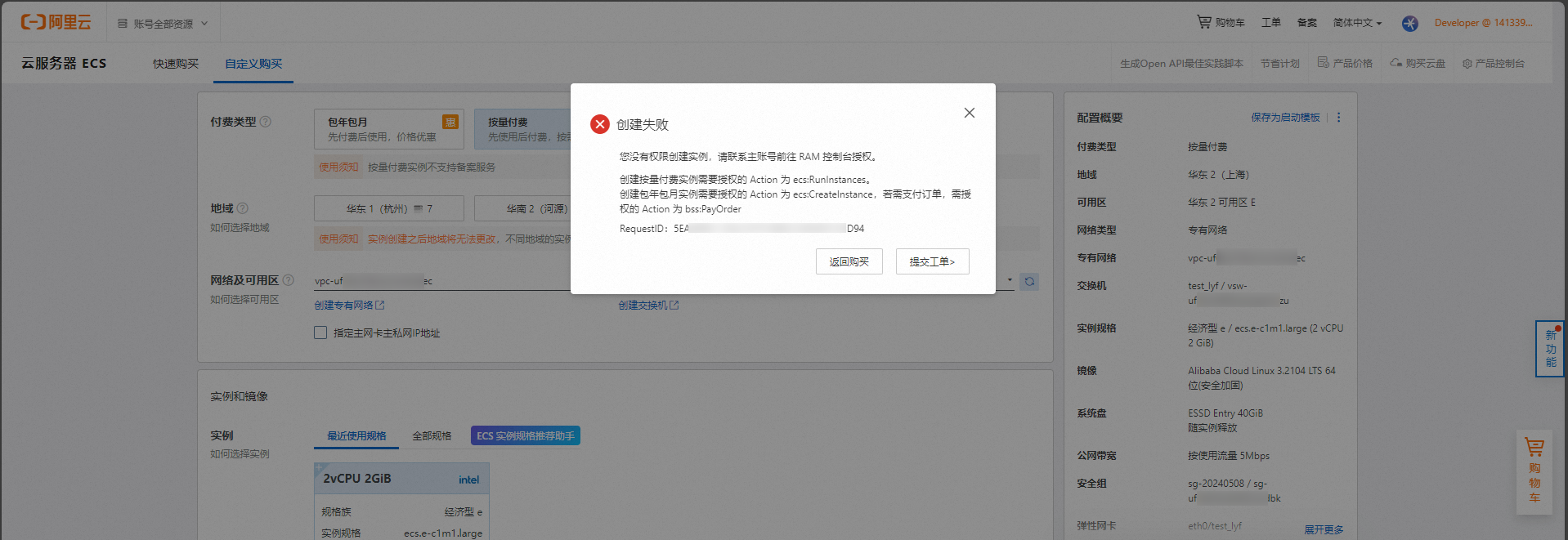

開(kāi)發(fā)人員(Developer)

可以查看ECS列表。

沒(méi)有權(quán)限創(chuàng)建ECS。

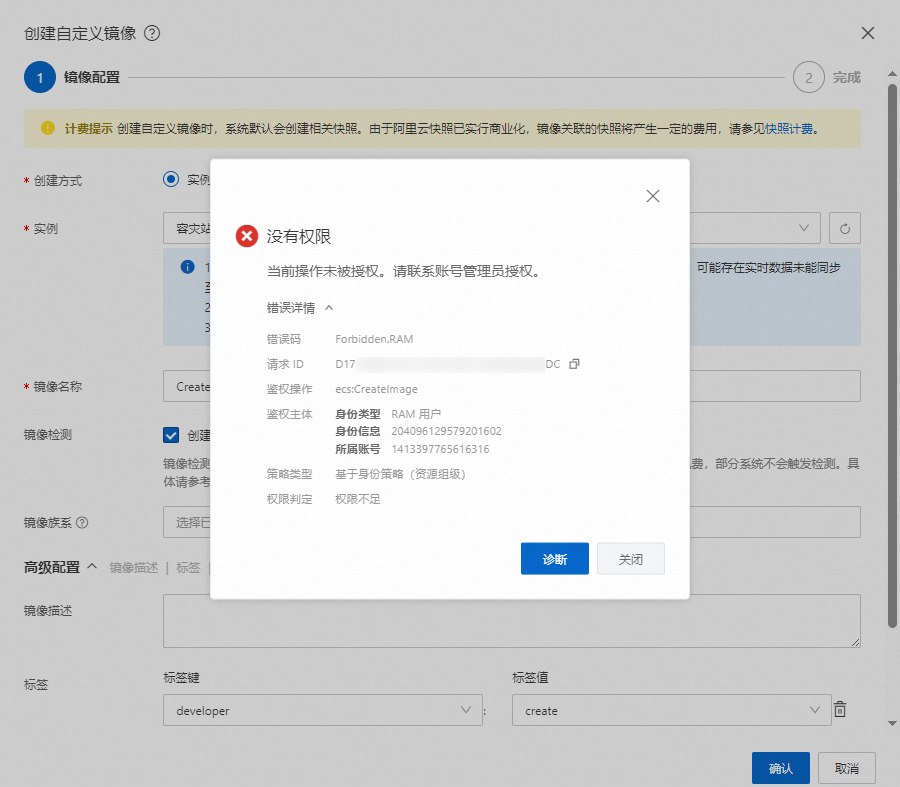

沒(méi)有權(quán)限創(chuàng)建鏡像。

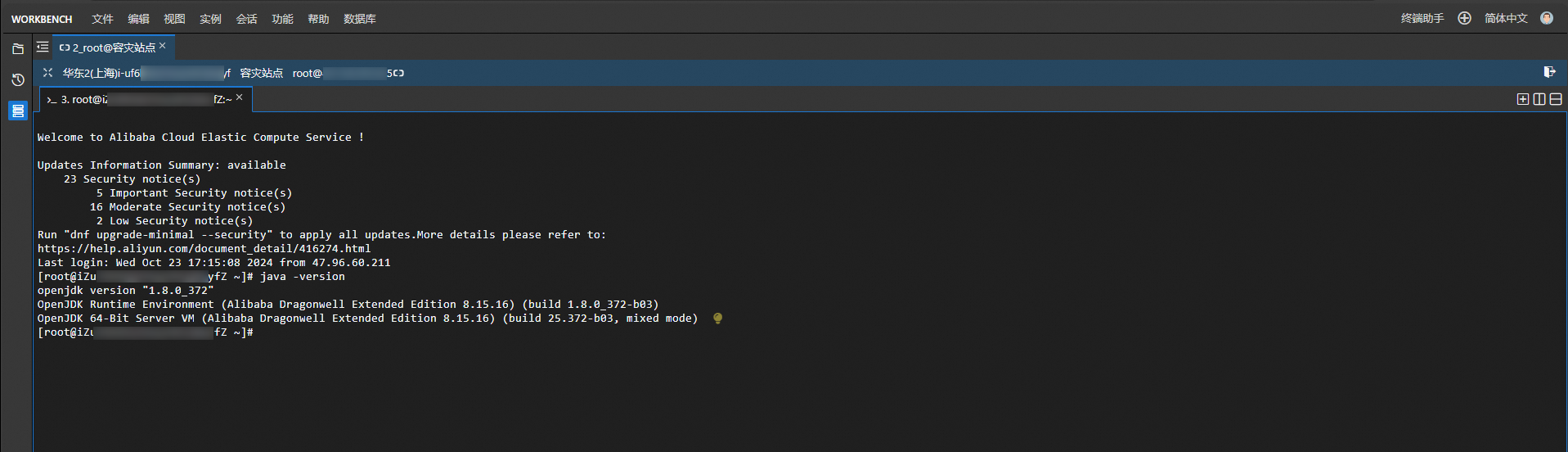

可以通過(guò)Workbench遠(yuǎn)程連接登錄到ECS,登錄后可以使用命令將項(xiàng)目部署到ECS上。

運(yùn)維人員(Operator)

可以查看ECS列表。

沒(méi)有權(quán)限創(chuàng)建ECS。

可以創(chuàng)建鏡像。

相關(guān)文檔

訪問(wèn)控制RAM是阿里云提供的管理用戶身份與資源訪問(wèn)權(quán)限的服務(wù),更多信息,請(qǐng)參見(jiàn)什么是訪問(wèn)控制。

您可以查看RAM用戶支持的多因素認(rèn)證方式、使用說(shuō)明和使用限制說(shuō)明。更多信息,請(qǐng)參見(jiàn)什么是MFA。

云服務(wù)器ECS提供了部分自定義權(quán)限策略,更多信息,請(qǐng)參見(jiàn)云服務(wù)器ECS自定義權(quán)限策略參考。

如何通過(guò)Workbench登錄到ECS,請(qǐng)參見(jiàn)使用Workbench連接實(shí)例。