如果您在線下IDC或者阿里云ECS上自建了Kubernetes集群,您需要在集群中部署虛擬節點(VNode)來使用ECI。為了能夠方便地接入和管理VNode,ECI提供了VNodectl命令行工具。本文為您介紹如何使用VNodectl工具自動創建VNode,以便在自建Kubernetes集群中可以使用ECI。

前提條件

準備工作

操作前,請準備創建VNode所需的參數信息,并了解VNode所需的權限信息。需要準備的參數如下表所示。

參數 | 描述 | 操作 |

地域(Region) | 地域指的是物理的數據中心。請根據您以及您目標用戶所在的地理位置,資源價格等因素選擇合適的地域。更多信息,請參見地域和可用區。 ECI及其相關資源將創建在選擇的地域下。 | 您可以通過彈性容器實例控制臺或者調用DescribeRegions獲取ECI支持的地域信息。 |

專有網絡(VPC) | 專有網絡是您基于阿里云創建的自定義私有網絡,不同的專有網絡之間邏輯上徹底隔離。更多信息,請參見什么是專有網絡。 ECI及其相關資源將創建在您配置的專有網絡中。 說明 如果您的Kubernetes集群部署在線下IDC,請確保IDC網絡與該VPC網絡之間已實現網絡互通。 | 您可以在專有網絡控制臺的專有網絡頁面創建并查看專有網絡。 |

交換機(vSwitch) | 交換機是組成專有網絡的基礎網絡設備。交換機可以連接不同的云資源。在專有網絡中創建ECI及其相關資源時,需要指定交換機(支持指定多個,系統將自動選擇)。 | 您可以在專有網絡控制臺的交換機頁面創建并查看交換機,根據已選的VPC來選擇對應的交換機。 |

安全組(Security Group) | 安全組是一種虛擬防火墻,可以控制組內資源的進出流量,從而提高網絡安全性。更多信息,請參見安全組概述。 ECI及其相關資源將加入到安全組中。 說明 推薦使用企業安全組,并添加以下入方向的安全組規則:

| 您可以在ECS管理控制臺的安全組頁面創建并查看安全組,根據已選的VPC來選擇對應的安全組。 |

創建VNode時,需要配置相關權限,包括原生K8s節點使用的標準權限,以及VNode所需的額外權限,具體如下表所示。

類型 | 權限 | 說明 |

標準權限 | system:node | Node標準權限。 |

system:node-proxier | kube-proxy標準權限。 | |

system:certificates.k8s.io:certificatesigningrequests:nodeclient | Node發起創建證書請求的權限。 | |

system:certificates.k8s.io:certificatesigningrequests:selfnodeclient | Node基于已有證書發起創建證書請求的權限,即證書輪換權限。 | |

額外權限 | pods update和pods patch | 更新Pod的Annotation。例如為Pod增加 |

pvc update和pvc patch | 更新PVC的Annotation。 | |

endpoints create和endpoints update | 選主保護。 1.13版本以上集群無需配置。 |

安裝VNodectl

操作前,您需要安裝VNodectl命令行工具。請根據自身環境獲取對應的安裝包并安裝VNodectl。

操作系統 | CPU架構 | 安裝包獲取鏈接 |

macOS | AMD64 | |

ARM64 | ||

Linux | AMD64 | |

ARM64 | ||

Windows | AMD64 | |

ARM64 |

建議您將VNodectl安裝在Kubernetes集群的master節點上,操作步驟如下:

連接集群。

下載安裝包。

wget https://eci-docs.oss-cn-beijing.aliyuncs.com/vnode/vnodectl_0.0.5-beta_linux_amd64.tar.gz -O vnodectl.tar.gz解壓安裝包。

tar xvf vnodectl.tar.gz復制vnodectl到指定目錄。

cp vnodectl /usr/local/bin/vnode

vnode命令均支持添加

--dry進行客戶端校驗。執行vnode命令的過程中,如果遇到API版本兼容的錯誤,請添加

--kubernetes-version明確指定集群的K8s版本。

配置集群

VNode需要使用kubeconfig來接入集群。因此,創建VNode前需要為VNode簽發證書(即kubeconfig)。配置方式分為TLS Bootstrap方式和ServiceAccount方式。

如果有安全性要求,建議采用TLS Bootstrap方式。采用該方式時,將自動部署vnode-approver組件。vnode-approver組件用于簽發Vnode提交的CSR請求,目前已開源至GitHub。更多信息,請參見vnode-approver。

ServiceAccount方式不支持證書輪換。簽發證書時需確保token有足夠的有效期(或者設置為不過期),防止因證書過期導致VNode無法正常工作。

TLS Bootstrap

生成kubeconfig。

準備集群相關配置信息。

配置參數

說明

獲取方式

示例

kubeconfig

用于配置VNode在集群中所需要的權限。

默認路徑為

~/.kube/config。您也可以使用其它kubeconfig。/path/to/kubeconfig

集群CA

用于生成VNode連接到集群所需要的kubeconfig。可直接使用具有admin權限的kubeconfig中的CA,建議使用啟動apiserver時傳入的CA。

執行

ps aux | grep apiserver命令,從返回信息中獲取--client-ca-file的值。/path/to/ca.crt

apiserver地址

用于集群通信、認證、鑒權等。

打印kubeconfig,從返回信息中可獲取apiserver地址。

https://8.134.XX.XX:6443

tokenId

用于生成TLS Bootstrap token,創建Bootstrap token secret。

自定義,6位數字字母組合字符串。

eci123

tokenSecret

自定義,16位數字字母組合字符串。

eci1233333333333

部署vnode-approver組件。

vnode addon enable vnode-approver配置集群生成kubeconfig。

請根據實際集群配置信息替換命令中的參數值。示例如下:

vnode cluster setup --kubeconfig /path/to/kubeconfig --bootstrap --bootstrap-token-id <token-id> --bootstrap-token-secret <token-secret> --apiserver-address https://8.134.XX.XX:6443 --cluster-ca-path /path/to/ca.crt如果集群版本低于1.14,命令中請附帶集群版本,示例如下:

vnode cluster setup --kubernetes-version v1.13.0 --kubeconfig /path/to/kubeconfig --bootstrap --bootstrap-token-id eci123 --bootstrap-token-secret eci1233333333333 --apiserver-address https://8.134.XX.XX:6443 --cluster-ca-path /etc/kubernetes/pki/ca.crt

校驗集群是否具備接入VNode的條件。

vnode cluster validate預期返回如下,kubeconfig默認保存在

~/.vnode/deploy/kubeconfig。kubeconfig can't be empty

ServiceAccount

生成kubeconfig。

準備集群相關配置信息。

配置參數

說明

獲取方式

示例

kubeconfig

用于配置VNode在集群中所需要的權限。

默認路徑為

~/.kube/config。您也可以使用其它kubeconfig。/path/to/kubeconfig

集群CA

用于生成 VNode連接到集群所需要的kubeconfig。可直接使用具有admin權限的kubeconfig中的CA,建議使用啟動apiserver時傳入的CA。

執行

ps aux | grep apiserver命令,從返回信息中獲取--client-ca-file的值。/path/to/ca.crt

apiserver地址

用于集群通信、認證、鑒權等。

打印kubeconfig,從返回信息中可獲取apiserver地址。

https://8.134.XX.XX:6443

配置集群生成kubeconfig。

請根據實際集群配置信息替換命令中的參數值。示例如下:

vnode cluster setup --kubeconfig /path/to/kubeconfig --apiserver-address https://8.134.XX.XX:6443 --cluster-ca-path /path/to/ca.crt如果集群版本低于1.14,命令中請附帶集群版本,示例如下:

vnode cluster setup --kubernetes-version v1.13.0 --kubeconfig /path/to/kubeconfig --apiserver-address https://8.134.XX.XX:6443 --cluster-ca-path /etc/kubernetes/pki/ca.crt

校驗集群是否具備接入VNode的條件。

vnode cluster validate預期返回如下,kubeconfig默認保存在

~/.vnode/deploy/kubeconfig。kubeconfig can't be empty

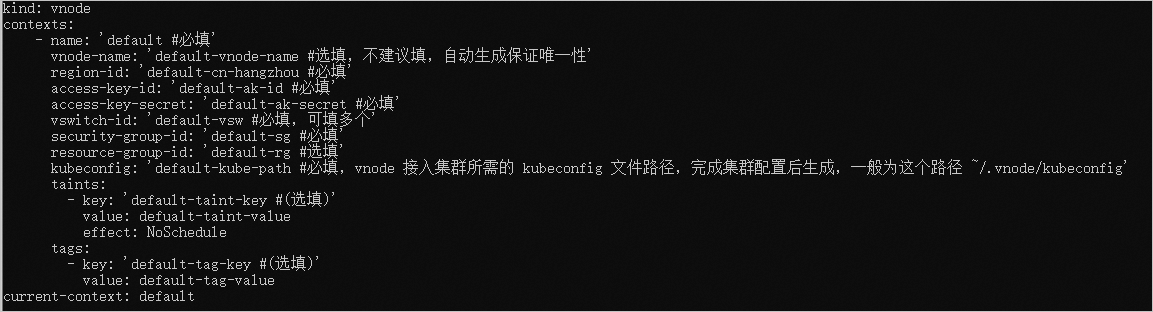

配置~/.vnode/config文件

~/.vnode/config文件包含了VNode的配置信息,VNodectl運行的時候會讀取該文件,因此在創建VNode前需要先配置好該文件。

打印VNode運行所需的配置信息。

vnode config default配置信息中contexts下各字段說明如下:

字段

是否必填

說明

name

是

context名稱。

vnode-name

否

VNode名稱,建議不配置,由系統自動生成可保證唯一性

region-id

是

VNode所屬地域。請參考準備工作選擇。

access-key-id

是

調用阿里云API時需要使用AccessKey完成身份驗證。AccessKey包括AccessKey ID和AccessKey Secret,需要一起使用。更多信息,請參見創建AccessKey。

access-key-secret

是

vswitch-id

是

VNode所屬交換機,可配置多個。請參考準備工作創建。

security-group-id

是

VNode所屬安全組。請參考準備工作創建。

resource-group-id

否

VNode所屬資源組。

資源組是在阿里云賬號下進行資源分組管理的一種機制。每個賬號有一個默認資源組。更多信息,請參見資源管理。

如果沒有指定資源組,則VNode將加入到默認資源組中。

kubeconfig

是

VNode接入集群時所需的kubeconfig文件路徑。完成配置集群操作后會自動生成,默認路徑為

~/.vnode/deploy/kubeconfig。taints

否

VNode綁定的污點信息。

tags

否

VNode綁定的標簽信息。

標簽可用于賬單分賬管理,為VNode綁定自定義標簽后,在查看費用分析時,可以通過該標簽篩選出VNode收取的實例費用。更多信息,請參見基于標簽查詢分賬賬單。

將配置信息重定向到指定文件(

~/.vnode/config),并配置各字段。vnode config default > ~/.vnode/config vim ~/.vnode/config請根據自身需求修改

~/.vnode/config文件內容,以下示例僅配置了必填字段。kind: vnode contexts: - name: default region-id: cn-guangzhou access-key-id: LTAI5tJbBkHcHBUmuP7C**** access-key-secret: 5PlpKJT6sgLcD4f9y5pACNDbEg**** vswitch-id: vsw-7xv2yk45qp5etidgf**** security-group-id: sg-7xv5tcch4kjdr65t**** kubeconfig: ~/.vnode/deploy/kubeconfig current-context: default查看并確認當前VNode運行讀取的配置信息。

vnode config切換context,使VNode運行加載context下的配置。

vnode config set-context <context-name>

創建VNode

創建一個VNode。

vnode create說明創建時會采用

~/.vnode/config文件中的配置進行創建,支持添加參數來配置customResources、clusterDNS和clusterDomain。更多信息,請參見管理VNode返回示例如下,其中VirtualNodeId的值即為生成的VNode的ID。

{"RequestId":"AB772F9D-2FEF-5BFD-AAFB-DA3444851F29","VirtualNodeId":"vnd-7xvetkyase7gb62u****"}查看VNode狀態。

vnode list返回示例如下,當STATUS為Ready時,表示VNode創建成功。

VNODE ID VNODE NAME CREATED STATUS SCHEDULABLE ZONES vnd-7xvetkyase7gb62u**** vnode-cn-guangzhou-a-7xvetkyase7gb62u**** 2 minutes ago Ready cn-guangzhou-a查看節點信息。

kubectl get node返回示例如下,可以看到集群中已接入VNode。

NAME STATUS ROLES AGE VERSION cn-guangzhou.vnd-7xvetkyase7gb62u**** Ready agent 174m v1.20.6 vnode-test001 Ready control-plane,master 23h v1.20.6 vnode-test002 Ready <none> 22h v1.20.6

禁止DaemonSet調度到VNode

由于VNode不是真實節點,因此無法運行DaemonSet。創建VNode后,您需要修改kube-proxy的DaemonSet,配置nodeAffinity來禁止DaemonSet調度到VNode。

修改DaemonSet配置。

kubectl -n kube-system edit ds kube-proxy配置nodeAffinity。

在spec>template>spec下添加以下YAML:

affinity: nodeAffinity: requiredDuringSchedulingIgnoredDuringExecution: nodeSelectorTerms: - matchExpressions: - key: type operator: NotIn values: - virtual-kubelet

調度Pod到VNode

創建VNode后,您可以通過以下方式將Pod調度到VNode上,以使用ECI來運行Pod。

手動調度

通過配置nodeSelector和tolerations、指定nodeName的方式,可以手動將Pod調度到VNode。具體操作,請參見將Pod調度到VNode。

自動調度

部署eci-profile組件后,可以自定義配置Selector,將滿足條件的Pod自動調度到VNode。具體操作,請參見使用eci-profile調度Pod到VNode。