在協同使用資源的場景下,根據實際的職責權限,您可以為RAM用戶授予不同的權限實現分權管理,從而提高管理效率,降低信息泄露風險。本文為您介紹如何通過資源鑒權控制RAM用戶的權限,使RAM用戶可以對不同彈性伸縮資源有不同的訪問和操作權限。

背景信息

示例場景說明

本文以下列場景作為示例,說明如何實現資源鑒權。

場景描述 | 權限說明 |

例如:

| 只允許操作伸縮組1的部分資源,不允許操作伸縮組2的任何資源。 |

只允許創建某個地域(例如杭州地域)的伸縮組,不允許創建其他地域(例如北京地域)的伸縮組。 |

不支持資源鑒權的API接口說明

為某RAM用戶授予資源鑒權的權限策略后,該RAM用戶調用下列API接口時不支持使用資源鑒權管理彈性伸縮。

接口 | 不支持資源鑒權 |

DescribeRegions | 是 |

定時任務未綁定伸縮組時:

| 是 |

報警任務未綁定伸縮組時:

| 是 |

操作步驟

操作前,請確保已創建RAM用戶。若未創建請您先創建RAM用戶,具體操作,請參見創建RAM用戶。

場景1:先創建伸縮組,再設置資源級別的鑒權策略

創建2個伸縮組。

具體操作,請參見配置伸縮組。

伸縮組1:例如,伸縮組名稱為asg-001,且伸縮組ID為asg-bp17np35ywjwh2cx****。

伸縮組2:例如,伸縮組名稱為asg-002,且伸縮組ID為asg-bp1c5pl2qc6ozgbl****。

登錄RAM控制臺。

創建自定義權限策略。

具體操作,請參見創建自定義權限策略。

本步驟中的自定義權限策略可實現允許您在彈性伸縮控制臺或者調用API對該伸縮組asg-001進行查看、修改和刪除等操作,而不能對asg-002進行相應操作。

自定義權限策略示例如下:

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "ess:*", "Resource": "acs:ess:cn-hangzhou:160998252992****:scalinggroup/asg-bp17np35ywjwh2cx****" }, { "Effect": "Deny", "Action": "ess:*", "Resource": "acs:ess:cn-hangzhou:160998252992***8:scalinggroup/asg-bp1c5pl2qc6ozgbl****" }, { "Effect": "Allow", "Action": [ "ess:DescribeRegions", "ess:CreateScheduledTask", "ess:ModifyScheduledTask", "ess:DescribeScheduledTasks", "ess:DeleteScheduledTask", "ess:CreateAlarm", "ess:DescribeAlarms", "ess:ModifyAlarm", "ess:EnableAlarm", "ess:DeleteAlarm" ], "Resource": "*" } ] }將自定義權限策略授權給您希望控制訪問的RAM用戶。

具體操作,請參見為RAM用戶授權。

在彈性伸縮控制臺或者調用API對asg-001和asg-002進行查看、修改和刪除操作。

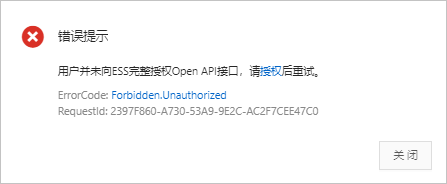

您可以對伸縮組asg-001進行正常的查看、修改和刪除等操作,而無法對asg-002進行相關操作,錯誤提示頁面如下圖所示,表示資源鑒權已生效。

場景2:先設置資源級別的鑒權策略,再創建伸縮組

登錄RAM控制臺。

創建自定義權限策略。

具體操作,請參見創建自定義權限策略。

本步驟中的自定義權限策略可實現在華東1(杭州)地域,您可以在彈性伸縮控制臺或者調用API在該地域下創建伸縮組。而在華北2(北京)地域無法進行相應操作。

自定義權限策略示例如下:

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "ess:*", "Resource": "acs:ess:cn-hangzhou:160998252992****:*" }, { "Effect": "Deny", "Action": "ess:*", "Resource": "acs:ess:cn-beijing:160998252992****:*" }, { "Effect": "Allow", "Action": [ "ess:DescribeRegions", "ess:CreateScheduledTask", "ess:ModifyScheduledTask", "ess:DescribeScheduledTasks", "ess:DeleteScheduledTask", "ess:CreateAlarm", "ess:DescribeAlarms", "ess:ModifyAlarm", "ess:EnableAlarm", "ess:DeleteAlarm" ], "Resource": "*" } ] }將自定義策略授權給您希望控制訪問的RAM用戶。

具體操作,請參見為RAM用戶授權。

通過彈性伸縮控制臺或者調用API創建伸縮組。

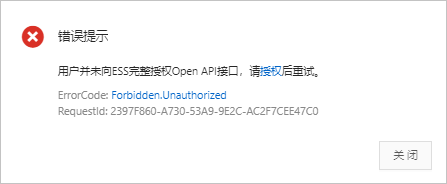

您可以在華東1(杭州)地域下創建伸縮組,而在華北2(北京)地域無法創建伸縮組,錯誤提示頁面如下圖所示,表示資源鑒權已生效。

相關文檔

通過API方式為RAM用戶授權,更多信息,請參見AttachPolicyToUser - 為指定用戶添加權限。

通過API方式創建一個自定義權限策略,更多信息,請參見CreatePolicy - 創建一個權限策略。

通過API方式創建一個或多個伸縮組,更多信息,請參見CreateScalingGroup。

如果您需要通過標簽鑒權的方式管理彈性伸縮,具體操作,請參見通過標簽鑒權精細化管理彈性伸縮。

如果您需要通過創建多個資源組,對云資源進行分組管理,具體操作,請參見通過資源組精細化管理伸縮組。