如果您擁有多個阿里云賬號,希望能跨賬號統一監控,實現不同賬號中的應用跨調用鏈路追蹤能力,那么您可以將應用數據上報到同一個賬號中,并通過RAM用戶或RAM角色授予其他人員查看或管理數據的權限。

使用限制

跨賬號統一應用監控涉及到跨賬號數據上報、跨賬號授權、跨賬號分賬、賬號切換,以及多賬號體系下的細粒度權限管理,這會大幅度增加使用復雜度。請您在全面評估后,再考慮規劃跨賬號統一應用監控方案。對于使用多賬號架構的企業,在大多數情況下,每個賬號的應用都只接入該賬號的ARMS是最好的選擇。

解決方案

假設企業同時擁有阿里云賬號A和B,賬號A購買了ARMS產品,賬號B購買了ECS、ACK等產品,現需要將賬號B的應用接入賬號A下的ARMS中,并在賬號A中實現統一應用監控。可以進行如下設置:

ACK應用

在賬號A下創建RAM用戶,并授予AliyunARMSFullAccess權限和AliyunSTSAssumeRoleAccess權限。具體操作,請參見創建RAM用戶。

為RAM用戶創建AccessKey,具體操作,請參見創建AccessKey。

為賬號B下的應用安裝應用監控探針,具體操作,請參見容器服務ACK環境自動安裝探針。

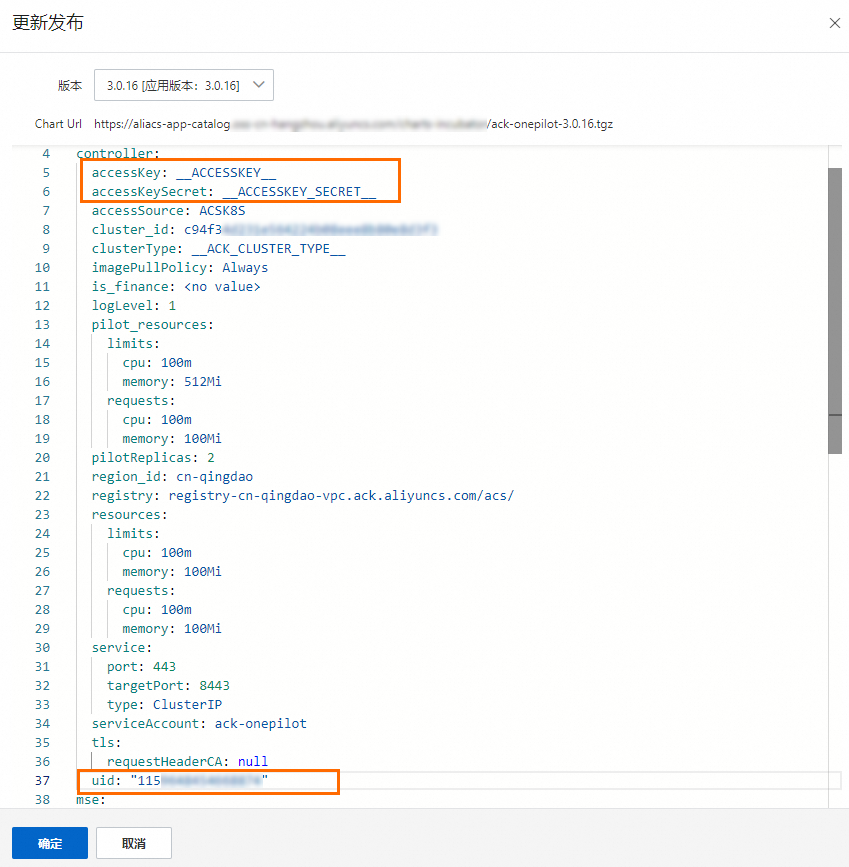

在容器服務管理控制臺目標集群下的頁面,單擊ack-onepilot組件右側的更新。

將

accessKey和accessKeySecret替換為步驟2獲取的AccessKey,將uid替換為賬號A的UID,然后單擊確定。此時,賬號B下的ACK應用就會將數據上報至賬號A的ARMS中。

重要請確保您的ack-onepilot版本為3.0.14或以上。自3.0.14版本開始,您需要通過調整Helm中的accessKey和accessKeySecret來實現跨賬號上報數據。ack-onepilot組件各版本發布記錄請參見ack-onepilot。

基于賬號A的RAM用戶管理應用。

方式一:直接使用步驟1中創建的RAM用戶管理應用。

方式二:在賬號A中新建專用RAM用戶管理應用。

在賬號A下創建RAM用戶,并授予ARMS完整權限AliyunARMSFullAccess,或使用自定義權限對應用精準授權。創建自定義權限策略的操作,請參見應用監控自定義RAM授權策略。

說明您還可以通過RAM角色使用賬號B的RAM用戶管理應用。具體操作,請參見(可選)通過RAM角色管理應用。

ECS應用

在ARMS控制臺的接入中心頁面獲取到賬號A的License key。

重要一個賬號對應唯一的License Key。

下載探針包,并使用賬號A的License Key安裝探針。具體操作,請參見手動安裝探針。

基于賬號A的RAM用戶管理應用。

在賬號A下創建RAM用戶,并授予ARMS完整權限AliyunARMSFullAccess,或使用自定義權限對應用精準授權。創建自定義權限策略的操作,請參見應用監控自定義RAM授權策略。

說明您還可以通過RAM角色使用賬號B的RAM用戶管理應用。具體操作,請參見(可選)通過RAM角色管理應用。

(可選)通過RAM角色管理應用

如果您不希望通過賬號A的RAM用戶使用ARMS,那么可以通過以下方式對賬號B的RAM用戶授權,使賬號B的RAM用戶能夠通過身份切換擁有使用ARMS的能力。

步驟一:為阿里云賬號B授權

賬號A創建可信實體為阿里云賬號的RAM角色,例如

arms-admin,并選擇信任的云賬號為阿里云賬號B。具體操作,請參見創建可信實體為阿里云賬號的RAM角色。

為賬號A的RAM角色

arms-admin添加ARMS完整權限AliyunARMSFullAccess,或使用自定義權限對應用精準授權。創建自定義權限策略的操作,請參見應用監控自定義RAM授權策略。

RAM角色的操作,請參見為RAM角色授權。

為賬號B創建RAM用戶。

具體操作,請參見創建RAM用戶。

重要請保存RAM用戶登錄名和密碼。

為賬號B的RAM用戶添加AliyunSTSAssumeRoleAccess權限,即允許RAM用戶扮演RAM角色。

具體操作,請參見為RAM用戶授權。

步驟二:通過賬號B的RAM用戶管理應用

通過阿里云賬號B的RAM用戶登錄RAM控制臺。

具體操作,請參見RAM用戶登錄阿里云控制臺。

RAM用戶登錄成功后,將鼠標懸停在右上角的頭像位置,然后單擊切換身份。

輸入賬號A的UID和上文步驟一中賬號A創建的RAM角色名。

具體操作,請參見扮演RAM角色。

登錄ARMS控制臺,在頁面查看應用。