在協同使用資源的場景下,根據實際的職責權限情況,您可以創建多個RAM用戶并為其授予不同的權限,實現不同RAM用戶可以分權管理不同的資源,從而提高管理效率,降低信息泄露風險。本文介紹如何創建RAM用戶并授予特定權限策略,從而控制對Prometheus實例的訪問。

前提條件

步驟一:為RAM用戶添加系統權限策略

該步驟是為了讓RAM用戶具備登錄Prometheus控制臺的權限。

- 使用阿里云賬號或RAM管理員登錄RAM控制臺。

- 在左側導航欄,選擇。

在用戶頁面,單擊目標RAM用戶操作列的添加權限。

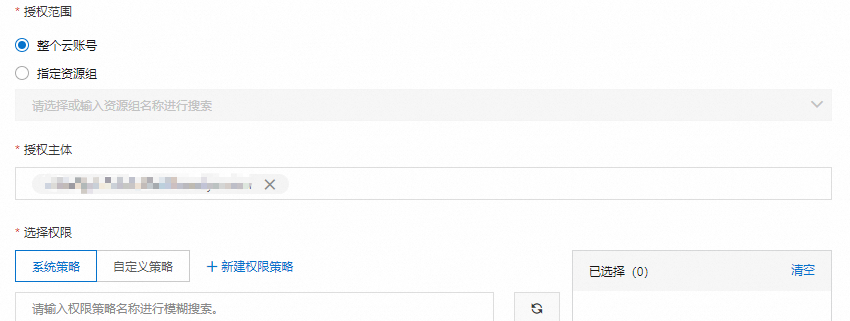

在彈出的添加權限頁面,根據下表說明為RAM用戶添加權限。

參數

說明

授權范圍

授權應用范圍為整個云賬號,權限在當前阿里云賬號內生效。

授權主體

指定授權主體,即需要添加權限的RAM用戶。

選擇權限

選擇系統策略為AliyunARMSPrometheusAccessAuth。

單擊確定,然后單擊完成。

步驟二:創建自定義權限策略

- 使用阿里云賬號或RAM管理員登錄RAM控制臺。

在左側導航欄,選擇權限管理,然后單擊權限策略。

在權限策略頁面,單擊創建權限策略。

在創建權限策略頁面,單擊腳本編輯頁簽,在策略文檔中編寫您的授權策略內容,策略內容參考如下示例:華東1(杭州)地域資源類型為Prometheus實例的各操作權限。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "arms:List*", "arms:Get*", "arms:Update*", "arms:Exe*", "arms:Create*", "arms:Del*", "arms:Add*", "arms:Check*", "arms:Delete*", "arms:Restart*", "arms:HealthCheck*", "arms:BindPrometheus*", "arms:install*" ], "Resource": "acs:arms:cn-hangzhou:*:prometheus/*" } ] }編寫完授權策略內容之后,單擊繼續編輯基本內容,然后輸入權限策略名稱和備注,其中策略名稱可以自行命名。

單擊確定。

步驟三:為RAM用戶添加自定義權限策略

步驟四:權限驗證

為RAM角色添加權限策略后,您可以使用RAM角色登錄ARMS控制臺驗證。具體操作,請參見管理RAM用戶登錄設置。

進入控制臺后,選擇Prometheus 監控,單擊實例列表。

在實例列表頁面,單擊

查看被授權資源組的資源列表。

查看被授權資源組的資源列表。 說明

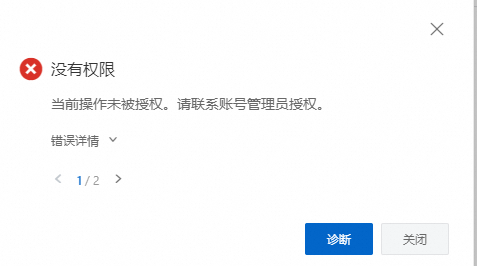

說明對于未授權的資源組,在查看時會提示沒有權限,單擊關閉即可。

相關操作

推薦使用資源組通過上述方式完成對Prometheus資源的精細粒度分權。

如果您在實際使用過程中,同時需要通過標簽來完成分權,可以修改步驟二的自定義策略,添加Condition來完成,如下權限策略所示為具備擁有owner:zaifeng標簽的Prometheus實例的權限。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "arms:List*", "arms:Get*", "arms:Update*", "arms:Exe*", "arms:Create*", "arms:Del*", "arms:Add*", "arms:Check*", "arms:Delete*", "arms:Restart*", "arms:HealthCheck*", "arms:BindPrometheus*", "arms:install*" ], "Resource": "acs:arms:*:*:prometheus/*", "Condition": { "StringEquals": { "acs:RequestTag/owner": [ "zaifeng" ] } } } ] }如果您通過標簽完成分權,在控制臺的操作順序如下:

在首次進入Prometheus實例列表時,會提示權限不足。

說明原因是未選擇具體的標簽,鑒權不通過。

選擇具體的標簽后,便可以查看實例列表。

此處選擇的標簽需要和自定義權限策略中定義的標簽匹配。