本文介紹ACK-TEE(ACK-Trusted Execution Environment)機密計算的概念、核心功能、適用場景、產品方案,以及ACK-TEE和ACK安全沙箱的配合作用等。

基礎概念

為有強安全訴求的用戶提供了基于硬件加密技術的云原生一站式機密計算容器平臺 ,它可以幫助您保護數據使用(計算)過程中的安全性、完整性和機密性,同時簡化了可信或機密應用的開發、交付和管理成本。機密計算可以讓您把重要的數據和代碼放在一個特殊的可信執行加密環境(Trusted Execution Environment,TEE)中,而不會暴露給系統其他部分。其他應用、BIOS、OS、Kernel、管理員、運維人員、云廠商、甚至除了CPU以外的其他硬件均無法訪問機密計算平臺數據,極大減少敏感數據的泄露風險,為您提供了更好的控制、透明度和隱秘性。

核心功能

保護并驗證云端代碼和數據的完整性。

加密數據和代碼,避免在使用過程中被惡意窺探和竊取。

保障您對數據全生命周期的控制。

適用場景

區塊鏈

增強事務處理、共識、智能合約以及密鑰存儲的隱私性和安全性。

密鑰管理

把密鑰管理功能放在Enclave中,提供類似硬件安全模塊(HSM)的功能。

基因計算

敏感數據,對敏感數據的多方計算提供了隱私隔離。

金融

保護支付、交易的安全性。

AI

保護模型等核心機密數據,保護知識產權。

邊緣計算

保護云、邊、端三位一體相互通信的安全以及隱秘性。

數據共享與計算

不同用戶或廠商之間相互共享數據以便挖掘更大的數據經濟價值,但不想把自己的數據泄露給對方。

產品方案

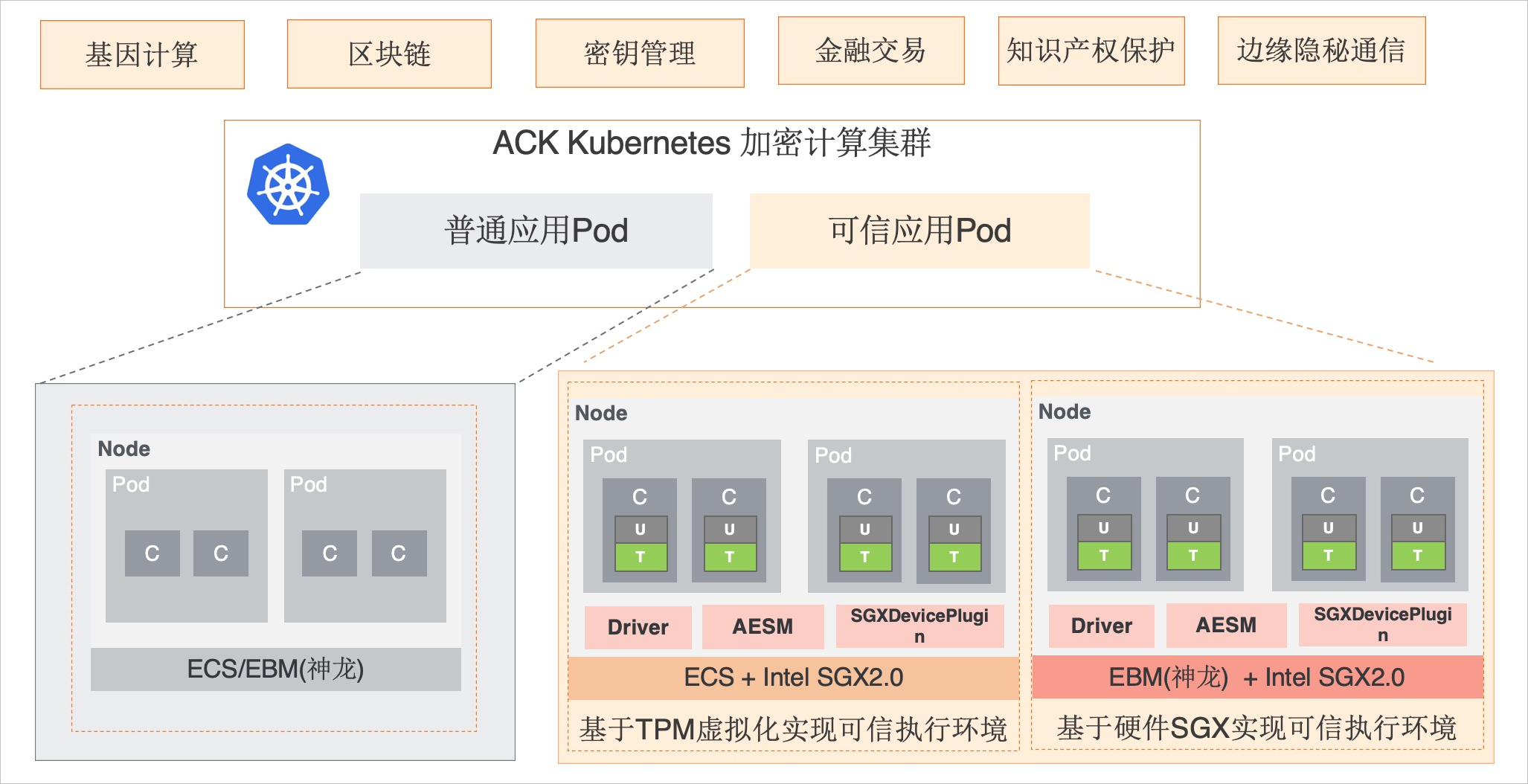

ACK-TEE1.1版的產品方案圖如下所示。

ACK已經上線了基于Intel SGX2.0技術的加密計算托管集群,以便幫助您簡化可信或機密應用的管理和交付成本。在公有云處理數據和代碼時,保護您數據和代碼的完整性和隱秘性,從可信計算基礎中擺脫云廠商的影響。有關如何在ACK上直接創建加密計算托管集群,請參見創建加密計算托管集群。

創建加密計算托管集群說明如下:

Worker節點需選擇規格族為安全增強計算型c7t、安全增強通用型g7t、安全增強內存型r7t的型號。

說明Intel IceLake僅支持基于Intel SGX DCAP的遠程證明方式,不支持基于Intel EPID方式的遠程證明方式,您的程序可能需要適配后才能正常使用遠程證明功能。關于遠程證明的更多信息,請參見attestation-services。

節點初始化時會自動安裝SGX2.0驅動以及TEE-SDK。TEE SDK是阿里云提供的開發加密計算應用的開發者套件,該套件提供與Intel Linux SGX SDK一致的開發模型和編程接口。

為了便于SGX2.0應用訪問AESM,集群默認安裝了AESM DaemonSet。

通過自研的sgx-device-plugin,您可以輕松實現對SGX節點EPC內存資源的發現、管理以及調度。

ACK-TEE機密計算和ACK安全沙箱配合工作的應用場景

傳統OS(操作系統)容器攻擊模型

傳統OS容器(或稱為RunC容器)和宿主機共享Kernel,當內核出現漏洞,容器中惡意應用(如三方或您的應用)會利用漏洞逃逸并滲透到后端系統,危害其他應用和整個服務系統。

ACK安全沙箱隔離惡意應用并阻斷攻擊

ACK安全沙箱容器是基于輕量虛擬機技術(Kangaroo)實現的強隔離。每個Pod都有自己獨立的OS和Kernel,這樣惡意應用的攻擊面從宿主機級別縮小至Pod級別,從而保護其他應用和后端系統。

ACK-TEE加密保護運行中的應用

ACK-TEE是ACK基于Kubernetes提供的機密計算解決方案,用于保護您的敏感代碼和數據,如IP保護、密鑰保護、隱秘通信等。

云計算為您和企業提供了極大的便利,然而數據泄露成了上云過程中最大的擔憂之一。數據泄露可能來源:

黑客攻擊

云廠商的不可信任

云基礎設施安全缺陷

運維和管理人員

安全沙箱和ACK-TEE配合隔離惡意應用并保護敏感應用

ACK安全沙箱和ACK-TEE定位完全不同,它們之間可以相互配合,這樣在您的集群中,既可以隔離惡意應用,又可以保護敏感的應用和數據,做到真正的雙向保護。