本文介紹如何ACK基于Alibaba Cloud Linux實現等保2.0三級版以及如何配置等保合規的基線檢查,以及如何為ACK集群開啟等保加固、配置基線檢查策略。

等保加固滿足的保合規要求

阿里云根據國家信息安全部發布的《GB/T22239-2019信息安全技術網絡安全等級保護基本要求》中對操作系統提出的一些等級保護要求,ACK基于云原生操作系統Alibaba Cloud Linux實現等保2.0三級版。您可以使用ACK的等保加固配置滿足以下等保合規要求:

身份鑒別

訪問控制

安全審計

入侵防范

惡意代碼防范

Alibaba Cloud Linux等保2.0三級版鏡像檢查規則說明

Alibaba Cloud Linux等保2.0三級版鏡像按照《GB/T22239-2019信息安全技術網絡安全等級保護基本要求》進行等級保護加固,滿足對應的檢查項。詳細信息如下表所示。

檢查項類型 | 檢查項名稱 | 檢查內容 |

身份鑒別 | 應對登錄的用戶進行身份標識和鑒別,身份標識具有唯一性,身份鑒別信息具有復雜度要求并定期更換。 |

|

當對服務器進行遠程管理時,應采取必要措施,防止鑒別信息在網絡傳輸過程中被竊聽。 |

| |

應具有登錄失敗處理功能,應配置并啟用結束會話、限制非法登錄次數和當登錄連接超時自動退出等相關措施。 | 檢測是否配置登錄失敗鎖定策略,是否設置空閑會話斷開時間和啟用登錄時間過期后斷開與客戶端的連接設置。 | |

訪問控制 | 應對登錄的用戶分配賬戶和權限。 |

|

應重命名或刪除默認賬戶,修改默認賬戶的默認口令。 |

| |

訪問控制的粒度應達到主體為用戶級或進程級,客體為文件、數據庫表級。 | 檢查重要文件,如訪問控制配置文件和用戶權限配置文件的權限,是否達到用戶級別的粒度。 | |

應及時刪除或停用多余的、過期的賬戶,避免共享賬戶的存在。 |

| |

應授予管理用戶所需的最小權限,實現管理用戶的權限分離。 |

| |

應由授權主體配置訪問控制策略,訪問控制策略規定主體對客體的訪問規則。 |

| |

安全審計 | 應對審計記錄進行保護,定期備份,避免受到未預期的刪除、修改或覆蓋等。 | 檢查auditd文件大小、日志拆分配置或者備份至日志服務器。若自動修復失敗,請先修復啟用安全審計功能檢查項。 |

審計記錄應包括事件的日期和時間、用戶、事件類型、事件是否成功及其他與審計相關的信息。 | 滿足啟用安全審計功能檢查項,即滿足此項。 | |

應啟用安全審計功能,審計覆蓋到每個用戶,對重要的用戶行為和重要安全事件進行審計。 |

| |

應保護審計進程,避免受到未預期的中斷。 | auditd是審計進程audit的守護進程,syslogd是日志進程syslog的守護進程,查看系統進程是否啟動。 | |

入侵防范 | 應能發現可能存在的已知漏洞,并在經過充分測試評估后,及時修補漏洞。 | 云安全中心的漏洞檢測和修復功能可以滿足。如果有其他方式,可自行舉證并忽略此項。 |

應遵循最小安裝的原則,僅安裝需要的組件和應用程序。 |

| |

應關閉不需要的系統服務、默認共享和高危端口。 |

| |

應能夠檢測到對重要節點進行入侵的行為,并在發生嚴重入侵事件時提供報警。 | 云安全中心入侵檢測和告警功能可以滿足。如果已有其他檢測與告警方式,可自行舉證并忽略此項。 | |

應通過設定終端接入方式或網絡地址范圍對通過網絡進行管理的管理終端進行限制。 |

| |

惡意代碼防范 |

| 檢測是否安裝使用云安全中心,如安裝了其他防惡意代碼軟件,可自行舉證并忽略此項。 |

使用Alibaba Cloud Linux等保2.0三級版

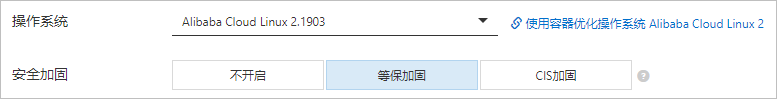

在創建ACK集群時,您可以啟用等保加固。ACK會為集群自動配置對應的等保加固項,使其滿足國家信息安全部發布的《GB/T22239-2019信息安全技術網絡安全等級保護基本要求》中對操作系統的等級保護要求。具體操作,請參見創建集群。

圖 1. 等保加固配置圖

為Alibaba Cloud Linux等保2.0三級版鏡像基線檢查策略配置

阿里云已為Alibaba Cloud Linux 2和Alibaba Cloud Linux 3等保2.0三級版鏡像提供了等保合規的基線檢查標準和掃描程序。本文以Alibaba Cloud Linux 3為例為您介紹如何配置等保合規的基線檢查策略,以實現對ECS實例進行等保合規基線檢查。

前提條件

已購買支持基線檢查的云安全中心。

操作步驟

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產所在的區域:中國或全球(不含中國)。

在左側導航欄,選擇,然后在頁面右上角,單擊策略管理。

配置并執行等保合規的基線檢查策略。

在策略管理面板,單擊添加標準策略頁簽,在基線檢查策略面板,完成配置,并單擊確認。

下文僅介紹主要配置項。詳細信息,請參見(可選)步驟一:設置基線檢查策略。

策略名稱:輸入用于識別該策略的名稱,例如

Alibaba Cloud Linux 3等保合規檢查。基線名稱:選擇。

生效服務器:選擇需要應用該策略的資產分組。新購買的服務器默認歸屬在未分組中,如需對新購資產應用該策略,請選擇未分組。

返回策略管理面板,在面板底部,同時選中基線檢查等級的高和中,然后關閉策略管理。

在基線檢查策略區域下方的下拉列表中,選擇目標策略名稱,本示例為

Alibaba Cloud Linux 3等保合規檢查的策略,然后單擊立即檢查。

檢查完畢后,在基線檢查頁面的列表,單擊基線名稱,然后查看檢查結果。

您可以查看或驗證基線檢查結果。具體操作,請參見步驟三:查看和處理基線檢查結果。