API安全概述

API安全模塊是Web應用防火墻(Web Application Firewall,簡稱WAF)獨立付費的產品模塊。該模塊基于內置檢測機制和自定義檢測策略,自動梳理已接入防護的業務的API資產,檢測API風險(例如未授權訪問、敏感數據過度暴露、內部接口泄露等),通過報表還原API異常事件,審查出境數據和溯源敏感數據泄露事件,為您提供詳細的風險處理建議和API生命周期管理參考數據,幫助您發現和管理業務中存在的全量API接口資產,提升API接口在數據流轉過程中的安全性。本文介紹如何進行使用API安全功能進行防護。

什么是API安全

在數字經濟時代,商業環境變化迅速,企業對外部環境變化的快速響應提出了更高要求。數據需要流通并分享給第三方,以加快效率。通過API接口實現系統之間的相互通信已成為企業內外部系統集成的重要手段。越來越多的行業客戶通過API開放平臺將自身能力和資源開放,以打造產業生態。合作伙伴可以借助開放的優質資源進行快速的集成和創新,從而促進API經濟的誕生,實現數據交互產生更多價值。對于企業服務,提供海量的API服務以及數據增值服務成為一項重要工作。然而,隨著API的快速發展,面臨的風險也在同步增加。攻擊者可能在未授權的情況下獲取API接口的訪問權限,錯誤配置、非法的API訪問請求可能導致敏感數據泄漏。因此,Web應用防火墻通過API監測和流量可視化,自動發現和歸類API業務,形成正常的訪問請求模型,一旦發現異常API訪問,便能結合WAF的處置能力形成閉環。

核心價值

API安全提供了自動化的API接口識別、接口風險檢測及異常攻擊檢測能力,可以幫助您發現和解決以下幾種核心需求:

檢測發現全量API資產。支持自定義檢測策略,方便您的安全團隊需要掌握業務所有的API,以便進行相應的安全管理。

檢測發現API存在的安全風險,比如未授權訪問、弱口令、接口設計的不安全不規范。

檢測發現針對API接口的攻擊行為,比如竊取敏感數據、爬取接口數據、賬號爆破、撞庫、短信轟炸等接口濫用行為,輔助您對可能造成業務損失的攻擊及時處理。

如何檢測您的API安全狀態

在開通API安全前,您可以通過基礎檢測,查看安全事件總覽、資產總覽和安全事件列表數據,幫助您了解您的API安全信息。WAF 3.0包年包月實例提供免費且默認開啟的基礎檢測能力。基礎檢測模塊基于WAF日志進行離線分析,頁面展示您API資產統計數據及異常事件統計數據,并展示近10起針對API的異常調用事件。

如果您不希望了解相關數據,您也可以直接跳過該步驟。

WAF 3.0按量付費實例暫不支持基礎檢測功能。

該功能的展示數據與檢測結果可能會出現延遲。基礎檢測功能由于檢測能力弱于付費開通的API安全,檢測結果可能會出現差異,請以您的API安全檢測結果為準。

登錄Web應用防火墻3.0控制臺。在頂部菜單欄,選擇WAF實例的資源組和地域(中國內地、非中國內地)。

在左側導航欄,選擇。

在基礎檢測區域,查看基礎檢測數據。

安全事件總覽:包括API安全事件總數、高危事件數、中危事件數和低危事件數。

資產總數:包括API資產總數、活躍API數、失活API數。

安全事件列表:通過卡片,查看安全事件的名稱、API路徑、域名、攻擊源和產生時間。

基礎檢測功能的相關數據及異常事件信息,不支持查看詳情。如果您希望查看傳輸敏感數據API數,或查看安全事件的更多風險詳情和處置建議,您可以開通API安全。

API安全功能介紹

API安全模塊基于內置檢測機制和客戶自定義檢測策略,針對已接入WAF的業務流量,識別其中存在的API接口,分析API接口存在的各類安全風險,檢測API在實際應用過程中存在的各類異常調用或攻擊行為,監測敏感數據跨境流轉、溯源敏感數據泄露事件,幫助您實現全面的API資產管理和安全檢測及防護能力。API安全除概覽頁簽外主要包含四個功能大類:資產管理、風險與事件、安全合規審查與溯源審計以及策略配置。

資產信息模塊支持資產信息的查詢、統計和管理。

風險與事件統計模塊支持風險檢測、安全事件和整體概覽維度的數據查詢統計。

如果您的業務需要對非中國內地地域提供數據時,您需要向所在地省級網信部門向國家網信部門申報數據出境安全評估。您可以使用API安全合規審查和溯源審計功能,對出境數據進行審查和溯源。僅中國內地支持。

策略配置支持您在風險檢測、安全事件、敏感數據、鑒權憑據、業務用途、生命周期管理、生效對象、日志訂閱等方面配置相關的策略,并更改策略的開啟與禁用狀態。除了默認配置以外,還支持您自主配置自定義策略。

四個功能大類中具體包含了以下七個的功能頁簽。

頁簽名稱 | 功能類目 | 功能簡介 |

概覽 | - | 包含API資產走勢、風險走勢及站點統計、攻擊走勢及站點統計、請求敏感數據類型統計、響應敏感數據類型統計圖表。 |

資產管理 | 資產管理 | API安全通過離線分析業務訪問日志,自動檢測流量中存在的所有API,并支持根據接口特征,自動識別API業務用途。 |

風險檢測 | 風險與事件 | 檢測API存在的未授權訪問、敏感數據暴露等各類安全風險,并提供詳細的風險分析及安全處置建議。 |

安全事件 | 風險與事件 | 監控分析API的調用行為,及時發現各類異常訪問或攻擊行為。 |

合規審查 | 安全合規審查與溯源審計 | 依據《數據出境安全評估辦法》,API安全對如下場景的出境數據(包括個人信息數據、個人敏感信息數據)進行合規審查,幫助您快速識別API資產中存在的數據出境風險:

|

溯源審計 | 安全合規審查與溯源審計 | 當發生敏感數據安全事件時,API安全支持通過日志和敏感數據樣例數據,交叉溯源安全事件。 |

策略配置 | 策略配置 | 在內置檢測機制的基礎上,API安全支持自定義符合業務特征的檢測策略,使得識別出的API資產更符合實際業務情況,進一步提高API安全檢測的準確率與召回率。支持防護對象級別開啟API安全,靈活控制API安全的生效對象。 |

開通API安全服務

準備工作

已開通WAF 3.0服務。具體操作,請參見開通包年包月WAF 3.0、開通按量付費WAF 3.0。

云產品接入(MSE、FC或SAE 2.0)的防護對象暫不支持該功能。

如何開通API安全

API安全所有的計算和分析均離線完成,不會主動探測接口,不會對業務運行產生任何影響。

API安全會檢測符合指定特征的請求響應的內容,用于判斷API是否存在數據泄露風險。開通API安全,就意味著授權WAF進行相關分析。開通前,請根據實際業務進行評估。

登錄Web應用防火墻3.0控制臺。在頂部菜單欄,選擇WAF實例的資源組和地域(中國內地、非中國內地)。

在左側導航欄,選擇。

開通API安全。

開通試用API安全

說明高級版、企業版、旗艦版可免費試用一次API安全。

試用時長為開通后的7天內。試用結束后,如果您未開通正式版本,試用期間生成的分析數據將被立即清除。如果您需要保留試用期間的數據,繼續使用API安全,請在試用結束前,開通正式版API安全。

在API安全頁面,單擊申請體驗。按照API安全解決方案試用申請頁面的提示,填寫試用申請信息并單擊提交。

阿里云工程師在收到試用申請的一周時間內,將通過提交的聯系方式聯系您,與您確認試用相關事宜。試用申請審核通過后,您的WAF實例會自動開通API安全功能。

開通正式版API安全

在API安全頁面,單擊立即開通。

在立即開通面板,選擇API安全開啟后,單擊立即購買并完成支付。

API安全概覽

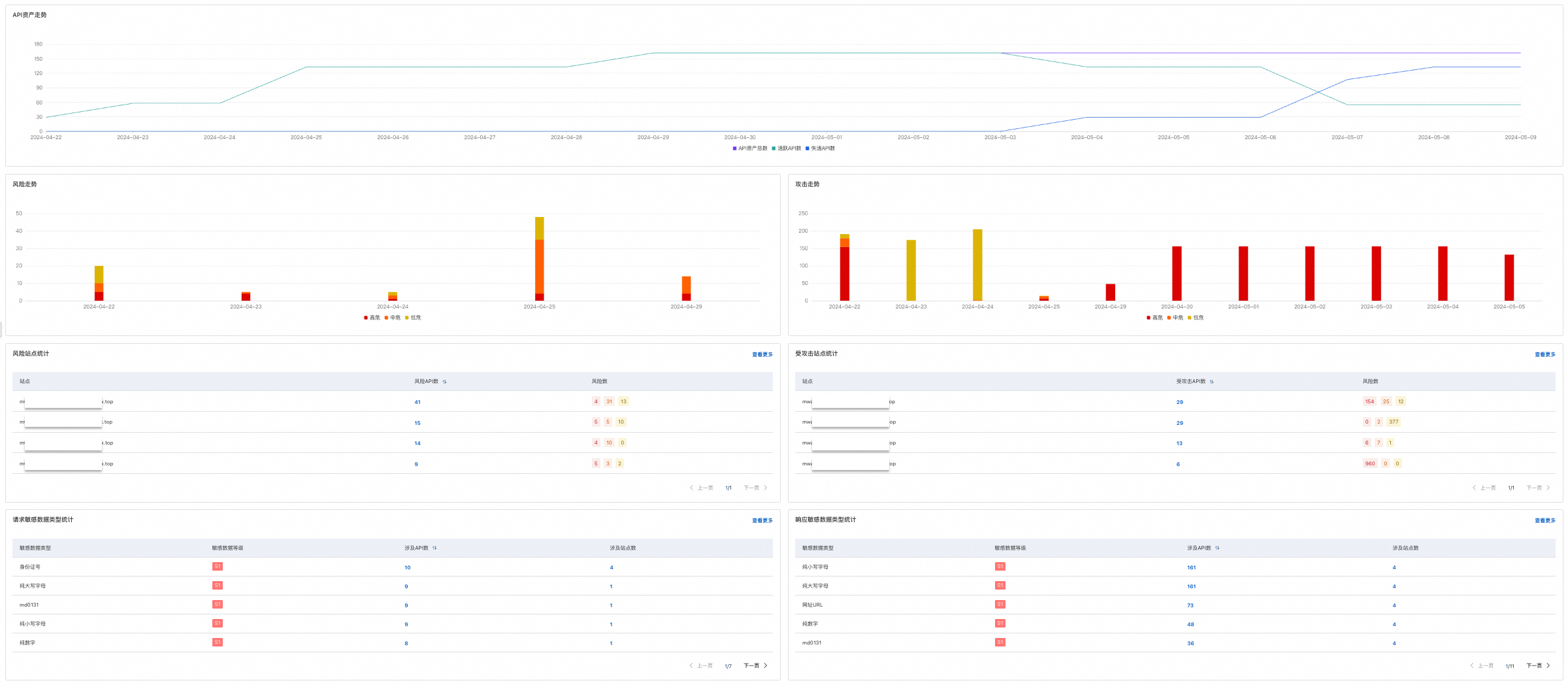

在API安全頁面的概覽頁簽,您可以查看您的API資產走勢、風險走勢及風險站點統計、攻擊走勢及受攻擊站點統計、請求敏感數據類型統計、響應敏感數據類型統計圖表,如下圖所示。統計周期默認為30天。

支持的查詢與篩選操作

在API資產走勢、風險走勢及攻擊走勢圖中,您可以根據您的數據需求單擊走勢圖下方的屬性,如API資產總數、活躍API數等,篩選您希望展示在走勢圖中的數據。

在風險站點統計、受攻擊站點統計、請求敏感數據類型統計、響應敏感數據類型統計表中,支持您對展示的數據進行升序和降序排列的切換。

如果您想查看風險檢測的更多信息,可以單擊風險站點統計表格右上角的查看更多按鈕,跳轉到對應頁簽查看詳情。您也可以單擊表格內的對應數字跳轉到對應頁面查看該篩選條件下的詳情內容。

如果您想查看安全事件的更多信息,可以單擊受攻擊站點統計表格右上角的查看更多按鈕,跳轉到對應頁簽查看詳情。您也可以單擊表格內的對應數字跳轉到對應頁面查看該篩選條件下的詳情內容。

如果您想查看資產管理的更多信息,可以單擊請求敏感數據類型統計表格,或者響應敏感數據類型統計表格右上角的查看更多按鈕,跳轉對應頁簽查看詳情。您也可以單擊表格內的對應數字跳轉到對應頁面查看該篩選條件下的詳情內容。

相關問題

您可以在云監控控制臺設置API安全事件的監控和告警,使WAF在檢測到高危風險事件時向您發送告警通知,幫助您及時掌握API資產的安全狀態。具體操作,請參見設置WAF攻擊事件的監控與告警。

您可以從以下問題了解更多關于API安全的能力:

接口業務用途標簽主要用于標識接口的功能用途,如登錄接口、注冊接口、發送短信接口等。方便您按功能分門別類管理,同時也為各類場景化的安全風險和事件檢測提供基礎,如需要檢測賬號爆破,則首先要識別出登錄接口。API安全業務用途支持用戶自定義,并且支持多標簽展示,識別邏輯主要基于API路徑特征和參數名特征進行匹配。API安全內置的業務用途如下表所示。

類型名稱

賬號密碼登錄

手機驗證碼登錄

郵箱驗證碼登錄

微信登錄

支付寶登錄

OAuth認證

OIDC認證

SAML認證

SSO認證

登錄服務

注銷登錄

賬號密碼注冊

手機驗證碼注冊

郵箱驗證碼注冊

微信注冊

支付寶注冊

注冊服務

短信發送

郵件發送

重置密碼

驗證碼校驗

狀態檢查

訂單查詢

訂單導出

訂單更新

訂單支付

日志查詢

日志上報

日志導出

日志服務

GraphQL

SQL服務

文件上傳

文件下載

文件服務

后臺管理

數據看板

監控服務

信息發送

數據檢查

數據查詢

數據上傳

數據下載

添加數據

編輯數據

數據更新

數據分享

數據刪除

數據同步

數據提交

數據拷貝

數據審計

數據保存

取消

啟動

批處理

暫停

綁定

調試

設置

關閉

服務對象標簽主要代表接口的調用方或使用者是誰,如是給內部辦公使用的,或是提供公開服務的。產品對于服務對象的識別,主要基于接口命名特征和訪問來源的聚集性進行判斷。目前分為以下三類:

內部辦公:面向內部員工提供服務的API接口。

三方合作:面向第三方生態合作方提供的API接口。

公共服務:面向互聯網提供服務的API接口。

敏感數據是指識別模型從接口請求和響應內容中檢出的敏感數據類型,該功能支持自定義,敏感等級標簽按照S1-S4劃分,數字越大敏感等級越高,與數據安全中心對齊。

默認支持的敏感數據的等級及歸類如下表所示。

數據類型

英文名稱

敏感等級

數據歸類

身份證(中國內地)

ID Card Number (Chinese Mainland)

S3

個人信息、個人敏感信息

儲蓄銀行卡

Debit Card

S3

個人信息、個人敏感信息

姓名(簡體中文)

Full Name (Simplified Chinese)

S2

個人信息

地址(中國內地)

Address (Chinese Mainland)

S2

個人信息

手機號(中國內地)

Mobile Number (Chinese Mainland)

S2

個人信息

郵箱

Email Address

S2

個人信息

護照號(中國內地)

Passport Number (Chinese Mainland)

S3

個人信息、個人敏感信息

港澳通行證

Mainland Travel Permit for Hong Kong and Macao Residents

S3

個人信息、個人敏感信息

車牌號(中國內地)

License Plate Number (Chinese Mainland)

S2

個人信息

電話號碼(中國內地)

Phone Number (Chinese Mainland)

S2

個人信息

軍官證

Military Officer Card

S3

個人信息、個人敏感信息

性別

Gender

S2

個人信息

民族

Ethnic Group

S2

個人信息

省份(中國內地)

Province (Chinese Mainland)

S1

城市(中國內地)

City (Chinese Mainland)

S1

身份證(中國香港)

ID Card Number (Hong Kong, China)

S3

個人信息、個人敏感信息

姓名(繁體中文)

Full Name (Traditional Chinese)

S2

個人信息

姓名(英文)

Full Name (English)

S2

個人信息

身份證(馬來西亞)

ID Card Number (Malaysia)

S3

個人信息、個人敏感信息

身份證(新加坡)

ID Card Number (Singapore)

S3

個人信息、個人敏感信息

信用卡 借貸銀行卡

Lending Bank Card

S3

個人信息、個人敏感信息

SwiftCode SWIFT Code

SWIFT Code

S1

SSN

SSN

S3

個人信息、個人敏感信息

電話號碼 (美國)

Telephone Number (United States)

S2

個人信息

宗教信仰

Religious Belief

S3

個人信息、個人敏感信息

IP地址

IP Address

S2

個人信息

MAC地址

MAC Address

S2

個人信息

JDBC連接串

JDBC Connection String

S3

個人信息、個人敏感信息

PEM證書

PEM Certificate

S2

個人信息、個人敏感信息

KEY私鑰

Private Key

S3

個人信息、個人敏感信息

AccessKeyId

AccessKey ID

S3

個人信息、個人敏感信息

AccessKeySecret

AccessKey Secret

S3

個人信息、個人敏感信息

IPv6地址

IPv6 Address

S2

個人信息

日期

Date

S1

IMEI

IMEI

S2

個人信息

MEID

MEID

S2

個人信息

Linux-Passwd文件

Linux Password File

S3

Linux-Shadow文件

Linux Shadow File

S3

URL鏈接

URL

S1

營業執照號碼

Business License Number

S1

稅務登記證號碼

Tax Registration Certificate Number

S1

組織機構代碼

Organization Code

S1

統一社會信用代碼

Unified Social Credit Code

S1

車輛識別碼

Vehicle Identification Number

S2

接口敏感等級部分劃分為高敏感、中敏感、低敏感、無。接口敏感等級的劃分規則如下。

高敏感:接口響應內容中包含S3級別及以上的敏感數據類型,或單次返回超過20條S2級別的敏感數據類型

中敏感:接口響應內容中包含S2級別敏感數據類型

低敏感:接口響應內容中包含S1級別敏感數據類型

無敏感:接口響應內容中無敏感數據

風險大類

類型名稱

等級

風險說明

處置建議

安全規范

不安全的HTTP方法

低

經API安全風險檢測模型分析,該接口使用了不安全的HTTP方法,攻擊者可能通過此類方法探測服務器信息或直接篡改服務器數據。例如PUT方法可能被攻擊者利用上傳惡意文件,DELETE方法可能被利用刪除服務器資源等。

建議根據業務需求改造接口,禁用PUT/DELETE/TRACE/OPTIONS等不安全的HTTP方法。

JWT弱簽名算法

低

經API安全風險檢測模型分析,該接口使用了JWT弱簽名算法。

建議使用RS256等更安全的簽名算法,并保證密鑰強度和密鑰傳輸存儲過程的安全性。

參數為URL

低

經API安全風險檢測模型分析,該接口的請求參數的值存在URL鏈接,可能存在SSRF等攻擊風險。

建議根據業務需求改造接口,避免直接使用參數中由用戶控制的URL,同時嚴格限制參數內容并過濾非法字符。

賬號安全

密碼明文傳輸

低

經API安全風險檢測模型分析,該接口明文傳輸賬號密碼,攻擊者可能在傳輸過程中通過監聽等手段竊取用戶賬密信息,導致賬號被盜用。

建議對密碼字段加密或哈希處理后傳輸,避免被攻擊者監聽竊取。

允許弱密碼

低

經API安全風險檢測模型分析,該登錄接口存在弱口令,攻擊者可能通過暴力破解的方式竊取賬號。

建議增加密碼強度限制,通常應包含大寫、小寫、數字、符號的至少三種,且長度不小于8位。對于已存在的弱密碼賬號,建議及時通知修改。

內部應用存在弱口令

高

經API安全風險檢測模型分析,該內部應用登錄接口存在弱口令,攻擊者可能通過暴力破解的方式竊取賬號。

建議增加密碼強度限制,通常應包含大寫、小寫、數字、符號的至少三種,且長度不小于8位。對于已存在的弱密碼賬號,建議及時通知修改。

存在默認密碼

中

經API安全風險檢測模型分析,該接口應用疑似存在默認密碼,攻擊者可能利用默認密碼竊取未修改密碼的賬號。

建議對存在默認密碼的應用,在賬號首次登錄時強制修改密碼。對于當前已存在的賬號,建議及時通知修改。

返回明文密碼

低

經API安全風險檢測模型分析,該接口的響應內容中包含明文密碼,攻擊者可能在傳輸過程中通過監聽等手段竊取用戶賬密信息,導致賬號被盜用。

建議根據業務需求改造接口,避免接口返回明文的密碼信息。

Cookie中存儲密碼

低

經API安全風險檢測模型分析,該接口的Cookie中存儲了賬號密碼信息,易被攻擊者竊取。

建議根據業務需求改造接口,避免在Cookie中存儲賬密等重要敏感信息。

登錄接口缺乏限制

中

經API安全風險檢測模型分析,該登錄接口疑似缺少驗證碼限制機制,攻擊者可能利用該缺陷無限制爆破賬號密碼。

建議增加驗證碼限制,特別是當多次登錄失敗時,可通過增加驗證碼校驗的方式,避免賬號爆破等攻擊行為。

登錄失敗提示不合理

低

經API安全風險檢測模型分析,該登錄接口的登錄失敗提示不合理,可能泄漏賬號是否存在的信息。攻擊者可能利用該提示枚舉已存在的賬號并對其進行攻擊,或獲取用戶注冊量等重要業務數據。

建議在登錄失敗時,返回“用戶名或密碼錯誤”,避免直接提示“用戶名不存在”等可能體現賬號注冊情況的數據。

URL傳輸賬號密碼

中

經API安全風險檢測模型分析,該接口通過URL傳輸賬號密碼數據,當URL被他人獲取后極易造成賬密泄漏。通常,URL容易被他人通過日志、Referer或瀏覽器頁面獲取

建議使用POST方式,通過Body傳遞賬密數據。

訪問控制

內部應用公網可訪問

低

經API安全風險檢測模型分析,該接口屬于內部應用且未做訪問限制,公網可訪問。內部應用暴露在公網,可能會被攻擊者惡意利用或攻擊。

建議增加訪問控制保護策略,如通過IP白名單的方式限制訪問來源。

接口未限制訪問來源

低

經API安全風險檢測模型分析,該接口的訪問來源存在不符合接口訪問來源基線(IP或者地域)。

建議增加訪問控制保護策略,通過IP黑白名單或區域封禁功能,限制訪問來源。

接口未限制訪問工具

低

經API安全風險檢測模型分析,該接口訪問所使用的客戶端類型不符合接口的訪問客戶端基線。

建議增加訪問控制保護策略,限制訪問工具,避免攻擊者使用惡意工具攻擊接口或爬取數據。

接口未限制訪問速率

低

經API安全風險檢測模型分析,該接口日常訪問頻率為單IP每分鐘多少次,針對此類接口,可配置頻次限制策略,避免接口被非法調用。

建議增加訪問控制保護策略,限制高頻訪問。

權限管理

鑒權憑據強度較弱

中

經API安全風險檢測模型分析,該接口的鑒權憑據隨機性不足,容易被攻擊者暴力猜解,導致未授權或越權訪問。

建議增強鑒權憑據的隨機性,避免長度過短或有明顯的格式特征。

敏感接口未鑒權

高

經API安全風險檢測模型分析,該接口包含高敏感等級數據且可以未授權訪問,可能導致敏感數據泄漏。

建議增加嚴格完善的身份驗證機制,避免接口被未授權或越權利用。

內部接口可未授權訪問

高

經API安全風險檢測模型分析,該接口屬于內部應用接口且可以未授權訪問,可能導致內部應用被越權使用或內部數據泄漏。

建議增加嚴格完善的身份驗證機制,避免接口被未授權或越權利用。

URL傳輸憑據信息

中

經API安全風險檢測模型分析,該接口通過URL傳輸鑒權憑據信息,當URL被他人獲取后極易造成權限濫用。通常,URL容易被他人通過日志、Referer或瀏覽器頁面獲取。

建議使用其他方式傳遞鑒權憑據,如自定義Header、Cookie、Body等。

AK信息泄漏

高

經API安全風險檢測模型分析,該接口響應內容中包含AccessKey ID和AccessKey Secret,可能被攻擊者非法利用。

建議根據業務需求改造接口,避免接口返回AKSK信息。此外,應禁用或刪除已泄漏的AccessKey。

數據保護

返回敏感數據類型過多

中

經API安全風險檢測模型分析,該接口響應內容中包含的敏感數據類型過多,可能存在不必要的數據透出,容易造成數據泄漏。

建議根據業務實際需求確認返回各數據類型的必要性,對重要敏感數據脫敏處理并刪除不必要的數據類型。

返回敏感數據數量過多

中

經API安全風險檢測模型分析,該接口響應內容中包含敏感數據,未限制返回數據量,容易造成數據大量泄漏。

建議根據業務實際需求限制單次返回的數據量,避免攻擊者利用該接口大量獲取敏感數據。

敏感數據未有效脫敏

中

經API安全風險檢測模型分析,該接口的響應內容中存在將已脫敏和未脫敏的相同數據同時返回前端的情況,未實現有效脫敏。

建議結合樣例數據確認風險,對于已脫敏處理的數據,應避免在其他位置明文透出。

服務器敏感信息泄漏

高

經API安全風險檢測模型分析,該接口的部分響應內容中包含服務器敏感信息,攻擊者可能利用該信息攻擊服務器獲取控制權限。

建議結合樣例數據確認風險,排查返回數據是否符合預期,避免此類數據直接返回前端。

泄漏內網IP地址

中

經API安全風險檢測模型分析,該接口的響應內容中疑似包含內網IP地址,泄漏內部網絡信息,攻擊者可能利用該信息攻擊內網應用。

建議根據業務需求改造接口,避免內部網絡信息泄漏。

URL傳輸敏感數據

中

經API安全風險檢測模型分析,該接口通過URL傳輸高敏感等級數據,當URL被他人獲取后可能導致敏感數據泄漏。通常,URL容易被他人通過日志、Referer或瀏覽器頁面獲取。

在傳遞敏感數據時,建議使用POST方法將敏感數據通過請求體傳輸。

接口設計

請求參數可遍歷

低

經API安全風險檢測模型分析,該接口的請求參數格式固定易構造,攻擊者可能按照該參數特征遍歷參數值,批量獲取數據。

建議根據業務需求提高參數的隨機性,避免使用短數字等格式簡單、容易猜解的參數值。

返回數據量可修改

低

經API安全風險檢測模型分析,該接口的請求參數用于控制返回數量且可修改為任意值,攻擊者可能通過修改該參數,單次獲取大量數據。

建議根據業務需求增加限制,僅提供少數可選的固定值,避免接口被惡意利用獲取大量數據。

數據庫查詢

高

經API安全風險檢測模型分析,該接口的請求參數中包含數據庫查詢語句,攻擊者可能利用該接口執行任意的數據庫操作,攻擊數據庫或竊取重要數據。

建議根據業務需求改造接口,避免直接傳遞數據庫查詢語句,同時嚴格限制參數內容并過濾非法字符。

命令執行接口

高

經API安全風險檢測模型分析,該接口的請求參數中包含系統命令執行語句,攻擊者可能利用該接口執行任意的系統命令,獲取服務器控制權限或竊取重要數據。

建議根據業務需求改造接口,避免直接傳遞命令語句,同時嚴格限制參數內容并過濾非法字符。

任意短信內容發送

中

經API安全風險檢測模型分析,該短信發送接口的請求參數中發現手機號及疑似待發送的短信內容,攻擊者可能利用該接口向指定號碼發送惡意短信。

建議根據業務需求改造接口,使用固定模板填充的方式構造待發送的內容。

任意郵件內容發送

中

經API安全風險檢測模型分析,該郵件發送接口的請求參數中發現郵箱號及疑似待發送的郵件內容,攻擊者可能利用該接口向指定郵箱發送惡意郵件。

建議根據業務需求改造接口,使用固定模板填充的方式構造待發送的內容。

短信驗證碼泄漏

高

經API安全風險檢測模型分析,該短信發送接口的響應參數中疑似包含驗證碼,攻擊者可能利用該接口直接獲取驗證碼,繞過短信驗證機制。

建議根據業務需求改造接口,禁止直接將驗證碼返回前端,驗證碼校驗過程應在后端完成。

郵件驗證碼泄漏

高

經API安全風險檢測模型分析,該郵件發送接口的響應參數中疑似包含驗證碼,攻擊者可能利用該接口直接獲取驗證碼,繞過郵件驗證機制。

建議根據業務需求改造接口,禁止直接將驗證碼返回前端,驗證碼校驗過程應在后端完成。

指定文件下載

中

經API安全風險檢測模型分析,該文件下載接口的請求參數中包含文件路徑,攻擊者可能通過修改該參數下載任意文件竊取重要數據。

建議根據業務需求改造接口,禁止直接通過完整的文件路徑下載文件,同時嚴格限制參數內容并過濾非法字符,避免攻擊者利用該接口下載任意文件。

應用異常信息泄漏

中

經API安全風險檢測模型分析,該接口的部分響應內容中包含應用異常信息,攻擊者可能通過返回的異常內容,獲取服務器應用配置等相關敏感信息。

建議優化業務異常處理機制,在發生異常時統一返回指定內容或跳轉至指定頁面,避免直接返回異常信息導致應用信息泄漏。

數據庫異常信息泄漏

中

經API安全風險檢測模型分析,該接口的部分響應內容中包含數據庫異常信息,攻擊者可能通過返回的異常內容,獲取數據庫查詢語句及庫表名等信息,進而發起SQL注入等惡意攻擊。

建議優化業務異常處理機制,在發生異常時統一返回指定內容或跳轉至指定頁面,避免直接返回異常信息導致數據庫信息泄漏。

自定義

自定義風險規則

自定義等級

經API安全風險檢測模型分析,該接口命中自定義風險檢測規則。

顯示您在策略配置中輸入的內容。

大類名稱

類型名稱

事件說明

處置建議

基線異常

異常高頻訪問

訪問頻率遠高于接口的日常頻率基線,可能存在接口濫用或CC攻擊等惡意行為。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常頻率分布基線,配置訪問頻率限制策略,保障接口資源合理使用。

異常IP訪問內部接口

來源IP不符合接口日常訪問的IP分布基線,可能存在異常調用行為。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常IP分布基線,配置IP白名單策略并阻斷其他IP的訪問,保障接口資源合理使用。

異常地區訪問內部接口

IP所屬地區不符合接口日常訪問的地區分布基線,可能存在異常調用行為。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常地區分布基線,配置區域封禁策略,保障接口資源合理使用。

使用異常工具訪問

訪問所用工具不符合接口日常訪問的工具分布基線,可能存在異常調用。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常訪問工具分布基線,配置ACL訪問控制策略或啟用Bot防護模塊,保障接口資源合理使用。

異常時間段訪問

在異常時間段內,存在調用接口情況,可能出現異常調用。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。

參數值異常的訪問

訪問過程中請求參數的格式與日常特征不符,可能存在異常調用或攻擊行為。

建議結合請求樣例數據及日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。若確認存在Web攻擊行為,建議結合Web防護模塊進行保護,保障接口資源合理使用。

賬號風險

內部應用弱口令登錄

IP疑似使用弱口令登錄內部應用。

建議結合日志詳情確認登錄是否成功。針對賬號服務,建議增加密碼強度限制,通常應包含大寫、小寫、數字、符號的至少三種,且長度不小于8位。對于已存在的弱密碼賬號,建議及時通知修改。

爆破用戶名

IP進行多次登錄嘗試,期間使用相對固定的密碼但不斷變換用戶名,疑似爆破用戶名的攻擊行為。

建議結合日志詳情確認登錄是否成功,定期修改密碼并確保不使用弱口令。針對登錄服務,建議增加驗證碼限制登錄嘗試次數,或配置訪問頻率限制策略,保障登錄接口合理使用。

爆破登錄密碼

IP多次進行登錄嘗試,期間使用相對固定的賬號但不斷變換密碼,疑似對目標賬號進行密碼爆破的攻擊行為。

建議結合日志詳情確認登錄是否成功,定期修改密碼并確保不使用弱口令。針對登錄服務,建議增加驗證碼限制登錄嘗試次數,或配置訪問頻率限制策略,保障登錄接口合理使用。

撞庫攻擊

IP多次登錄嘗試,期間使用大量不同的賬密,疑似撞庫攻擊行為。

建議結合日志詳情確認登錄是否成功,定期修改密碼并確保不使用弱口令。針對登錄服務,建議增加驗證碼限制登錄嘗試次數,或配置訪問頻率限制策略,保障登錄接口合理使用。

短信驗證碼爆破

IP多次進行短信驗證碼校驗嘗試,期間使用大量不同的驗證碼,疑似短信驗證碼爆破的攻擊行為。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常頻率分布基線,配置訪問頻率限制策略,保障接口資源合理使用。

郵件驗證碼爆破

IP多次進行郵件驗證碼校驗嘗試,期間使用大量不同的驗證碼,疑似郵件驗證碼爆破的攻擊行為。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常頻率分布基線,配置訪問頻率限制策略,保障接口資源合理使用。

批量注冊

IP多次進行注冊請求,疑似批量的賬號注冊行為,可能導致系統產生大量垃圾賬號。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常頻率分布基線,配置訪問頻率限制策略,保障接口資源合理使用。

API濫用

惡意消耗短信資源

IP多次短信發送請求,疑似惡意消耗短信資源或利用接口進行短信轟炸,可能導致業務資損。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,應限制單個手機號發送短信的頻次,并結合接口日常頻率分布基線,配置訪問頻率限制策略,保障接口資源合理使用。

惡意消耗郵件資源

IP多次進行郵件發送請求,疑似惡意消耗郵件服務資源或利用接口進行郵件轟炸,可能影響郵件服務的穩定性。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,應限制單個郵箱發送郵件的頻次,并結合接口日常頻率分布基線,配置訪問頻率限制策略,保障接口資源合理使用。

批量下載

IP多次進行數據導出或下載請求,批量獲取了大量文件數據,可能存在數據泄漏風險。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,可以結合接口日常頻率分布基線,配置訪問頻率限制策略,保障接口資源合理使用。

遍歷爬取接口數據

IP多次調用接口,期間存在參數遍歷行為,疑似在爬取接口數據。

建議結合日志詳情排查確認,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。此外,建議根據業務需求提高參數的隨機性,避免使用短數字等格式簡單、容易猜解的參數值。

惡意攻擊API接口

IP對接口發起Web攻擊行為,攻擊均已被Web攻擊防護模塊攔截。

建議結合日志詳情分析IP行為,對于明確惡意的IP,可通過配置IP黑名單的方式攔截阻斷。

敏感數據泄漏

未授權訪問獲取敏感數據

IP調用接口訪問過程疑似未授權,且獲取了敏感數據,可能存在數據泄漏風險。

建議結合日志詳情排查確認。針對重要接口,應增加嚴格完善的身份驗證機制,避免接口被未授權或越權利用。

獲取大量敏感數據

IP調用接口,獲取了多條敏感數據,可能存在數據泄漏風險。

建議結合日志詳情排查確認。對重要敏感數據脫敏處理并刪除不必要的數據類型。此外,可以結合接口日常頻率分布基線,配置訪問頻率限制。

境外IP獲取大量敏感數據

IP調用了接口,訪問IP來自境外,且獲取了多條敏感數據,可能存在數據泄漏及數據合規風險。

建議結合日志詳情排查確認。敏感數據跨境傳輸可能存在合規風險,若確實存在業務需求,建議評估后及時申報或備案。

響應異常

接口返回異常報錯信息

IP調用接口訪問過程中,接口疑似返回了異常報錯信息,可能導致應用配置等重要信息泄漏。

建議結合日志詳情排查分析,確認接口運行是否正常。此外,應優化業務異常處理機制,在發生異常時統一返回指定內容或跳轉至指定頁面,避免直接返回異常信息導致應用信息泄漏。

接口返回數據庫報錯信息

IP調用接口訪問過程中,接口疑似返回了數據庫報錯信息,可能導致數據庫語句及庫表名稱等重要信息泄漏。

建議結合日志詳情排查分析,確認接口運行是否正常。此外,應優化業務異常處理機制,在發生異常時統一返回指定內容或跳轉至指定頁面,避免直接返回異常信息導致數據庫信息泄漏。

接口返回系統敏感信息

IP調用接口訪問過程中,接口疑似返回了重要的服務器敏感信息,存在數據泄漏風險。

建議結合日志詳情排查分析,確認返回數據是否符合預期,避免此類數據直接返回前端。

接口響應狀態異常

IP調用接口訪問過程中,異常響應占比超過80%,疑似源站服務存在異常

建議結合日志詳情排查分析,確認接口運行是否正常。

自定義事件

自定義事件規則

IP調用接口訪問行為命中自定義事件檢測模型。

顯示用戶在策略配置中輸入的內容。

API安全模塊支持檢測API漏洞,還原API異常事件,并提供詳細的漏洞處理建議,以幫助企業降低數據泄漏風險。

風險類型

說明

API漏洞

是企業可能將內部接口(例如用于內部辦公、開發測試、運營管理的接口)暴露在公網上,從而導致攻擊者可以通過API獲取敏感數據。

API異常事件

API在預定義的業務需求和訪問場景下出現異常行為,即不符合正常基線的行為。

根據《數據出境安全評估辦法》,申報標準如下:

評估類型

評估結果

自上年1月1日起累計向境外提供個人信息關聯自然人數大于100000

符合申報要求

自上年1月1日起累計向境外提供個人敏感信息關聯自然人數大于10000

自上年1月1日起存在數據出境行為且累計流轉個人信息關聯自然人數大于1000000

自上年1月1日起累計向境外提供個人信息關聯自然人數小于100000

未達到申報要求

自上年1月1日起累計向境外提供個人敏感信息關聯自然人數小于10000

自上年1月1日起存在數據出境行為且累計流轉個人信息關聯自然人數小于1000000