開通Web 應用防火墻 WAF(Web Application Firewall)后,阿里云默認為WAF提供最大5 Gbps的DDoS基礎防護能力。DDoS基礎防護通過對進入WAF的流量進行清洗,有效防御DDoS攻擊,緩解WAF因流量激增進入黑洞。本文介紹什么是DDoS基礎防護、如何防御WAF進入黑洞、WAF進入黑洞后如何處理。

DDoS基礎防護

防護能力

阿里云免費為Web 應用防火墻 WAF(Web Application Firewall)提供最大5 Gbps的DDoS基礎防護能力。不同地域支持的最大免費防護規格不同,更多信息,請參見DDoS基礎防護黑洞閾值。

防護原理

在不影響正常業務的前提下,DDoS基礎防護會對流入WAF的流量(包括正常流量和攻擊流量)進行清洗,將可疑DDoS攻擊流量從原始網絡路徑中重定向到清洗設備上,識別并剝離惡意流量后,將還原的合法流量回注到原始網絡中轉發給WAF,有效防御DDoS攻擊。

流量清洗

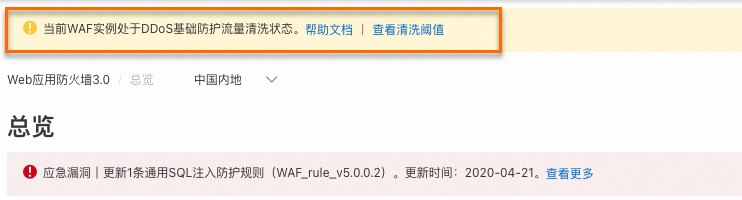

當流入WAF的流量觸發流量清洗條件時,DDoS基礎防護會對流量進行清洗。實例處于清洗狀態時,您可以在Web應用防火墻3.0控制臺頂部橫幅區域收到提示信息。

清洗條件

當流入WAF的流量滿足流量模型特征,且達到設置的清洗閾值時,會觸發流量清洗。

流量模型的特征:DDoS基礎防護能夠基于阿里云的大數據能力,自動學習您的業務流量基線,并結合算法識別異常攻擊。

流量大小:根據實際QPS設置的清洗閾值。一個WAF實例防護的公網IP資產的清洗閾值相同,包括獨享IP、共享集群智能負載均衡的所有防護節點。

說明如果流入WAF的業務帶寬超過清洗閾值,但沒有被識別到攻擊行為,則不會觸發清洗操作。

清洗閾值

流量清洗的方法包括過濾攻擊報文、限制流量速度、限制數據包速度等。所以,在使用DDoS基礎防護時,您需要設置以下閾值:

BPS(Bits per Second,數據傳輸速率)清洗閾值:當入方向流量超過BPS清洗閾值時,會觸發流量清洗。

PPS(Packet per Second,數據包收發速率)清洗閾值:當入方向數據包數超過PPS清洗閾值時,會觸發流量清洗。

WAF的清洗閾值由實際業務QPS決定,具體計算方式如下表所示。

類型

對應值

最大BPS清洗閾值(Mbps)

MAX(800,QPS*4.5/150)

最大PPS清洗閾值(pps)

MAX(800000,QPS*4.5)

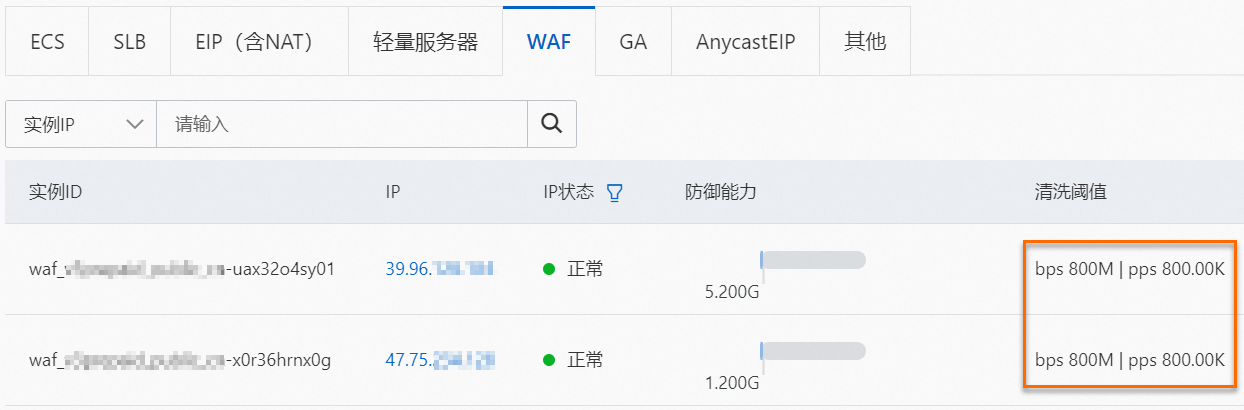

最終清洗閾值以控制臺顯示為準。

查看和設置清洗閾值

系統默認清洗閾值為DDoS基礎防護支持的最大清洗閾值。如果該閾值過高,無法觸發流量清洗,您可以修改清洗閾值。

登錄流量安全產品控制臺。

在左側導航欄,單擊資產中心。

在頂部菜單欄左上角處,選擇資產所在地域。

單擊WAF頁簽,定位到目標實例,在清洗閾值列,查看最大BPS清洗閾值、最大PPS清洗閾值。

可選:如果實例對應的閾值不符合您的實際業務情況,您可以修改清洗閾值。

定位到目標實例,單擊對應IP。

在IP詳情頁面,單擊清洗設置。

在清洗設置面板,為當前目標實例設置清洗閾值并單擊確定。

系統默認:DDoS基礎防護服務根據WAF實例的流量負載自動調整清洗閾值。

- 手動設置:由您設置流量和報文數量的清洗閾值。說明 當DDoS檢測到攻擊時,如果流量或者報文數量其中之一達到閾值,就會觸發流量清洗。清洗閾值手動設置建議:

- 清洗閾值需要略高于實際訪問值。閾值如果設置過高,起不到防御效果;如果設置過低,DDoS原生防護觸發流量清洗可能會影響正常的訪問。

- 如果清洗影響了正常的請求,請適當調高清洗閾值。

- 網站進行推廣或促銷活動時,建議您適當調高清洗閾值。

黑洞

當流入WAF的峰值帶寬(清洗后的流量帶寬、沒有DDoS攻擊行為的流量帶寬)超過DDoS基礎防護閾值5 Gbps,WAF將進入黑洞。進入黑洞后,所有訪問WAF的流量(包括正常請求和攻擊請求)都會被丟棄。

一個WAF實例防護的公網IP資產的黑洞閾值(即最大防護能力)相同,包括獨享IP、共享集群智能負載均衡的所有防護節點。

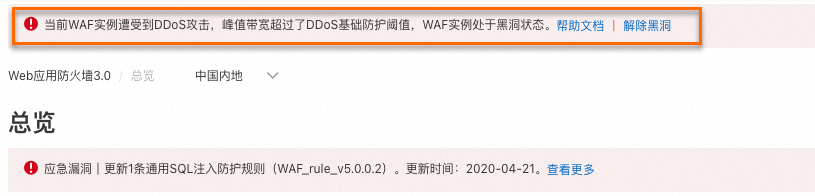

此時,您會在Web應用防火墻3.0控制臺頂部橫幅區域,收到提示信息。

為避免因WAF進入黑洞造成您的網站長時間無法被訪問,我們建議您在信息中心的語音接收管理頁面,勾選DDoS黑洞的語音報警通知,并設置消息接收人。具體操作,請參見配置消息中心報警。

當WAF進入黑洞時,即使在夜間,您也將收到語音提醒,請您及時上線處理。

如何預防黑洞

DDoS防御能力越大,黑洞閾值就越大,WAF被DDoS攻擊導致觸發黑洞的可能就越低。如果DDoS基礎防護的防御能力不能滿足您的業務需要,您可以通過購買商用版DDoS防護產品,例如DDoS原生防護或DDoS高防服務,提升DDoS防御能力,避免WAF進入黑洞。關于DDoS選型的更多信息,請參見如何選擇DDoS防護產品。

如何解除黑洞

手動解除:如果您希望立即解除黑洞,您可以在WAF控制臺頂部橫幅區域,單擊解除黑洞,參考黑洞自動解除最佳實踐,手動解除黑洞狀態。具體操作,請參見黑洞自動解除最佳實踐。

自動解除:您也可以耐心等待,當DDoS攻擊結束后的一段時間(即黑洞自動解除時間),DDoS基礎防護會自動為WAF解除黑洞,恢復互聯網訪問。

您可以在流量安全產品控制臺的資產中心頁面,查看當前解除黑洞時間。同一UID的黑洞次數越多,黑洞時間越長。

獨享IP或共享集群智能負載均衡與黑洞

開啟獨享IP或共享集群智能負載均衡,并不能直接防御WAF進入黑洞,但可以避免重要IP因WAF被黑洞而無法訪問、保證業務流量正常從WAF回源服務器。

WAF處于清洗或黑洞狀態時,不支持開啟獨享IP、共享集群智能負載均衡。

開啟獨享IP

所有域名接入同一個WAF實例后會默認分配一個共享的IP,用于監聽相關業務請求。獨享IP則支持單獨為某個域名額外分配一個WAF IP,專門用于監聽該域名的業務請求,且不受共享WAF IP的影響。更多信息,請參見域名獨享IP。

開啟獨享IP后,共享WAF IP和獨享IP的黑洞狀態相互不受影響。

如果獨享IP進入黑洞后,關閉獨享IP,DDoS攻擊可能會轉移到默認分配的共享WAF IP中,從而影響其他域名的正常業務。

開啟共享集群智能負載均衡

共享集群智能負載均衡為WAF實例配備至少三個不同地域的防護節點,以實現異地多節點自動容災,同時通過智能DNS解析能力和Least-time回源算法,保證業務流量從接入防護節點到轉發回源站服務器整個鏈路的路徑和時延最短。更多信息,請參見智能負載均衡。

開啟共享集群智能負載均衡后,如果某個地域的防護節點進入黑洞,WAF會自動為您切換防護節點,保證業務流量正常從WAF回源服務器。

關閉共享集群智能負載均衡后,如果某個防護節點進入黑洞,則會影響該條鏈路的業務無法正常回源到服務器。

常見問題

WAF配置了多個域名,如何查看是哪個域名被攻擊?

一般情況下,黑客會解析某個已接入WAF防護的域名,在獲取WAF IP后,對其發起DDoS攻擊。大流量的DDoS攻擊都是針對WAF IP,從攻擊流量中無法得知具體哪個域名被攻擊。

您可以使用域名拆分來獲知哪個域名被攻擊。例如,您可以將部分域名解析到WAF,部分域名解析到其他地址(ECS源站、CDN或SLB 等),如果拆分之后WAF不再被黑洞,說明黑客的攻擊目標在拆分出去的部分域名。但是,這種方式操作比較復雜,且可能導致源站等其他資產的暴露,從而引發更大的安全問題。因此,除非在必要情況下,不建議您通過這種方式來判斷哪個域名被攻擊。

通過更換WAF IP,是否就能不會被黑洞了?

更換WAF IP無法解決實際問題。

WAF處于清洗或黑洞狀態時,刪除所有域名后重新接入域名、關閉WAF實例重新購買實例后,WAF會為實例分配原來被DDoS攻擊的WAF IP。

說明解除清洗或黑洞后,如果您希望重新分配新WAF IP,可執行如下操作:

刪除所有域名后,重新接入WAF。

開啟獨享IP和共享集群智能負載均衡。

如果黑客針對您的域名進行攻擊,即使您更換了WAF IP,黑客只需要ping您的域名就能獲取到更換后的IP,并且繼續發起DDoS攻擊。

DDoS攻擊和CC攻擊有什么區別?WAF為什么不能防御DDoS攻擊?

大流量的DDoS攻擊主要是針對IP的四層攻擊,而CC攻擊是針對七層應用的攻擊(例如HTTP GET/POST Flood)。WAF可以防御CC攻擊,但對于大流量的DDoS攻擊,由于需要通過足夠大的帶寬資源把所有流量都硬抗下來再進行清洗,只能通過DDoS防護服務來防護。

針對CC攻擊,使用DDoS高防還是Web應用防火墻?

CC攻擊通過使用代理服務器向客戶目標服務器發送大量看似合法的請求,導致服務器性能異常問題。

Web應用防火墻的CC防護策略需要根據業務需求,手動配置合理的防護策略。例如,使用WAF自定義防護策略功能的頻率設置,根據業務需求調整防護路徑和觸發防護的閾值,選擇合適的處置動作。對于請求特征不合理,在分析異常的請求特征基礎上,使用WAF自定義防護策略的ACL訪問控制規則設置對應的封禁策略。對于面向中國用戶的站點,在遭受攻擊時通過封禁海外訪問來緩解攻擊。對于爬蟲造成負載飆升等異常,開啟并使用Bot管理模塊。

DDoS高防:針對復雜CC攻擊可實現自動化防護,根據攻擊的實際情況快速自動地適配并調整防護策略。AI智能防護自學習網站業務流量基線,結合算法分析攻擊異常,自動下發精確的訪問控制規則。

從防護能力來說,DDos高防提供了更強大的防御峰值能力。從精細化策略設置,WAF提供了更細粒度的應用層精準訪問控制及限速能力。如果您的CC攻擊水位很高,優先建議DDoS高防,如果CC攻擊水位不是很高,且需要應用層細粒度的訪問控制策略、混合爬蟲攻擊,優先建議Web應用防火墻。