重要節假日、攻防演練或重要活動保障期間,Web應用對于攻擊的容忍度極低。為應對這種情況,您可以通過配置基礎防護和重保場景防護策略,制定更加精準和定制化的防御模式,提升特定時間段的防護效果。本文介紹如何配置重保期間的防護策略。

前提條件

已開通WAF 3.0服務。具體操作,請參見開通包年包月WAF 3.0、開通按量付費WAF 3.0。

已開通重保場景防護功能。具體操作,請參見重保場景防護。

配置流程

步驟一:確保資產已全部接入WAF

在配置重保期間的防護策略前,首先要確認Web應用資產是否已全部接入WAF。您可以通過資產中心,排查相關情況。更多信息,請參見資產中心。

登錄Web應用防火墻3.0控制臺。在頂部菜單欄,選擇WAF實例的資源組和地域(中國內地、非中國內地)。

在左側導航欄,單擊資產中心。

在概覽頁簽的資產列表,查看主域名的未防護子域名數。

若未防護子域名數為0,表示該主域名下的子域名均已接入WAF防護。

若未防護子域名數不為0,表示該主域名下存在未接入WAF防護的子域名。

單擊主域名左側的

圖標,定位到配置狀態為未接入的子域名,單擊子域名操作列的接入。

圖標,定位到配置狀態為未接入的子域名,單擊子域名操作列的接入。在接入管理頁面,將子域名接入WAF。具體操作,請參見添加域名。

步驟二:設置源站保護策略

通過CNAME接入方式將網站接入WAF后,網站訪問請求經過WAF檢測,正常流量會被轉發回源站。重保期間,為避免黑客獲取您的源站IP并繞過WAF直接攻擊源站,您可以設置源站服務器的訪問控制策略,只放行WAF回源IP段的入方向流量。

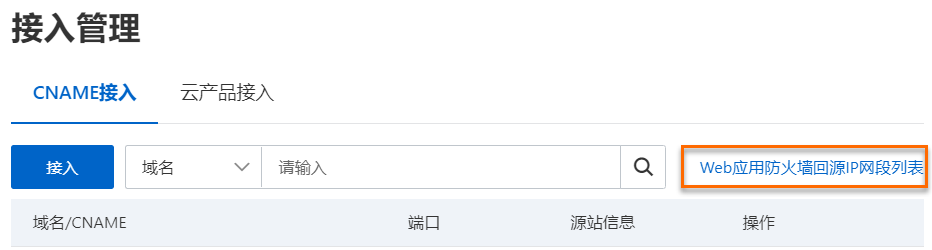

在左側導航欄,單擊接入管理。

在CNAME接入頁簽,單擊Web應用防火墻回源IP網段列表。在回源IP段對話框,單擊復制。

配置源站訪問控制策略,放行步驟2復制的IP網段。具體操作,請參見步驟三:設置ECS安全組規則或步驟四:設置SLB訪問控制。

步驟三:設置允許訪問源站的范圍

重保期間,可配置區域封禁策略,封禁非業務訪問地區的請求;也可通過IDC封禁,封禁來自IDC或者云廠商的請求源IP。針對有伙伴、業務聯動等業務需要場景,您也可以單獨加白該請求源IP。具體操作,請參見設置白名單規則放行特定請求。

區域封禁

在左側導航欄,選擇。

定位到區域封禁區域,新建或編輯已有規則模板。

在區域封禁規則配置面板,定位到選擇封禁區域,選中所有非業務訪問區域,配置規則動作和生效對象后,單擊確定。

IDC和云廠商封禁

在左側導航欄,選擇。

單擊場景化防護頁簽,新建或編輯已有規則模板。

在防護場景定義配置向導,設置防爬保護目標的基礎信息,并單擊下一步。

在防護規則推薦配置向導,去勾選所有配置項。定位到Bot威脅情報區域,選中IDC黑名單封禁,勾選要封禁的IP庫、配置規則動作后,單擊下一步。

選擇生效對象,單擊下一步,完成配置。

步驟四:配置基礎防護策略

重保期間,建議您將基礎防護策略中的防護動作設置為攔截,自動阻斷攻擊請求。

在左側導航欄,選擇。

定位到基礎防護規則區域,新建或編輯已有規則模板。

在基礎防護規則配置面板,確認生效對象已全量覆蓋,設置防護動作為攔截。

步驟五:檢查并配置掃描防護策略

重保期間,攻擊者會使用掃描工具對目標網站進行探測及漏洞掃描。為避免該種情況,您可以開啟掃描防護策略中的高頻掃描封禁、目錄遍歷封禁、掃描工具封禁,減少攻擊者對源站信息的獲取,甚至封禁掉攻擊者IP的手動攻擊。

在左側導航欄,選擇。

定位到掃描防護區域,新建或編輯已有規則模板。

在掃描防護規則配置面板,開啟高頻掃描封禁、目錄遍歷封禁、掃描工具封禁,配置防護動作和生效對象。

步驟六:配置重保場景防護策略

重保防護場景策略提供專項的場景化能力,包括:重保威脅情報、重保防護規則組、重保IP黑名單、shiro反序列化漏洞防護。您可以參考如下步驟配置重保場景防護策略。

在左側導航欄,選擇。

在防護模板頁簽,新建或編輯已有規則模板。

在重保防護模板面板,完成以下配置。

配置基本信息。完成后,單擊下一步。

配置項

說明

模板名稱

為該模板設置一個名稱。

長度為1~255個字符,支持中文和大小寫英文字母,可包含數字、半角句號(.)、下劃線(_)和短劃線(-)。

防護規則

配置要應用的防護規則并配置規則動作。

重保威脅情報:攻防對抗惡意IP情報,精準識別攻擊者。默認開啟,且防護動作配置為觀察。

重保防護規則組:基于智能防護模型,針對每個用戶生成精準的防護規則集合。默認開啟,且防護動作配置為觀察。

重保IP黑名單:開啟該功能,WAF會觀察或攔截來自特定IP地址或地址段的請求,支持下發50,000條自定義IP或IP段黑名單。

Shiro反序列化漏洞防護:開啟該功能,WAF會基于cookie加密技術防護Apache Shiro Java反序列化漏洞。

生效對象

從已添加的防護對象及對象組中,選擇要應用該模板的防護對象和防護對象組。

如果配置基本信息時,開啟重保IP黑名單防護規則,則需要通過以下方式配置IP黑名單。完成后,單擊下一步。

配置項

操作

新增IP黑名單

單擊新增IP黑名單,可手動添加IP黑名單。

在IP黑名單文本框,輸入要加入黑名單的IP,回車保存。

說明IP黑名單為IPv6或CIDR掩碼格式的地址段,多個地址之間用回車或英文逗號分隔,最多配置500個。

設置生效截止時間。可選項:

永久生效。

自定義。單擊時間選擇器,指定具體的生效截止時間。

在備注文本框,輸入備注信息后,單擊確定。

成功新增黑名單后,您可在IP黑名單配置面板查看新增的IP黑名單。

導入IP黑名單

單擊導入IP黑名單,可批量導入IP黑名單。

單擊上傳文件,選擇要導入的IP黑名單文件。

重要支持上傳CSV格式文件。

支持導入IPv4和IPv6格式的地址和地址段。

每條規則可導入一個文件,每個文件最多支持2000個IP/IP段,一個IP段占用1個計數單元,單次導入的文件大小不能超過1 MB。

有大批量IP導入的情況下,可分多次導入。

設置生效截止時間。可選項:

永久生效。

自定義。單擊時間選擇器,指定具體的生效截止時間。

在備注文本框,輸入備注信息后,單擊確定。

成功新增黑名單后,您可在IP黑名單配置面板查看新增的IP黑名單。

清空所有IP

如果已添加IP的請求不再需要被攔截,您可以單擊清空所有IP,刪除所有IP。

清空過期IP

如果已添加IP的生效截止時間已過期,您可以單擊清空過期IP,清空所有過期IP。

相關文檔

如果您希望通過識別客戶端訪問請求的來源區域,一鍵封禁來自特定區域的訪問或者允許特定區域的訪問,解決部分地區高發的惡意請求問題,請參見設置區域封禁規則封禁特定區域請求。

如果您希望通過設置Bot管理的網頁防爬場景化規則,防御通過瀏覽器訪問網頁或H5頁面(包括App中使用的H5頁面)等的爬蟲風險,請參見設置網頁防爬場景化規則防御網頁爬蟲。

如果您希望通過設置基礎防護規則和防護規則組來幫助Web業務防御SQL注入、XSS跨站、代碼執行、WebShell上傳、命令注入等常見的Web應用攻擊,請參見基礎防護規則和規則組。

如果您希望通過識別掃描行為和掃描器特征,阻止攻擊者或掃描器對網站的大規模掃描行為,幫助Web業務降低被入侵的風險并減少掃描帶來的垃圾流量,請參見掃描防護規則。