開啟防火墻允許專屬網絡VPC訪問業務網段

本文檔用于描述如何配置VPC和專屬VMware環境的防火墻。

前提條件

完成專屬VMware環境業務網段的創建,詳細過程請參見創建業務網段。

任務

配置專屬網絡VPC和專屬VMWare環境的防火墻

配置VPC和專屬VMWare環境的防火墻

默認情況,創建專屬VMware環境時綁定的專有網絡VPC只能訪問VMware vCenter和NSX-T的管理組件,不能直接訪問用戶創建的NSX-T分段,用戶需要在NSX-T控制臺添加對應的防火墻規則,允許專有網絡VPC和NSX-T分段間的網絡訪問。

操作步驟

使用瀏覽器打開NSX-T控制臺,選擇安全->網關防火墻->計算網關

選擇添加規則,然后編輯新規則允許VPC訪問專屬VMware環境。

點擊規則的名稱,編輯規則的名稱,比如:VPC To CGW

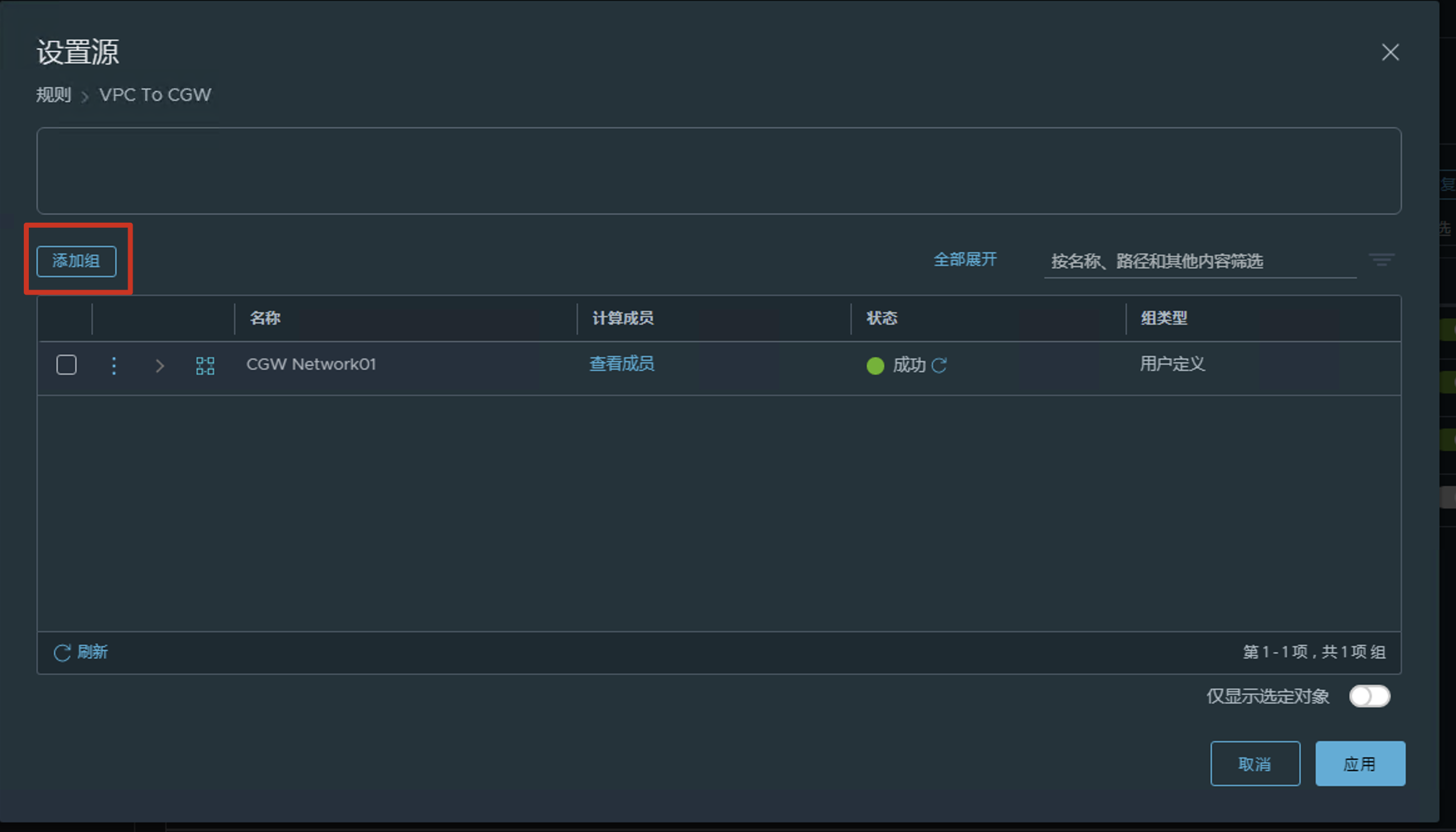

編輯源,設置防火墻規則的訪問源端,彈出設置源對話框

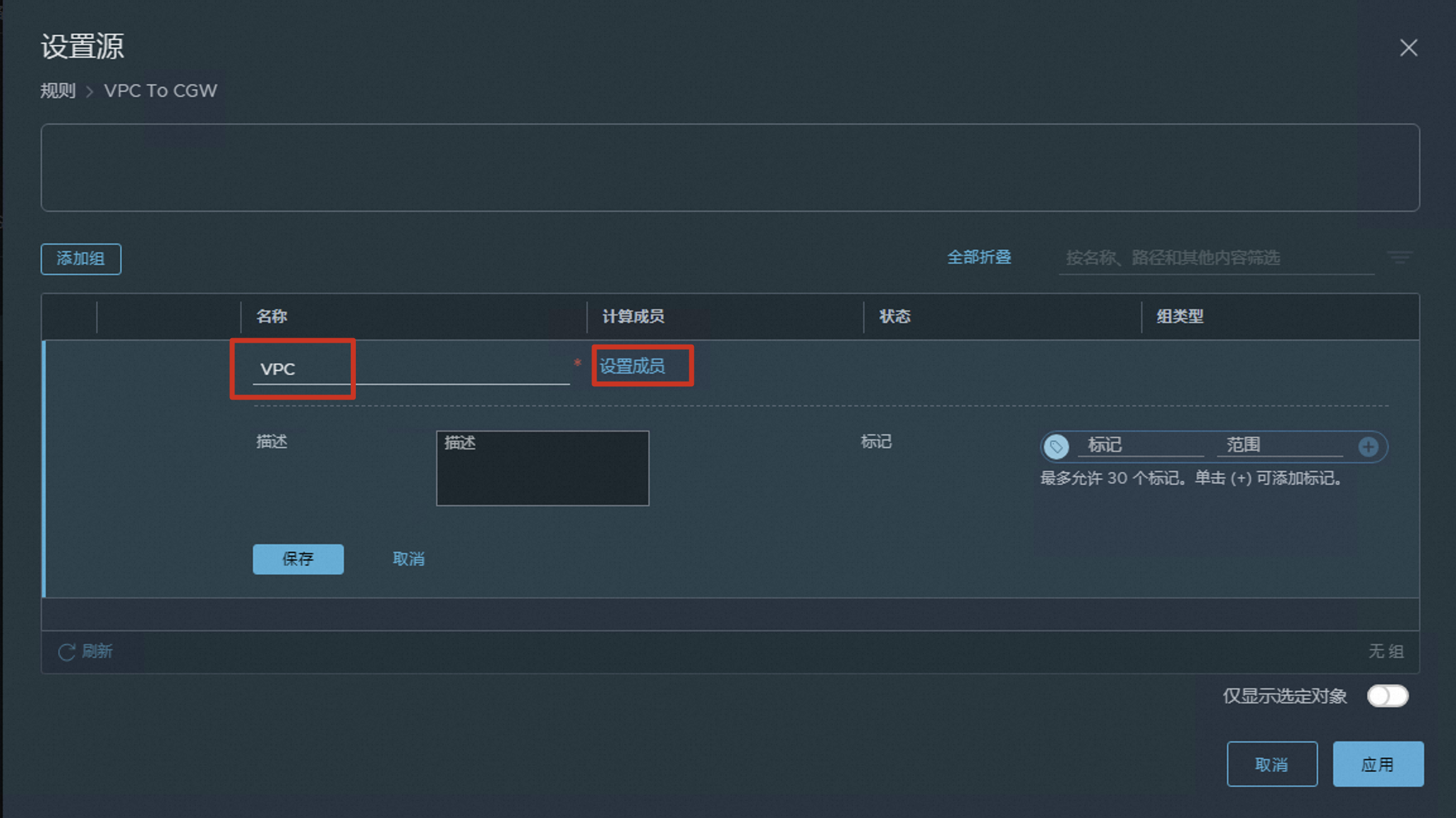

如果沒有符合需要的組,選擇添加組

輸入組的名稱,選擇設置成員

在選擇成員對話框里,選擇IP地址(1),輸入VPC的網絡地址段,選擇應用

說明

說明172.16.0.0/16為VPC的CIDR

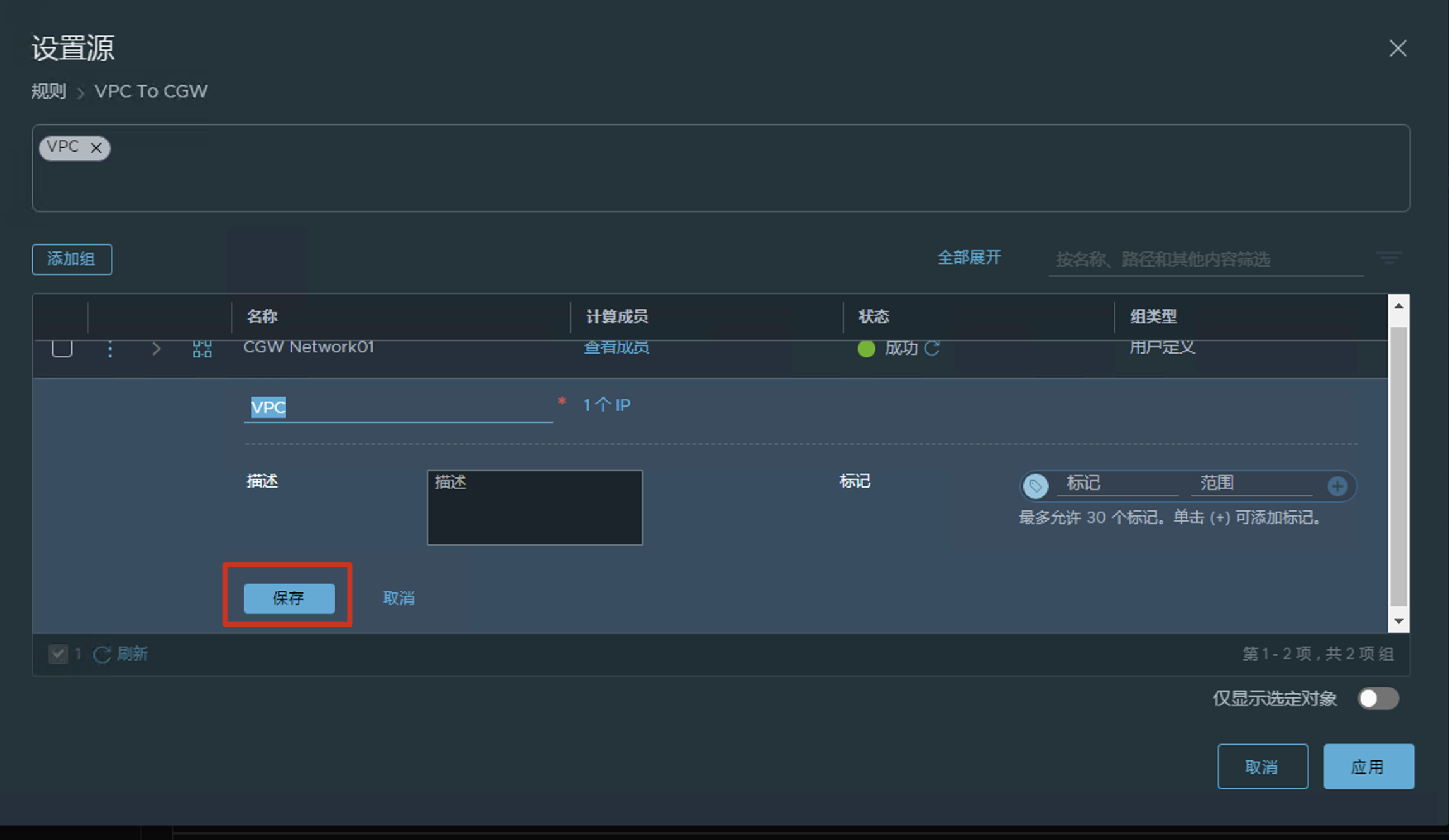

選擇保存,完成組的創建

勾選剛創建好的組,如果有其它VPC需要訪問專屬VMware環境,可以一次性選擇多個組,然后選擇應用

編輯防火墻規則的目標

直接勾選需要的組,如CGW Network01,包含的網段為192.168.1.0/24。如果沒有所需要的組,則創建相應的組。選擇應用

編輯防火墻規則的應用對象,默認設定為All Uplinks

說明

說明應用對象共有4個對象,內容分別如下:

All Uplinks:包含Internet Interface、Intranet Interface和Services Interface三個上行鏈路接口

Internet Interface:用于訪問公網的上行鏈路接口

Intranet Interface:用于訪問VPC和云下環境的上行鏈路接口

Services Interface:用于訪問阿里云公網服務

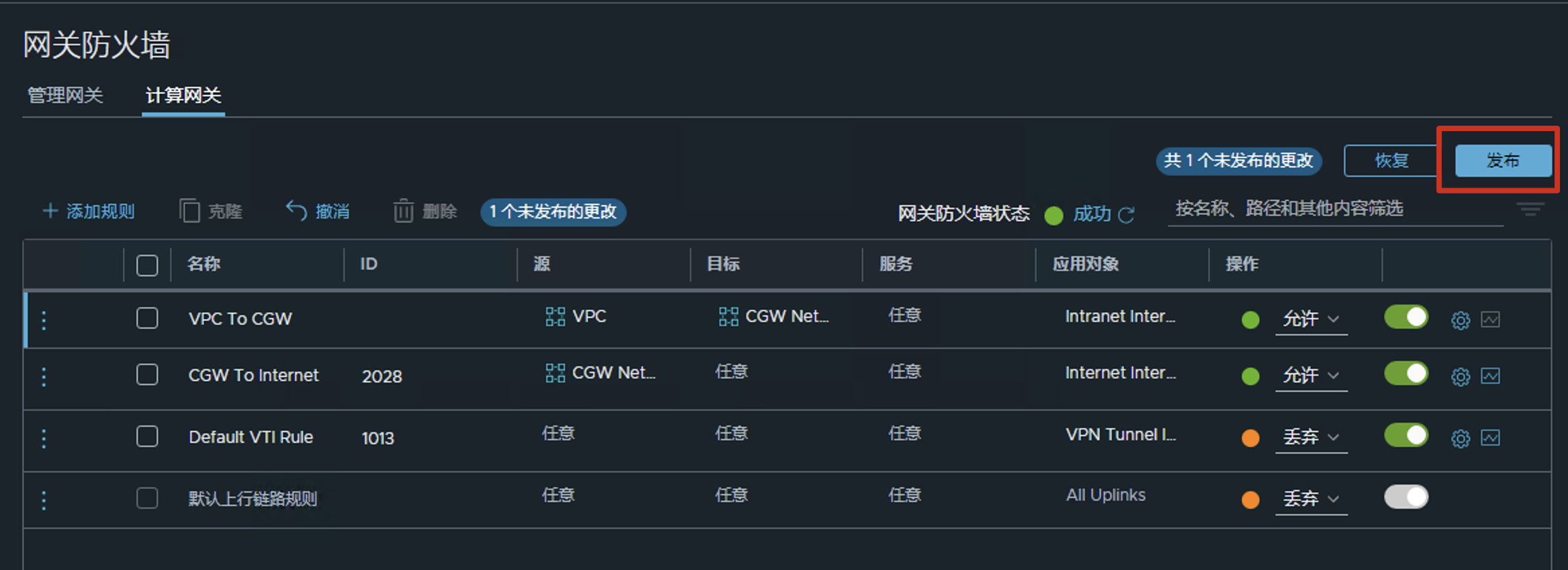

移除All Uplinks,選擇Intranet Interface,設置操作為允許。

完成防火墻規則的配置后,選擇發布進行防火墻規則的應用。然后VPC上的云服務(比如:ECS)就可以正常訪問專屬VMware環境的192.168.1.0/24網絡分段。

說明

說明以上步驟創建的NSX-T網關防火墻規則是允許阿里云VPC訪問專屬VMware環境的網絡分段。如果專屬VMware環境的網絡分段需要訪問阿里云VPC,則需要創建類似的規則,調整源和目標的“組”,就可以實現專屬VMware環境的網絡分段到阿里云VPC的網絡流量放行。