導出日志數據到MaxCompute時,需要使用默認角色或自定義角色讀取Logstore中的日志數據。本文介紹如何配置默認角色和自定義角色讀取日志服務權限。

為默認角色授權

操作步驟

使用阿里云賬號(主賬號)或RAM用戶登錄阿里云控制臺。

單擊云資源訪問授權完成授權。

說明如果阿里云主賬號沒有默認角色

AliyunLogDefaultRole,RAM用戶只有第一次單擊后會生成該角色。日志服務扮演

AliyunLogDefaultRole角色來訪問您在其他云產品中的資源。默認角色

AliyunLogDefaultRole的權限策略請參見AliyunLogDefaultRole。

后續操作

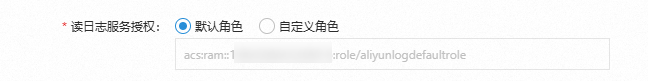

AliyunLogDefaultRole角色默認具備讀取Logstore數據的權限。在創建MaxCompute投遞任務時,選擇讀日志服務授權為默認角色。更多信息,請參見創建MaxCompute投遞任務(新版)。

為自定義角色授權

操作步驟

授予RAM角色讀取Logstore數據的權限后,MaxCompute投遞任務可以使用該角色讀取Logstore中的數據。

使用阿里云賬號(主賬號)或RAM管理員登錄RAM控制臺。

創建阿里云服務需要扮演的RAM角色。具體操作,請參見創建可信實體為阿里云服務的RAM角色。

重要創建RAM角色時,必須選擇可信實體類型為阿里云服務,且必須選擇受信服務為日志服務。

請檢查角色的信任策略如下,

Service內容至少包含"log.aliyuncs.com"。{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "log.aliyuncs.com" ] } } ], "Version": "1" }

創建一個自定義權限策略,該策略具備讀取Logstore數據的權限。

您可選擇使用精確授權或模糊匹配授權。

精確授權

在創建權限策略頁面,單擊腳本編輯頁簽,并使用以下腳本替換配置框中的原有內容。具體操作,請參見通過腳本編輯模式創建自定義權限策略。

重要腳本中的

Project名稱和Logstore名稱請根據實際情況替換。{ "Version":"1", "Statement":[ { "Action":[ "log:GetCursorOrData", "log:ListShards" ], "Resource":[ "acs:log:*:*:project/Project名稱/logstore/Logstore名稱" ], "Effect":"Allow" } ] }模糊匹配授權

在創建權限策略頁面,單擊腳本編輯頁簽,并使用以下腳本替換配置框中的原有內容。具體操作,請參見通過腳本編輯模式創建自定義權限策略。

重要例如Project名稱為log-project-dev-a、log-project-dev-b、log-project-dev-c等,Logstore名稱為website_a_log、website_b_log、website_c_log等,則您可以使用模糊匹配授權。

腳本中的

log-project-dev-*和website_*_log*請根據實際情況替換。

{ "Version":"1", "Statement":[ { "Action":[ "log:GetCursorOrData", "log:ListShards" ], "Resource":[ "acs:log:*:*:project/log-project-dev-*/logstore/website_*_log*" ], "Effect":"Allow" } ] }為RAM角色添加創建的自定義權限。具體操作,請參見為RAM角色授權。

后續操作

完成授權后,您可在創建MaxCompute投遞任務時,選擇讀日志服務授權為自定義角色。更多信息,請參見創建MaxCompute投遞任務(新版)。