您需要將待掃描配置的云產品接入云安全中心后,才可以使用云安全態勢管理功能。云安全態勢管理支持檢測阿里云產品和第三方云產品的安全配置,發現潛在的風險和安全漏洞,并提供修復建議和指導,幫助您提升云產品的安全性和穩定性。

前提條件

已授權云安全態勢管理服務,且已開通按量計費或已購買足夠的云安全態勢管理掃描授權數。具體操作,請參見授權并開通服務。

查看支持接入的云產品

目前,云安全中心支持接入阿里云和第三方云平臺中的資產進行云安全態勢管理,您可以在云安全中心控制臺查看支持接入和檢查的阿里云產品、第三方云平臺及其云產品。

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產所在的區域:中國或全球(不含中國)。

在左側導航欄,選擇。

在云安全態勢管理頁面,單擊配置檢查頁簽。

在檢查項列表上方,選擇云產品,單擊阿里云或第三方云平臺(例如,騰訊云、AWS),可以分別查看云安全中心目前支持接入的云產品列表。

接入阿里云產品

云安全中心會自動同步當前阿里云賬號下的云產品,您無需手動接入同賬號云產品。

如果您需要檢測跨阿里云賬號的主賬號下云產品配置,您需要先通過多賬號安全管理能力,將跨賬號資源接入到云安全中心。具體操作,請參見多賬號安全管理。

您可以手動同步當前阿里云賬號、跨賬號以及已接入的第三方云賬號下的云產品。

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產所在的區域:中國或全球(不含中國)。

在左側導航欄,選擇。

單擊同步最新資產。

接入第三方云產品

目前,云安全態勢管理支持檢測騰訊云、AWS、Azure云平臺的資產安全配置。您可以將第三方云產品接入云安全中心,使用云安全態勢管理進行云產品配置掃描。

步驟一:配置第三方云平臺賬號

接入第三方云產品前,您需要登錄第三方云平臺,創建第三方子賬號AK(AccessKey),并為子賬號授予云安全態勢管理需要的權限。

配置騰訊云賬號

創建第三方子賬號AK

創建一個子賬號。具體操作,請參見新建子賬號。

為創建的子賬號授予CloudResourceReadOnlyAccess、QcloudCamReadOnlyAccess權限。具體操作,請參見授權管理。

如果需要精細化控制云安全中心訪問騰訊云資產的權限,也可以使用自定義策略授權,實現精細化權限管理。

重要如果云安全中心的云安全態勢管理功能新增了檢查項,必須及時更新對應的自定義策略,否則會無法檢測新增的檢查項。請謹慎使用自定義策略授權。

通過策略語法創建一個自定義策略,需要授權的API操作權限如以下策略內容中的

action所示。具體操作,請參見通過策略語法創建自定義策略。策略內容中元素配置的詳細說明,請參見元素參考。

{ "version": "2.0", "statement": [{ "effect": "allow", "action": [ "cam:DescribeRoleList", "cam:DescribeSafeAuthFlagColl", "cam:GetPolicy", "cam:GetRole", "cam:GetRolePermissionBoundary", "cam:GetUser", "cam:GetUserPermissionBoundary", "cam:ListAccessKeys", "cam:ListAttachedRolePolicies", "cam:ListAttachedUserAllPolicies", "cam:ListCollaborators", "cam:ListUsers" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "cbs:DescribeDiskAssociatedAutoSnapshotPolicy", "cbs:DescribeDisks", "cdb:DescribeAccountPrivileges", "cdb:DescribeAccounts", "cdb:DescribeAuditConfig", "cdb:DescribeBackupConfig", "cdb:DescribeDBFeatures", "cdb:DescribeDBInstances", "cdb:DescribeDBSecurityGroups" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "clb:DescribeLoadBalancers", "clb:DescribeTargetHealth", "clb:DescribeTargets" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "cvm:DescribeInstances" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "cwp:DescribeAssetMachineDetail" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "dcdb:DescribeDCDBInstances" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "es:DescribeInstances" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "mariadb:DescribeAccountPrivileges", "mariadb:DescribeAccounts", "mariadb:DescribeBackupTime", "mariadb:DescribeDBInstanceDetail", "mariadb:DescribeDBInstances", "mariadb:DescribeDBSecurityGroups" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "postgres:DescribeBackupPlans", "postgres:DescribeDBInstanceSecurityGroups", "postgres:DescribeDBInstances" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "redis:DescribeAutoBackupConfig", "redis:DescribeDBSecurityGroups", "redis:DescribeInstanceMonitorTopNCmd", "redis:DescribeInstances" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "region:DescribeRegions" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "ssl:DescribeCertificate", "ssl:DescribeCertificates" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "tcr:DescribeInstances", "tcr:DescribeRepositories" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "vpc:DescribeNetworkAcls", "vpc:DescribeSecurityGroupPolicies", "vpc:DescribeSecurityGroups", "vpc:DescribeSubnets" ], "resource": [ "*" ] }, { "effect": "allow", "action": [ "mysql:DescribeDBInstances" ], "resource": [ "*" ] } ] }為子賬號關聯剛創建的自定義策略,使云安全中心可以訪問該賬號下的騰訊云資產。具體操作,請參見授權管理。

為子賬號創建訪問密鑰。具體操作,請參見子賬號訪問密鑰管理。

配置審計日志

如果您需要在云安全中心接入第三方云產品的系統活動或操作的日志,您需要在第三方云平臺配置日志服務,并授予云安全中心讀取權限。

審計日志配置的Kafka和日志集合相關數據將用于云安全態勢管理中身份權限管理(CIEM)的檢測,如果不配置審計日志,云安全中心會無法檢測CIEM相關檢查項。

進入騰訊云日志服務控制臺,創建一個日志主題。具體操作,請參見日志主題。

重要日志服務地域建議選擇與云產品相同的地域。

進入騰訊云審計控制臺,使用跟蹤集投遞日志。具體操作,請參見使用跟蹤集投遞日志。

創建跟蹤集時的關鍵配置項如下:

管理事件類型:選擇全部。

資源類型:選擇全部資源類型。

投遞位置:選擇將事件投遞到日志服務CLS,將投遞的日志主題配置為上述步驟中創建的日志主題,并選中補齊近三個月(90天)事件。

自定義一個權限策略,并為需要接入云安全中心的子賬號授權該自定義權限。具體操作,請參見通過策略語法創建自定義策略。

自定義權限策略的內容如下:

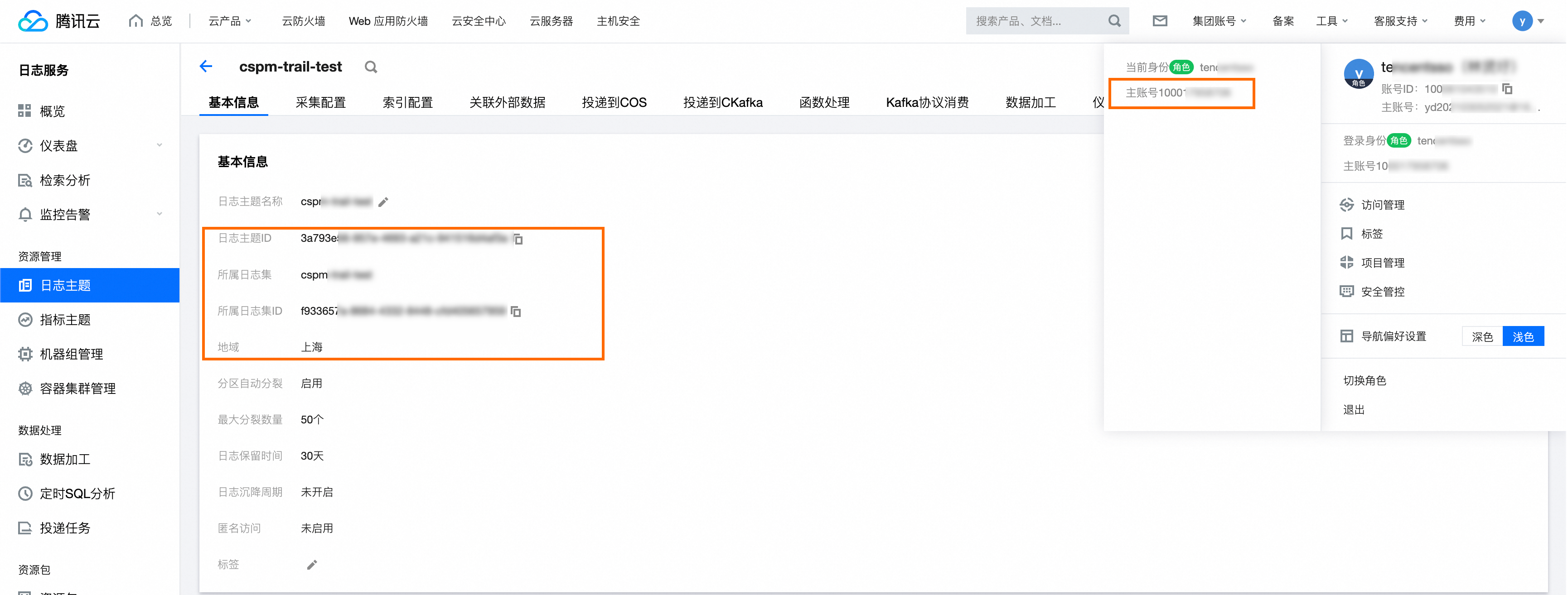

{ "statement": [ { "action": [ "cls:OpenKafkaConsumer" ], "effect": "allow", "resource": [ "qcs::cls:${CLS 所在RegionID}:uin/${主賬號ID}:topic/${CLS TopicID}", "qcs::cls:${CLS 所在RegionID}:uin/${主賬號ID}:logset/${CLS 日志集ID}" ] } ], "version": "2.0" }您需要進入日志主題的基本信息頁面,獲取日志主題的詳細信息,替換上述策略中的信息。

${CLS TopicID}:填寫為日志主題ID的取值。

${CLS 日志集ID}:填寫為所屬日志集ID的取值。

${CLS 所在RegionID}:填寫為地域取值對應的地域ID。

${主賬號ID}:在控制臺右上角單擊頭像,獲取主賬號ID。

獲取日志主題的Kafka主題名稱、Kafka外網服務接入地址信息和所屬日志集ID,用于接入云安全中心。

進入日志主題的基本信息頁面,獲取所屬日志集ID。

進入Kafka協議消費頁面,獲取Kafka主題名稱和Kafka外網服務接入地址。具體操作,請參見Kafka 協議消費。

配置AWS賬號

創建第三方子賬號AK

進入IAM身份管理控制臺,創建一個IAM用戶。具體操作,請參見添加用戶。

為新創建的IAM用戶添加ReadOnlyAccess權限。具體操作,請參見添加權限。

配置審計日志

如果您需要在云安全中心接入第三方云產品的系統活動或操作的日志,您需要在第三方云平臺配置日志服務,并授予云安全中心讀取權限。

審計日志配置的SQS隊列相關數據將用于云安全態勢管理中身份權限管理(CIEM)的檢測,如果不配置審計日志,云安全中心會無法檢測CIEM相關檢查項。

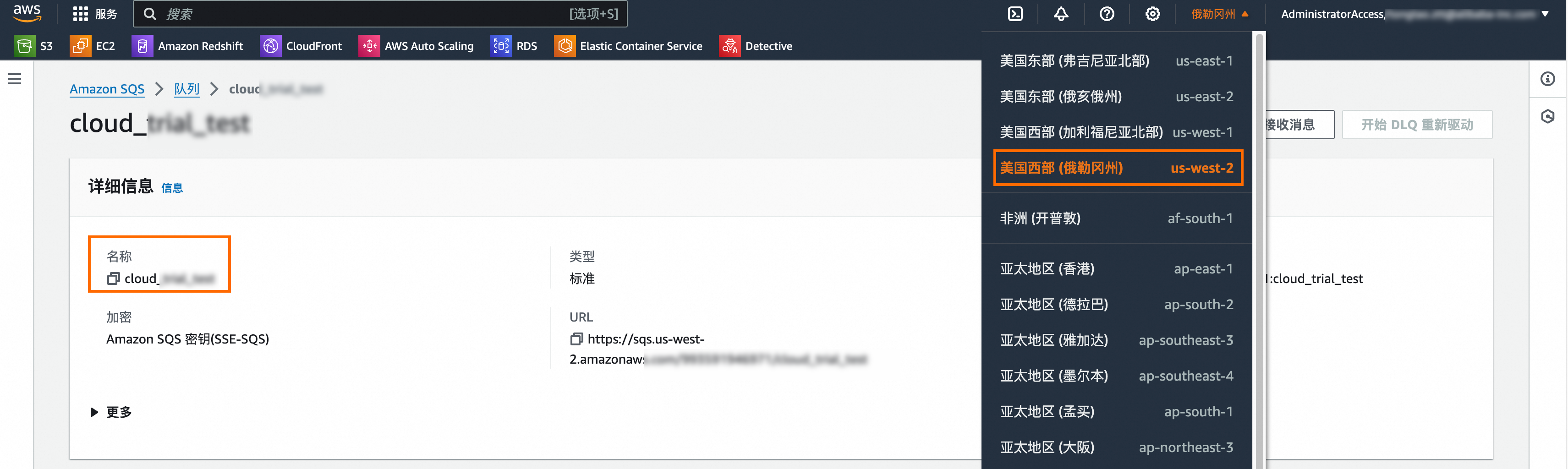

進入SQS控制臺,選取或創建一個SQS隊列。具體操作,請參見創建 Amazon SQS 標準隊列并發送消息或創建 Amazon SQS FIFO 隊列并發送消息。

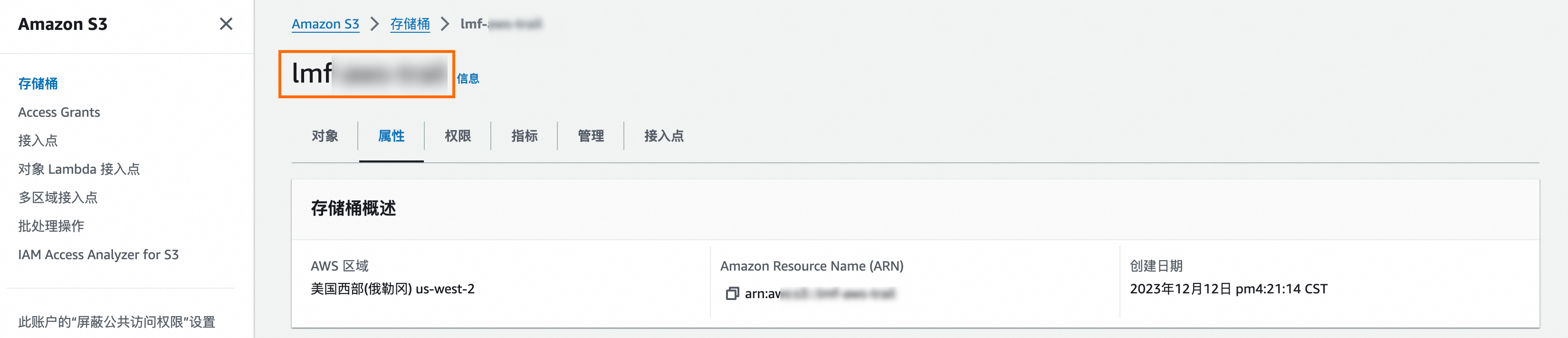

進入S3控制臺,選擇或創建一個S3存儲桶。具體操作,請參見創建 S3 存儲桶。

重要請確保S3和SQS屬于同一個地域。

為S3存儲桶和對象啟用CloudTrail事件日志記錄。具體操作,請參見為 S3 桶和對象啟用 CloudTrail 事件日志記錄。

重要創建CloudTrail跟蹤時,請勿啟用日志文件SSE-KMS加密功能。

進入S3控制臺,為創建好的S3存儲桶創建事件通知。具體操作,請參見啟用和配置事件通知。

事件類型:選擇發送。

目標:選擇SQS隊列,并輸入SQS的ARN。

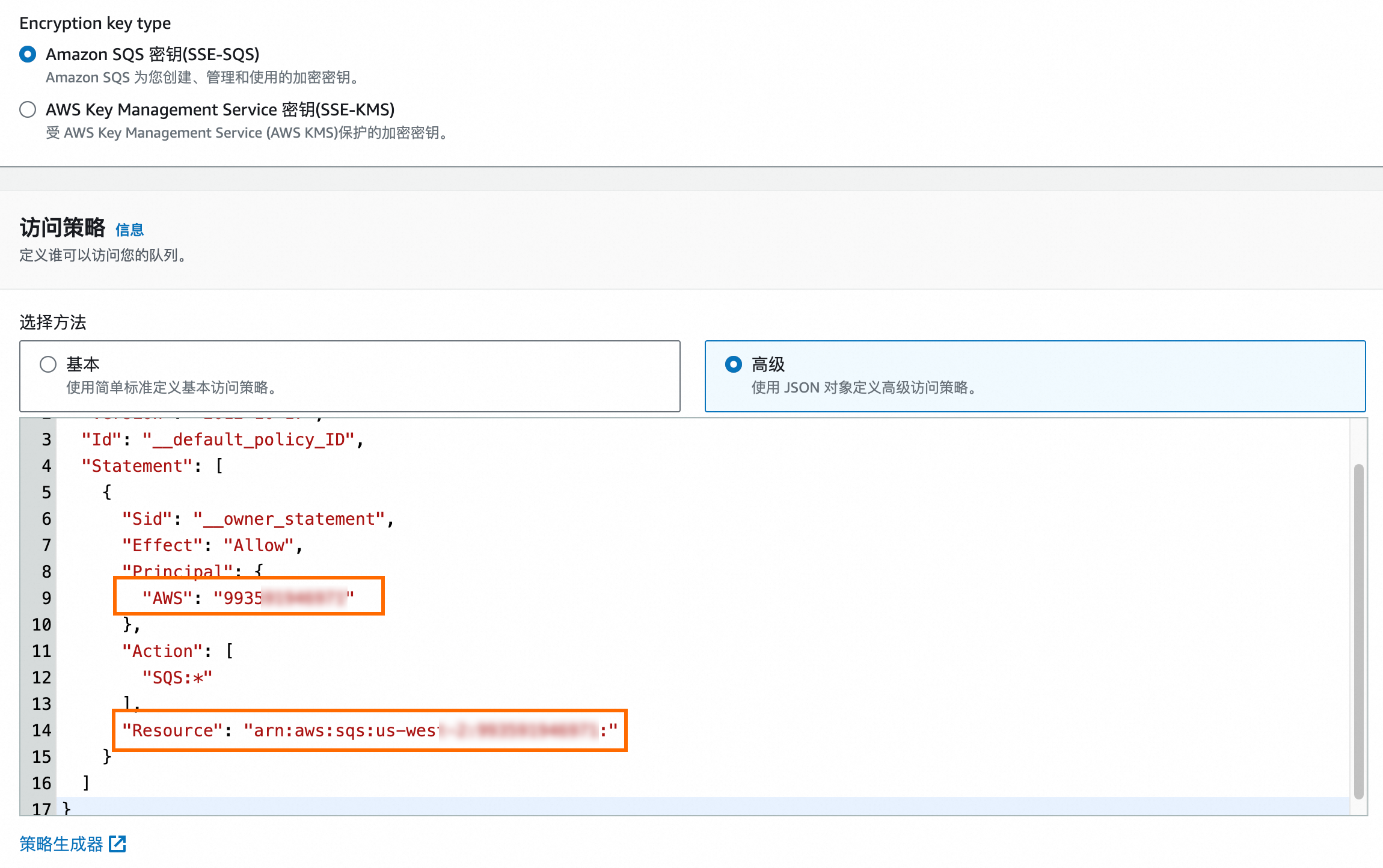

創建一個授予SQS的存儲桶讀寫權限的自定義策略。具體操作,請參見創建 IAM policy。

自定義權限策略的內容如下:

{ "Version": "2012-10-17", "Id": "__default_policy_ID", "Statement": [ { "Sid": "__owner_statement", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::${賬號ID}:root" }, "Action": "SQS:*", "Resource": "${系統自動給出的SQS ARN}" }, { "Sid": "example-statement-ID", "Effect": "Allow", "Principal": { "Service": "s3.amazonaws.com" }, "Action": [ "SQS:SendMessage" ], "Resource": "${系統自動給出 SQS ARN}", "Condition": { "ArnLike": { "aws:SourceArn": "arn:aws:s3:*:*:${S3 存儲桶的名稱}" } } } ] }您可以進入創建SQS的默認策略中,獲取賬號ID和SQS ARN,替換上述策略中的${賬號ID}和${系統自動給出 SQS ARN}。

您可以進入S3的詳情頁面,獲取S3的bucket name,替換上述策略中的${S3 存儲桶的名稱}。

為IAM用戶添加自定義權限策略。具體操作,請參見添加權限。

進入SQS隊列詳情頁面,獲取SQS隊列名稱和所在的地域ID,用于接入云安全中心。

配置Azure賬號

在您當前的操作系統中安裝Azure CLI。具體操作,請參見How to install the Azure CLI。

例如,在Linux-Ubuntu操作系統中更新存儲庫信息并安裝

azure-cli包。sudo apt-get update sudo apt-get install azure-cli使用CLI登錄Azure:執行以下命令,根據頁面提示輸入Azure賬號信息完成登錄。

世紀互聯運營用戶

設置當前環境為中國的Azure云,并設置

cloud的區域為AzureChinaCloud。az cloud set -n AzureChinaCloud az login非世紀互聯運營用戶

az login

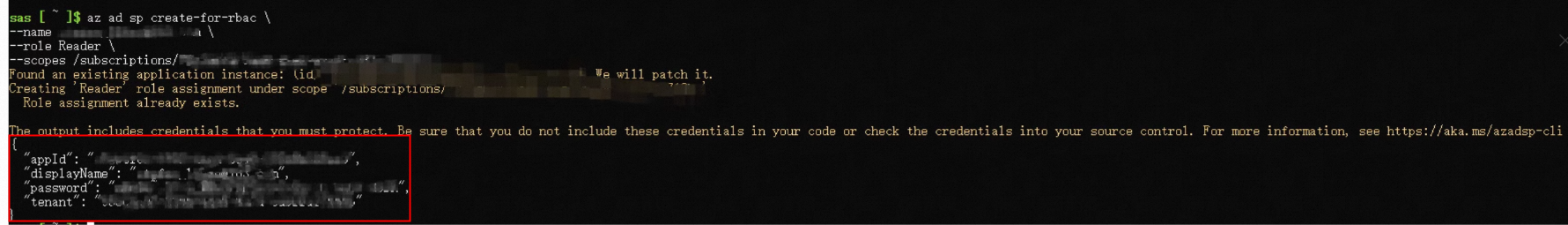

執行以下命令,獲取AK認證信息。

[your-account-ID]需替換為您要創建的AK賬號名稱。[ID1, ID2, ID3]為待接入云安全中心的Azure云資產所屬的訂閱ID列表,ID1、ID2和ID3需替換為真實的訂閱ID。az ad sp create-for-rbac \ --name [your-account-ID] \ --role Reader \ --scopes /subscriptions/[ID1, ID2, ID3]返回如下AK認證信息:

步驟二:將第三方云賬號AK接入云安全中心

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產所在的區域:中國或全球(不含中國)。

在左側導航欄,選擇。

在頁簽,單擊新增授權,在下拉列表中,選擇需要接入的多云廠商(騰訊云、AWS或Azure)。

在編輯多云配置面板,選擇手動配置方案,然后在權限說明區域選擇云安全態勢管理(表示授權云安全中心第三方云賬號下所有云產品的讀權限),單擊下一步。

在提交AK向導頁面,輸入第三方子賬號AK信息,選擇接入地域,然后單擊下一步。

對于騰訊云和AWS云資產,可以設置接入審計日志。

如果需要接入審計日志,請在審計日志配置向導頁面,配置審計日志信息,然后單擊下一步。如果不需要接入審計日志,請單擊跳過。

接入騰訊云賬號時,依次輸入獲取到騰訊云CLS日志服務的Kafka主題名稱、Kafka外網服務接入地址信息和所屬日志集ID。

接入AWS賬號時,依次輸入獲取到的AWS SQS所在的地域ID和SQS隊列名稱。

在策略配置向導頁面,配置接入第三方資產的地域、數據同步頻率等,單擊確定。

配置項

說明

選擇地域

選擇接入云安全中心的資產所屬的地域。

新增地域接入管理

選中復選框,表示后續新增地域的資產默認會接入云安全中心。

云產品同步頻率

選擇云安全中心自動同步第三方云產品的時間間隔。選擇關閉,表示不同步。

AK服務狀態檢查

選擇云安全中心自動檢測第三方賬號AK有效性的時間間隔。選擇關閉,表示不檢查。

單擊同步最新資產,將第三方子賬號下的資產同步到云安全中心。

相關文檔

如果您需要了解云安全態勢管理的功能詳情、計費方式等,請參見云安全態勢管理概述。

如果您需要查看如何執行云安全態勢管理的檢查、處理檢查后的風險項,請參見使用云安全態勢管理。

如果需要調用API接口執行云安全態勢管理的檢查,請參見SubmitCheck - 提交云產品配置檢查。