權(quán)限管理概述

Serverless應(yīng)用引擎SAE(Serverless App Engine)的權(quán)限管理通過阿里云訪問控制RAM(Resource Access Management)產(chǎn)品實(shí)現(xiàn)。權(quán)限管理幫助您對資源數(shù)據(jù)進(jìn)行必要的隔離和權(quán)限控制,以保證安全性。本文以某企業(yè)的日常業(yè)務(wù)為例,介紹SAE權(quán)限管理的應(yīng)用場景與功能實(shí)現(xiàn)。

功能概述

如果您需要系統(tǒng)地了解SAE權(quán)限管理的內(nèi)容,可以通過本文的應(yīng)用場景示例,逐步學(xué)習(xí)與SAE相關(guān)的權(quán)限功能。具體信息,請參見背景信息和業(yè)務(wù)場景。

如果您已熟知權(quán)限管理相關(guān)的功能,可以根據(jù)以下內(nèi)容定位您的問題。

權(quán)限策略和示例:介紹權(quán)限策略的基本概念、SAE支持的權(quán)限策略以及權(quán)限策略示例。

SAE權(quán)限助手:介紹如何通過SAE權(quán)限助手工具生成權(quán)限語句,簡化自定義策略的設(shè)置。

為RAM用戶授權(quán):介紹如何創(chuàng)建RAM用戶并為其授權(quán),按需分配權(quán)限。

為RAM角色授權(quán):介紹如何創(chuàng)建RAM角色并為其授權(quán),使用安全令牌就能以角色身份訪問被授權(quán)的資源。

聯(lián)系人管理:介紹如何為指定的聯(lián)系人設(shè)置權(quán)限規(guī)則、發(fā)送通知等。

操作審批:介紹如何為SAE平臺的重要功能設(shè)定審批流程,對操作權(quán)限進(jìn)行細(xì)粒度管控。

服務(wù)關(guān)聯(lián)角色:介紹SAE如何通過服務(wù)關(guān)聯(lián)角色來獲取其他云資源的訪問權(quán)限。

背景信息

托管在SAE的應(yīng)用,可能包含多個(gè)服務(wù)或子系統(tǒng),這些服務(wù)或子系統(tǒng)又可能由團(tuán)隊(duì)、成員進(jìn)行開發(fā)與運(yùn)維。SAE通過賬號體系及基于賬號體系的一系列權(quán)限管理操作,提供企業(yè)級的權(quán)限管理系統(tǒng),幫助您對應(yīng)用、資源和數(shù)據(jù)進(jìn)行必要的隔離和權(quán)限控制,以保證安全性。

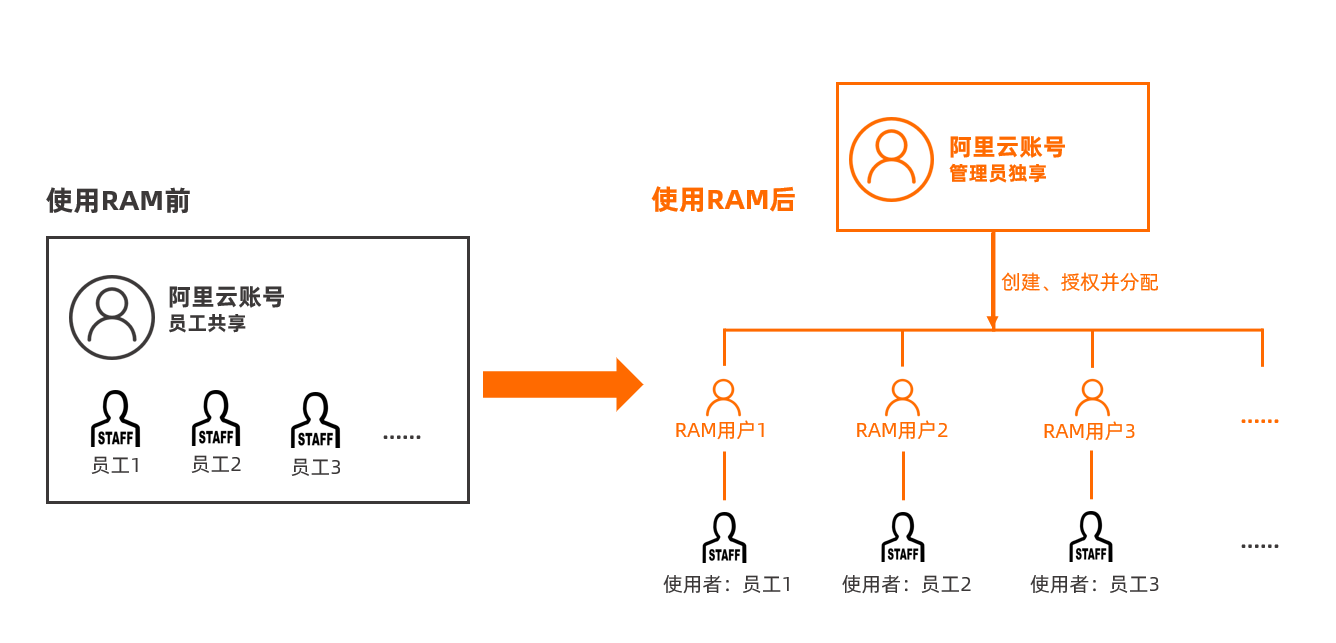

企業(yè)A通過阿里云賬號(主賬號)A購買了SAE服務(wù),最初企業(yè)內(nèi)多名員工共享該賬號;隨著業(yè)務(wù)發(fā)展,新增了多名員工,共享一個(gè)賬號無法明確分工且存在信息安全風(fēng)險(xiǎn)。于是企業(yè)A通過RAM功能管理權(quán)限,實(shí)現(xiàn)了分權(quán)分賬的功能。

業(yè)務(wù)場景

場景一

場景一涉及明確業(yè)務(wù)分工,了解如何按需為部門員工分配權(quán)限(初步了解權(quán)限策略)。

為了明確分工,企業(yè)A可以通過1個(gè)阿里云賬號,創(chuàng)建多個(gè)RAM用戶并為員工授權(quán),實(shí)現(xiàn)不同RAM用戶有不同資源訪問權(quán)限的目的。企業(yè)A購買資源是為了將自己的應(yīng)用托管到SAE,因此需先熟悉SAE在RAM中的權(quán)限策略和授權(quán)配置示例。RAM支持以下策略。

系統(tǒng)策略:統(tǒng)一由阿里云創(chuàng)建,您只能使用不能修改,策略的版本更新由阿里云維護(hù)。

自定義策略:您可以自主創(chuàng)建、更新和刪除,策略的版本更新由您自己維護(hù)。

同時(shí),某些場景下SAE為了完成自身的某個(gè)功能,需要獲取其他云服務(wù)的訪問權(quán)限。例如創(chuàng)建應(yīng)用時(shí)要獲取VPC等信息,就可以通過SLR獲取VPC等產(chǎn)品的訪問權(quán)限。

具體信息,請參見權(quán)限策略和示例和服務(wù)關(guān)聯(lián)角色。

場景二

場景二涉及業(yè)務(wù)精細(xì)化程度加深,了解如何為部門員工配置僅適用于本部門的權(quán)限(深入了解權(quán)限策略)。

通過對權(quán)限策略的學(xué)習(xí),企業(yè)A認(rèn)為可以為員工們先設(shè)置系統(tǒng)權(quán)限,即一般通用的權(quán)限,例如SAE資源的讀權(quán)限。如果系統(tǒng)策略無法滿足需求,則可以通過創(chuàng)建自定義策略精細(xì)化權(quán)限。

配置自定義策略時(shí),SAE權(quán)限助手能夠簡化前期編輯腳本的工作,企業(yè)A能夠?qū)⒆詣?dòng)生成的、完整的腳本復(fù)制到RAM控制臺,創(chuàng)建相應(yīng)的自定義策略并授權(quán)給RAM用戶,有效避免直接在RAM控制臺操作時(shí)出錯(cuò)。

具體信息,請參見SAE權(quán)限助手。

場景三

場景三涉及為部門員工配置權(quán)限(公司內(nèi)創(chuàng)建RAM用戶并授權(quán))。

通過對權(quán)限策略的學(xué)習(xí),企業(yè)A準(zhǔn)備創(chuàng)建RAM用戶并按需分配權(quán)限,并指派給不同員工。

具體信息,請參見為RAM用戶授權(quán)。

場景四

場景四涉及與合作伙伴共同處理業(yè)務(wù)(跨公司跨賬號創(chuàng)建RAM角色并授權(quán))。

隨著業(yè)務(wù)不斷發(fā)展,企業(yè)A與企業(yè)B建立了良好的合作伙伴關(guān)系,并希望將部分業(yè)務(wù)授權(quán)給企業(yè)B。需求如下。

企業(yè)A希望能專注于業(yè)務(wù)系統(tǒng),僅作為SAE的資源所有者;而將部分業(yè)務(wù)授權(quán)給企業(yè)B,例如應(yīng)用發(fā)布、應(yīng)用管理、自動(dòng)彈性、一鍵啟停應(yīng)用和應(yīng)用監(jiān)控等服務(wù)。

企業(yè)A希望當(dāng)企業(yè)B的員工加入或離職時(shí),無需做任何權(quán)限變更。企業(yè)B可以進(jìn)一步將A的資源訪問權(quán)限分配給企業(yè)B的RAM用戶,并可以精細(xì)控制其員工或應(yīng)用對資源的訪問和操作權(quán)限。

企業(yè)A希望如果雙方合同終止,企業(yè)A隨時(shí)可以撤銷對企業(yè)B的授權(quán)。

具體信息,請參見為RAM角色授權(quán)。

場景五

場景五涉及嚴(yán)格把控審批環(huán)節(jié)(公司內(nèi)嚴(yán)格把控各項(xiàng)環(huán)節(jié)的操作)。

企業(yè)A的阿里云賬號A下部署了多個(gè)命名空間,包括測試環(huán)境、開發(fā)環(huán)境、預(yù)發(fā)環(huán)境和線上環(huán)境等,企業(yè)A希望嚴(yán)格把控線上環(huán)境的權(quán)限,避免出現(xiàn)人員隨意操作該環(huán)境下的應(yīng)用,造成線上環(huán)境崩潰的情況。企業(yè)A可以通過設(shè)定審批流程,接收審批通知,對操作權(quán)限進(jìn)行細(xì)粒度管控。

具體信息,請參見操作審批和聯(lián)系人管理。