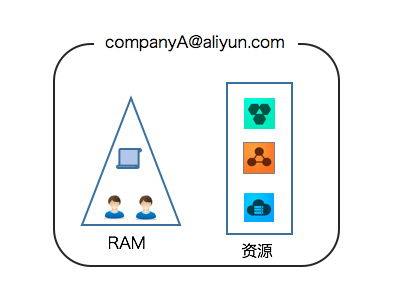

當企業(yè)上云之后,RAM可以幫助您實現(xiàn)簡單管理賬號、統(tǒng)一分配權(quán)限、集中管控資源,從而建立安全、完善的資源控制體系。

背景信息

某些企業(yè)使用RAM初期,對RAM的優(yōu)勢不夠了解,也對資源的安全管理要求不高。然而,當初創(chuàng)企業(yè)成長為大型企業(yè)或大型企業(yè)客戶遷移上云后,組織結(jié)構(gòu)更加復(fù)雜,對資源的安全管理需求也更加強烈,需要建立安全、完善的資源控制體系。

- 存在多用戶協(xié)同操作,RAM用戶分工不同,各司其職。

- 阿里云賬號不想與其他RAM用戶共享阿里云賬號訪問密鑰(AccessKey),訪問密鑰泄露風險較大。

- RAM用戶對資源的訪問方式多種多樣,資源泄露風險高。

- 某些RAM用戶離開組織時,需要收回其對資源的訪問權(quán)限。

解決方案

使用RAM,您可以創(chuàng)建、管理RAM用戶,并可以控制這些RAM用戶對資源的操作權(quán)限。當您的企業(yè)存在多用戶協(xié)同操作資源時,使用RAM可以讓您避免與其他用戶共享阿里云賬號訪問密鑰,按需為用戶分配最小權(quán)限,管理更加方便,權(quán)限更加明確,信息更加安全。

安全管理原則

- 創(chuàng)建獨立的RAM用戶

企業(yè)只需使用一個阿里云賬號。通過RAM為名下的不同操作員創(chuàng)建獨立的RAM用戶,進行分權(quán)管理,不使用阿里云賬號進行日常運維管理。

具體操作,請參見創(chuàng)建RAM用戶。

- 將控制臺用戶與API用戶分離

不建議為一個RAM用戶同時創(chuàng)建用于控制臺操作的登錄密碼和用于API調(diào)用的訪問密鑰。具體如下:

- 應(yīng)用程序賬號:只需要通過API訪問資源,創(chuàng)建訪問密鑰即可。

- 員工賬號:只需要通過控制臺操作資源,設(shè)置登錄密碼即可。

具體操作,請參見創(chuàng)建RAM用戶。

- 創(chuàng)建RAM用戶并進行分組

當阿里云賬號下有多個RAM用戶時,可以通過創(chuàng)建用戶組對職責相同的RAM用戶進行分類并授權(quán)。

具體操作,請參見創(chuàng)建用戶組。

- 為不同用戶組分配最小權(quán)限

您可以使用系統(tǒng)策略或自定義策略為RAM用戶或用戶組授權(quán)。自定義策略可以滿足您精細化授權(quán)的需求。通過為RAM用戶或用戶組授予最小權(quán)限,可以更好地限制RAM用戶對資源的操作權(quán)限。

說明 當業(yè)務(wù)場景比較簡單時,您可以直接創(chuàng)建RAM用戶并為其授權(quán)。當業(yè)務(wù)場景越來越復(fù)雜,RAM用戶數(shù)量越來越多時,推薦您將相同職責的RAM用戶添加到用戶組,然后為用戶組授權(quán),以此降低管理的復(fù)雜性。具體操作,請參見創(chuàng)建自定義權(quán)限策略和為用戶組授權(quán)。

- 為RAM用戶配置強密碼策略

您可以通過RAM控制臺設(shè)置密碼策略,例如:密碼長度、密碼中必須包含元素、密碼有效期等。如果允許RAM用戶更改登錄密碼,那么應(yīng)該要求RAM用戶創(chuàng)建強密碼并且定期輪換登錄密碼或訪問密鑰。

具體操作,請參見設(shè)置RAM用戶安全策略。

- 為阿里云賬號開啟多因素認證

開啟多因素認證(Multi-factor authentication,MFA)可以提高賬號的安全性,在用戶名和密碼之外再增加一層安全保護。啟用MFA后,再次登錄阿里云時,系統(tǒng)將要求輸入兩層安全要素:

- 第一層安全要素:用戶名和密碼。

- 第二層安全要素:輸入虛擬MFA設(shè)備生成的驗證碼,或通過U2F安全密鑰認證。

具體操作,請參見為阿里云賬號啟用多因素認證。

- 為用戶開啟SSO單點登錄功能

開啟SSO單點登錄后,企業(yè)內(nèi)部賬號進行統(tǒng)一的身份認證,實現(xiàn)使用企業(yè)本地賬號登錄并訪問阿里云資源。

更多信息,請參見SSO概覽。

- 不要為阿里云賬號創(chuàng)建訪問密鑰

訪問密鑰用于API調(diào)用訪問,登錄密碼用于控制臺訪問,兩者具有同樣的權(quán)限。由于阿里云賬號對名下資源有完全控制權(quán)限,為了避免因訪問密鑰泄露帶來的安全風險,不建議您為阿里云賬號創(chuàng)建訪問密鑰并使用該訪問密鑰進行日常工作。

您可以為RAM用戶創(chuàng)建訪問密鑰,使用RAM用戶進行日常工作。

具體操作,請參見為RAM用戶創(chuàng)建訪問密鑰。

- 使用權(quán)限策略條件來增強安全性

您可以在自定義權(quán)限策略中設(shè)置條件,實現(xiàn)在指定時間范圍或指定IP等條件滿足時才能訪問某資源。

更多信息,請參見權(quán)限策略基本元素。

- 集中控制資源

默認阿里云賬號是資源的擁有者,掌握完全控制權(quán)。RAM用戶對資源只有使用權(quán),沒有所有權(quán)。這一特性可以方便您對用戶創(chuàng)建的實例或數(shù)據(jù)進行集中控制。具體如下:

- 當用戶離開組織:只需要將對應(yīng)的RAM用戶移除,即可撤銷所有權(quán)限。

- 當用戶加入組織:只需創(chuàng)建新的RAM用戶,設(shè)置登錄密碼或訪問密鑰并為其授權(quán)。

具體操作,請參見為RAM用戶授權(quán)。

- 使用RAM角色進行臨時授權(quán)

RAM角色不具備永久身份憑證,可以通過STS獲取可以自定義時效和訪問權(quán)限的臨時身份憑證(STS Token),然后使用STS Token訪問阿里云資源。

更多信息,請參見什么是STS。

操作結(jié)果

遵循最佳安全實踐原則,企業(yè)上云之后,綜合利用這些保護機制,建立安全完善的資源控制體系,可以更有效地保護賬號及資產(chǎn)的安全。

更多信息

企業(yè)上云以后通過RAM進行運維劃分,根據(jù)不同的職責,劃分不同的運維人員,方便管理和控制。更多信息,請參見通過RAM管控多運維人員的權(quán)限。