本文介紹Terraform場景下,遷移后如何修改Terraform配置。

為什么需要修改Terraform配置

當您將用戶主密鑰(CMK)和憑據從共享版KMS(KMS 1.0)遷移到KMS 3.0實例中時,密鑰和憑據會歸屬于特定的KMS實例,因此遷移后會增加一個KMS實例ID屬性。

當Terraform檢測到代碼所描述的配置與實際基礎設施對象存在差異時,便會制定變更計劃以更新基礎設施對象,從而使其與代碼描述的狀態相匹配。這會導致遷移的CMK或憑據被釋放,并創建一個新的CMK或憑據。為了解決這一問題,遷移完成后,您需要按照以下步驟修改現有的Terraform配置。

修改Terraform配置

如果您不想修改原來的Terraform適應新的變更,使用方案一增加ignore_changes語句,如果您想使Terraform適應新的變更,選用方案二增加dkms_instance_id相關語句。

方案一:增加ignore_changes語句

配置了 ignore_changes 語句后,Terraform在執行計劃(plan)和應用(apply)操作時,會忽略dkms_instance_id等字段的修改。

在"alicloud_kms_key"中執行以下操作:

增加

ignore_changes = [dkms_instance_id,automatic_rotation,rotation_interval]語句。如果密鑰遷移前關閉了輪轉,遷移完成后請開啟密鑰輪轉。輪轉的相關介紹,請參見密鑰輪轉。

為密鑰設置默認策略。如果您需要自定義策略,請參見密鑰策略概述。

示例中為密鑰開啟了輪轉且輪轉周期為90天,為密鑰設置了默認密鑰策略。具體使用時,請以您的實際業務為準。各配置項的詳細介紹,請參見alicloud_kms_key。

resource "alicloud_kms_key" "default_key_encrypt_decrypt" {

# add this

lifecycle {

ignore_changes = [dkms_instance_id,automatic_rotation,rotation_interval]

}

automatic_rotation = "Enabled"

rotation_interval = "90d"

policy = <<EOF

{

"Statement": [

{

"Action": [

"kms:*"

],

"Effect": "Allow",

"Principal": {

"RAM": [

"acs:ram::5135****76002605:*"

]

},

"Resource": [

"*"

],

"Sid": "kms default key policy"

}

],

"Version": "1"

}

EOF

# end of add

description = "test tf"

key_usage = "ENCRYPT/DECRYPT"

key_spec = "Aliyun_AES_256"

origin = "Aliyun_KMS"

pending_window_in_days = 7

tags = {

"Environment" = "test"

"Name" = "KMS-01"

"SupportTeam" = "PlatformEngineering"

"Contact" = "group@example.com"

}

}在"alicloud_kms_secret"中執行以下操作:

增加

ignore_changes = [dkms_instance_id]語句。如果憑據遷移前關閉了輪轉,遷移完成后請開啟憑據輪轉。

為憑據設置默認策略。如果您需要自定義策略,請參見憑據策略概述。

示例中憑據未開啟輪轉,憑據設置了默認憑據策略。具體使用時,請以您的實際業務為準。各配置項的詳細介紹,請參見alicloud_kms_secret。

resource "alicloud_kms_secret" "kms_secret_general" {

# add this

lifecycle {

ignore_changes = [dkms_instance_id]

}

enable_automatic_rotation = false

policy = <<EOF

{

"Statement": [

{

"Action": [

"kms:*"

],

"Effect": "Allow",

"Principal": {

"RAM": [

"acs:ram::5135****76002605:*"

]

},

"Resource": [

"*"

],

"Sid": "kms default secret policy"

}

],

"Version": "1"

}

EOF

# end of add

secret_name = "kms_secret_general1"

description = "secret_data_kms_secret_general"

secret_type = "Generic"

force_delete_without_recovery = true

encryption_key_id = alicloud_kms_key.default_key_encrypt_decrypt.id

version_id = "v1"

secret_data_type ="text"

secret_data = "secret_data_kms_secret_general1"

}方案二:增加dkms_instance_id相關語句

增加dkms_instance_id相關的語句后,針對遷移后的密鑰和憑據,Terraform可以準確識別dkms_instance_id的值,并將其配置到alicloud_kms_key資源和alicloud_kms_secret資源中。

以用戶已把CMK fecbd43a-********-9c051c8cc26d 遷移到KMS實例(kst-hkk66e****boq8qsxxgxd)為例進行介紹。

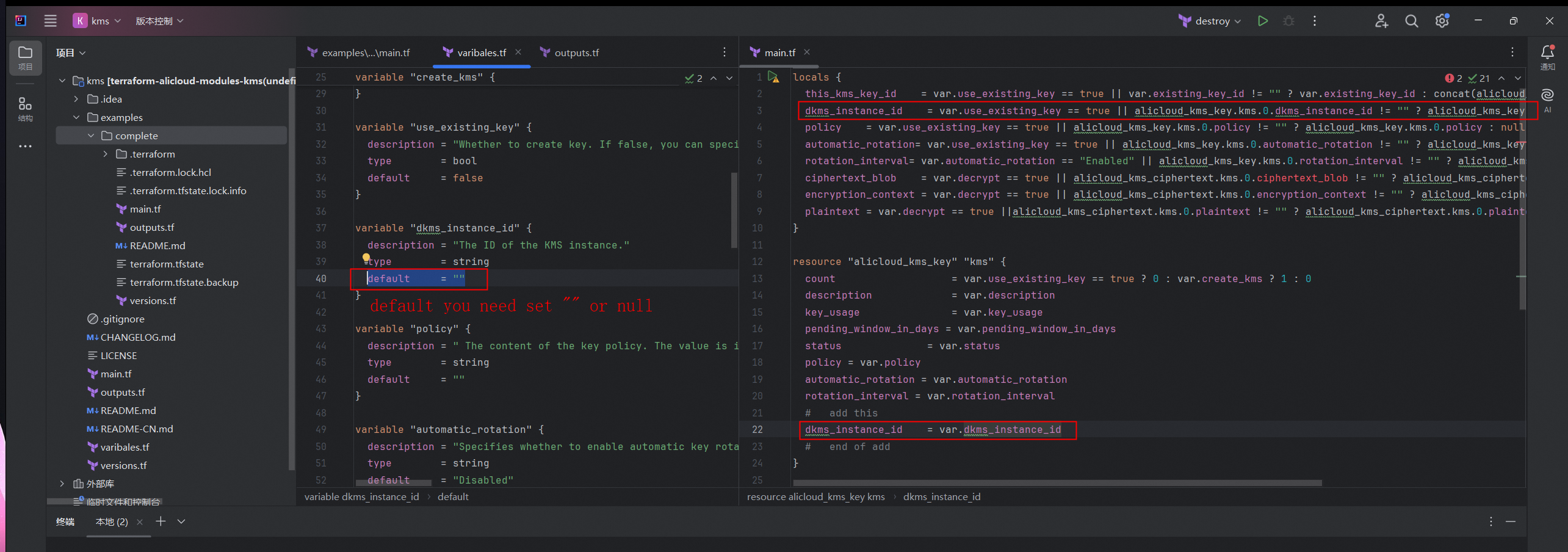

在根目錄的

main.tf文件中增加以下代碼。在

locals中增加dkms_instance_id = var.use_existing_key == true || alicloud_kms_key.kms.0.dkms_instance_id != "" ? alicloud_kms_key.kms.0.dkms_instance_id : null。在

"alicloud_kms_key"中增加dkms_instance_id = var.dkms_instance_id。在

"alicloud_kms_secret"中增加dkms_instance_id = var.dkms_instance_id。

示例如下:

locals { this_kms_key_id = var.use_existing_key == true || var.existing_key_id != "" ? var.existing_key_id : concat(alicloud_kms_key.kms.*.id, [""])[0] dkms_instance_id = var.use_existing_key == true || alicloud_kms_key.kms.0.dkms_instance_id != "" ? alicloud_kms_key.kms.0.dkms_instance_id : null policy = var.use_existing_key == true || alicloud_kms_key.kms.0.policy != "" ? alicloud_kms_key.kms.0.policy : null automatic_rotation= var.use_existing_key == true || alicloud_kms_key.kms.0.automatic_rotation != "" ? alicloud_kms_key.kms.0.automatic_rotation : null rotation_interval= var.automatic_rotation == "Enabled" || alicloud_kms_key.kms.0.rotation_interval != "" ? alicloud_kms_key.kms.0.rotation_interval : null secret_name = var.secret == true ||alicloud_kms_secret.kms.0.secret_name != "" ? alicloud_kms_secret.kms.0.secret_name : null secret_type = var.secret == true ||alicloud_kms_secret.kms.0.secret_type != "" ? alicloud_kms_secret.kms.0.secret_type : null version_id = var.secret == true ||alicloud_kms_secret.kms.0.version_id != "" ? alicloud_kms_secret.kms.0.version_id : null force_delete_without_recovery = var.secret == true ||alicloud_kms_secret.kms.0.force_delete_without_recovery != "" ? alicloud_kms_secret.kms.0.force_delete_without_recovery : null secret_data = var.secret == true ||alicloud_kms_secret.kms.0.secret_data != "" ? alicloud_kms_secret.kms.0.secret_data : null secret_data_type = var.secret == true ||alicloud_kms_secret.kms.0.secret_data_type != "" ? alicloud_kms_secret.kms.0.secret_data_type : null enable_automatic_rotation = var.secret == true ||alicloud_kms_secret.kms.0.enable_automatic_rotation != "" ? alicloud_kms_secret.kms.0.enable_automatic_rotation : null } resource "alicloud_kms_key" "kms" { count = var.use_existing_key == true ? 0 : var.create_kms ? 1 : 0 description = var.description key_usage = var.key_usage pending_window_in_days = var.pending_window_in_days status = var.status policy = var.policy automatic_rotation = var.automatic_rotation rotation_interval = var.rotation_interval # add this dkms_instance_id = var.dkms_instance_id # end of add } resource "alicloud_kms_secret" "kms" { count = var.existing_key_id != "" ? var.existing_key_id : var.encrypt ? 1 : 0 secret_name = var.secret_name encryption_key_id = concat(alicloud_kms_key.kms.*.id, [""])[0] secret_type = var.secret_type version_id = var.version_id force_delete_without_recovery = var.force_delete_without_recovery # add this dkms_instance_id = var.dkms_instance_id # end of add secret_data = var.secret_data secret_data_type =var.secret_data_type enable_automatic_rotation = var.enable_automatic_rotation }在根目錄

variable.tf文件中定義dkms_instance_id變量。重要default取值必須為""或null。# module default variable variable "dkms_instance_id" { description = "The ID of the KMS instance." type = string default = "" }

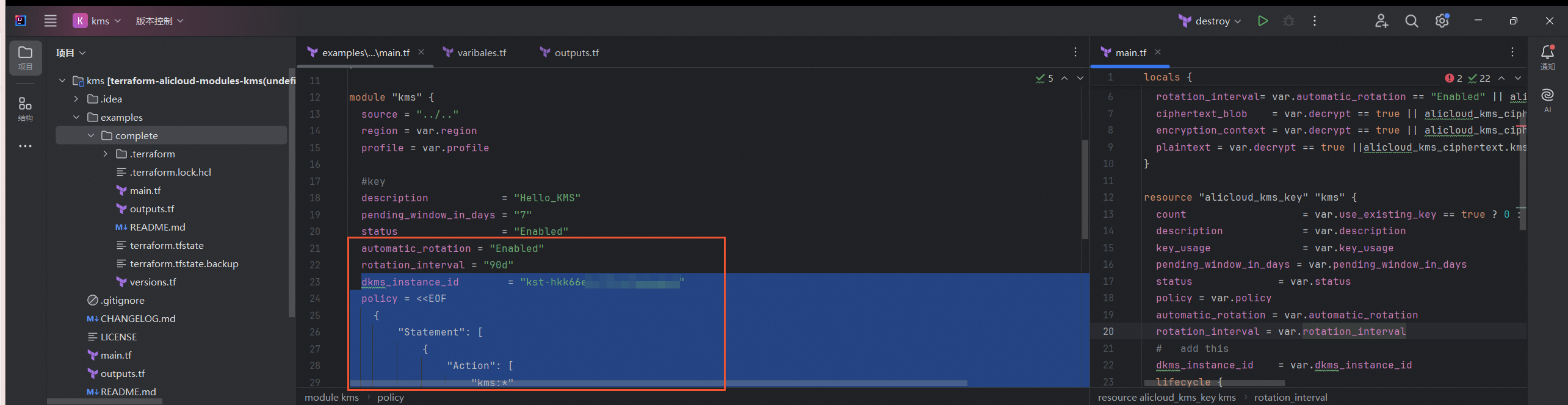

在密鑰相關模塊下增加實例ID的信息、設置密鑰策略,并根據業務需要決定是否開啟輪轉。

輪轉周期:示例中輪轉周期為90天,請根據實際情況修改。

KMS實例ID:示例為

kst-hkk66e****boq8qsxxgxd,請根據實際情況修改。密鑰策略:示例提供的為默認策略,如果您需要自定義策略,請參見密鑰策略概述。

automatic_rotation = "Enabled" rotation_interval = "90d" dkms_instance_id = "kst-hkk66e****boq8qsxxgxd" policy = <<EOF { "Statement": [ { "Action": [ "kms:*" ], "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::5135****76002605:*" ] }, "Resource": [ "*" ], "Sid": "kms default key policy" } ], "Version": "1" } EOF

在憑據相關模塊下增加實例ID的信息、設置憑據策略,并根據業務需要決定是否開啟輪轉。

輪轉周期:示例中未開啟輪轉,請根據實際情況修改。

KMS實例ID:示例為

kst-hkk66e****boq8qsxxgxd,請根據實際情況修改。憑據策略:示例提供的為默認策略,如果您需要自定義策略,請參見憑據策略概述。

#secret secret_data = "secret_data_kms_secret_general1" secret_name = "kms_secret_general1" version_id = "v1" secret_data_type ="text" secret_type = "Generic" enable_automatic_rotation = false dkms_instance_id = "kst-hkk66e****boq8qsxxgxd" policy = <<EOF { "Statement": [ { "Action": [ "kms:*" ], "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::5135****76002605:*" ] }, "Resource": [ "*" ], "Sid": "kms default secret policy" } ], "Version": "1" } EOF force_delete_without_recovery = true