Grafana AzureAD統(tǒng)一認證登錄

可觀測可視化 Grafana 版支持使用AzureAD進行統(tǒng)一認證登錄。本文介紹如何通過AzureAD活動目錄進行統(tǒng)一認證登錄,以及如何通過AzureAD提供的應(yīng)用權(quán)限來設(shè)置用戶和用戶組角色。

更多信息請參見開源版Grafana AzureAD文檔。

步驟一:創(chuàng)建Registration

登錄Azure Portal,在左側(cè)導(dǎo)航欄選擇Azure AD。

說明如果您有多個AD域,可以在頁面右側(cè)選擇您需要添加的AD,同時選擇您需要進行配置的AD Tenant。

在側(cè)面管理菜單,單擊App registration > New Registration。

添加重定向URL ,選擇Web,這里Grafana的URL地址為

https://<my_grafana_server_name_or_ip>:<grafana_server_port>/login/azuread然后單擊Register,系統(tǒng)會跳轉(zhuǎn)至新建APP的Overview頁面。在Certificates & secrets中添加新的Client Secret。

步驟二:設(shè)置權(quán)限

在左側(cè)單擊Manifest,定義應(yīng)用的Role和權(quán)限。

Grafana分為Viewer、Editor、Admin三個角色。如果不進行定義,所有用戶將會都是Viewer角色。每個角色要求一個不重復(fù)的ID,可以使用uuidgen或者PowerShell的New-Guid命令,具體示例如下:

說明用清單文件中生成的ID替換每個SOME_UNIQUE_ID。

"appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "Grafana org admin Users", "displayName": "Grafana Org Admin", "id": "SOME_UNIQUE_ID", "isEnabled": true, "lang": null, "origin": "Application", "value": "Admin" }, { "allowedMemberTypes": [ "User" ], "description": "Grafana read only Users", "displayName": "Grafana Viewer", "id": "SOME_UNIQUE_ID", "isEnabled": true, "lang": null, "origin": "Application", "value": "Viewer" }, { "allowedMemberTypes": [ "User" ], "description": "Grafana Editor Users", "displayName": "Grafana Editor", "id": "SOME_UNIQUE_ID", "isEnabled": true, "lang": null, "origin": "Application", "value": "Editor" } ],在Azure Active Directory頁面找到Enterprise Application,然后搜索并單擊進入您的應(yīng)用。

單擊Users and Groups,并添加用戶和權(quán)限。

步驟三:設(shè)置Grafana參數(shù)

登錄可觀測可視化 Grafana 版控制臺,在左側(cè)導(dǎo)航欄單擊工作區(qū)管理。

在工作區(qū)管理頁面,單擊目標工作區(qū)ID。

在左側(cè)導(dǎo)航欄單擊參數(shù)設(shè)置。

在左側(cè)參數(shù)列表選擇auth.azuread,然后單擊修改參數(shù)。

參考以下配置,修改參數(shù)的運行參數(shù),然后單擊保存并生效。

[auth.azuread] name = Azure AD enabled = true allow_sign_up = true client_id = <client_id> client_secret = <client_secret> scopes = openid email profile auth_url= https://login.microsoftonline.com/<application-id>/oauth2/v2.0/authorize token_url = https://login.microsoftonline.com/<application-id>/oauth2/v2.0/token allowed_domains = allowed_groups =說明client_id,client_secret,application-id為您自己在Azure中創(chuàng)建的。

其中:

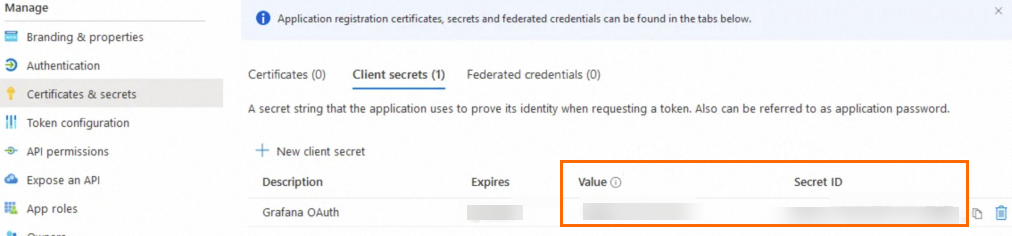

Azure Client ID 和Secret ID,您可以在Certificates & secret頁面查找。

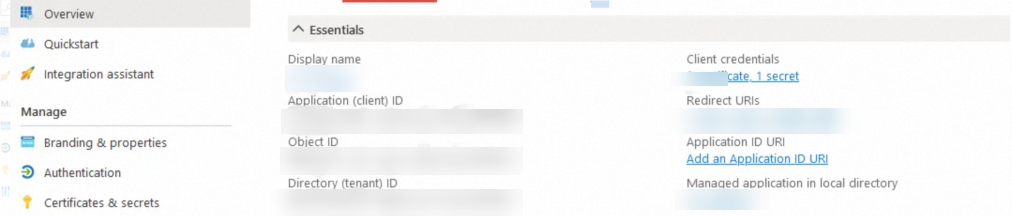

Auth URL和Token URL,您可以在Overview頁面中單擊end-point查找。

步驟四:登錄Grafana

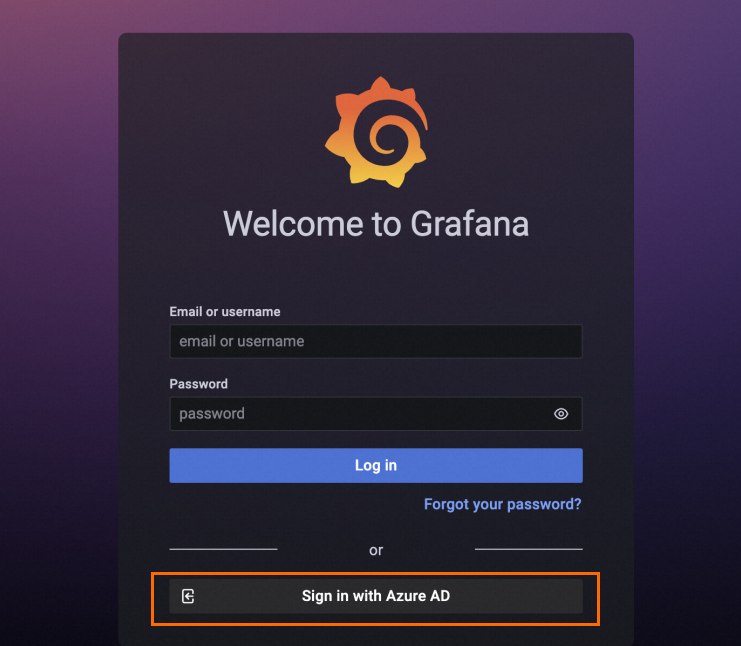

Azure參數(shù)設(shè)置完成后大約等待1分鐘,打開Grafana地址,并單擊Sign in with Azure AD,即可登錄成功。表示已成功通過AzureAD統(tǒng)一認證登錄Grafana。

如果您無法登錄Grafana,請檢查是否已將訪問設(shè)備的IP地址加入到工作區(qū)的公網(wǎng)或私網(wǎng)訪問白名單組中。