邊緣云(ENS)聚焦于為客戶業務拓展提供一站式覆蓋全球、算力彈性、網絡優質的分布式全球化邊緣基礎設施,在面對安全需求時,更多是借助阿里云中心云的安全防護能力。本方案將介紹如何通過云安全中心、邊緣云網絡安全能力、運維安全中心(堡壘機)和DDoS高防在邊緣云上構建業務的安全體系。

一、主機安全(云安全中心)

阿里云云安全中心充分利用云原生架構優勢、多年云上安全防護經驗和前沿的安全攻防技術,提供涵蓋云資產管理、安全配置核查、主動防御、安全加固、云產品配置評估和安全可視化等關鍵領域的全面的安全解決方案。包含基線配置風險、合規風險、漏洞風險、AK泄露風險、身份和權限管理風險等方面的實時檢測能力,有效防御勒索軟件、挖礦病毒、木馬、Webshell等惡意行為,以及網頁篡改等攻擊。云安全中心詳細介紹請參考:云安全中心。

云安全中心支持邊緣云(ENS)的安全能力

功能分類 | 左側導航欄路徑 | 功能 |

資產中心 | 資產中心> 資產總覽 | 資產總覽 |

資產中心> 主機資產 | 同步最新資產 | |

多云資產接入 | ||

安全檢查 | ||

客戶端問題排查 | ||

資產采集 | ||

批量運維和云監控(需安裝云助手) | ||

開啟保護或暫停保護 | ||

解除綁定 | ||

資產指紋調查 | ||

風險治理 | 風險治理> 漏洞管理 | Linux軟件漏洞(檢測 / 修復) |

Windows系統漏洞(檢測 / 修復) | ||

Web-CMS漏洞(檢測 / 修復) | ||

應急漏洞(檢測) | ||

應用漏洞(SCA檢測) | ||

風險治理> 基線檢查 | 基線檢查(檢查 / 修復) | |

風險治理> 云蜜罐 | 主機蜜罐 | |

風險治理> 惡意文件檢測SDK | 惡意文件檢測SDK | |

風險治理> 日志分析 | 主機日志 | |

安全日志 | ||

檢測響應 | 檢測響應> 安全告警 | Web目錄定義 |

告警處置規則 | ||

數據歸檔 | ||

查看和恢復隔離文件 | ||

檢測響應> 攻擊分析 | 攻擊分析 | |

防護配置 | 防護配置> 主機防護> 防勒索 | 防勒索 |

防護配置> 主機防護> 病毒查殺 | 病毒查殺 | |

防護配置> 主機防護> 網頁防篡改 | 網頁防篡改 | |

防護配置> 主機防護> 主機規則管理 | 惡意行為防御 | |

常用登錄管理 | ||

防護配置> 容器防護> 鏡像安全掃描 | 鏡像系統漏洞掃描 | |

鏡像應用漏洞掃描 | ||

鏡像基線檢查掃描 | ||

鏡像惡意樣本掃描 | ||

鏡像系統漏洞修復 | ||

鏡像應用漏洞修復 | ||

鏡像惡意樣本修復 | ||

防護配置> 容器防護> 容器主動防御 | 容器主動防御 | |

防護配置> 容器防護> 容器文件防御 | 容器防火墻 | |

防護配置> 應用防護 | 應用防護 | |

系統配置 | 系統配置> 安全報告 | 安全報告 |

系統配置> 功能設置 | 功能設置 | |

系統配置> 通知設置 | 通知設置 |

云安全中心開通及部署

購買云安全中心:

您可以在阿里云官網的云安全中心產品頁直接購買云安全中心產品,云安全中心針對不同場景下的安全防護需求,提供了多個版本的基礎防護服務和增值服務。您可以根據自身的安全需求,靈活購買所需的版本和增值服務。詳情請參見:購買云安全中心。

在ENS實例上安裝云安全中心客戶端:

邊緣節點服務 ENS計算實例只有安裝客戶端后,才能使用云安全中心的安全防護能力。云安全中心客戶端是安裝在計算實例中的軟件程序,用于收集和分析多種日志和數據,以監控和檢測實例中潛在的安全威脅。

在安裝云安全中心客戶端前,請先確認您的邊緣節點服務 ENS計算實例可以訪問公網。

登錄ENS計算實例,使用管理員或者root權限執行客戶端安裝命令。

Linux系統安裝命令

wget "https://aegis.alicdn.com/download/install/2.0/linux/AliAqsInstall.sh" && chmod +x AliAqsInstall.sh && ./AliAqsInstall.sh -k=v342lkWindows系統CMD安裝命令

powershell -executionpolicy bypass -c "(New-Object Net.WebClient).DownloadFile('http://aegis.alicdn.com/download/install/2.0/windows/AliAqsInstall.exe',$ExecutionContext.SessionState.Path.GetUnresolvedProviderPathFromPSPath('.\AliAqsInstall.exe'))"; "./AliAqsInstall.exe -k=Az481e"

驗證客戶端是否安裝成功:

安裝客戶端后,云安全中心會在您的服務器中下載客戶端相關文件,并啟動相應進程。您可以通過確認客戶端進程的狀態或在云安全中心控制臺上查看客戶端狀態,判斷客戶端是否安裝成功。

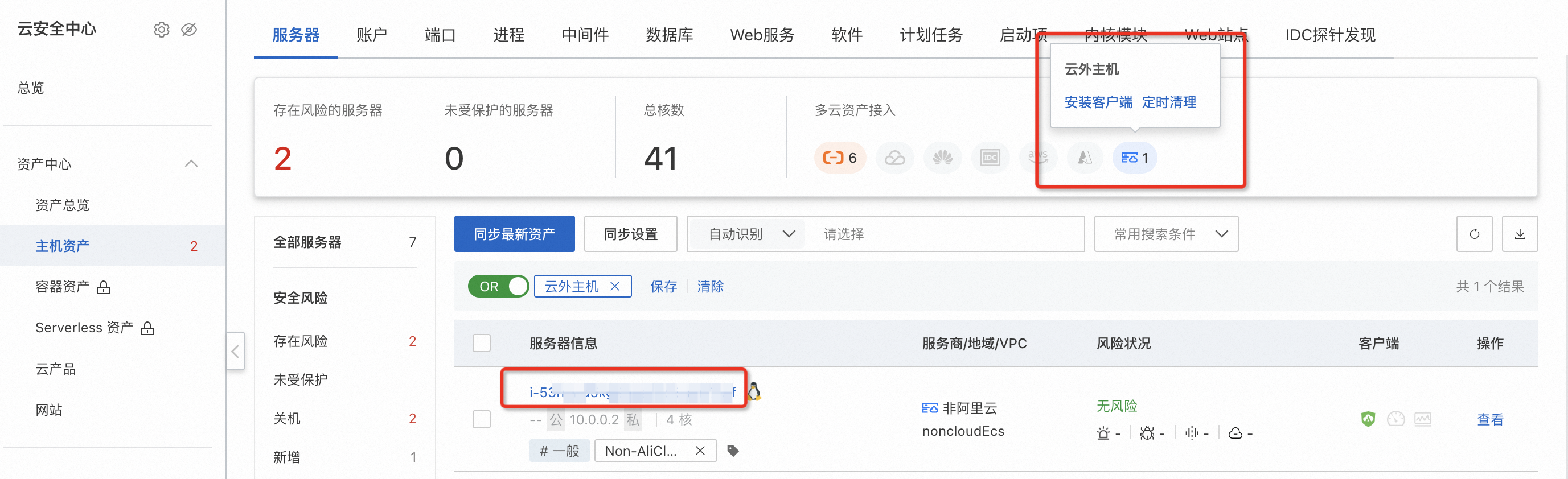

如圖所示,您可以查看到一個邊緣節點服務 ENS計算實例已經納入云安全中心的主機資產管理中。

說明

說明因邊緣云算力是分散在阿里云中心云之外的節點上,所以在云安全中心中顯示為云外主機。

二、節點內網絡安全

1.安全組

安全組是邊緣節點服務 ENS在邊緣節點提供的一種虛擬防火墻能力,能夠控制ENS實例的出入站流量。安全組的入方向規則控制ENS實例的入站流量,出方向規則控制ENS實例的出站流量。

安全組的使用流程分四步:

創建安全組:

邊緣云的安全組創建與中心云安全組創建是存在差異的,在創建邊緣云安全組時只需錄入安全組名稱即可。邊緣云安全組不歸屬于任何節點以及任何VPC網絡,安全組及其規則可以在全局任意節點及VPC生效。

添加安全組規則:

安全組規則用來控制ENS實例的出入站流量。適用于允許或拒絕特定網絡流量、封鎖不必要的端口、限制特定協議的流量和配置應用程序訪問權限等使用場景。

您可以在創建安全組時同步添加安全組規則,也可以在安全組創建后再添加安全組規則。

ENS實例加入安全組:

創建ENS實例時,您至多可以指定加入一個安全組。后續可以根據業務需求,在ENS實例列表頁將實例加入多個安全組,在決定ENS實例的流量能否通過時,會將ENS實例多個安全組的規則匯總在一起,按照固定的策略排序,并與安全組對流量的默認訪問控制規則一起,作用于ENS實例,決定允許或拒絕流量通過。

管理安全組規則:

安全組規則設置不當可能導致嚴重的安全隱患。您可結合自身實際業務需求管理安全組規則,以保障ENS實例的網絡安全。

您可以在安全組詳情頁進行安全組出入向規則的修改操作,一旦安全組規則修改,會作用于邊緣云全部節點上加入該安全組的所有ENS實例。

2.網絡ACL

網絡ACL是專有網絡VPC中的網絡訪問控制功能。您可以自定義設置網絡ACL規則,并將網絡ACL與VPC網絡綁定,實現對邊緣云VPC中ENS計算實例流量的訪問控制。

網絡ACL與安全組都是控制流入和流出流量的網絡能力,但網絡ACL是作用到整個VPC網絡的,網絡ACL規則會控制VPC網絡下的所有ENS實例出入VPC的數據流;安全組是作用到具體的ENS實例,僅控制加入該安全組下的ENS實例出入向數據流。

如果您部署在邊緣云VPC內的業務對公網的訪問規則一致,可以通過配置網絡ACL實現全部ENS實例的流量控制;如果您部署在邊緣云VPC內的業務具有多樣性,可以通過更細粒度的安全組實現具體ENS實例的流量控制。

三、運維安全(運維安全中心)

運維安全中心是阿里云提供的運維和安全審計管控平臺,可集中管理運維權限,全程管控操作行為,實時還原運維場景,保障運維行為身份可鑒別、權限可管控、操作可審計,解決資產多、難管理、運維職責權限不清晰以及運維事件難追溯等問題,助力企業滿足等保合規需求。運維安全中心詳細介紹請參考:運維安全中心(堡壘機)。

運維安全中心支持邊緣云(ENS)的能力

運維邊緣節點服務 ENS資源,需要使用運維安全中心的企業雙引擎版本,通過網絡域代理模式實現邊緣云資產的統一運維管控。

功能 | 描述 |

用戶管理 | 支持多種用戶角色(管理員、運維員、審計員等)。 |

支持新建單個用戶及通過文件批量導入用戶。 | |

支持自動同步RAM用戶、AD/LDAP用戶。 | |

支持對接IDaaS用戶,將釘釘、Azure AD等多種身份認證來源用戶同步為堡壘機用戶。 | |

支持用戶狀態標記,包括已過期、鎖定、長時間未登錄等多種狀態。 | |

支持設置用戶鎖定、密碼有效期等策略。 | |

資產管理 |

|

支持對MySQL、SQL Server、PostgreSQL、Oracle類型的RDS和自建數據庫進行運維管控和審計。 | |

支持手動新建以及一鍵導入阿里云和第三方云資產。 | |

支持資產賬密(密碼/密鑰)托管,運維人員無需感知資產密碼即可對資產運維訪問。 | |

支持資產狀態檢測,對ECS、RDS實例以及網絡連通性狀態進行定期或手動檢測。 | |

可聯動云安全中心資產風險監控狀況,及時提醒包含告警、漏洞、基線等風險狀態及數量,并支持快速跳轉至云安全中心處理風險閉環。 | |

支持多云、云上及線下IDC服務器等混合場景統一運維。 | |

支持網絡域代理模式,堡壘機可通過代理服務器與其他內網環境的資產網絡連通。 | |

支持對Linux服務器手動或者定期執行改密任務。 | |

運維管控 | 支持短信、郵箱、手機TOTP令牌及釘釘雙因子認證。 |

支持Mstsc、Xshell、SecureCRT、Putty等客戶端工具登錄堡壘機訪問主機。 | |

使用本地WinSCP、Xftp、SecureFX等SFTP客戶端工具登錄堡壘機進行文件傳輸。 | |

支持獨立運維門戶界面。 | |

支持網頁端訪問主機。 | |

支持實時監控正在進行的會話,并可隨時阻斷會話。 | |

支持對RDP運維時,粘貼板上傳或下載、磁盤映射等操作進行控制。 | |

支持SSH運維時,設置命令黑白名單阻斷及審批策略,控制高危、敏感命令執行。 | |

支持在運維過程中,對文件的上傳、下載、刪除、重命名、文件夾的創建、刪除等操作進行控制。 | |

支持啟用運維二次審批,只有在管理員批準后,運維員才能訪問資產。 | |

支持限制登錄堡壘機的用戶、資產的來源IP及登錄時段。 | |

支持設置運維空閑時長限制及總時長限制。 | |

日志審計 | 支持針對運維操作全程進行日志及錄像審計,可通過錄像清晰地還原并追溯運維過程。 |

支持對文件傳輸進行審計。 | |

支持生成運維報表,可導出PDF、HTML、WORD三種格式的報表。 | |

支持將會話審計日志轉存至SLS及通過日志備份下載到本地。 | |

接口 | 支持OpenAPI接口調用。 |

運維安全中心開通及部署

購買運維安全中心:

您可以在阿里云官網的運維安全中心產品頁直接購買運維安全中心產品,運維安全中心針對不同場景下的運維安全需求,提供了多個版本的堡壘機服務。詳情請參見:開通免費試用。

管理邊緣節點服務 ENS計算實例:

在運維安全中心購買云堡壘機后,可進入云堡壘機管理界面進行管理。

新建網絡域:

云堡壘機運行在阿里云中心云上,邊緣云算力分散在阿里云中心云之外的節點上,因此邊緣云算力與云堡壘機所在專有網絡VPC的內網是不互通的,在運維邊緣節點服務 ENS實例時推薦使用云堡壘機的網絡域功能。

您可以為邊緣節點服務 ENS資產配置一臺代理服務器,然后在云堡壘機中新建網絡域并添加代理服務器,將資產加入該網絡域后即可通過云堡壘機運維資產。

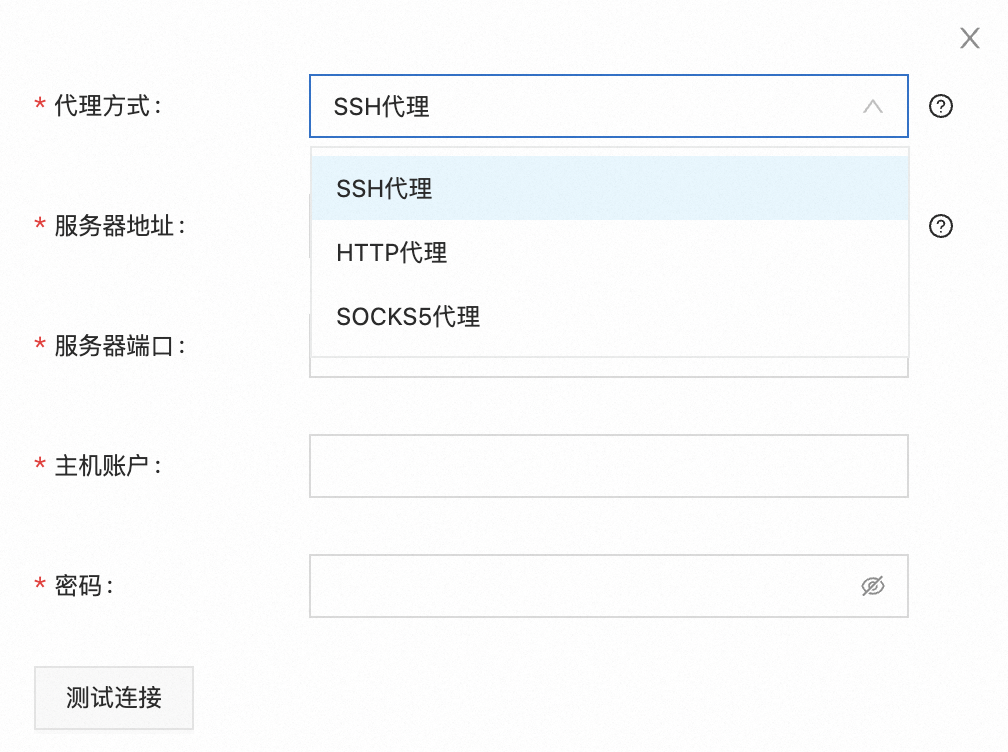

在網絡域列表頁新建網絡域,配置連接方式為代理,并配置主代理服務器信息。

主代理服務器需要配置代理方式、服務器地址、服務器端口、主機賬戶及密碼相關信息。代理方式支持SSH代理、HTTP代理、SOCKS5代理三種方式。

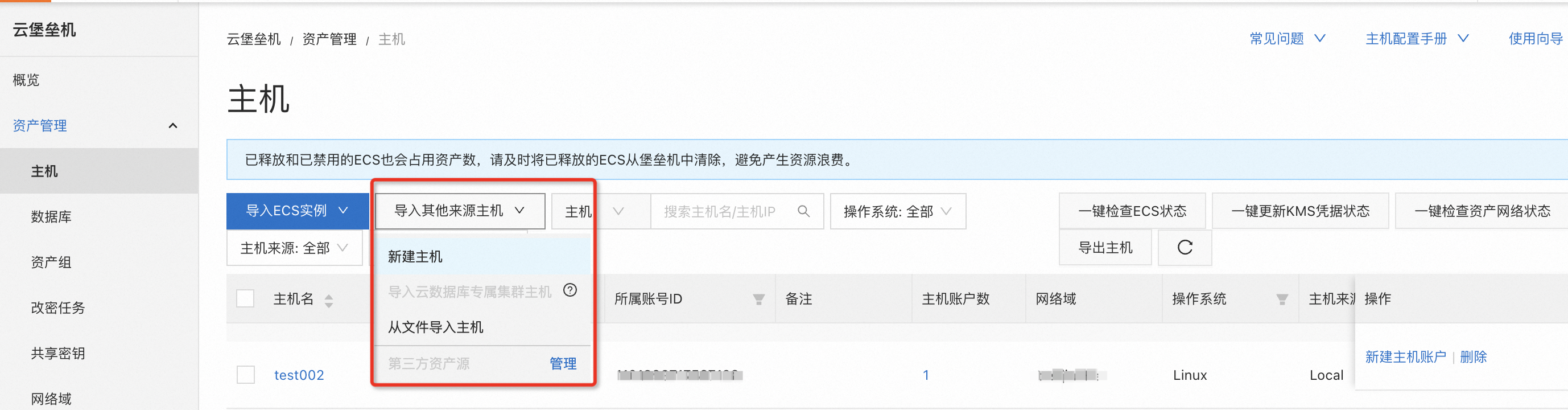

資產管理-導入邊緣節點服務 ENS計算實例:

在主機列表頁選擇導入其他來源主機,通過新建主機方式納管ENS實例。

新建主機需要配置操作系統、主機IP、主機名、網絡域等相關信息。

如果網絡域選擇代理方式,主機IP配置內網IP,如果網絡域選擇直連方式,主機IP配置公網IP。

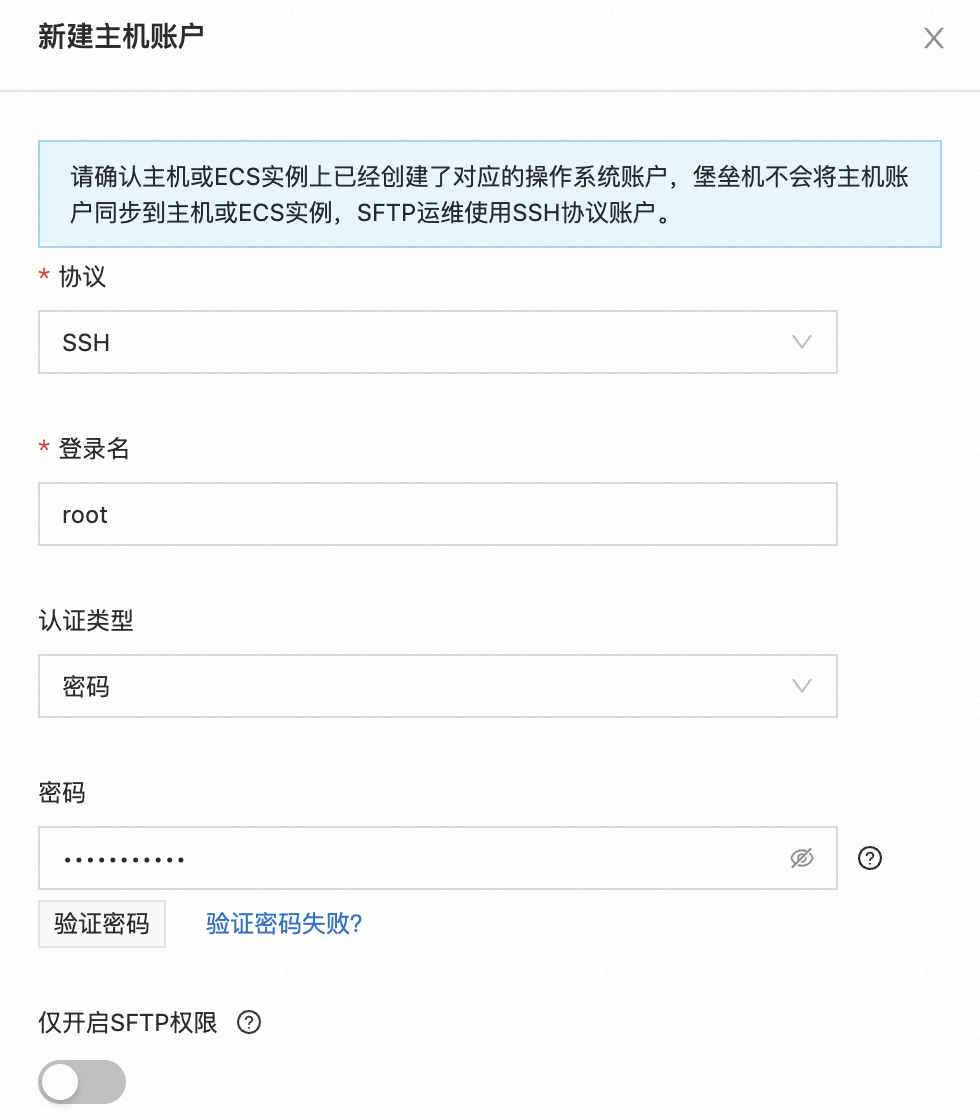

資產管理-新建主機賬戶:

將ENS計算實例導入為主機資產后,可在主機列表頁的操作列點擊新建主機賬戶,配置訪問協議、登錄名、認證類型及對應的密碼或密鑰,用于日常運維訪問。

人員管理-授權主機:

在主機被導入后,可進入人員管理>用戶列表頁,為RAM用戶授權可運維的主機資源。

資產運維:

被授權的RAM用戶登錄后,可在資產運維>主機運維列表頁下查看到被授權運維的主機資源,可通過遠程連接方式進行主機運維操作。

四、攻擊防護(DDoS高防)

DDoS高防(Anti-DDoS)是阿里云提供的DDoS攻擊代理防護服務,可以抵御流量型和資源耗盡型DDoS攻擊,支持防護阿里云、非阿里云或云外的服務器。業務接入DDoS高防后,當遭受大流量DDoS攻擊時,DDoS高防通過DNS解析將流量調度到高防機房進行清洗,并將干凈流量轉發給服務器。

DDoS高防詳細介紹請參考:什么是DDoS高防。

DDoS高防支持邊緣云(ENS)的能力

根據業務服務器部署地域的不同,DDoS高防提供DDoS高防(中國內地)和DDoS高防(非中國內地)。

DDoS高防(中國內地):適用于業務服務器部署在中國內地的場景。采用中國內地獨有的T級八線BGP帶寬資源,為接入防護的業務防御超大流量的DDoS攻擊。提供專業版和高級版兩種實例類型。

DDoS高防(非中國內地):適用于業務服務部署在非中國內地的場景。依托先進的分布式近源清洗能力,為接入防護的業務提供不設上限的DDoS攻擊全力防護能力。

功能分類 | DDoS高防(中國內地) | DDoS高防(非中國內地) | ||

IPv4高防 | IPv6高防 | |||

業務接入方式 | 域名接入 |

|

|

|

端口接入 |

|

|

| |

流量調度器 | 具體支持:

| 具體支持:

| 具體支持:

| |

基礎設施DDoS防護 | 設置全局防護策略 |

|

|

|

設置黑白名單(針對高防實例IP) |

|

|

| |

設置區域封禁 | 僅防護套餐為增強版時支持 | × | 僅防護套餐為增強版時支持 | |

黑洞解封 |

| × | × | |

設置近源流量壓制 |

| × | × | |

設置UDP反射攻擊防護 | 僅防護套餐為增強版時支持 | × | 僅防護套餐為增強版時支持 | |

網站業務DDoS防護 | 設置AI智能防護 |

|

|

|

設置DDoS全局防護策略 |

|

|

| |

設置黑白名單(針對域名) |

|

|

| |

設置區域封禁(針對域名) | 僅防護套餐為增強版時支持 | 僅防護套餐為增強版時支持 | 僅防護套餐為增強版時支持 | |

設置CC安全防護 |

|

|

| |

非網站業務DDoS防護 | 設置四層AI智能防護 |

| × |

|

虛假源 |

|

|

| |

高級攻擊防護 僅支持防護TCP端口業務。 |

|

|

| |

目的限速 |

|

|

| |

包長度過濾 |

|

|

| |

源限速 |

| × |

| |

定制場景策略 |

|

|

| |

防護分析 | 攻擊分析 |

| × |

|

全量日志分析 |

|

|

| |

系統日志 |

|

|

| |

操作日志 |

|

|

| |

高級防護日志 |

|

|

| |

云監控告警 |

|

|

| |

DDoS高防開通及部署

購買DDoS高防:

您可以在阿里云官網的DDoS高防產品頁直接購買DDoS高防產品。詳情請參見:DDoS高防(新BGP)。

接入管理:

域名接入

如果是網站業務,可將網站域名配置到DDoS高防,DDoS高防會為網站生成一個CNAME地址,您需要將網站域名的DNS解析指向高防CNAME地址,DDoS高防才能轉發業務流量為網站防御DDoS攻擊。

端口接入

非網站業務(例如客戶端應用程序)接入DDoS高防時,需要配置端口轉發規則,使業務流量先經過DDoS高防清洗,再轉發到源站服務器。

配置驗證:

成功添加DDoS高防網站或端口配置后,DDoS高防預期會把請求高防IP對應端口的報文轉發到源站(真實服務器)的對應端口。為了保證業務的穩定,我們建議您在進行業務接入高防配置前先完成本地驗證,確保轉發配置已經生效。