EDAS支持阿里云資源管理的資源組功能。EDAS接入資源組服務后,將EDAS的集群和應用分派給不同的資源組,并為RAM用戶配置資源組權限,可以簡化權限配置,方便企業管理。

前提條件

非RAM用戶(EDAS原有子賬號)需要將EDAS自有的權限管理切換為RAM權限管理模式。具體操作,請參見將EDAS內置的權限管理切換為RAM權限管理。

云賬號(主賬號)和RAM用戶自動開啟資源管理,無需操作。

背景信息

阿里云資源管理服務包含一系列支持企業IT治理的資源管理產品集合。通過資源管理服務,您可以按照業務需要搭建合適的資源組織關系,使用資源組,分層次地組織和管理EDAS中的集群和應用等資源。

資源組(Resource Group)是在阿里云賬號下進行資源分組管理的一種機制,資源組能夠幫助您解決單個阿里云賬號內的資源分組和授權管理的復雜性問題。

對單個阿里云賬號下多個地域、多種云資源進行集中的分組管理。

為每個資源組設置管理員,資源組管理員可以獨立管理資源組內的所有資源。

EDAS自有權限管理和RAM權限管理的關系

EDAS包含以下兩種相互獨立的權限管理模式。

一個阿里云的賬號,只能同時使用一種權限管理模式,推薦使用RAM權限管理模式。

接入RAM前,EDAS通過自己的賬號體系和資源組,獨立對子賬號進行權限管理。

接入RAM后,EDAS借助資源管理中的資源組,對RAM用戶進行權限管理。

為什么要借助資源組進行權限管理

以一個示例場景說明為什么要借助資源組進行權限管理。

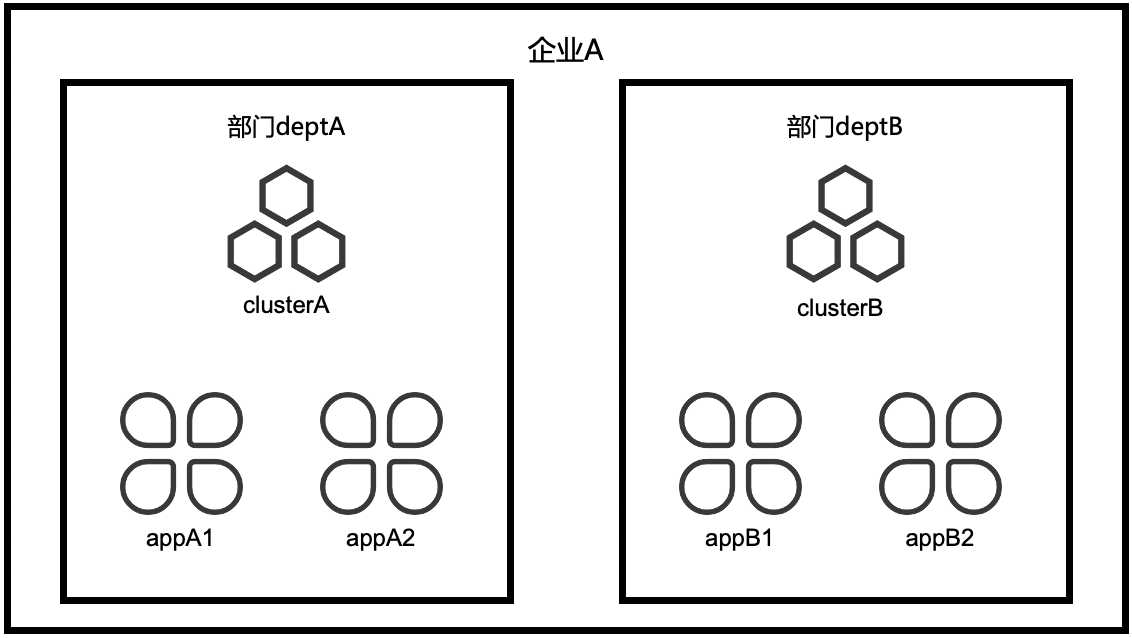

企業A有兩個部門,deptA和deptB。部門deptA使用RAM用戶subA管理集群clusterA和應用appA1和appA2;部門deptB使用RAM用戶subB管理集群clusterB和應用appB1和appB2。

在RAM中有兩種權限管理方式,直接使用RAM進行權限管理和借助資源組進行權限管理。

表 1. 直接使用RAM和借助資源組進行權限管理對比

對比 | 直接使用RAM權限管理 | 借助資源組進行權限管理 |

使用場景 | 適用于細粒度的權限管理場景 | 適用于粗粒度的權限管理場景 |

原理 | 使用該企業的云賬號在RAM控制臺中分別為部門deptA和deptB創建RAM用戶subA和subB,并為subA和subB創建權限策略policyA和policyB,在策略中分別配置集群、應用資源,以及操作權限。 | 使用該企業的云賬號在資源管理控制臺創建資源組groupA和groupB,將部門deptA和deptB的集群和應用資源分別添加到兩個資源組中。在RAM控制臺為兩個部門創建RAM用戶subA和subB,并創建通用的自定義策略。該策略可以在兩個資源組內對不同的資源和子賬號分別生效,互不影響。 |

特點 | 這種方式有兩個缺點:

| 這種方式的優勢:

|

兩種權限管理方式使用場景不同,需要根據具體需求選擇。

使用限制

資源組能夠簡化EDAS權限配置,但在使用資源組時,需要注意以下限制。

微服務空間不在資源組的管理范圍內。資源組能夠覆蓋的資源類型為應用和集群,微服務空間的相關權限操作需要在RAM配置。

配置管理ACM、應用實時監控服務ARMS等暫不支持資源組。

操作步驟

以上述場景示例為例,介紹如何通過資源管理和RAM聯合進行權限控制。

在資源管理控制臺中創建資源組groupA和groupB。具體操作,請參見創建資源組。

為資源組groupA和groupB添加集群和應用資源。具體操作,請參見資源轉入到當前資源組。

在RAM控制臺中分別為部門deptA和deptB創建RAM用戶subA和subB。具體操作,請參見創建RAM用戶。

在RAM控制臺中創建通用的權限策略。具體操作,請參見創建自定義權限策略。

策略內容如下:

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "edas:*Cluster", "edas:*Application" ], "Resource": [ "acs:edas:*:*:*" ] } ] }在資源管理控制臺中的資源組groupA和groupB中分別為RAM用戶subA和subB授予通用權限策略。具體操作,請參見添加RAM身份并授權。

可選:需要調整資源配置時,調整資源組即可。

可選:為用戶subA直接授予非資源組資源的權限,以微服務空間下微服務列表為例。具體操作,請參見為RAM用戶授權。

說明即使給資源組groupA綁定了AliyunEDASFullAccess并授予了subA,當subA使用微服務空間為條件查詢微服務列表時,仍會出現無權限的提醒,因微服務空間不關聯資源組,需要將微服務空間權限策略直接授予subA。

策略內容如下:

{ "Version": "1", "Statement": [ { "Action": ["edas:ReadService"], "Resource": ["acs:edas:$regionid:*:namespace/$namespace"], "Effect": "Allow" } ] }同樣,對于權限細分規則中的管理集群、管理應用和微服務管理(使用應用為條件) 之外的權限,也都需要直接授予subA相應的權限策略。

結果驗證

在完成權限管理后,請根據您的實際業務需求驗證RAM用戶的權限是否符合預期。