在該階段,DataWorks為您提供了數據分類分級、規范數據開發流程、企業級身份認證、開源身份隔離等多個場景的最佳實踐,幫助企業做好數據安全治理的相關基礎防護工作。

場景一:數據分級分類

無論在任何行業,數據分級分類都是監管首要檢查的對象,也是企業應審的首要任務。因此,如何對本企業敏感數據識別、分級分類打標將成為一切安全治理工作的開始。

敏感數據一般包含如下三類。

敏感數據類別 | 描述 |

個人身份信息(Personally Identifiable Information,PII) | 任何可以識別個人的信息,如姓名、社會保險賬號、社會安全號碼、出生日期、出生地點、母親的娘家姓或生物識別記錄,也包括關聯信息,如醫療、教育、金融和就業信息等。 |

受保護的健康信息(Protected Health Information,PHI) | 與個人有關的任何健康信息,如身體健康狀況、病例信息、醫療費用等。從另一方面來說,PHI也屬于PII。 |

專有數據(Proprietary Data) | 影響組織核心競爭力、一旦泄露會對組織造成損害的數據,典型例子有設計圖紙、藥物配方、客戶信息等。 |

管理員可以根據上述敏感數據類型及本企業的數據屬性,定義本企業/組織的數據敏感級別,一般情況下可以參考如下分級方式。

數據屬性 | 分級 |

政府機構 |

|

非政府組織 |

|

如仍然無法確認分級標準,則可參考所在行業國家標準。例如:

《金融數據安全分級指南 JR/T 0197-2020》

《網絡安全標準實踐指南——網絡數據分類分級指引》

《信息安全技術個人信息安全規范 GB/T 35273—2020》

《信息技術大數據數據分類指南 GB/T 38667-2020》

《基礎電信企業數據分類分級方法 YD/T 3813—2020》

《政務數據安全分類分級指南 DB2201/T 17—2020》

《證券期貨業數據分類分級指引 JR/T 0158—2018》

《信息安全技術健康醫療數據安全指南 GB/T 39725-2020》

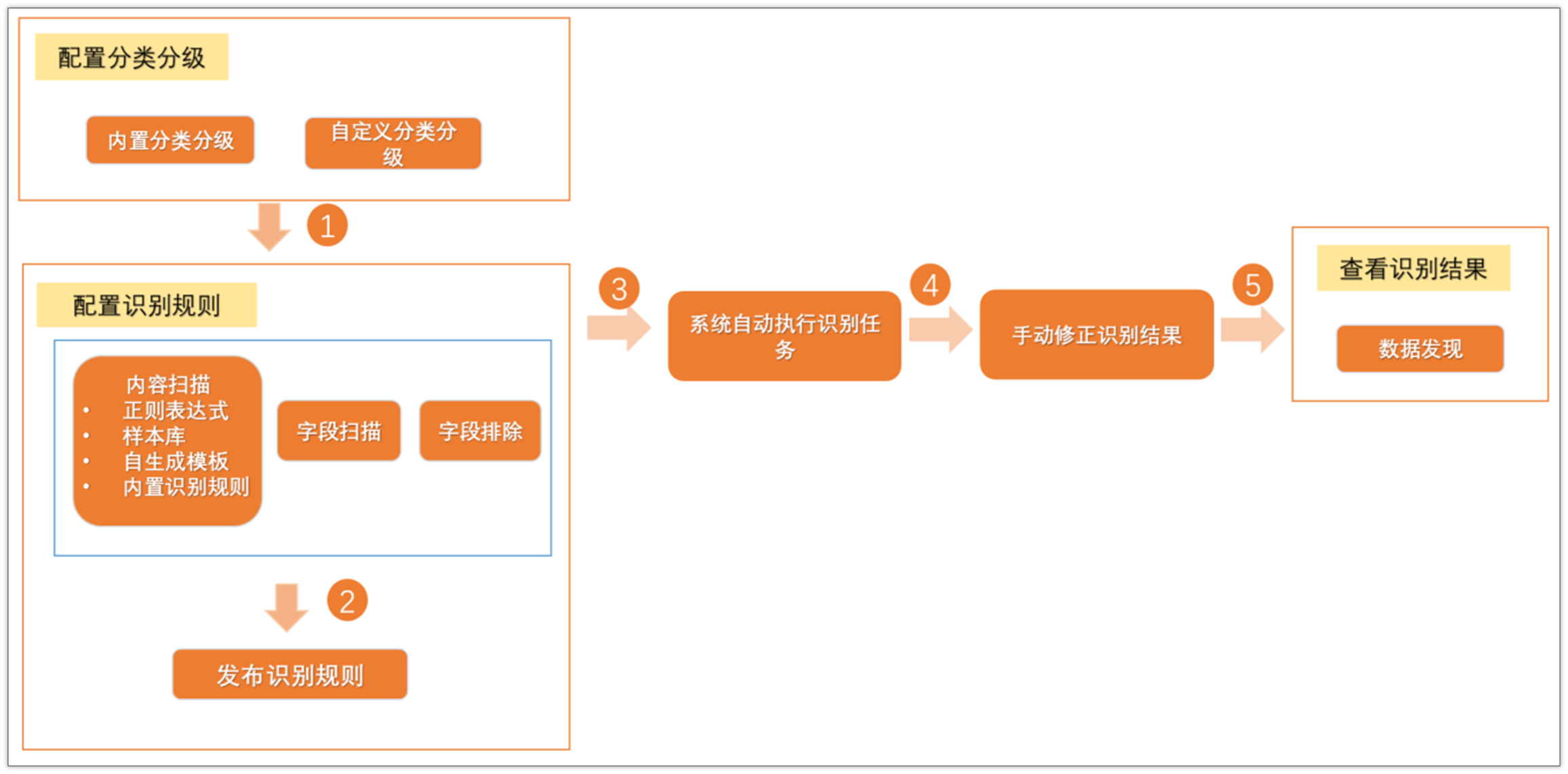

分級、分類標準確認完畢后,即可前往DataWorks數據保護傘模塊配置分級分類、數據識別規則,步驟如下圖。

詳情請參見數據保護傘 | 步驟一:事前梳理。

場景二:規范數據開發流程

數據倉庫不僅是企業的核心數據資產,也是業務決策神經中樞。因此,對于生產環境的機密性、穩定性需通過DevOps的方式來保障。DataWorks提供了多個預設角色,并配合標準模式工作空間,支持團隊內分權管理、各司其職,規范化開展數據生產開發流程。

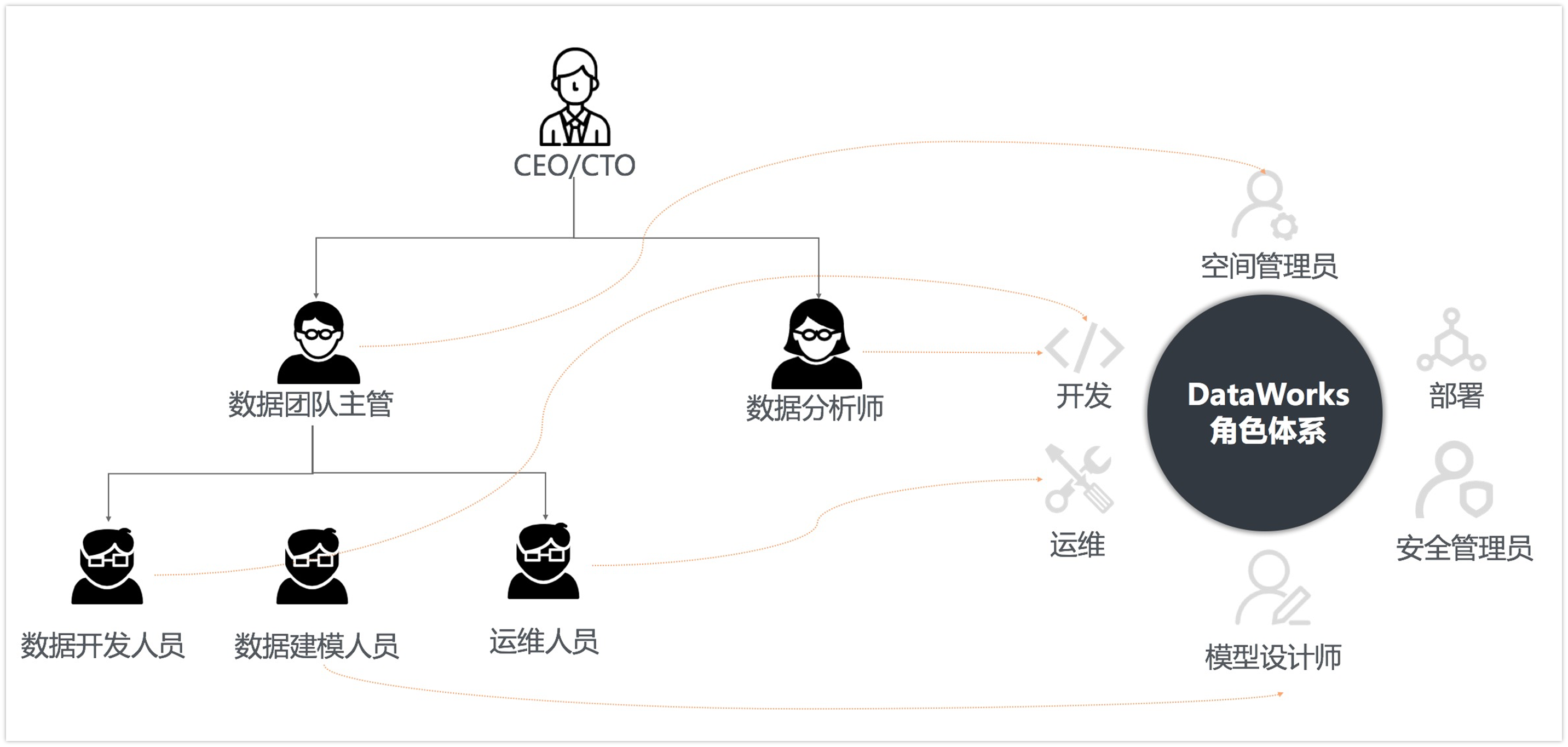

標準模式下,可以給數據開發人員授權“開發”角色、給運維人員授權“運維”或“部署”角色、給數據團隊主管授權“空間管理員”角色、給分析師授權“數據分析師”角色。這樣,便可形成規范化的數據開發與生產流程。

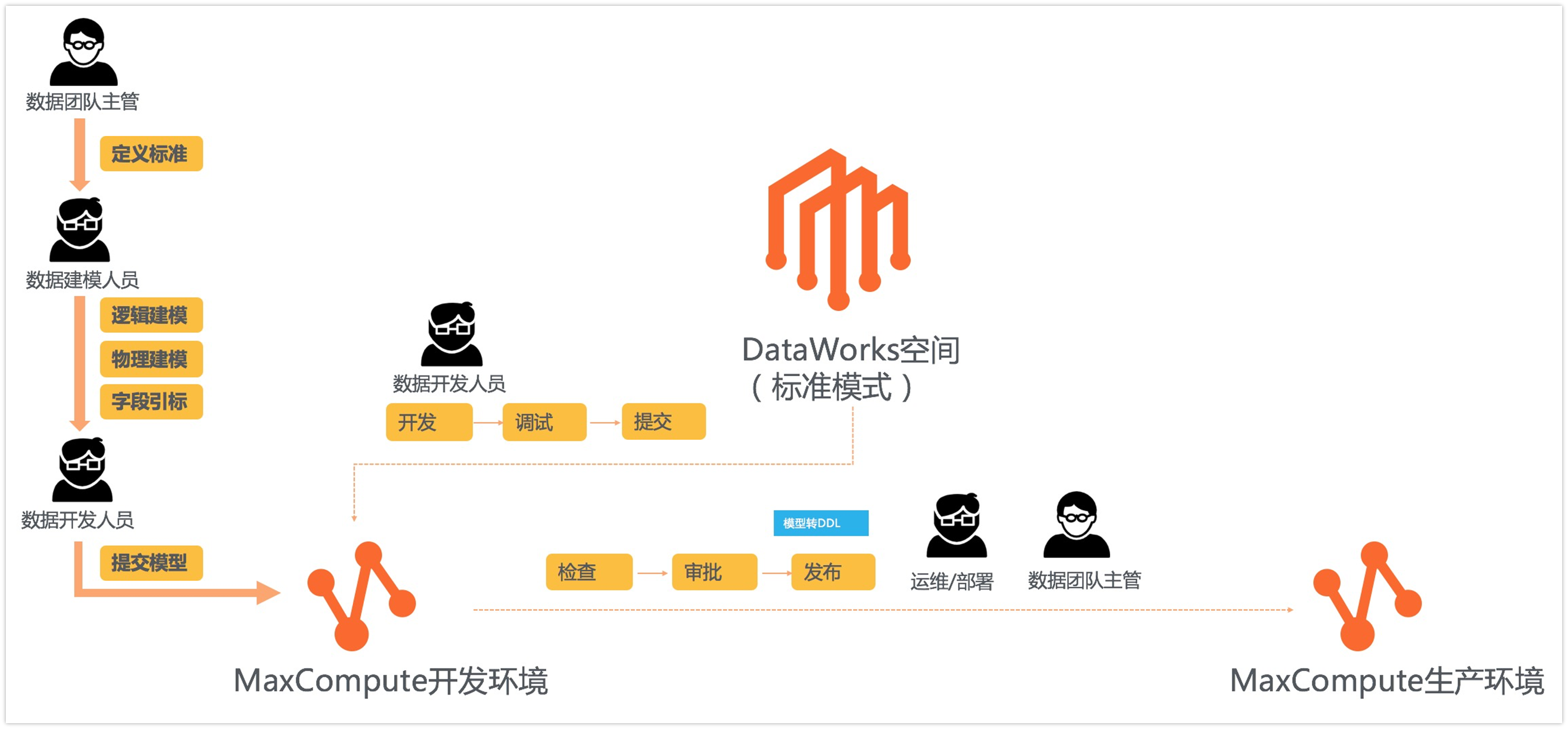

數據建模鏈路:先由數據團隊主管定義好建模過程中可能使用到的數據標準,再由數據建模人員設計并提交模型,最后經由數據團隊主管、運維或部署人員審核無誤后發布至生產環境。

數據開發與生產鏈路:開發人員在開發環境先開發代碼、配置調度依賴、調試任務,待冒煙測試無誤后可申請提交發布,此時應由一個運維/部署/管理員角色來進行代碼Review,確認無誤后即可發布到生產環境,讓規范、安全的代碼在生產環境定期運行并產出數據。

通過該方式,每個人各司其職,職責分離,有效避免了“自己開發、自己發布”的情況,同時,多人協作把控風險,可降低故障率。

不同人員建議只分配一個對應的角色。例如,不可以給數據開發人員空間管理員的角色;或給某開發人員既分配開發角色又分配運維角色,這樣會導致過度授權、提升故障風險。

詳情請參見權限管理與規范化數據開發。

場景三:企業級身份認證

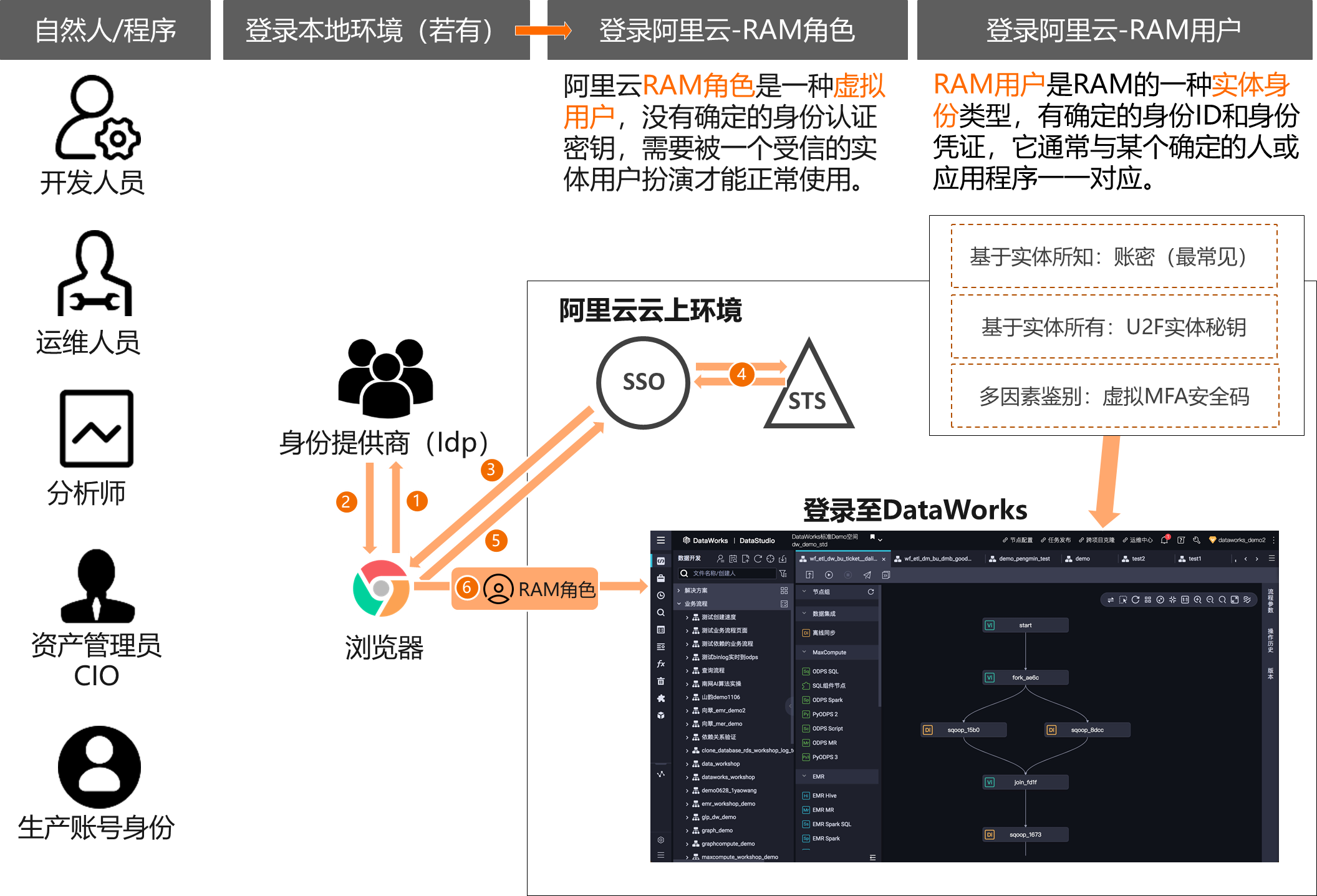

企業期望直接通過本地AD或LDAP來統一管理身份,而不是在云上維護一套賬號,該操作可能導致管理難、離職賬號回收遺漏等問題。阿里云支持基于SAML 2.0和OIDC的SSO(Single Sign On,即單點登錄),也稱為身份聯合登錄。通過管理者身份,可以實現系統與阿里云的單點登錄集成。例如:

管理者可以在云上維護幾個RAM角色,既可支持大量開發人員從本地SSO扮演角色進行開發工作,也可從操作審計日志中追蹤到扮演者。

調度訪問身份權限較大,管理者可以將RAM角色配置為調度訪問身份,有效避免人員意外登錄。

詳情請參見DataWorks角色登錄。

場景四:開源身份隔離

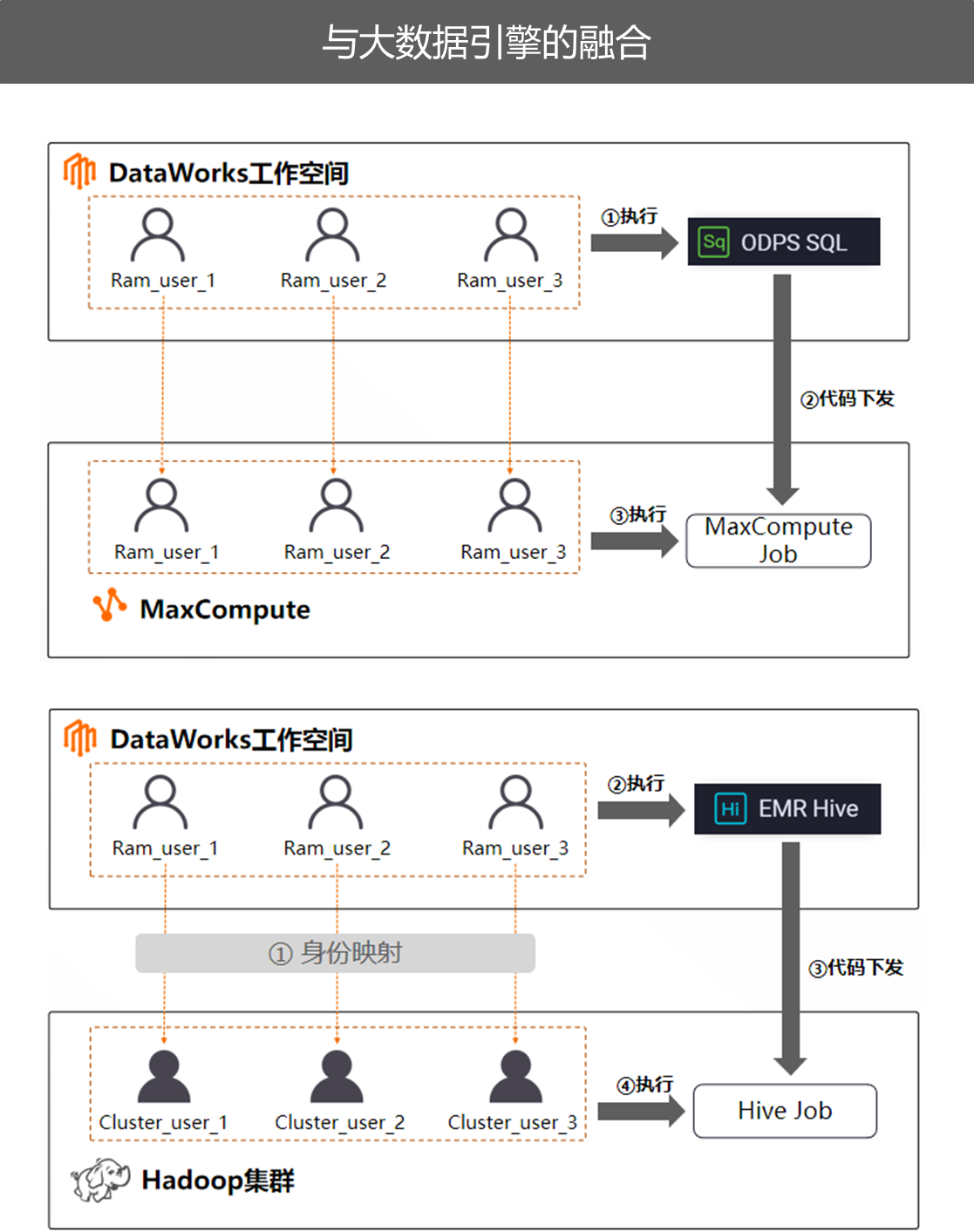

企業通常會使用DataWorks聯合各類大數據引擎(例如,MaxCompute、E-MapReduce)進行數據開發。

使用DataWorks及MaxCompute進行數據開發時,在標準模式工作空間下默認支持身份權限隔離。

使用DataWorks及E-MapReduce時,支持管理者將DataWorks空間成員與EMR集群的Linux系統賬號(已通過Ranger或Sentry分配好權限)、OPEN LDAP賬號、Kerberos賬號進行一一映射,實現人員權限隔離。

詳情請參見E-MapReduce身份映射。