本文介紹通過VPC邊界防火墻管控跨地域東西向網元間的流量訪問,根據具體場景幫助您掌握VPC邊界防火墻的接入與VPC邊界的訪問控制策略配置。

場景示例

本文以下圖場景為例,某企業(yè)在華北2(北京)部署了開發(fā)VPC1(172.16.0.0/12)和生產VPC1(10.0.0.0/8),在華南1(深圳)部署了開發(fā)VPC2(172.16.0.0/12)和生產VPC2(10.0.0.0/8),這些VPC均已通過云企業(yè)網企業(yè)版轉發(fā)路由器進行雙向連接,但在此網絡架構中對VPC訪問控制方面有以下幾點要求:

每個地域的開發(fā)VPC可以單向訪問生產VPC,而生產VPC不能直接訪問開發(fā)VPC。

開發(fā)VPC可以雙向互訪。

禁止其他方向的VPC訪問行為。

方案介紹

針對上述基于云企業(yè)網的網絡場景,可以通過云防火墻的VPC邊界防火墻來進行統(tǒng)一管控。該方案主要包含三個步驟:

分別給華北2(北京)、華南1(深圳)的兩個轉發(fā)路由器,創(chuàng)建VPC邊界防火墻。

配置華北2(北京)、華南1(深圳)VPC邊界防火墻的引流場景時,選擇多點間互聯(lián)的引流場景,將各個VPC連接加入引流場景。

配置VPC邊界防火墻的訪問控制策略,實現(xiàn)對應的訪問控制要求。

該方案具有部署方便、運維靈活、安全可靠等多個優(yōu)勢,可供企業(yè)級云上網絡安全管控作參考。

操作步驟

1. 創(chuàng)建VPC邊界防火墻

登錄云防火墻控制臺。在左側導航欄,單擊防火墻開關。

在VPC邊界防火墻頁簽,定位到華北2(北京)、華南1(深圳)的轉發(fā)路由器實例,單擊創(chuàng)建,分別創(chuàng)建VPC邊界防火墻。具體操作,請參見配置企業(yè)版轉發(fā)路由器的VPC邊界防火墻。

2. 創(chuàng)建并開啟引流場景

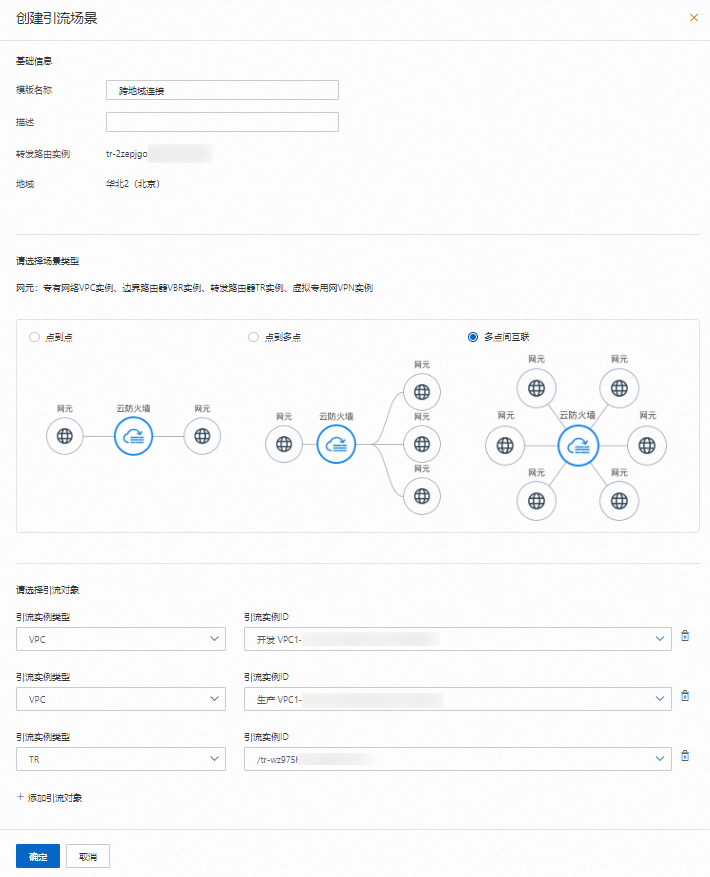

定位到已創(chuàng)建的華北2(北京)、華南1(深圳)兩個VPC邊界防火墻,單擊詳情,在引流場景頁簽,單擊創(chuàng)建引流場景。分別為兩個VP邊界防火墻創(chuàng)建引流場景。

為VPC邊界防火墻創(chuàng)建引流場景時場景類型選擇多點間互聯(lián),并將每個地域的生產VPC、開發(fā)VPC以及對端的企業(yè)版轉發(fā)路由器這3個網元同時加入引流場景中。

如果您的引流場景未開啟,需要手動開啟引流場景。

創(chuàng)建引流場景時會默認為您開啟引流場景。開啟云防火墻防護時,需要確保引流場景是開啟狀態(tài)。

3. 配置VPC邊界訪問控制策略

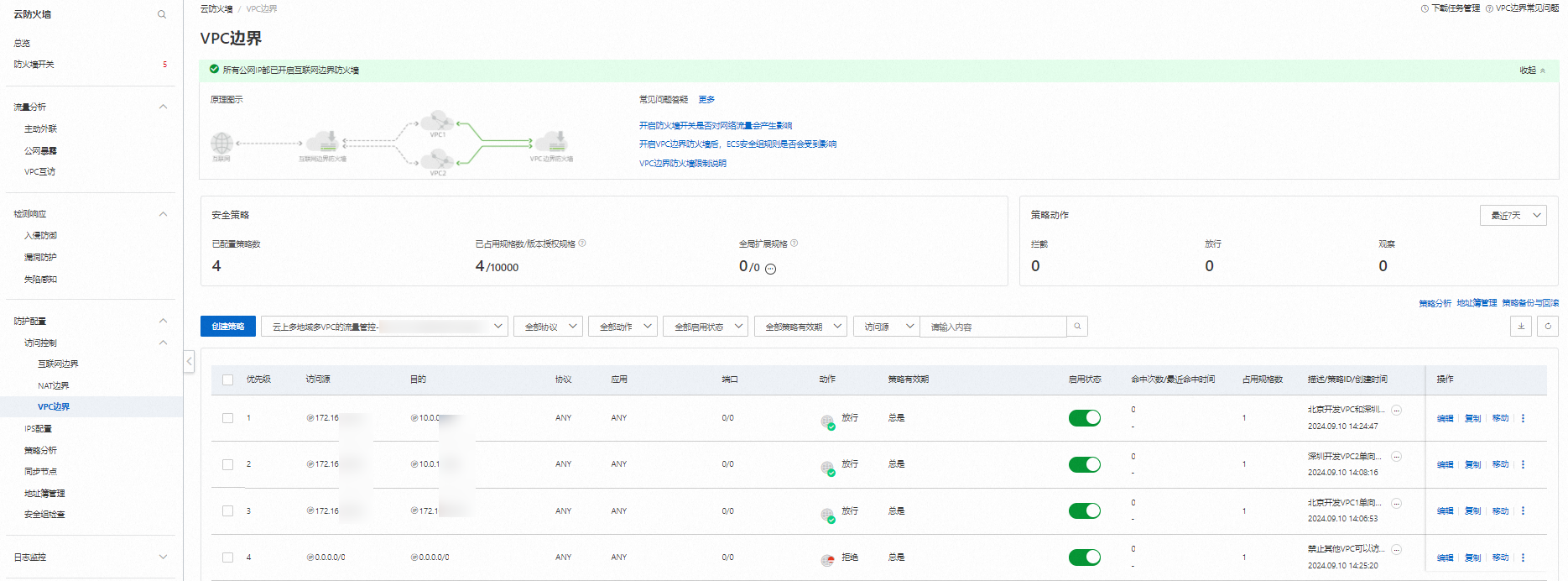

在頁面,配置如下訪問控制策略。具體操作,請參見配置VPC邊界訪問控制策略。

VPC邊界的訪問控制策略生效范圍為對應云企業(yè)網下引流的流量,會同時作用于華北2(北京)、華南1(深圳)的VPC邊界防火墻。

訪問控制策略 | 訪問源 | 目的 | 協(xié)議類型 | 端口 | 應用 | 動作 | 優(yōu)先級 | 策略有效期 | 啟用狀態(tài) |

配置北京地域開發(fā)VPC1單向訪問生產VPC1的策略。 | 172.16.0.0/12 | 10.0.0.0/8 | ANY | ANY | ANY | 放行 | 1 | 長期有效 | 啟用 |

配置深圳地域開發(fā)VPC2單向訪問生產VPC2的策略。 | 172.16.0.0/12 | 10.0.0.0/8 | ANY | ANY | ANY | 放行 | 2 | 長期有效 | 啟用 |

配置北京地域和深圳地域的開發(fā)VPC互訪策略。 | 172.16.0.0/12 | 172.16.0.0/12 | ANY | ANY | ANY | 放行 | 3 | 長期有效 | 啟用 |

配置禁止其他VPC訪問云上資產的策略。 | 0.0.0.0/0 | 0.0.0.0/0 | ANY | ANY | ANY | 拒絕 | 4 | 長期有效 | 啟用 |

配置完成后如下圖:

4. 配置驗證

使用ping命令,模擬四個VPC下ECS私網IP的訪問流量。

例如,您登錄華北2(北京)開發(fā)VPC1下的ECS,ping華北2(北京)生產VPC1的ECS的私網IP。

驗證網元之間的訪問控制是否通過VPC邊界防火墻進行管控。

登錄云防火墻控制臺。在左側導航欄,選擇。在頁簽,查看VPC邊界網元的訪問日志。

以華北2(北京)的開發(fā)VPC1下的ECS訪問華北2(北京)生產VPC下ECS為例,為您展示如何查詢流量日志是否被放行。

源IP設置為華北2(北京)的開發(fā)VPC1下的ECS的私網IP,目的IP設置為生產VPC下ECS的私網IP,即可查詢到這兩個ECS的訪問流量被放行,命中的策略為深圳開發(fā)VPC1單向訪問生產VPC1的策略,說明這兩個ECS的訪問流量是通過VPC邊界防火墻管控。

您通過上述方式驗證其他VPC之間的流量訪問情況是否符合預期。

下表為您整理了在本文場景下VPC之間的流量訪問情況,您可以和您查詢的訪問日志進行對比。

網元

訪問流量方向

訪問流量管控結果

華北2(北京)的開發(fā)VPC1下的ECS

訪問華北2(北京)生產VPC1下ECS的流量

放行

訪問華南1(深圳)開發(fā)VPC2下ECS的流量

放行

訪問華南1(深圳)生產VPC2下ECS的流量

攔截

華北2(北京)的生產VPC1下的ECS

訪問華北2(北京)開發(fā)VPC1下ECS的流量

攔截

訪問華南1(深圳)開發(fā)VPC2下ECS的流量

攔截

訪問華南1(深圳)生產VPC2下ECS的流量

攔截

華南1(深圳)開發(fā)VPC2下的ECS

訪問華北2(北京)開發(fā)VPC1下ECS的流量

放行

訪問華北2(北京)生產VPC1下ECS的流量

攔截

訪問華南1(深圳)生產VPC2下ECS的流量

放行

華南1(深圳)生產VPC2下的ECS

訪問華北2(北京)開發(fā)VPC1下ECS的流量

攔截

訪問華北2(北京)生產VPC1下ECS的流量

攔截

訪問華南1(深圳)開發(fā)VPC2下ECS的流量

攔截