本文中含有需要您注意的重要提示信息,忽略該信息可能對您的業務造成影響,請務必仔細閱讀。

安全組是一種虛擬防火墻,能夠控制ECS實例的出入站流量。安全組規則設置不當可能會導致嚴重的安全問題。您可以使用云防火墻的安全組檢查功能,快速識別及修復ECS安全組潛在的風險規則,以便您更安全、高效地管理安全組。安全組檢查功能同時支持普通安全組和企業級安全組。

版本支持說明

云防火墻高級版、企業版和旗艦版均支持安全組檢查功能。

如果您使用的是免費版云防火墻,您可以選擇立即升級或去安全組手動修復。

立即升級:購買云防火墻高級版及以上的版本,使用云防火墻提供的安全組檢查功能修復安全組高危規則。云防火墻可統一管理安全組和公網IP訪問控制策略,及時縮小安全風險暴露面,提高安全管理效率。推薦您使用該方式。

去安全組手動修復:請參見修改安全組規則。

安全組配置檢查項列表

云防火墻安全組檢查項如下,您可以根據實際業務開啟檢查項。當前只支持開啟或者關閉檢查項,不支持修改檢查項。

檢查項名稱 | 安全風險 | 修復建議 |

Linux遠程運維端口暴露 | 22端口允許任意IP訪問,關聯的Linux服務器可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器22端口的訪問。如果業務需要訪問服務器22端口,建議您限制可訪問該端口的公網IP,或使用堡壘機進行遠程運維。更多信息,請參見基礎版和企業雙擎版簡介。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Windows遠程運維端口暴露 | 3389端口允許任意IP訪問,關聯的Windows服務器可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器3389端口的訪問。如果業務需要訪問服務器3389端口,建議您限制可訪問該端口的公網IP,或使用堡壘機進行遠程運維。更多信息,請參見基礎版和企業雙擎版簡介。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

DB2遠程運維端口暴露 | 50000端口允許任意IP訪問,關聯的DB2數據庫可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器50000端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

ECS加入的安全組數量過多 | ECS實例加入了3個及以上安全組,會增加運維難度,提高錯誤配置風險。 | 建議一臺ECS實例加入的安全組數量小于等于2個。更多信息,請參見安全組概述。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Elasticsearch遠程運維端口暴露 | 9200、9300端口允許任意IP訪問,關聯的Elasticsearch可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器9200、9300端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Hadoop YARN遠程運維端口暴露 | 8088端口允許任意IP訪問,關聯的Hadoop YRAN可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器8088端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Hadoop遠程運維端口暴露 | 50070、50030端口允許任意IP訪問,關聯的Hadoop可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器50070、50030端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

MongoDB遠程運維端口暴露 | 27017端口允許任意IP訪問,關聯的Mongo DB數據庫可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器27017端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

MySQL遠程運維端口暴露 | 3306端口允許任意IP訪問,關聯的MySQL數據庫可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器3306端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Oracle遠程運維端口暴露 | 1521端口允許任意IP訪問,關聯的Oracle數據庫可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器1521端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

PostgreSQL遠程運維端口暴露 | 5432端口允許任意IP訪問,關聯的PostgreSQL數據庫可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器5432端口的訪問。 并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Redis遠程運維端口暴露 | 6379端口允許任意IP訪問,關聯的Redis數據庫可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器6379端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

SQL Server遠程運維端口暴露 | 1433端口允許任意IP訪問,關聯的SQL Sever數據庫可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器1433端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Spark遠程運維端口暴露 | 6066端口允許任意IP訪問,關聯的Spark可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器6066端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

Splunk遠程運維端口暴露 | 8089、8090端口允許任意IP訪問,關聯的Splunk可能被暴力破解入侵。 | 建議您在ECS管理控制臺的安全組列表頁面配置拒絕公網IP對服務器8089、8090端口的訪問。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

訪問源過度開放 | 檢查到安全組配置為入方向允許任意IP訪問任意端口,關聯服務器被入侵風險極大。 | 建議僅開放業務所需端口,并限制訪問源IP范圍。并在云防火墻控制臺的防護配置中開啟威脅情報,基礎防護開關。 |

檢查安全組風險

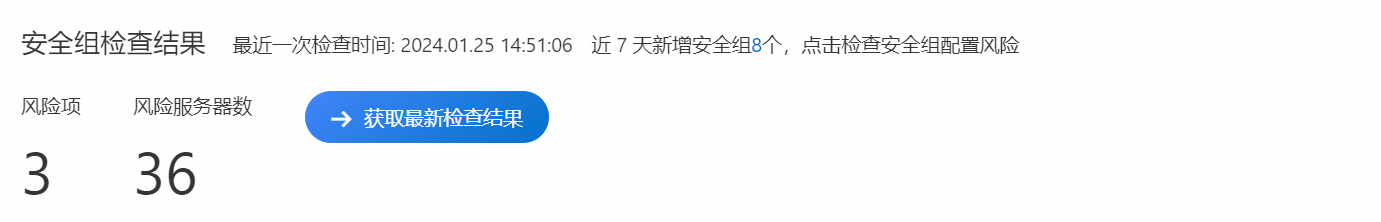

查看檢查結果

在檢查結果詳情區域,查看檢測出的安全組風險詳細信息。包含安全組風險等級、檢查項、風險安全組/服務器數和檢查項狀態信息。其中高危風險是指檢查到安全組配置為入方向允許任意IP訪問任意端口,關聯服務器被入侵風險極大。

您可以根據需要打開或關閉檢查項狀態。關閉表示不檢查該項。

修復高危安全組檢查項

定位到指定的檢查項,單擊其操作列下的修復詳情。

您也可以單擊風險安全組/服務器數下的數字(大于0則表示存在高危風險,需要盡快修復),跳轉至安全組修復詳情頁面。

在安全組修復詳情頁面,定位到需要修復的安全組,單擊其操作列下的去安全組修復。

您也可以單擊風險安全組ID/名稱下的安全組ID鏈接跳轉ECS管理控制臺的安全組列表頁面,對有風險的安全組規則進行修復。

警告安全組規則設置不當可能會引起嚴重的安全事故。安全組修復詳情頁面針對風險安全組提供了修復建議,建議您根據修復建議盡快修改存在風險的安全組規則。