網站業務接入DDoS防護后,如果遭受了CC攻擊,可以通過對HTTP字段進行針對性的特征分析及規則配置,增強CC攻擊的識別攔截效力,用于盜鏈防護、網站管理后臺保護等場景。本文介紹如何設置CC防護策略。

CC攻擊防御產品介紹

CC攻擊(Challenge Collapsar)是分布式拒絕服務(DDoS)攻擊的一種類型,通常情況下指應用層攻擊(Application Layer Attack)。通過控制某些主機向目標網絡服務器不停地發送偽造的HTTP/HTTPS請求,比如頻繁請求一個需要消耗大量服務器資源的搜索頁面或者登錄頁面,以消耗服務器的資源或網絡帶寬,導致網站響應變慢,無法處理正常用戶的訪問請求。

與傳統的網絡層DDoS攻擊不同,CC攻擊更加隱蔽,因為它模仿的是正常的用戶請求。為了提升網站業務安全性,阿里云提供了DDoS高防和Web應用防火墻產品用于防御CC攻擊。

DDoS高防

DDoS高防側重于防護大流量攻擊,目的是確保網絡基礎設施不受帶寬耗盡和資源耗盡的影響,通常部署在網絡邊緣。DDoS高防提供AI智能防護、自定義CC安全防護策略,用于防御CC攻擊。

AI智能防護:即基于阿里云的大數據能力,能夠自學習網站業務流量基線,結合算法分析攻擊異常并自動下發精準訪問控制規則,動態調整業務防護模型,幫助您及時發現并阻斷惡意Web攻擊,例如惡意Bot、HTTP Flood攻擊。將網站接入DDoS高防后,默認開啟AI智能防護。關于AI智能防護的詳細介紹,請參見設置AI智能防護。

自定義CC防護策略:即本文介紹的內容。您可以在網站遭受CC攻擊后,通過分析HTTP請求的字段特征,為網站設置精準訪問控制規則或頻率控制規則,通過頻率控制、行為分析、IP黑名單等措施,更好的防御DDoS攻擊。

Web應用防火墻(WAF)

WAF主要是分析進入應用層的HTTP/HTTPS流量,對網站或者App的業務流量進行惡意特征識別及防護,避免網站服務器被惡意入侵導致性能異常等問題。WAF采用多種手段來識別和防御應用層攻擊,包括輸入驗證、針對特定漏洞的規則集、會話跟蹤和防護機制(如驗證碼、JS挑戰、Cookie驗證等)。WAF通常部署在網絡接近服務器端的位置,可以更緊密地監控到達服務器的流量,并執行應用層的安全策略。

兩種產品的防護側重點不同,如果僅針對CC攻擊,如果您的CC攻擊水位很高,例如網站已無法正常訪問,優先建議DDoS高防。如果CC攻擊水位不是很高,例如網站只是響應變慢,優先建議Web應用防火墻。但為達到最佳的保護效果,建議您同時部署兩種產品,以確保網站業務不受到惡意流量和攻擊者的破壞。

CC防護策略配置建議

建議在網站遭受CC攻擊時配置,通過本功能加強防御,放行或者過濾指定特征的流量。日常防護不推薦使用本功能。

您可以通過如下方式查看HTTP請求中是否存在明顯特征,例如來源IP一樣、URI中包含相同字段等,根據特征配置CC防護策略。

CC防護策略介紹

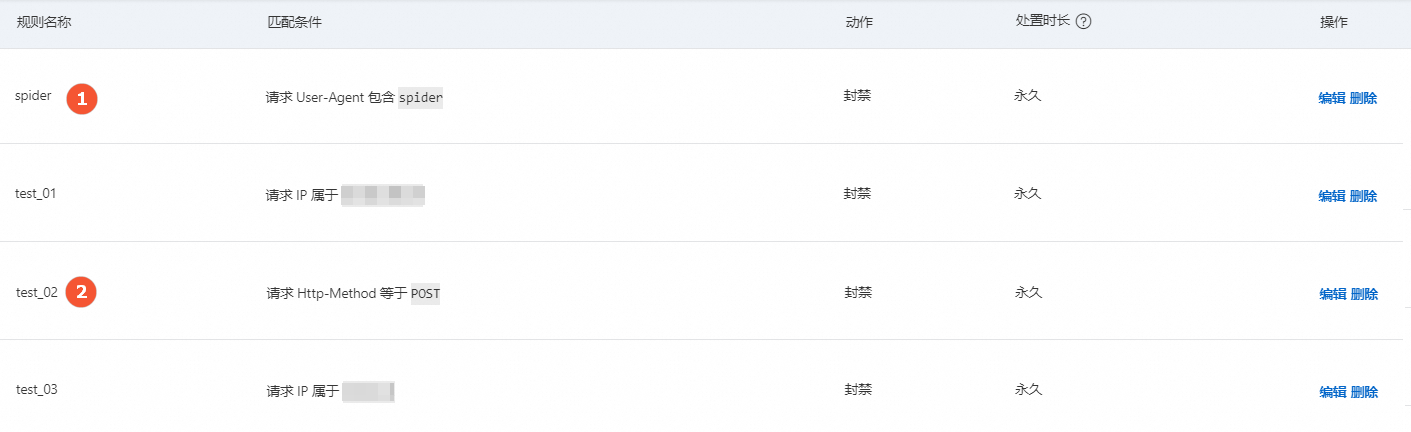

根據設置規則時是否開啟頻率設置,分為精準訪問控制規則和頻率控制規則。匹配原則是先匹配精準訪問控制規則,再匹配頻率控制規則,只要匹配某一個規則,則不再向后匹配。

說明DDoS高防的AI智能防護自動下發的精準訪問控制規則,即

smartcc_開頭的規則,也遵循該匹配邏輯。為了提升CC攻擊默認防護效果,產品防護引擎內置了兩條頻次控制規則,具體規則內容已展示在頻率控制規則配置區域,規則名稱為內置CC防護規則-基于客戶端頻次、內置CC防護規則-基于源站響應碼。當前僅支持規則的查看和刪除操作。

規則名稱 | 精準訪問控制規則 | 頻率控制規則 |

說明 | 滿足相關匹配條件即執行動作。 說明 如果您在精準訪問控制規則中查看到 | 在統計時長內,當統計對象滿足匹配條件并達到閾值,才執行動作。 重要 內置CC防護規則刪除操作后無法恢復,請您謹慎操作。如您確認要刪除該規則,建議您在刪除內置CC防護規則后,結合您需要防護的重要業務域名或接口業務訪問頻次和特征,自定義配置頻次防護規則,從而提升CC攻擊防護效果。 |

規則生效時長 | 由您設置,可以設置為永久或自定義時長(5~120分鐘)。 說明 自定義時長時,到期后該規則會自動刪除。 | 永久生效。 |

匹配原則 | 匹配所有規則,當訪問請求命中多條規則時,執行列表中排名靠前的規則的動作。 例如,如果訪問請求同時命中①和②,則執行①對應的動作。

| 匹配所有規則,當訪問請求命中多條規則時,隨機執行某一條規則的動作。 |

限制條件 | 每個域名最多設置20個精準訪問控制規則。 | 每個域名最多設置20個頻率控制規則。 |

Cookie植入說明

七層接入的業務會在以下兩種情況下被植入Cookie。

場景1:域名的網站業務DDoS防護策略,開啟CC安全防護功能。

啟用CC安全防護策略后,DDoS高防產品將會在客戶端(如瀏覽器)植入Cookie用于區分統計不同客戶端,用戶在訪問網站時會在HTTP報文中帶上植入的Cookie信息,DDoS高防將結合統計結果判斷業務流量中是否存在CC攻擊行為,并啟動CC攻擊清洗策略。

場景2:CC防護策略規則動作開啟“挑戰”模式。

CC防護策略啟用“挑戰”規則動作后,將會在HTTP報文的Header中植入Cookie用于獲取客戶端瀏覽器的指紋信息,收集的指紋信息包括HTTP報文的host字段、瀏覽器高度和寬度。當訪問流量命中規則后,DDoS高防將對客戶端發起挑戰探測,并結合瀏覽器的指紋統計信息判斷客戶端是否有異常,識別異常客戶端的CC攻擊行為。

如需停止DDoS高防向業務植入Cookie的行為,您可以在控制臺的頁面單擊操作列的編輯,將網站配置中的cookie設置開關關閉,但同時DDoS高防也將無法通過CC安全防護策略模塊對CC攻擊進行主動判斷和防護。

配置CC安全防護策略

前提條件

已將網站業務接入DDoS高防。具體操作,請參見添加網站配置。

操作步驟

登錄DDoS高防控制臺。

在頂部菜單欄左上角處,選擇地域。

DDoS高防(中國內地):選擇中國內地地域。

DDoS高防(非中國內地):選擇非中國內地地域。

在左側導航欄,選擇。

在通用防護策略頁面,單擊網站業務DDoS防護頁簽,并從左側域名列表中選擇要設置的域名。

定位到CC安全防護配置區域,單擊設置后,在右上角單擊新增規則,配置完成后單擊確定。

參數

描述

規則名稱

規則的名稱。由英文字母、數字和下劃線(_)組成,不超過128個字符。

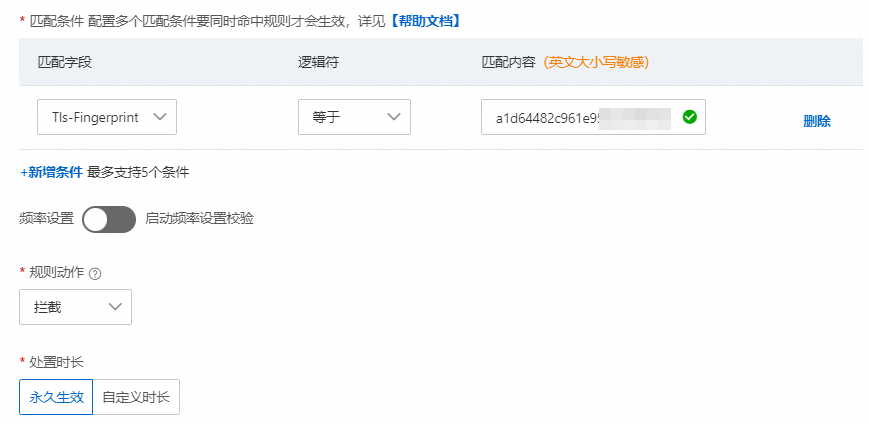

匹配條件

規則的匹配條件。字段詳細介紹,請參見附錄一:支持設置的HTTP請求字段。

說明匹配內容不允許設置為空值。精準訪問控制規則的匹配內容區分大小寫,頻率控制規則的匹配內容不區分大小寫。

最多可以設置5個匹配條件。若添加多個匹配條件,只有當訪問請求滿足所有條件時才算命中。

頻率設置

設置是否啟動頻率設置校驗。

開關關閉:表示該規則為精準訪問控制規則。

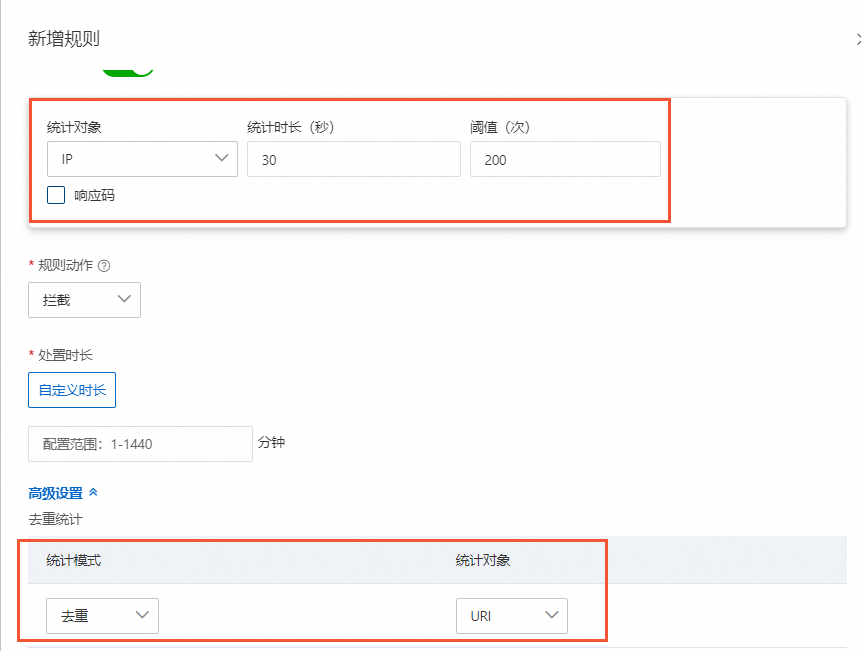

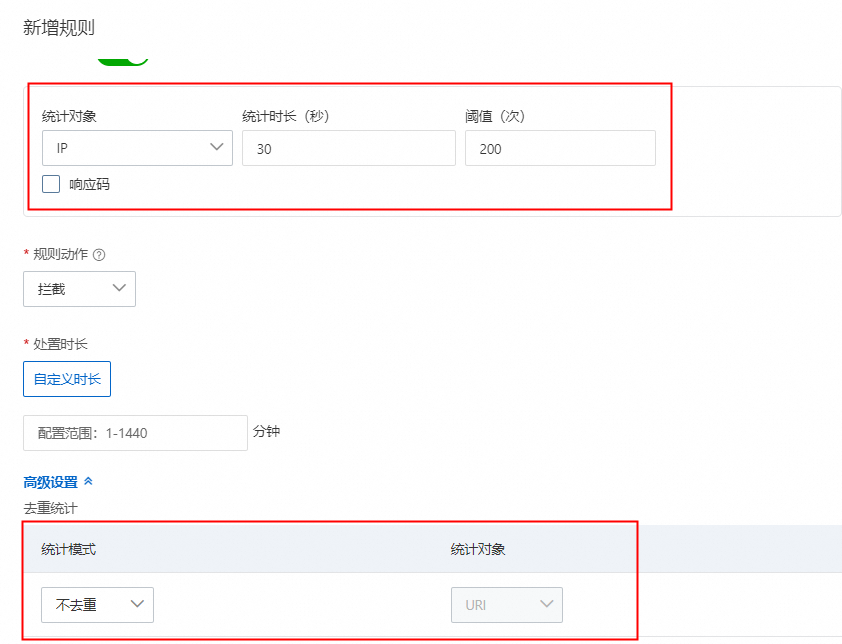

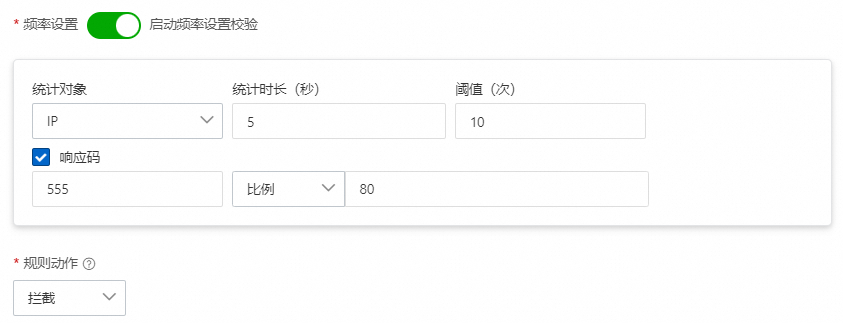

開關打開:表示該規則為頻率控制規則。開啟后您需要配置統計對象(只支持IP、自定義Header)、統計時長(秒)、閾值(次),您也可以結合響應碼的數量或比例設置更細致的規則。

規則動作

當訪問請求命中匹配條件時,對請求執行的操作。取值 :

放行:放行該訪問請求。

攔截:阻斷該訪問請求。

挑戰:通過挑戰算法對訪問請求的源IP地址發起校驗。

觀察:對命中觀察規則的請求進行日志記錄,并放行該訪問請求。

說明開啟頻率設置時,規則動作僅支持攔截、挑戰、觀察。

處置時長

頻率設置開關關閉時:表示精準訪問規則的生效時長,支持永久生效、自定義時長(5~120分鐘)。

說明自定義時長時,到期后該規則會自動刪除。

頻率設置開關打開時:表示滿足頻率控制規則時,執行多長時間的規則動作,只支持自定義時長(1~1440分鐘)。

高級設置

開啟頻率設置時,支持配置統計時去重。統計對象可以設置為IP、Header、URI。

場景一:開啟去重模式

以下圖為例,滿足匹配條件的場景下,當同一源IP地址在30秒內訪問不同的URI大于等于200種時,執行規定動作,攔截來自該IP的請求。由于開啟了去重模式,當同一源IP使用相同的URI訪問多次時,訪問次數統計為1次。

場景二:未開啟去重模式

以下圖為例,滿足匹配條件的場景下,當同一源IP地址在30秒內訪問次數大于等于200次時,執行規定動作,攔截來自該IP的請求。未開啟去重模式,假如同一源IP使用相同的URI訪問10次時,訪問次數統計為10次。

返回CC安全防護區域,開啟狀態開關。

附錄一:支持設置的HTTP請求字段

匹配字段 | 字段描述 | 邏輯符 | 字段示例 |

IP | 訪問請求的來源IP。 取值為單個IP或IP/掩碼。 | 屬于、不屬于 | 10.10.10.10 |

URI | 訪問請求的URI地址。例如: | 包含、不包含、 等于、不等于、長度小于、長度等于、長度大于、前綴匹配、等于多值之一、不等于多值之一 說明 邏輯符為等于、不等于時,輸入的字符應以 | /action/member/id.php?id=1&td=2 |

User-Agent | 發起訪問請求的客戶端的瀏覽器標識、渲染引擎標識和版本信息等瀏覽器相關信息。 | 包含、不包含、等于、不等于、長度小于、長度等于、長度大于、等于多值之一、不等于多值之一 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.XX.XX Safari/537.36 |

Cookie | 訪問請求中攜帶的Cookie信息。 | 包含、不包含 、等于、不等于、長度小于、長度等于、長度大于、不存在、等于多值之一、不等于多值之一 | cna=Z87DHXX/jXIBASQBsYAimToU; sca=234ea940; yunpk=177699790**** |

Referer | 訪問請求的來源網址,即該訪問請求是從哪個頁面跳轉產生的。 | 包含、不包含 、等于、不等于、長度小于、長度等于、長度大于、不存在、等于多值之一、不等于多值之一 | https://example.aliyundoc.com/ |

Content-Type | 訪問請求指定的響應HTTP內容類型,即MIME類型信息。 | 包含、不包含 、等于、不等于、長度小于、長度等于、長度大于、等于多值之一、不等于多值之一 | text/plain;charset=UTF-8 |

X-Forwarded-For | 訪問請求的客戶端真實IP。格式為: | 包含、不包含 、等于、不等于、長度小于、長度等于、長度大于、不存在、等于多值之一、不等于多值之一 | 36.18.XX.XX,192.18.XX.XX |

Content-Length | 訪問請求包含的字節數。 | 值小于、值等于、值大于 | 806 |

Post-Body | 訪問請求的內容信息。 | 包含、不包含、等于、不等于、等于多值之一、不等于多值之一 | Content-Type: application/x-www-form-urlencoded name=John&age=25&email=**** |

Http-Method | 訪問請求的方法。取值為:GET、POST、DELETE、PUT、OPTIONS、CONNECT、HEAD、TRACE。 | 等于、不等于、等于多值之一、不等于多值之一 | POST |

Header | 訪問請求的頭部信息,用于自定義HTTP頭部字段及匹配內容。 | 包含、不包含、等于、不等于 、長度小于、長度等于、長度大于、不存在、等于多值之一、不等于多值之一 | *text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/**** |

Params | 訪問請求的URL地址中的參數部分,通常指URL中 | 包含、不包含 、等于、不等于、長度小于、長度等于、長度大于、等于多值之一、不等于多值之一 | action=login |

Raw-URI | 未經過編碼的URI,即保留了原始的字符序列。Raw-URI可以包含特殊字符和空格,但在使用時需要進行編碼處理,以確保在網絡傳輸和解析過程中不會引起歧義或錯誤。 | 包含、不包含、等于、不等于、長度小于、長度等于、長度大于、正則匹配、字節包含、字節等于、等于多值之一、不等于多值之一 | GET /images/logo.png HTTP/1.1 |

Tls-Fingerprint | 基于發起訪問請求的客戶端TLS指紋,通過阿里云自研算法識別和計算得出的客戶端指紋值,用于訪問請求的匹配和防護。客戶端指紋查看方式:

| 等于、不等于 | 74dcbf6b790160370bb6b7bea98d5978 |

HTTP/HTTPS | 訪問請求的協議類型,支持設置為HTTP和HTTPS。 | 等于、不等于 | HTTP |

HTTP版本 | HTTP協議的版本,支持設置為HTTP/1.0,HTTP/1.1,HTTP/2.0版本。 | 等于、不等于、等于多值之一、不等于多值之一 | HTTP/1.0 |

HTTP2.0指紋 | 根據HTTP2客戶端的原始指紋,利用MD5算法處理后生成的HTTP2.0指紋。用來分析和識別不同的客戶端,實現更安全和高效的通信。 | 等于、不等于 | ad8424af1cc590e09f7b0c499bf7fcdb |

JA3指紋 | DDoS高防通過將TLS握手過程中的關鍵參數(包括TLS版本、密碼套件、壓縮算法和TLS擴展等信息)進行MD5哈希處理,生成一個字符串用來表示客戶端的TLS配置,該字符串即JA3指紋。 JA3指紋可以用于識別和區分不同類型的TLS客戶端,例如Web瀏覽器、移動應用程序、惡意軟件等。 | 等于、不等于、等于多值之一、不等于多值之一 | eb6f49e8db7ad1809f885d12232f4855 |

JA4指紋 | JA4指紋通過引入更多的上下文信息和算法,例如瀏覽器的版本、操作系統等,減少了J3A指紋可能導致的重復性問題。 JA4指紋能夠更準確地鑒別出真實的用戶與偽裝者,降低誤識率。 | 等于、不等于、等于多值之一、不等于多值之一 | f436b9416f37d134cadd04886327d3e8 |

大洲/國家 | 表示來源IP的地理位置。 | 區域封禁選擇 | 歐洲 |

附錄二:配置示例

下述示例給出常見的適配業務場景的配置建議,具體請以您業務實際需求為準,示例僅做規則配置展示。

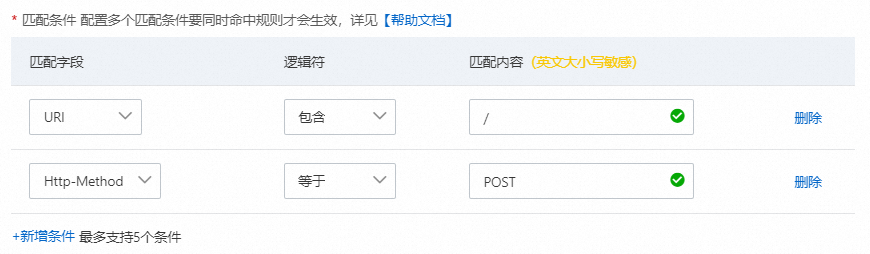

攔截特定攻擊請求

一般情況下,正常業務不存在POST根目錄的請求信息。如果網站業務上發生CC攻擊,且您發現客戶端的請求中存在大量的POST根目錄請求,則可以評估請求的合法性。如果確認其為非正常業務請求,可以配置如下規則。

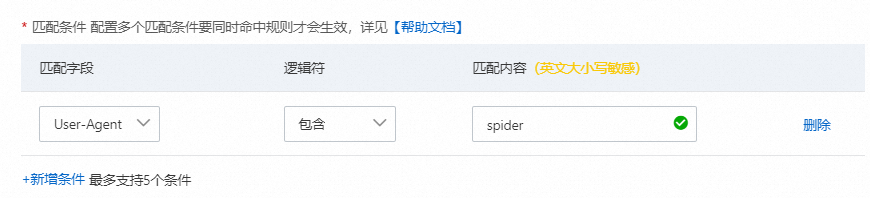

攔截爬蟲

如果在某段時間內,您發現網站的訪問流量中有大量爬蟲請求,若不排除是攻擊傀儡機模擬爬蟲進行CC攻擊,則可以對爬蟲的請求執行攔截操作。規則配置示例如下。

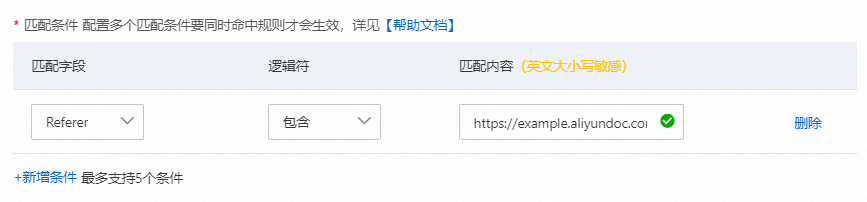

防盜鏈

當瀏覽器訪問某個網頁時,會帶上Referer字段,告訴服務器該請求是從哪個頁面鏈接過來的。通過配置Referer字段的訪問控制規則,可以阻斷特定網站的盜鏈。例如,您發現“https://example.aliyundoc.com”大量盜用本站的圖片,您可以配置如下。

針對User-Agent設置訪問頻率限制

例如,某一UA在10秒內訪問/game/all_前綴的URI超過30次,就對該UA的請求執行挑戰動作。

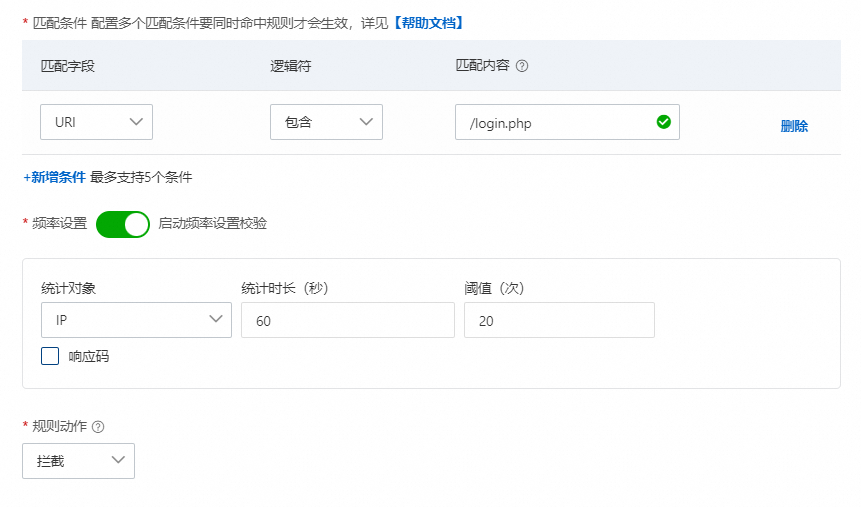

設置登錄頻率限制

例如,為了預防登錄接口受到惡意高頻撞庫攻擊,可以配置登錄接口的地址,設置60秒內超過20次請求則進行攔截。

結合源站響應碼設置頻率限制規則

通過配置源站響應碼數量或比例的觸發條件,在原有頻率防護策略的基礎上進一步提高防護準確性,降低對正常業務的誤傷風險。當統計對象在統計時長內請求數超過閾值,且配置的源站響應碼超過指定數量或比例,則觸發對應的處置動作。

200

當源站處理能力較強時,對于攻擊者的高頻請求響應依舊正常,此時可根據業務自身特征,處置超出業務正常請求頻率的IP,起到一定限速限流的效果,保護源站和業務可用性。可以參考如下配置:

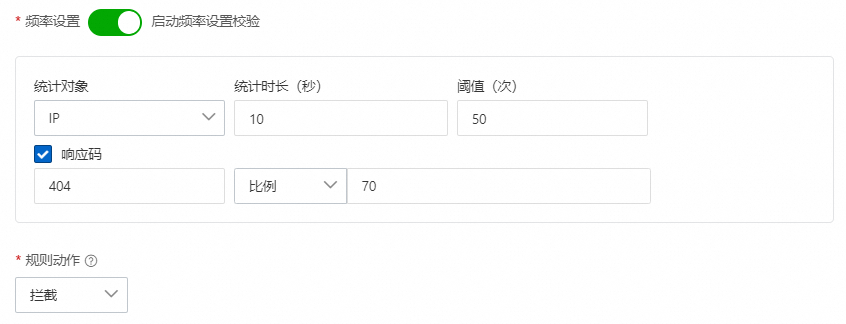

404

當攻擊者發起URI掃描攻擊或持續請求源站實際不存在的路徑時,源站經常會響應大量404狀態碼,可配置策略拉黑攻擊IP。請參考如下配置:

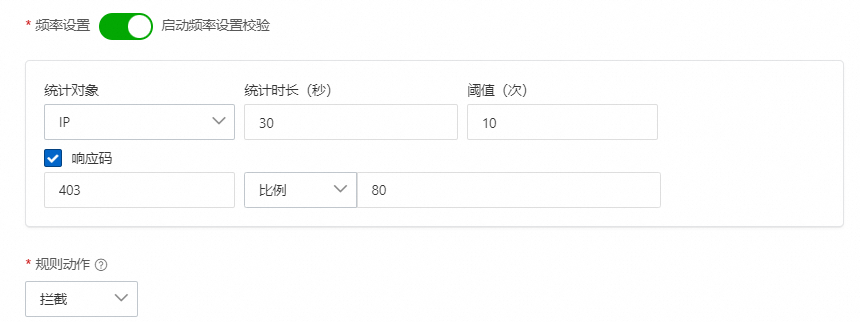

403

當攻擊者發起Web類攻擊,且高防后端為WAF等防護產品時,可依據其他防護產品攔截響應碼進行對應規則配置。例如,阿里云WAF會攔截Web攻擊并響應403,可配置策略在高防側提前拉黑攻擊IP。可以參考如下配置:

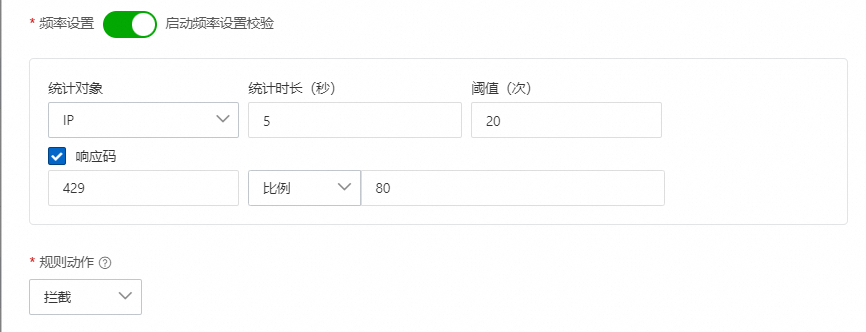

429

由于源站自身存在限流或業務校驗等配置,當攻擊者請求命中此類源站限速或校驗規則時,源站會響應429 Too Many Requests或客戶自定義響應碼,可配置策略拉黑攻擊IP,緩解源站壓力。可以參考如下配置:

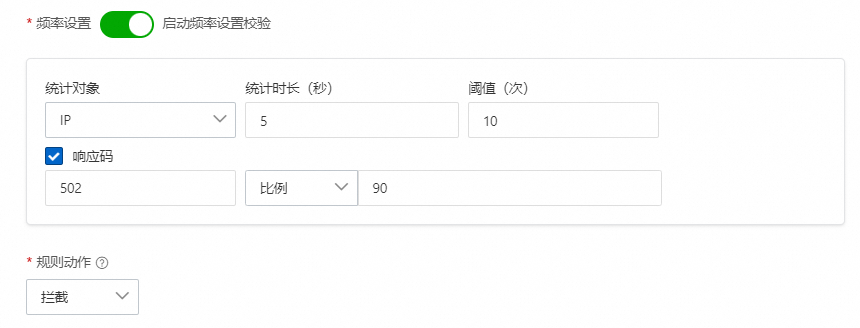

502

當源站由于請求突增等原因導致請求處理時間較長,出現異常502響應時,可配置策略拉黑高頻請求的IP,保證源站可用性。可以參考如下配置:

555

當源站存在業務自身的特殊邏輯,對非預期的請求響應諸如555等自定義狀態碼,可在高防側根據該特征,處置發起非預期請求的IP。可以參考如下配置:

攔截非法的客戶端指紋

攻擊者通過偽造客戶端指紋,模擬真實的客戶端以嘗試建立大量的連接或HTTP請求,從而導致服務器崩潰或者拒絕服務。您可以通過檢查并識別客戶端指紋拒絕連接。

例如:遭受大流量CC攻擊時,如果攻擊者使用相同的腳本或工具,包含相同指紋值的請求數或請求數占比會突增。您可以在安全總覽頁面的域名頁簽,查看客戶端指紋Top數據,并結合全量日志分析日志中的ssl_client_tls_fingerprinting_md5字段查看Top客戶端指紋的占比,分析請求的行為,及時發現可疑的指紋值并設置策略。