本文為您介紹如何為主賬號和 RAM 用戶授予訪問數據傳輸的權限。

背景信息

數據傳輸的賬號登錄體系與阿里云保持一致,統一采用 RAM 主賬號或 RAM 用戶登錄的方式。詳情請參見 訪問控制 RAM 官方文檔。

阿里云賬號(即主賬號)是阿里云資源的歸屬及使用計量計費的基本主體,負責生成本企業組織下的 RAM 用戶,并對 RAM 用戶進行管理、授權等操作。

RAM 用戶由主賬號在 RAM 系統中創建并管理,本身不擁有資源,也沒有獨立的計量計費,這些賬號由所屬主賬號統一控制和付費。

主賬號進行數據傳輸遷移角色授權

數據傳輸需要具備云資源訪問權限。當登錄賬號為主賬號但未授權時,需要進入阿里云控制臺進行數據傳輸遷移角色授權。

使用主賬號登錄 OceanBase 管理控制臺。

展開左側導航欄 數據傳輸,進入任一導航頁面。

根據授權提醒單擊 前往 RAM 角色授權。

確認頁面內容無誤后,單擊 同意授權,完成授權操作。

返回并刷新數據傳輸頁面。

RAM 用戶進行數據傳輸遷移角色授權

數據傳輸需要具備云資源訪問權限。當登錄賬號為 RAM 用戶但未授權時,需要進入阿里云控制臺進行數據傳輸遷移角色授權。

RAM 用戶登錄 OceanBase 管理控制臺。

展開左側導航欄 數據傳輸,進入任一導航頁面。

根據授權提醒單擊 前往 RAM 角色授權。

您也可以單擊 切換主賬號登錄,使用數據傳輸服務。

確認頁面內容無誤后,單擊 同意授權,完成授權操作。

返回并刷新數據傳輸頁面。

如果 RAM 用戶授權失敗,您可以進行以下三種方式的操作:

切換至主賬號登錄控制臺。

主賬號授予當前 RAM 用戶 RAM 授權權限。

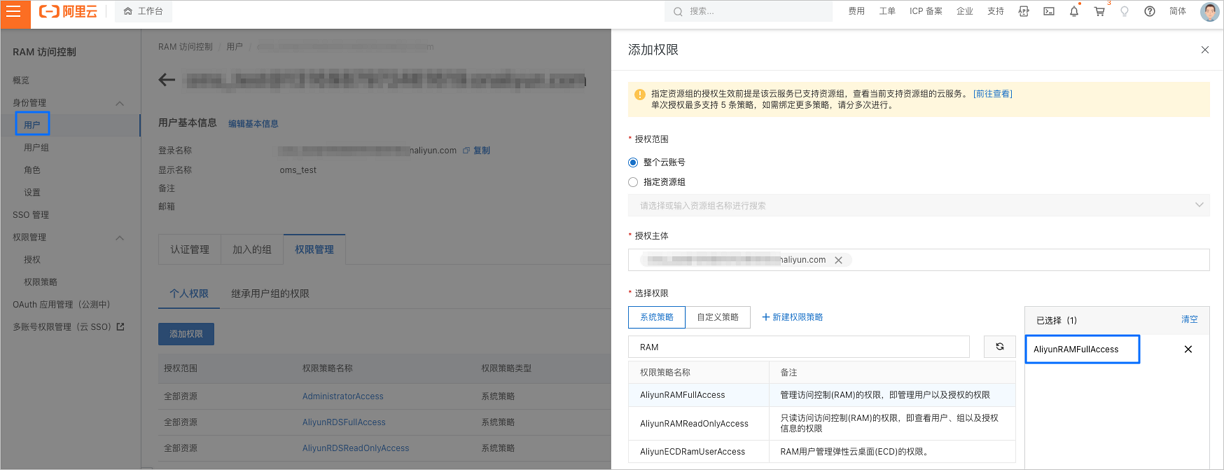

主賬號登錄 RAM 控制臺。

在左側導航欄,單擊 身份管理 > 用戶。

在 用戶 頁面,單擊目標 RAM 用戶操作列的 添加權限。

在 添加權限 對話框的 系統策略 頁簽,搜索并選中 AliyunRAMFullAccess,添加在右側 已選擇 列表中。

當前 RAM 用戶添加 RAM 授權權限后,再次進行數據傳輸遷移角色授權操作即可。

單擊 確定。

單擊 完成。

切換至其它具備數據傳輸遷移角色授權權限的 RAM 用戶登錄控制臺。

(可選)切換主賬號登錄控制臺

如果您已使用 RAM 用戶登錄控制臺,請通過下述操作切換主賬號。您也可以跳過該操作,直接使用主賬號登錄控制臺。

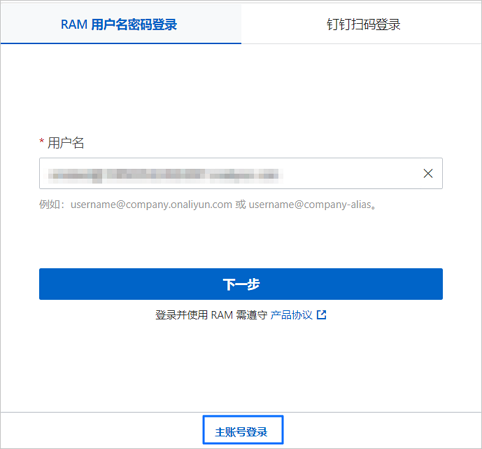

RAM 用戶登錄 OceanBase 管理控制臺。

在頁面右上角的個人中心單擊 退出登錄,退出當前 RAM 用戶。

在登錄頁面,單擊 主賬號登錄。

(可選)主賬號授予 RAM 用戶數據傳輸遷移角色授權權限

RAM 用戶需要具備數據傳輸遷移角色 AliyunOceanbaseMigrationServiceRolePolicy,才可以正常訪問數據傳輸。如果 RAM 用戶未具備該角色,則需要主賬號先登錄 RAM 控制臺,手動給數據傳輸遷移角色添加權限。

主賬號登錄 RAM 控制臺。

創建數據傳輸遷移角色。

在左側導航欄,單擊 身份管理 > 角色。

在 角色 頁面,單擊 創建角色。

在 創建角色 對話框,選擇可信實體類型為 阿里云賬號,單擊 下一步。

在 配置角色 頁面,配置各項參數。

參數

描述

角色名稱

輸入 AliyunOceanbaseMigrationServiceRole。

備注(可選)

創建角色的備注信息。

選擇信任的云賬號

當前云賬號:當您允許當前阿里云賬號下的 RAM 用戶扮演該 RAM 角色時,您可以選擇 當前云賬號。

其他云賬號:當您允許其它阿里云賬號下的 RAM 用戶扮演該 RAM 角色時,您可以選擇 其他云賬號,然后輸入其他阿里云賬號 ID。該項主要針對跨阿里云賬號的資源授權訪問場景。

單擊 完成。

新建數據傳輸獲取 RDS 信息的權限策略。

返回 角色 頁面,單擊新建角色后的 添加權限。

在 添加權限 對話框,單擊 選擇權限 下的 新建權限策略。

在 創建權限策略 頁面,單擊 腳本編輯,輸入下述權限策略語句。

{ "Statement": [ { "Action": [ "rds:DescribeDBInstances", "rds:DescribeDBInstanceNetInfo", "rds:DescribeDBInstanceIPArrayList", "rds:ModifySecurityIps" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "vpc:DescribeVpcs", "vpc:DescribeVSwitches" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "polardb:DescribeDBClusterIPArrayList", "polardb:DescribeDBClusterNetInfo", "polardb:DescribeDBClusters", "polardb:DescribeRegions", "polardb:DescribeDBClusterEndpoints", "polardb:DescribeDBClusterAccessWhitelist", "polardb:ModifyDBClusterAccessWhitelist" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "dg:GetUserGatewayInstances", "dg:GetUserGateways", "dg:GetUserDatabases", "dg:ListDatabaseAccessPoint", "dg:DescribeRegions", "dg:FindUserGatewayById" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "adb:DescribeDBClusters", "adb:DescribeDBClusterAttribute", "adb:DescribeAutoRenewAttribute", "adb:DescribeAvailableResource", "adb:DescribeDBResourcePool", "adb:DescribeElasticDailyPlan", "adb:DescribeElasticPlan", "adb:DescribeTables", "adb:DescribeAllDataSource", "adb:DescribeSchemas", "adb:DescribeColumns", "adb:DescribeTablePartitionDiagnose", "adb:DescribeRegions", "adb:DescribeDBClusterNetInfo", "adb:DescribeDBClusterAccessWhiteList", "adb:ModifyDBClusterAccessWhiteList" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "dms:ListUsers", "dms:ListUserTenants", "dms:ListColumns", "dms:ListIndexes", "dms:ListDatabases", "dms:ListLogicDatabases", "dms:ListTables", "dms:ListLogicTables", "dms:ListInstances", "dms:GetUserActiveTenant", "dms:GetTableDBTopology", "dms:SearchDatabase", "dms:SearchTable" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "cms:DescribeContactList", "cms:DescribeMonitorGroups", "cms:DescribeMonitorGroupInstances", "cms:DescribeCustomMetricList", "cms:DescribeSystemEventMetaList", "cms:DescribeSystemEventCount", "cms:DescribeSystemEventAttribute", "cms:DescribeSystemEventHistogram", "cms:DescribeCustomEventCount", "cms:DescribeCustomEventAttribute", "cms:DescribeCustomEventHistogram", "cms:CreateMonitorGroup", "cms:PutCustomEvent", "cms:PutCustomMetric", "cms:PutContactGroup", "cms:PutCustomMetricRule" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "alikafka:ListInstance", "alikafka:UpdateInstance", "alikafka:ReadOnly" ], "Resource": "*", "Effect": "Allow" }, { "Effect": "Allow", "Action": [ "ecs:DescribeVSwitches", "ecs:DescribeSecurityGroups", "ecs:CreateSecurityGroup", "ecs:DeleteSecurityGroup", "ecs:CreateNetworkInterface", "ecs:DescribeNetworkInterfaces", "ecs:CreateNetworkInterfacePermission", "ecs:DescribeNetworkInterfacePermissions", "ecs:DeleteNetworkInterface" ], "Resource": "*" } ], "Version": "1" }單擊 下一步:編輯基本信息。

輸入權限策略的 名稱 后,單擊 確定。

為 RAM 角色添加權限。

返回 角色 頁面,單擊新建角色后的 添加權限。

在 添加權限 對話框,單擊 選擇權限 下的 自定義策略。

搜索并選中新建的權限策略,即可添加在右側 已選擇 列表中。

單擊 確定。