網絡安全保護

云上業務系統的用戶可能位于網絡中的任何位置,比如通過互聯網服務終端客戶,或者兩個都在VPC內的業務系統之間相互調用。因此每個網絡層次上都需要有完善的安全體系,來確保各類業務的安全訪問。推薦采用微服務的理念,將各個組件、子系統、微服務認為是離散的、互不信任的,并采用安全措施進行認證、防護和監測。

網絡規劃設計的核心環節之一就是定義各個資源所在的網絡邊界,并在各個網絡邊界之間設計訪問控制機制。這個環節可以通過三個步驟來進行:

設計網絡分層

在各個層級實施網絡訪問控制

觀測、分析、監控網絡安全事件

設計網絡分層

網絡分層需要根據各個系統組件的安全等級要求進行歸類,并劃分成多個網絡層級來確保讓非法訪問的影響范圍最小化。比如在VPC中的數據庫集群不應有互聯網訪問能力,且應該部署到沒有到互聯網的路由的vSwitch中。組件之間流量流向也應該符合分層原則,且僅應該流向相同或者相鄰安全等級的組件上。比如一個基礎的Web應用包括公網負載均衡入口、Web服務器和數據庫,數據庫只能被Web服務器訪問,而不能通過負載均衡入口訪問到。

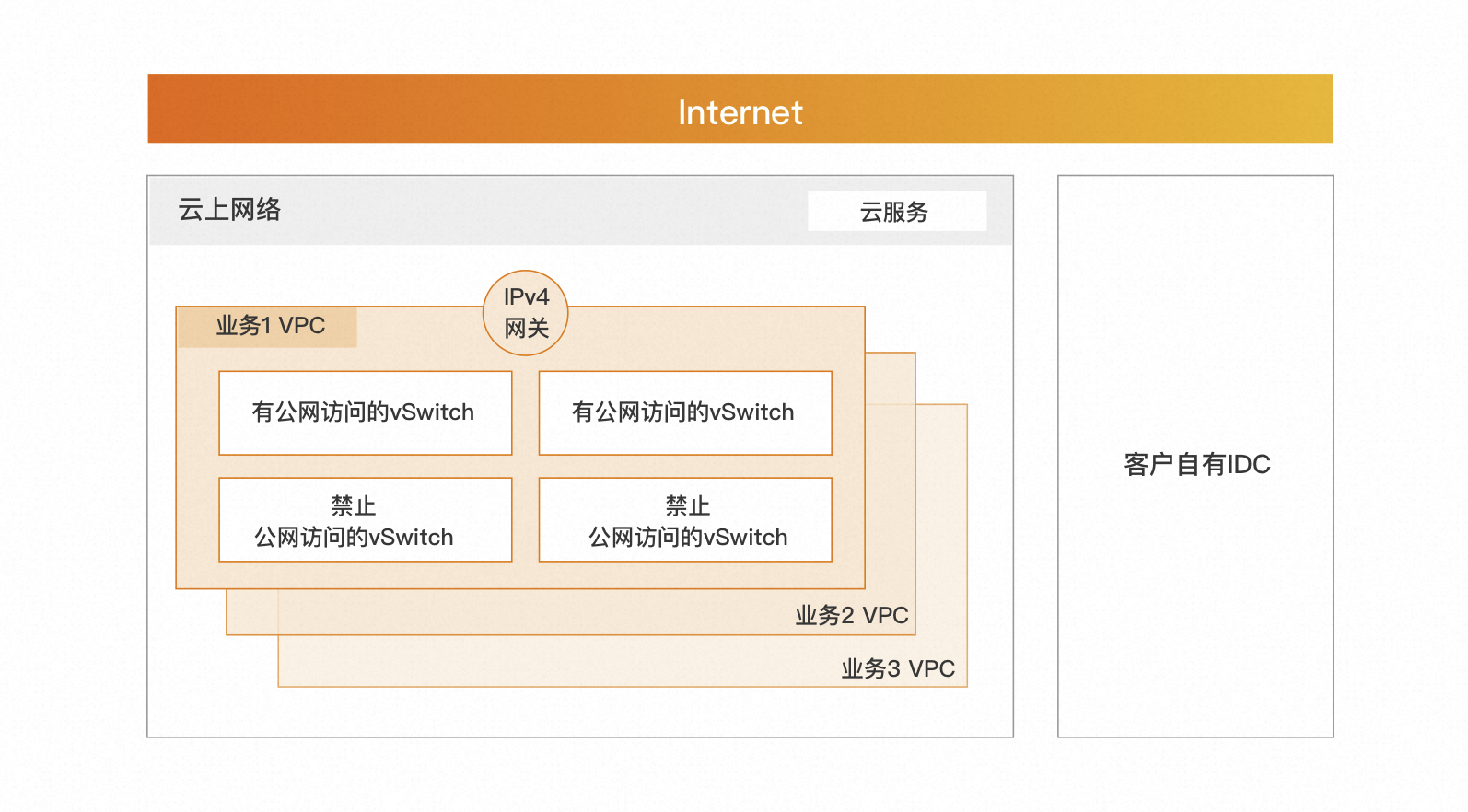

網絡分層模型可以參考下圖:

下面列舉出一些常見的糟糕設計:

將所有資源都創建在一個VPC或者vSwitch中,不同業務之間沒有隔離會導致安全暴露的影響范圍擴大

允許直接訪問敏感數據,比如公網訪問數據庫、大數據的查詢服務直接暴露在公網上等等。

不同網絡位置(VPC之間、IDC到VPC等)的內部應用之間通過公網互通。

安全組放開過大的范圍。

需要注意的是,網絡分層是實施完善網絡安全架構的基礎,沒有遵守此最佳實踐會導致較高的安全風險。

在各個層級實施網絡訪問控制

通過網絡分層模型參考圖可以看到,常見的跨層流量流向包括且不限于:

互聯網到VPC內資源流量互訪(出向和入向)

同一個VPC內的訪問,即:

同一vSwitch內的流量互訪

同一VPC內不同vSwitch的流量互訪

不同VPC間的流量互訪

外部IDC到VPC內資源的流量互訪

VPC/外部IDC訪問云服務

對于互聯網到VPC內資源流量互訪,各個層級有如下可以使用的安全手段,這些手段的防護范圍是從更大范圍到更小范圍:

基礎DDos防護

高防和WAF

互聯網防火墻

劃分公網vSwitch和私網vSwitch,VPC Ingress Routing

網絡ACL

安全組/IP白名單

對于VPC內的流量互訪,常見的流量控制工具包括:

網絡ACL:保護整個vSwitch

安全組/IP白名單:保護具體實例

對于不同VPC間,以及外部IDC到VPC內的流量互訪,首先應該做到使用內網通道進行連接,比如使用VPC Peering、轉發路由器、VPN Gateway、高速通道產品,來建立私有的、專用的鏈路,避免為不對公網提供服務的組件暴露公網入口。此外,根據零信任原則,不同VPC、外部IDC等網絡均屬于位于的網絡邊界,在跨邊界訪問時,可以考慮使用東西向云防火墻,進行網絡流量的隔離和防護。當流量通過網絡邊界進入VPC后,VPC內的所有安全能力,包括路由表、網絡ACL、安全組等還可以實現進一步細粒度的訪問控制。

觀測、監控、分析網絡安全事件

持續的觀測、監控、分析網絡安全事件有助于持續的加固安全策略,應對新的安全威脅。

在業務網絡層面高防、WAF能夠記錄并防護DDos攻擊,以及四層和七層的攻擊。

在基礎網絡層面,云防火墻可以詳細記錄VPC訪問公網(南北向流量)、VPC之間/混合云組網(東西向流量)的方位行為和異常流量。

在VPC內部,可以通過VPC flowlog來記錄詳細的五元組日志,通過分析VPC flowlog日志,發現不符合安全分層互訪策略的流量,通過網絡ACL或者安全組來進行安全策略的加固。如果對于數據包的內容有進一步的監控審計要求,可以通過VPC的流量鏡像功能將流量復制一份,再導入流量分析組件進行更進一步的監控和分析。